Zagrożenia internetowe II kw. 2010

2010-09-10 10:54

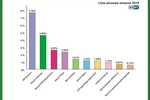

Rozkład ataków według państw w drugim i pierwszym kwartale 2010 r. © fot. mat. prasowe

Przeczytaj także: Kaspersky Lab: zagrożenia internetowe I kw. 2010

BotnetyW drugim kwartale 2010 większość incydentów związanych ze szkodliwym oprogramowaniem było w ten czy inny sposób związanych w botnetami. Tworzono nowe boty, jak również rozbudowywano już istniejące, na przykład TDSS czy Zbot (ZeuS), o którym będzie mowa w tym artykule.

ZeuS

Warto wspomnieć również o ewolucji trojana ZeuS (Zbot), który jest wykorzystywany do budowy botnetu. Pod koniec kwietnia wykryto nową modyfikację tego szkodnika, która zawiera funkcjonalność wirusa plikowego, co oznacza, że potrafi infekować pliki wykonalne. Przy tym kod i metoda infekcji nie są skomplikowane. Zamiast samego trojana do plików .exe został dodany krótki fragment kodu o długości 512 bajtów, po czym punkt wejścia zainfekowanego pliku został tak zmieniony, aby najpierw został wykonany dodany kod, a dopiero później oryginalna zawartość.

Wstrzyknięty kod miał za zadanie pobierać na zainfekowane komputery nowe wersje trojana, na wypadek gdyby główny komponent ZeuSa został usunięty z zainfekowanej maszyny. Za środowisko testowe dla nowych wersji trojana posłużyły autorom szkodliwego oprogramowania komputery użytkowników w Stanach Zjednoczonych. Jeżeli weźmiemy pod uwagę, jakie dane gromadzi ZeuS, mianowicie dane dostępu do systemów bankowości online – będzie to całkowicie logiczny krok: w Stanach Zjednoczonych bankowość internetowa jest o wiele bardziej rozwinięta niż w innych miejscach na świecie, dlatego komputery amerykańskich użytkowników są prawdziwym kąskiem dla cyberprzestępców. Wersja ZeuSa, którą pobiera na komputer wstrzyknięty fragment kodu, jest wykrywana przez Kaspersky Lab jako Trojan-Spy.Win32.Zbot.gen i została stworzona specjalnie w celu kradzieży kont bankowych klientów dużego banku Bank of America.

Kolejną innowacją jest rozprzestrzenianie ZeuSa za pośrednictwem plików PDF. Niezależna analiza wykazała, że pliki wykonywalne osadzone w dokumentach PDF mogą zostać uruchomione bez wykorzystywania w tym celu luk w zabezpieczeniach. Plik zostanie uruchomiony za pomocą funkcji „Launch” określonej w specyfikacji formatu PDF. Informacje o tym zostały opublikowane 29 marca i już kilka dni później użytkownicy znajdywali w swoich skrzynkach maile ze specjalnie sformatowanym dokumentem PDF, który wykorzystywał opisaną wyżej metodę uruchamiania pliku w celu zainfekowania systemu trojanem ZeuS. Wystarczyło, aby użytkownik otworzył załączony dokument, aby jego komputer stał się częścią botnetu.

TwitterNET Builder

W ostatnim raporcie kwartalnym pisaliśmy o pierwszej próbie cyberprzestępców kontrolowania botnetów za pośrednictwem portali społecznościowych. Wtedy był to jeszcze tzw. proof-of-concept, spodziewaliśmy się jednak dalszego rozwoju wypadków. Nie musieliśmy długo czekać. W maju w Internecie pojawiło się narzędzie do tworzenia botów TwitterNET Builder. Program ten tworzy botnet wykorzystując konto na Twitterze jako centrum kontroli.

Ponieważ nie jest potrzebna żadna wiedza programistyczna, aby korzystać z Buildera, jest on idealną zabawką dla „script-kiddies”: kilka kliknięć i bot gotowy. Kaspersky Lab wykrywa tę "zabawkę" jako Backdoor.Win32.Twitbot. Stworzony przy jego pomocy bot posiada między innymi następujące funkcje: pobieranie i uruchamianie plików, przeprowadzanie ataków DDoS oraz otwieranie wybranych przez cyberprzestępców stron internetowych. W celu otrzymywania poleceń bot szuka na Twitterze odpowiedniego konta wykorzystywanego przez osobę kontrolującą bot do publikowania komend w formie tekstowej.

Na szczęście bot ten nie był szeroko rozpowszechniony, głównie dlatego, że analitycy monitorują takie sztuczki. Botnet kontrolowany w tak prymitywny sposób (polecenia były przesyłane bez szyfrowania za pośrednictwem portali społecznościowych) jest naturalnie łatwy do wykrycia i odłączenia od centrum kontroli – wystarczy tylko usunąć konto cyberprzestępców. Już pod koniec lipca na Twitterze nie zostało żadne centrum kontroli, co świadczy o szybkiej reakcji osób zajmujących się bezpieczeństwem Twittera.

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : eGospodarka.pl

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Trojan atakuje smartfony z Android [© stoupa - Fotolia.com] Trojan atakuje smartfony z Android](https://s3.egospodarka.pl/grafika/trojany/Trojan-atakuje-smartfony-z-Android-MBuPgy.jpg)

![Polskie jajka i pieczarki na stołach wielkanocnych na całym świecie [© Freepik] Polskie jajka i pieczarki na stołach wielkanocnych na całym świecie](https://s3.egospodarka.pl/grafika2/eksport/Polskie-jajka-i-pieczarki-na-stolach-wielkanocnych-na-calym-swiecie-266021-150x100crop.jpg)

![Jak nam idzie transformacja w kierunku gospodarki o obiegu zamkniętym? [© Freepik] Jak nam idzie transformacja w kierunku gospodarki o obiegu zamkniętym?](https://s3.egospodarka.pl/grafika2/gospodarka-obiegu-zamknietego/Jak-nam-idzie-transformacja-w-kierunku-gospodarki-o-obiegu-zamknietym-266022-150x100crop.jpg)

![Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić? [© Freepik] Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić?](https://s3.egospodarka.pl/grafika2/ochrona-praw-konsumenta/Rzetelne-opinie-vs-falszywe-recenzje-w-internecie-Czy-umiemy-je-odroznic-266031-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Ile wyniosą składki Mały ZUS i Duży ZUS w 2024 roku? [© Sergey Nivens - Fotolia.com] Ile wyniosą składki Mały ZUS i Duży ZUS w 2024 roku?](https://s3.egospodarka.pl/grafika2/maly-ZUS/Ile-wyniosa-skladki-Maly-ZUS-i-Duzy-ZUS-w-2024-roku-257052-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym [© Freepik] Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym](https://s3.egospodarka.pl/grafika2/nakaz-zaplaty/Sprzeciw-od-nakazu-zaplaty-w-elektronicznym-postepowaniu-upominawczym-265987-150x100crop.jpg)

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)