Zagrożenia internetowe II kw. 2010

2010-09-10 10:54

Przeczytaj także: Kaspersky Lab: zagrożenia internetowe I kw. 2010

Luki w zabezpieczeniach

W 2010 roku produkty firmy Kaspersky Lab wykryły 33 765 504 podatnych na ataki plików oraz aplikacji na komputerach użytkowników. Jeden na cztery komputery miał ponad siedem niezałatanych luk.

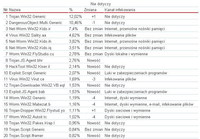

Tabela zawiera najczęściej wykorzystywane luki:

fot. mat. prasowe

10 najczęściej wykrywanych luk na komputerach użytkowników

10 najczęściej wykrywanych luk na komputerach użytkowników

6 na 10 luk w zabezpieczeniach zostało wykrytych w produktach Microsoftu, 3 w produktach firmy Adobe, jedna w produktach firmy Sun. Nie oznacza to jednak, że produkty tych firm zawierają więcej błędów niż inne produkty, a jedynie to, że są one najczęściej wykorzystywane.

W drugim kwartale 2010 roku wśród dziesięciu najbardziej rozpowszechnionych luk w zabezpieczeniach pojawiły się dwie nowości: luka w programie MS Office Publisher (SA 39375) i Adobe Reader (SA 39272). Obie mają wysoki współczynnik zagrożenia, ponieważ mogą być wykorzystywane przez cyberprzestępców do uzyskania pełnego dostępu do systemu oraz wykonania dowolnego kodu. Obie luki zostały zidentyfikowane w połowie kwietnia w odstępie jednego dnia.

System automatycznej aktualizacji Microsoftu jest teraz włączony domyślnie na większości komputerów, natomiast nowy system aktualizacji dla Adobe Reader/Acrobat Reader został wprowadzony dopiero 13 kwietnia 2010 roku w ramach regularnej kwartalnej aktualizacji. Automatyczne aktualizacje popularnych aplikacji są istotnym czynnikiem wpływającym na bezpieczeństwo systemu operacyjnego jako całości. Producenci, którzy dodają mechanizm aktualizacji do swoich produktów, zmierzają we właściwym kierunku, ponieważ nie tylko pozwala to dodawać nowe funkcje, ale również, co ważniejsze, skutecznie załatać luki w zabezpieczeniach. Im szybciej producenci publikują i automatycznie pobierają łaty na komputery użytkowników, tym mniejsze prawdopodobieństwo, że zostaną one zainfekowane za pośrednictwem tych luk.

Zagrożenia wykryte na komputerach użytkowników

Według statystyk wygenerowanych przez Kaspersky Security Network, w drugim kwartale 2010 roku zablokowano 203 997 565 prób infekcji.

fot. mat. prasowe

20 najczęściej wykrywanych szkodliwych programów na komputerach użytkowników w drugim kwartale 2010

20 najczęściej wykrywanych szkodliwych programów na komputerach użytkowników w drugim kwartale 2010 roku

Pięć z dwudziestu pozycji w rankingu zajmują programy wykryte heurystycznie (Generic); wynika to z tego, że metody heurystyczne należą do najskuteczniejszych sposobów wykrywania złożonych zagrożeń.

W zestawieniu prowadzi grupa trojanów wykrywanych jako Trojan.Win32.Generic (12%). Programy te nie potrafią samodzielnie rozprzestrzeniać się, posiadają jednak różne szkodliwe funkcje, od kradzieży haseł po umożliwianie pełnego dostępu do maszyny ofiary.

Na drugim miejscu znajduje się szkodliwe oprogramowanie wykrywane przez system UDS (Urgent Detection System) firmy Kaspersky Lab jako DangerousObject.Multi.Generic (10%). Technologia UDS zapewnia ochronę w czasie rzeczywistym użytkownikom, którzy wyrazili zgodę na udział w programie Kaspersky Secutity Network. Na trzecim, piątym i szóstym miejscu znajdują się trzy modyfikacje robaka Kido, które utrzymały swoje pozycje z pierwszego kwartału. Mimo że nie pojawiła się żadna nowa wersja robaka Kido, a twórcy tego szkodliwego oprogramowania nie wymyślili nowych sposobów rozprzestrzeniania programu, pierwotna technika dystrybucji jest niezwykle skuteczna, dlatego szkodnik długo utrzymuje się w rankingu. Pojawiły się natomiast nowe warianty wirusa Sality (czwarte miejsce), który infekuje pliki wykonywalne. Jednak najbardziej rozpowszechnioną modyfikacją pozostaje Sality.aa, który został po raz pierwszy wykryty pod koniec 2008 roku.

Ranking zawiera dwa programy napisane w stosunkowo mało popularnym języku programowania “E”: Win32.FlyStudio.cu (siódme miejsce) oraz Trojan-Dropper.Win32.Flystud.yo (szesnasta pozycja). Są to szkodniki o zasięgu regionalnym, wykrywane głównie w jednym kraju – Chinach. Kolejną nowością w rankingu jest szkodnik z kategorii programów napisanych w języku skryptowym - Trojan.Win32.Pakes.Krap.l (osiemnaste miejsce), który powstał w języku AutoIT.

W przeciwieństwie do poprzedniego kwartału, w którym wśród najbardziej rozpowszechnionych szkodliwych programów nie było żadnych exploitów, tym razem pojawiły się dwa. Pierwszy z nich, Exploit.Script.Generic (dziesiąte miejsce), to rodzina exploitów, które zostały zaprogramowane w różnych językach skryptowych. Drugi, Exploit.JS.Agent.bab (trzynaste miejsce), wykorzystuje lukę w przeglądarce Internet Explorer, która pozwala cyberprzestępcom pobierać i uruchamiać programy na komputerze użytkownika. Statystyki firmy Kaspersky Lab pokazują, że exploity są jednym z najskuteczniejszych sposobów infekowania komputerów.

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : eGospodarka.pl

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Trojan atakuje smartfony z Android [© stoupa - Fotolia.com] Trojan atakuje smartfony z Android](https://s3.egospodarka.pl/grafika/trojany/Trojan-atakuje-smartfony-z-Android-MBuPgy.jpg)

![Inflacja III 2025. Ceny wzrosły o 4,9% r/r [© Freepik] Inflacja III 2025. Ceny wzrosły o 4,9% r/r](https://s3.egospodarka.pl/grafika2/ceny-towarow-i-uslug-konsumpcyjnych/Inflacja-III-2025-Ceny-wzrosly-o-4-9-r-r-266112-150x100crop.jpg)

![Płaczą i płacą? Podatki i ich rola oczami Polaków [© Freepik] Płaczą i płacą? Podatki i ich rola oczami Polaków](https://s3.egospodarka.pl/grafika2/podatki/Placza-i-placa-Podatki-i-ich-rola-oczami-Polakow-266111-150x100crop.jpg)

![Zakupy na Wielkanoc 2025. Jakie wydatki Polaków na żywność? [© Freepik] Zakupy na Wielkanoc 2025. Jakie wydatki Polaków na żywność?](https://s3.egospodarka.pl/grafika2/Wielkanoc/Zakupy-na-Wielkanoc-2025-Jakie-wydatki-Polakow-na-zywnosc-266103-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Koniec rękojmi w sprzedaży konsumenckiej [© Africa Studio - Fotolia.com.jpg] Koniec rękojmi w sprzedaży konsumenckiej](https://s3.egospodarka.pl/grafika2/ustawa-o-prawach-konsumenta/Koniec-rekojmi-w-sprzedazy-konsumenckiej-250738-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna [© Freepik] Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna](https://s3.egospodarka.pl/grafika2/wiedza-finansowa/Bezpieczenstwo-ekonomiczne-Polakow-przecietne-wiedza-finansowa-niedostateczna-266119-150x100crop.jpg)

![Ceny mieszkań w I kw. 2025 r. [© Freepik] Ceny mieszkań w I kw. 2025 r.](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-w-I-kw-2025-r-266117-150x100crop.jpg)

![Wielkanocny koszyk coraz cięższy także dla sklepów [© Freepik] Wielkanocny koszyk coraz cięższy także dla sklepów](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyk-coraz-ciezszy-takze-dla-sklepow-266110-150x100crop.jpg)

![Złoto na historycznych szczytach [© Linda Hamilton z Pixabay] Złoto na historycznych szczytach](https://s3.egospodarka.pl/grafika2/zloto/Zloto-na-historycznych-szczytach-266085-150x100crop.jpg)