Ochrona antywirusowa "w chmurze": wady i zalety

2010-11-12 13:20

Przeczytaj także: Kaspersky Internet Security multi-device i Kaspersky Anti-Virus 2015

Oprócz wzrostu liczby nowych szkodliwych plików zwiększyła się również liczba sposobów wykorzystywanych do kradzieży pieniędzy: cyberprzestępcy opracowywali jeszcze skuteczniejsze techniki przeprowadzania ataków.

fot. mat. prasowe

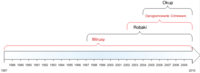

Ewolucja szkodliwego oprogramowania

Ewolucja szkodliwego oprogramowania

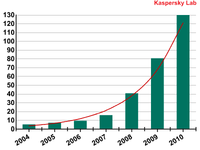

Twórcy oprogramowania antywirusowego wciąż udoskonalali metody heurystyczne umożliwiające wykrywanie szkodliwego oprogramowania i wprowadzili do swoich produktów automatyczne systemy i/lub funkcje wykrywania automatycznego. Te ostatnie doprowadziły do znacznego wzrostu ilości aktualizacji i zbliżyliśmy się do takiego punktu, gdy pobieranie aktualizacji stawało się poważną niedogodnością dla użytkowników.

fot. mat. prasowe

Roczny wzrost liczby aktualizacji antywirusowych w MB (łącznie z prognozą na 2010 rok)

Roczny wzrost liczby aktualizacji antywirusowych w MB (łącznie z prognozą na 2010 rok)

Otwarta wojna między cyberprzestępcami a firmami antywirusowymi stała się jeszcze bardziej zacięta, a każda strona proaktywnie badała narzędzia i metody swojego wroga. W latach 2008–2009 tempo pojawiania się nowych szkodliwych programów osiągnęło nowy poziom i standardowe systemy aktualizacji nie były już w stanie poradzić sobie ze zwalczaniem zagrożeń. Według badania przeprowadzonego w drugim kwartale 2010 przez NSS Labs, firmy antywirusowe potrzebowały od 4,62 do 92,48 godzin, aby zablokować zagrożenia internetowe. Zmniejszenie czasu reakcji na zagrożenia przy pomocy standardowych aktualizacji antywirusowych nie było możliwe, ponieważ czas potrzebny na wykrycie zagrożeń, ich analizę oraz testowanie aktualizacji antywirusowych już teraz został zredukowany do minimum.

fot. mat. prasowe

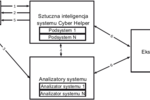

Ochrona użytkowników, od pojawienia się zagrożenia do zainstalowania aktualizacji antywirusowych baz

Ochrona użytkowników, od pojawienia się zagrożenia do zainstalowania aktualizacji antywirusowych baz danych

Wydawałoby się, że czas reakcji mógłby zostać poprawiony poprzez wykorzystanie heurystycznych metod wykrywania, które pozwalają blokować zagrożenia w momencie ich pojawienia się bez konieczności czekania na opublikowanie aktualizacji baz antywirusowych. Jednak metody heurystyczne pozwalają na wykrycie średnio 50–70% zagrożeń, co oznacza, że 30–50% wszystkich pojawiających się zagrożeń nie jest wykrywanych przez metody heurystyczne.

![Trend Micro Deep Security 9 [© rvlsoft - Fotolia.com] Trend Micro Deep Security 9](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-Deep-Security-9-107101-150x100crop.jpg) Trend Micro Deep Security 9

Trend Micro Deep Security 9

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Panda Cloud Antivirus w wersji 1.3 [© Nmedia - Fotolia.com] Panda Cloud Antivirus w wersji 1.3](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Cloud-Antivirus-w-wersji-1-3-Qq30bx.jpg)

![Prowadzenie firmy w chmurze. Jak ją chronić? [© pixabay.com] Prowadzenie firmy w chmurze. Jak ją chronić?](https://s3.egospodarka.pl/grafika2/prowadzenie-dzialalnosci-gospodarczej/Prowadzenie-firmy-w-chmurze-Jak-ja-chronic-253921-150x100crop.jpg)

![Bezpieczeństwo w chmurze: błędna konfiguracja główną przyczyną incydentów [© Melpomene - Fotolia.com] Bezpieczeństwo w chmurze: błędna konfiguracja główną przyczyną incydentów](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-chmury/Bezpieczenstwo-w-chmurze-bledna-konfiguracja-glowna-przyczyna-incydentow-243846-150x100crop.jpg)

![Polska w czołówce krajów przyjaznych cloud computing [© BillionPhotos.com - Fotolia.com] Polska w czołówce krajów przyjaznych cloud computing](https://s3.egospodarka.pl/grafika2/cloud-computing/Polska-w-czolowce-krajow-przyjaznych-cloud-computing-203427-150x100crop.jpg)

![Polska jednym z liderów gotowości na cloud computing [© Jakub Jirsák - Fotolia.com] Polska jednym z liderów gotowości na cloud computing](https://s3.egospodarka.pl/grafika2/cloud-computing/Polska-jednym-z-liderow-gotowosci-na-cloud-computing-195158-150x100crop.jpg)

![Chmura obliczeniowa w polskim e-biznesie: ważna obsługa i bezpieczeństwo [© alphaspirit - Fotolia.com] Chmura obliczeniowa w polskim e-biznesie: ważna obsługa i bezpieczeństwo](https://s3.egospodarka.pl/grafika2/e-biznes/Chmura-obliczeniowa-w-polskim-e-biznesie-wazna-obsluga-i-bezpieczenstwo-179858-150x100crop.jpg)

![Kaspersky Private Security Network dla ochrony firmy [© Natalia Merzlyakova - Fotolia.com] Kaspersky Private Security Network dla ochrony firmy](https://s3.egospodarka.pl/grafika2/Kaspersky-Private-Security-Network/Kaspersky-Private-Security-Network-dla-ochrony-firmy-176908-150x100crop.jpg)

![Polska w TOP 10. Jesteśmy gotowi na cloud computing [© princerko - Fotolia.com] Polska w TOP 10. Jesteśmy gotowi na cloud computing](https://s3.egospodarka.pl/grafika2/cloud-computing/Polska-w-TOP-10-Jestesmy-gotowi-na-cloud-computing-174983-150x100crop.jpg)

![Wyjątkowe domeny internetowe [© stoupa - Fotolia.com] Wyjątkowe domeny internetowe](https://s3.egospodarka.pl/grafika/domeny/Wyjatkowe-domeny-internetowe-MBuPgy.jpg)

![Zwolnienie z pracy za pomocą maila? Jak rozpoznać oszustwo? [© Freepik] Zwolnienie z pracy za pomocą maila? Jak rozpoznać oszustwo?](https://s3.egospodarka.pl/grafika2/zwolnienie-z-pracy/Zwolnienie-z-pracy-za-pomoca-maila-Jak-rozpoznac-oszustwo-265154-150x100crop.jpg)

![Odbudowa sieci elektroenergetycznych Ukrainy szansą dla polskich firm? [© Freepik] Odbudowa sieci elektroenergetycznych Ukrainy szansą dla polskich firm?](https://s3.egospodarka.pl/grafika2/sektor-energetyczny/Odbudowa-sieci-elektroenergetycznych-Ukrainy-szansa-dla-polskich-firm-265152-150x100crop.jpg)

![Czy gospodarka obiegu zamkniętego ma jeszcze przyszłość? [© Freepik] Czy gospodarka obiegu zamkniętego ma jeszcze przyszłość?](https://s3.egospodarka.pl/grafika2/gospodarka-obiegu-zamknietego/Czy-gospodarka-obiegu-zamknietego-ma-jeszcze-przyszlosc-265123-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

![Ceny mieszkań w I 2025. Spadki są zbyt małe [© Ryusuke Komori - Fotolia.com] Ceny mieszkań w I 2025. Spadki są zbyt małe [© Ryusuke Komori - Fotolia.com]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-w-I-2025-Spadki-sa-zbyt-male-265110-50x33crop.jpg) Ceny mieszkań w I 2025. Spadki są zbyt małe

Ceny mieszkań w I 2025. Spadki są zbyt małe

![Jak działa giełda wierzytelności? [© AdobeStock] Jak działa giełda wierzytelności?](https://s3.egospodarka.pl/grafika2/gielda-wierzytelnosci/Jak-dziala-gielda-wierzytelnosci-265142-150x100crop.jpg)

![Prokura zapewnia ciągłość działania spółki [© Freepik] Prokura zapewnia ciągłość działania spółki](https://s3.egospodarka.pl/grafika2/prokura/Prokura-zapewnia-ciaglosc-dzialania-spolki-265125-150x100crop.jpg)

![Na pożyczkowej mapie Polski dominuje Mazowsze [© olejx - Fotolia.com] Na pożyczkowej mapie Polski dominuje Mazowsze](https://s3.egospodarka.pl/grafika2/pozyczka/Na-pozyczkowej-mapie-Polski-dominuje-Mazowsze-265166-150x100crop.jpg)

![Kredyty dla mikrofirm w 2024 roku. Akcja kredytowa spadła o prawie 4% r/r [© Jakub Krechowicz - Fotolia.com] Kredyty dla mikrofirm w 2024 roku. Akcja kredytowa spadła o prawie 4% r/r](https://s3.egospodarka.pl/grafika2/kredyty-dla-firm/Kredyty-dla-mikrofirm-w-2024-roku-Akcja-kredytowa-spadla-o-prawie-4-r-r-265163-150x100crop.jpg)

![Małe mieszkania na celowniku kupujących [© Freepik] Małe mieszkania na celowniku kupujących](https://s3.egospodarka.pl/grafika2/zakup-mieszkania/Male-mieszkania-na-celowniku-kupujacych-265161-150x100crop.jpg)

![KE opublikowała pakiet Omnibus I [© Freepik] KE opublikowała pakiet Omnibus I](https://s3.egospodarka.pl/grafika2/Omnibus/KE-opublikowala-pakiet-Omnibus-I-265158-150x100crop.jpg)