Ochrona antywirusowa "w chmurze": wady i zalety

2010-11-12 13:20

Przeczytaj także: Kaspersky Internet Security multi-device i Kaspersky Anti-Virus 2015

Zalety i wady chmury

Plusy

Czas reakcji. To jedna z kluczowych zalet ochrony opartej na chmurze. Prędkość, z jaką można zidentyfikować i zablokować zagrożenie, znacznie zwiększa prędkość, z jaką standardowe aktualizacje antywirusowe zapewniają ochronę. O ile aktualizacje sygnaturowe mogą wymagać kilku godzin, przy pomocy technologii chmury można zidentyfikować i wykryć nowe zagrożenia w przeciągu zaledwie minut.

fot. mat. prasowe

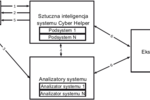

Ochrona przy użyciu technologii chmury

Ochrona przy użyciu technologii chmury

Najdłuższym etapem procesu jest analiza danych uzyskiwanych z metadanych użytkowników w celu zidentyfikowania nieznanych szkodliwych programów – jednak nawet ten proces trwa zaledwie kilka minut.

Ukryta logika w procesie decyzyjnym. Ponieważ analiza metadanych odbywa się na serwerach firm antywirusowych, algorytmy wykorzystywane do identyfikacji szkodliwej zawartości nie mogą być analizowane przez cyberprzestępców dla ich własnych celów. Dzięki tej funkcji proces podejmowania decyzji systemu pozostaje wysoce wydajny przez długi okres czasu. To wyróżnia ochronę w chmurze od metod wykrywania heurystycznego i opartego na sygnaturach, które muszą być nieustannie aktualizowane. Jest to istotne dla utrzymania wysokich współczynników wykrywania: po opublikowaniu regularnych aktualizacji twórcy wirusów analizują je w celu rozwinięcia kolejnej wersji programu, która będzie wymagała opublikowania kolejnych uaktualnień.

Identyfikacja nowych, niewykrytych jeszcze zagrożeń i ich źródeł. Podejście to pomaga uniemożliwić użytkownikom odwiedzanie zasobów wykorzystywanych do rozprzestrzeniania szkodliwej zawartości. Zważywszy że źródła zagrożeń są często aktualizowane nowymi szkodliwymi programami, niektóre ze szkodników mogą pozostać niewykryte. Blokowanie zarówno zagrożeń jak i ich źródeł automatycznie rozwiązuje problem.

Integralność danych o zagrożeniach. Poprzez gromadzenie w czasie rzeczywistym danych od uczestników rozproszonej sieci antywirusowej, która obejmuje cały świat, wyspecjalizowany system pomaga utrzymać większą bazę zagrożeń niż przy użyciu samego wykrywania opartego na sygnaturach. Chmura posiada kompletne dane: kiedy atak został przeprowadzony, zagrożenie wykorzystane w ataku, skala ataku.

Minimalizacja fałszywych trafień. Nawet eksperci twierdzą, że wykorzystanie chmury zwiększa prawdopodobieństwo fałszywych trafień (tj. błędne wykrycie nieszkodliwych plików). Nie jest to prawdą. Praktyka pokazuje, że poziom fałszywych trafień w wykrywaniu opartym na chmurze jest co najmniej 100 razy niższy niż w typowym wykrywaniu opartym na sygnaturach. Wynika to z tego, że u podstaw specjalistycznego systemu ochrony leży wielowarstwowy proces weryfikacji zapobiegający i niezwłocznie identyfikujący takie błędy. Co więcej, jeżeli wystąpi fałszywe trafienie, technologia chmury działa znacznie szybciej, aby je zidentyfikować i poprawić.

Łatwość automatyzacji procesu wykrywania. Sposób, w jaki chmura identyfikuje nieznane zagrożenia, umożliwia łatwą automatyzację, przewyższając wydajność metod wykrywania heurystycznego i opartego na sygnaturach.

Stosowanie ochrony opartej na chmurze pomaga zminimalizować rozmiar pobieranych przez użytkowników antywirusowych baz danych, ponieważ bazy danych chmury nie są dostarczane do komputerów użytkowników. Warto jednak podkreślić, że dostęp do infrastruktury chmury zależy całkowicie od stałego połączenia komputera z siecią. Naturalnie odnosi się to również do tradycyjnych aktualizacji, których pobieranie wymaga regularnego połączenia z Siecią. Jednak w przeciwieństwie do chmury, jeżeli użytkownik pobierze aktualizacje, będzie chroniony, nawet jeżeli połączenie zostanie przerwane. W przypadku systemu chmury, ochrona zostanie przerwana, jeżeli zostanie przerwane połączenie.

![Trend Micro Deep Security 9 [© rvlsoft - Fotolia.com] Trend Micro Deep Security 9](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-Deep-Security-9-107101-150x100crop.jpg) Trend Micro Deep Security 9

Trend Micro Deep Security 9

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Panda Cloud Antivirus w wersji 1.3 [© Nmedia - Fotolia.com] Panda Cloud Antivirus w wersji 1.3](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Cloud-Antivirus-w-wersji-1-3-Qq30bx.jpg)

![Prowadzenie firmy w chmurze. Jak ją chronić? [© pixabay.com] Prowadzenie firmy w chmurze. Jak ją chronić?](https://s3.egospodarka.pl/grafika2/prowadzenie-dzialalnosci-gospodarczej/Prowadzenie-firmy-w-chmurze-Jak-ja-chronic-253921-150x100crop.jpg)

![Bezpieczeństwo w chmurze: błędna konfiguracja główną przyczyną incydentów [© Melpomene - Fotolia.com] Bezpieczeństwo w chmurze: błędna konfiguracja główną przyczyną incydentów](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-chmury/Bezpieczenstwo-w-chmurze-bledna-konfiguracja-glowna-przyczyna-incydentow-243846-150x100crop.jpg)

![Polska w czołówce krajów przyjaznych cloud computing [© BillionPhotos.com - Fotolia.com] Polska w czołówce krajów przyjaznych cloud computing](https://s3.egospodarka.pl/grafika2/cloud-computing/Polska-w-czolowce-krajow-przyjaznych-cloud-computing-203427-150x100crop.jpg)

![Polska jednym z liderów gotowości na cloud computing [© Jakub Jirsák - Fotolia.com] Polska jednym z liderów gotowości na cloud computing](https://s3.egospodarka.pl/grafika2/cloud-computing/Polska-jednym-z-liderow-gotowosci-na-cloud-computing-195158-150x100crop.jpg)

![Chmura obliczeniowa w polskim e-biznesie: ważna obsługa i bezpieczeństwo [© alphaspirit - Fotolia.com] Chmura obliczeniowa w polskim e-biznesie: ważna obsługa i bezpieczeństwo](https://s3.egospodarka.pl/grafika2/e-biznes/Chmura-obliczeniowa-w-polskim-e-biznesie-wazna-obsluga-i-bezpieczenstwo-179858-150x100crop.jpg)

![Kaspersky Private Security Network dla ochrony firmy [© Natalia Merzlyakova - Fotolia.com] Kaspersky Private Security Network dla ochrony firmy](https://s3.egospodarka.pl/grafika2/Kaspersky-Private-Security-Network/Kaspersky-Private-Security-Network-dla-ochrony-firmy-176908-150x100crop.jpg)

![Polska w TOP 10. Jesteśmy gotowi na cloud computing [© princerko - Fotolia.com] Polska w TOP 10. Jesteśmy gotowi na cloud computing](https://s3.egospodarka.pl/grafika2/cloud-computing/Polska-w-TOP-10-Jestesmy-gotowi-na-cloud-computing-174983-150x100crop.jpg)

![Wyjątkowe domeny internetowe [© stoupa - Fotolia.com] Wyjątkowe domeny internetowe](https://s3.egospodarka.pl/grafika/domeny/Wyjatkowe-domeny-internetowe-MBuPgy.jpg)

![Wynagrodzenia przyszłości: payroll, czyli nowe trendy listy płac [© Freepik] Wynagrodzenia przyszłości: payroll, czyli nowe trendy listy płac](https://s3.egospodarka.pl/grafika2/wynagrodzenie-za-prace/Wynagrodzenia-przyszlosci-payroll-czyli-nowe-trendy-listy-plac-265193-150x100crop.jpg)

![Rynek reklamy wart 13 mld zł. Reklama kinowa z dużym wzrostem [© Freepik] Rynek reklamy wart 13 mld zł. Reklama kinowa z dużym wzrostem](https://s3.egospodarka.pl/grafika2/reklama/Rynek-reklamy-wart-13-mld-zl-Reklama-kinowa-z-duzym-wzrostem-265190-150x100crop.jpg)

![Gdzie dostęp do służby zdrowia jest najlepszy? [© Freepik] Gdzie dostęp do służby zdrowia jest najlepszy?](https://s3.egospodarka.pl/grafika2/sluzba-zdrowia/Gdzie-dostep-do-sluzby-zdrowia-jest-najlepszy-265176-150x100crop.jpg)

![Zwolnienie z pracy za pomocą maila? Jak rozpoznać oszustwo? [© Freepik] Zwolnienie z pracy za pomocą maila? Jak rozpoznać oszustwo?](https://s3.egospodarka.pl/grafika2/zwolnienie-z-pracy/Zwolnienie-z-pracy-za-pomoca-maila-Jak-rozpoznac-oszustwo-265154-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

![Ceny mieszkań w I 2025. Spadki są zbyt małe [© Ryusuke Komori - Fotolia.com] Ceny mieszkań w I 2025. Spadki są zbyt małe [© Ryusuke Komori - Fotolia.com]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-w-I-2025-Spadki-sa-zbyt-male-265110-50x33crop.jpg) Ceny mieszkań w I 2025. Spadki są zbyt małe

Ceny mieszkań w I 2025. Spadki są zbyt małe

![Jak działa giełda wierzytelności? [© AdobeStock] Jak działa giełda wierzytelności?](https://s3.egospodarka.pl/grafika2/gielda-wierzytelnosci/Jak-dziala-gielda-wierzytelnosci-265142-150x100crop.jpg)

![Prokura zapewnia ciągłość działania spółki [© Freepik] Prokura zapewnia ciągłość działania spółki](https://s3.egospodarka.pl/grafika2/prokura/Prokura-zapewnia-ciaglosc-dzialania-spolki-265125-150x100crop.jpg)

![Na pożyczkowej mapie Polski dominuje Mazowsze [© olejx - Fotolia.com] Na pożyczkowej mapie Polski dominuje Mazowsze](https://s3.egospodarka.pl/grafika2/pozyczka/Na-pozyczkowej-mapie-Polski-dominuje-Mazowsze-265166-150x100crop.jpg)

![Kredyty dla mikrofirm w 2024 roku. Akcja kredytowa spadła o prawie 4% r/r [© Jakub Krechowicz - Fotolia.com] Kredyty dla mikrofirm w 2024 roku. Akcja kredytowa spadła o prawie 4% r/r](https://s3.egospodarka.pl/grafika2/kredyty-dla-firm/Kredyty-dla-mikrofirm-w-2024-roku-Akcja-kredytowa-spadla-o-prawie-4-r-r-265163-150x100crop.jpg)