Sztuczna inteligencja a bezpieczeństwo IT

2010-11-18 10:59

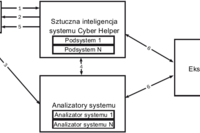

Ogólny algorytm działania systemu Cyber Helper – kroki 1-6 © fot. mat. prasowe

Przeczytaj także: Zagrożenia internetowe w 2018 roku wg Kaspersky Lab

Czy da się opisać ludzką inteligencję wystarczająco precyzyjnie, aby można było ją naśladować przy użyciu maszyn? To pytanie nadal stanowi kość niezgody wśród naukowców. Naukowcy próbujący stworzyć sztuczną inteligencję stosują różne podejścia, wielu jednak sądzi, że kluczem do sukcesu są sztuczne sieci neuronowe. Jak na razie żadne urządzenie zawierające sztuczną inteligencję nie przyszło testu Turinga. Według sławnego brytyjskiego informatyka Alana Turinga, maszyna może zostać uznana za inteligentną, jeżeli użytkownik nie jest w stanie rozróżnić, czy ma do czynienia z maszyną czy z innym człowiekiem. Jednym z możliwych obszarów zastosowań całkowicie autonomicznej sztucznej inteligencji jest wirusologia komputerowa oraz rozwój systemów do zdalnego leczenia zainfekowanych komputerów.Głównym zadaniem stojącym dzisiaj przed naukowcami zajmującymi się sztuczną inteligencją jest stworzenie autonomicznego urządzenia, które potrafi uczyć się, podejmować inteligentne decyzje oraz modyfikować własne zachowanie w zależności od zewnętrznych bodźców. Stworzenie takich wysoko wyspecjalizowanych systemów jest możliwe, podobnie jak prawdopodobne jest zbudowanie bardziej uniwersalnych i złożonych urządzeń opartych na sztucznej inteligencji, jednak takie systemy zawsze opierają się na doświadczeniu i wiedzy człowieka w postaci wzorców, reguł i algorytmów zachowania.

Dlaczego tak trudno stworzyć autonomiczną sztuczną inteligencję? Dlatego, że maszyna nie posiada typowo ludzkich cech, takich jak świadomość, intuicja, umiejętność rozróżniania między rzeczami ważnymi i tymi mniej istotnymi - i co najważniejsze – chęć zdobywania nowej wiedzy. Wszystkie te cechy pozwalają człowiekowi rozwiązywać problemy, nawet gdy nie są one linearne. Wykonanie jakiegokolwiek działania przez sztuczną inteligencję wymaga obecnie algorytmów stworzonych przez człowieka. Mimo to, naukowcy wciąż próbują stworzyć prawdziwe sztuczną inteligencję i niekiedy odnoszą pewne sukcesy.

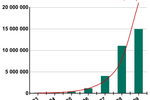

Koszty nieautomatycznego przetwarzania

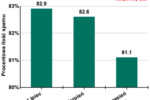

Proces wykrywania szkodliwego oprogramowania i przywracania normalnych parametrów operacyjnych na komputerze składa się z trzech głównych kroków. Nie ma tu znaczenia, kto lub co podejmuje te kroki: człowiek czy maszyna. Pierwszy krok obejmuje gromadzenie obiektywnych danych o badanym komputerze oraz działających na nim programach. Ten krok najlepiej przeprowadzić przy użyciu szybkiego, automatycznego sprzętu, który potrafi generować raporty nadające się do przetwarzania automatycznego oraz działać bez interwencji człowieka.

W drugim kroku zebrane dane są poddawane szczegółowej analizie. Na przykład, jeżeli raport zawiera informację o wykryciu podejrzanego obiektu, taki obiekt należy poddać kwarantannie i dokładnej analizie w celu określenia, jakie stanowi zagrożenie, a następnie trzeba podjąć decyzję odnośnie dalszych działań.

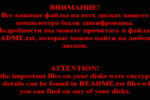

Trzeci krok stanowi rzeczywistą procedurę rozwiązania problemu, dla której można wykorzystać specjalny język skryptowy. Zawiera ona polecenia niezbędne do usunięcia wszelkich szkodliwych plików oraz przywrócenia prawidłowych parametrów operacyjnych komputera.

![Zagrożenia internetowe w 2017 roku wg Kaspersky Lab [© DREIDREIEINS Foto - Fotolia.com] Zagrożenia internetowe w 2017 roku wg Kaspersky Lab](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Zagrozenia-internetowe-w-2017-roku-wg-Kaspersky-Lab-184421-150x100crop.jpg) Zagrożenia internetowe w 2017 roku wg Kaspersky Lab

Zagrożenia internetowe w 2017 roku wg Kaspersky Lab

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Cyberbezpieczeństwo w firmach: brakuje spójności [© momius - Fotolia.com] Cyberbezpieczeństwo w firmach: brakuje spójności](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-w-firmach-brakuje-spojnosci-187127-150x100crop.jpg)

![Kaspersky Lab podsumowuje 2016 rok. Co nas nękało? [© Tomasz Zajda - Fotolia.com] Kaspersky Lab podsumowuje 2016 rok. Co nas nękało?](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Kaspersky-Lab-podsumowuje-2016-rok-Co-nas-nekalo-185725-150x100crop.jpg)

![Kaspersky Anti Targeted Attack Platform dla ochrony przed atakami ukierunkowanymi [© sdecoret - Fotolia.com] Kaspersky Anti Targeted Attack Platform dla ochrony przed atakami ukierunkowanymi](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Kaspersky-Anti-Targeted-Attack-Platform-dla-ochrony-przed-atakami-ukierunkowanymi-177743-150x100crop.jpg)

![ESET: Botnet Mumblehard zdezaktywowany [© Minerva Studio - Fotolia.com] ESET: Botnet Mumblehard zdezaktywowany](https://s3.egospodarka.pl/grafika2/ESET/ESET-Botnet-Mumblehard-zdezaktywowany-173998-150x100crop.jpg)

![Kaspersky Endpoint Security for Business SP1 [© Maksim Kabakou - Fotolia.com] Kaspersky Endpoint Security for Business SP1](https://s3.egospodarka.pl/grafika2/Kaspersky-Endpoint-Security-for-Business-SP1/Kaspersky-Endpoint-Security-for-Business-SP1-155125-150x100crop.jpg)

![Inflacja III 2025. Ceny wzrosły o 4,9% r/r [© Freepik] Inflacja III 2025. Ceny wzrosły o 4,9% r/r](https://s3.egospodarka.pl/grafika2/ceny-towarow-i-uslug-konsumpcyjnych/Inflacja-III-2025-Ceny-wzrosly-o-4-9-r-r-266112-150x100crop.jpg)

![Płaczą i płacą? Podatki i ich rola oczami Polaków [© Freepik] Płaczą i płacą? Podatki i ich rola oczami Polaków](https://s3.egospodarka.pl/grafika2/podatki/Placza-i-placa-Podatki-i-ich-rola-oczami-Polakow-266111-150x100crop.jpg)

![Zakupy na Wielkanoc 2025. Jakie wydatki Polaków na żywność? [© Freepik] Zakupy na Wielkanoc 2025. Jakie wydatki Polaków na żywność?](https://s3.egospodarka.pl/grafika2/Wielkanoc/Zakupy-na-Wielkanoc-2025-Jakie-wydatki-Polakow-na-zywnosc-266103-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Wielkanocny koszyk coraz cięższy także dla sklepów [© Freepik] Wielkanocny koszyk coraz cięższy także dla sklepów](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyk-coraz-ciezszy-takze-dla-sklepow-266110-150x100crop.jpg)

![Złoto na historycznych szczytach [© Linda Hamilton z Pixabay] Złoto na historycznych szczytach](https://s3.egospodarka.pl/grafika2/zloto/Zloto-na-historycznych-szczytach-266085-150x100crop.jpg)

![2657 wniosków o przeniesienie konta bankowego w I kw. 2025 r. [© Freepik] 2657 wniosków o przeniesienie konta bankowego w I kw. 2025 r.](https://s3.egospodarka.pl/grafika2/przeniesienie-konta-bankowego/2657-wnioskow-o-przeniesienie-konta-bankowego-w-I-kw-2025-r-266071-150x100crop.jpg)

![Jak odzyskać rzeczy pozostawione w samolocie? [© olivier89 z Pixabay] Jak odzyskać rzeczy pozostawione w samolocie?](https://s3.egospodarka.pl/grafika2/rzeczy-znalezione/Jak-odzyskac-rzeczy-pozostawione-w-samolocie-266069-150x100crop.jpg)

![Złotówkowicze muszą wykazać się cierpliwością [© Freepik] Złotówkowicze muszą wykazać się cierpliwością](https://s3.egospodarka.pl/grafika2/kredyty-zlotowkowe/Zlotowkowicze-musza-wykazac-sie-cierpliwoscia-266068-150x100crop.jpg)