PandaLabs: bezpieczeństwo IT w 2011r.

2010-12-16 13:50

Według PandaLabs wiodącymi trendami w 2011 roku będą haktywizm i wojna cybernetyczna. Kłopoty sprawi także inżynieria społeczna i wykorzystywanie mediów społecznościowych do rozpowszechniania zaszyfrowanych i dynamicznych złośliwych kodów. W 2011 roku nadal możemy spodziewać się około 20 milionów nowych odmian zagrożeń, w tym wielu na komputery Mac i systemy 64-bitowe. Względny spokój mogą zachować za to właściciele telefonów komórkowych oraz tabletów PC.

Przeczytaj także: Symantec: bezpieczeństwo IT w 2010r.

PandaLabs, laboratorium systemów zabezpieczających firmy Panda Security, przewiduje, że w 2011 roku pojawi się kilka nowych trendów w cyberprzestępczości. Głównymi priorytetami dla branży zabezpieczeń w 2011 roku będą haktywizm i wojna cybernetyczna, większa liczba zagrożeń zorientowanych na zysk, media społecznościowe, inżynieria społeczna oraz złośliwe kody ze zdolnością do adaptacji pozwalającej unikać wykrycia. Ponadto pojawi się więcej zagrożeń dla użytkowników komputerów Mac, nowych prób ataków na systemy 64-bitowe i ataków typu zero-day exploit.Maciej Sobianek, ekspert ds. bezpieczeństwa w firmie Panda Security Polska wyjaśnia: „Po raz kolejny przeprowadziliśmy wraz z ekspertami PandaLabs wspólną burzę mózgów co pozwoliło nam przygotować prognozę dziesięciu najważniejszych naszym zdaniem trendów w branży zabezpieczeń w 2011 roku”:

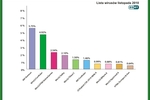

- Wzrost liczby zagrożeń. W 2010 roku odnotowaliśmy znaczący wzrost liczby złośliwych kodów. To stała tendencja od kilku lat. W tym roku stworzono ponad 20 milionów nowych odmian, więcej niż w 2009 roku. Obecnie baza danych Kolektywnej Inteligencji Panda Security zawiera łącznie ponad 60 milionów sklasyfikowanych zagrożeń. System ten automatycznie wykrywa, analizuje i klasyfikuje 99,4% otrzymywanych zagrożeń. Wydaje się jednak, że rzeczywista dynamika wzrostu rok do roku osiągnęła już maksimum: kilka lat temu przekraczała 100 procent. W 2010 roku wyniosła 50 procent. Będziemy musieli poczekać i przekonać się, co stanie się w 2011 roku.

-

Wojna cybernetyczna. Robak Stuxnet i przecieki WikiLeaks sugerujące zaangażowanie chińskiego rządu w cyberataki na Google oraz inne cele były punktem zwrotnym w historii tych konfliktów. W wojnach cybernetycznych, podobnie jak w przypadku innych rzeczywistych konfliktów w dzisiejszych czasach, nie ma szeregów żołnierzy w mundurach umożliwiających łatwe odróżnienie jednej strony od drugiej. To raczej wojna partyzancka, gdzie nie sposób rozpoznać, kto dokonuje ataku i skąd. Jedyne, co można ustalić, to cel.

Stuxnet był wyraźnie próbą zakłócenia procesów w elektrowniach atomowych, w szczególności pracy wirówek do wzbogacania uranu. Ataki takie jak te, choć mniej lub bardziej wyrafinowane, nadal mają miejsce, a ich liczba z pewnością wzrośnie w 2011 roku, chociaż wiele z nich przejdzie niezauważona przez ogół społeczeństwa.

-

Cyberprotesty. Bez wątpienia to największy nowy problem w 2010 roku. Cyberprotesty, czyli tak zwany haktywizm, to coraz popularniejsze zagrożenie. Ten nowy ruch zapoczątkowała grupa „Anonymous” i jej akcja „Operation Payback”, której celem były początkowo działania wymierzone w organizacje próbujące ograniczyć piractwo internetowe, a następnie wspieranie Juliana Assange’a, redaktora naczelnego portalu WikiLeaks. Do ataków DDoS (distributed denial of service) i kampanii spamowych mogą przyłączać się nawet użytkownicy o ograniczonej wiedzy technicznej.

Mimo pośpiesznych prób wprowadzenia przepisów zwalczających tego typu działalność poprzez uczynienie jej nielegalną w wielu krajach, sądzimy że w 2011 roku wzrośnie liczba cyberprotestów, zorganizowanych przez tę i inne grupy. -

Inżynieria społeczna.Niestety użytkownicy komputerów często powielają swoje błędy i łatwo dają się wodzić za nos internetowym oszustom. Dobrym tego przykładem jest ciągłe stosowanie inżynierii społecznej do infekowania komputerów nieostrożnych użytkowników. Cyberprzestępcy odkryli, że media społecznościowe są dla nich idealnym środowiskiem pracy, ponieważ użytkownicy są wobec tych portali jeszcze ufniejsi niż wobec innych form komunikacji, takich jak np. e-mail. W 2010 roku byliśmy świadkami różnorodnych ataków z użyciem dwóch najpopularniejszych sieci społecznościowych – Facebooka i Twittera. Przewidujemy, że w roku 2011 hakerzy nie tylko będą nadal korzystać z tych mediów, ale będą one częściej wykorzystywane do ataków rozproszonych.

Ponadto, w 2011 roku powszechne będą również ataki BlackHat SEO (indeksowanie i pozycjonowanie fałszywych stron w wyszukiwarkach), jak zwykle wykorzystujące gorące tematy w celu docierania do jak największej liczby użytkowników. Przy stałej ekspansji wszystkich typów treści multimedialnych (zdjęć, filmów, itp.) znaczna liczba złośliwych kodów będzie podszywać się pod wtyczki, odtwarzacze multimedialne i podobne aplikacje.

Ponieważ często w czasach kryzysu pomysłowość kwitnie z pewnością zobaczymy fale nowych, przekonujących metod naciągania nieostrożnych użytkowników: romantyczne oferty internetowe, fałszywe ogłoszenia o pracy, coraz bardziej wyszukane oszustwa, ataki phishingowe wymierzone nie tylko w banki, ale także platformy płatnicze, sklepy internetowe itp.

- Wpływ Windows 7 na rozwój zagrożeń. W zeszłym roku wspomnieliśmy, że wysyp zagrożeń stworzonych specjalnie pod Windows 7 nastąpi najwcześniej za dwa lata. W 2010 roku odnotowaliśmy początki zwrotu w tym kierunku, a w roku 2011 spodziewamy się kolejnych, nowych przypadków złośliwych kodów wymierzonych w użytkowników tego nowego systemu operacyjnego.

- Telefony komórkowe. Odwieczne pytanie: kiedy złośliwe kody na komórki odniosą sukces? Wydaje się, że w 2011 roku będą nowe ataki, ale jeszcze nie na masową skalę. Większość istniejących złośliwych kodów atakuje urządzenia z Symbianem, systemem operacyjnym, który wychodzi z użycia. Jeśli chodzi o nowe systemy, eksperci PandaLabs przewidują, że w przyszłym roku wzrośnie liczba zagrożeń na Androida, który stanie się celem numer jeden dla cyberoszustów.

- Tablety. Przytłaczającą dominację iPada na tym polu zaczną kwestionować nowi konkurenci wchodzący na rynek. Niemniej jednak poza odosobnionymi atakami typu „proof-of-concept” lub eksperymentalnymi tablety PC nie staną się naszym zdaniem głównym obiektem zainteresowania społeczności przestępczej w 2011 roku.

- Mac. Złośliwe kody na komputery Mac istnieją i będą istnieć. A wraz ze wzrostem udziału w rynku będzie rosła liczba zagrożeń. Największym problemem jest liczba luk bezpieczeństwa w systemie operacyjnym firmy Apple. Miejmy nadzieję, że zostaną one jak najszybciej „załatane”, ponieważ hakerzy świetnie zdają sobie sprawę z możliwości rozpowszechniania zagrożeń, jakie oferują takie słabe punkty.

- HTML5. Język HTML5, który może zastąpić Flash, to doskonały cel dla wielu przestępców. Fakt, że przeglądarki mogą go obsługiwać bez żadnych wtyczek, sprawia że znalezienie luki bezpieczeństwa, które można wykorzystać do atakowania użytkowników bez względu na to, jakiej przeglądarki używają, jest jeszcze atrakcyjniejsze. W nadchodzących miesiącach zobaczymy pierwsze takie ataki.

- Wysoce dynamiczne i zaszyfrowane zagrożenia. To zjawisko, które obserwowaliśmy już w ciągu ostatnich dwóch lat. Spodziewamy się jego wzrostu w 2011 roku. Do naszego laboratorium trafia coraz więcej zaszyfrowanych, ukrytych zagrożeń, stworzonych do łączenia się z serwerem i przeprowadzania aktualizacji, zanim wykryją je firmy z branży zabezpieczeń. Wzrosła również liczba zagrożeń atakujących konkretnych użytkowników, szczególnie firmy, ponieważ informacje wykradzione przedsiębiorstwom mają wysoką cenę na czarnym rynku.

Ogólny obraz sytuacji w bezpieczeństwie IT nie poprawia się. To prawda, że w 2010 roku doszło do kilku dużych aresztowań, które uderzyły w świat cyberprzestępczy. To niestety niewiele, gdy wziąć pod uwagę skalę zagrożeń z jakimi zmagają eksperci PandaLabs. „Zyski z czarnego rynku sięgają miliardów dolarów, a wielu przestępców działa bezkarnie dzięki anonimowości internetu i licznym lukom prawnym. Klimat gospodarczy pogłębił powagę sytuacji: wobec wzrostu bezrobocia w wielu krajach sporo ludzi widzi w tym okazję do zarobku obarczoną niskim ryzykiem, co nie zmienia faktu, że jest to przestępstwo” – mówi Maciej Sobianek, ekspert ds. bezpieczeństwa w Panda Security Polska.

Przeczytaj także:

![Bezpieczeństwo firm w sieci I poł. 2014 [© psdesign1 - Fotolia.com] Bezpieczeństwo firm w sieci I poł. 2014]() Bezpieczeństwo firm w sieci I poł. 2014

Bezpieczeństwo firm w sieci I poł. 2014

![Bezpieczeństwo firm w sieci I poł. 2014 [© psdesign1 - Fotolia.com] Bezpieczeństwo firm w sieci I poł. 2014](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Bezpieczenstwo-firm-w-sieci-I-pol-2014-141529-150x100crop.jpg) Bezpieczeństwo firm w sieci I poł. 2014

Bezpieczeństwo firm w sieci I poł. 2014

oprac. : Katarzyna Sikorska / eGospodarka.pl

Więcej na ten temat:

ochrona danych, zagrożenia internetowe, backup, bezpieczeństwo sieci firmowych, bezpieczeństwo informatyczne, bezpieczeństwo IT, PandaLabs

![Jak zabezpieczyć przetwarzanie w chmurze? [© Jakub Jirsák - Fotolia.com] Jak zabezpieczyć przetwarzanie w chmurze?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Jak-zabezpieczyc-przetwarzanie-w-chmurze-135248-150x100crop.jpg)

![Przetwarzanie w chmurze 2012-2017 [© rangizzz - Fotolia.com] Przetwarzanie w chmurze 2012-2017](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Przetwarzanie-w-chmurze-2012-2017-125983-150x100crop.jpg)

![Przetwarzanie w chmurze 6 razy większe [© bloomua - Fotolia.com] Przetwarzanie w chmurze 6 razy większe](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Przetwarzanie-w-chmurze-6-razy-wieksze-108125-150x100crop.jpg)

![Usługi cloud computing wymagają poprawy [© rvlsoft - Fotolia.com] Usługi cloud computing wymagają poprawy](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Uslugi-cloud-computing-wymagaja-poprawy-95857-150x100crop.jpg)

![Trendy w branży IT w 2012r. [© stoupa - Fotolia.com] Trendy w branży IT w 2012r.](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Trendy-w-branzy-IT-w-2012r-MBuPgy.jpg)

![Bezpieczeństwo IT: trendy 2012 [© stoupa - Fotolia.com] Bezpieczeństwo IT: trendy 2012](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Bezpieczenstwo-IT-trendy-2012-MBuPgy.jpg)

![Przetwarzanie w chmurze zdominuje ruch sieciowy [© Scanrail - Fotolia.com] Przetwarzanie w chmurze zdominuje ruch sieciowy](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Przetwarzanie-w-chmurze-zdominuje-ruch-sieciowy-apURW9.jpg)

![Bezpieczeństwo IT w chmurze [© Scanrail - Fotolia.com] Bezpieczeństwo IT w chmurze](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Bezpieczenstwo-IT-w-chmurze-apURW9.jpg)

![Symantec: bezpieczeństwo IT w 2011r. [© stoupa - Fotolia.com] Symantec: bezpieczeństwo IT w 2011r.](https://s3.egospodarka.pl/grafika/Symantec/Symantec-bezpieczenstwo-IT-w-2011r-MBuPgy.jpg)

![Szkodliwe programy 2010 i prognozy na 2011 [© stoupa - Fotolia.com] Szkodliwe programy 2010 i prognozy na 2011](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Szkodliwe-programy-2010-i-prognozy-na-2011-MBuPgy.jpg)

![Polskie jajka i pieczarki na stołach wielkanocnych na całym świecie [© Freepik] Polskie jajka i pieczarki na stołach wielkanocnych na całym świecie](https://s3.egospodarka.pl/grafika2/eksport/Polskie-jajka-i-pieczarki-na-stolach-wielkanocnych-na-calym-swiecie-266021-150x100crop.jpg)

![Jak nam idzie transformacja w kierunku gospodarki o obiegu zamkniętym? [© Freepik] Jak nam idzie transformacja w kierunku gospodarki o obiegu zamkniętym?](https://s3.egospodarka.pl/grafika2/gospodarka-obiegu-zamknietego/Jak-nam-idzie-transformacja-w-kierunku-gospodarki-o-obiegu-zamknietym-266022-150x100crop.jpg)

![Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić? [© Freepik] Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić?](https://s3.egospodarka.pl/grafika2/ochrona-praw-konsumenta/Rzetelne-opinie-vs-falszywe-recenzje-w-internecie-Czy-umiemy-je-odroznic-266031-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym [© Freepik] Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym](https://s3.egospodarka.pl/grafika2/nakaz-zaplaty/Sprzeciw-od-nakazu-zaplaty-w-elektronicznym-postepowaniu-upominawczym-265987-150x100crop.jpg)

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)