Zagrożenia internetowe III kw. 2010

2010-12-31 11:41

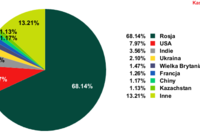

Odsetek użytkowników KSN, których komputery zawierały próbki najbardziej rozpowszechnionych rodzin & © fot. mat. prasowe

Przeczytaj także: Zagrożenia internetowe II kw. 2010

Trzeci kwartał 2010 roku obfitował w więcej wydarzeń niż poprzedni. W okresie tym zablokowano ponad 600 milionów prób zainfekowania komputerów użytkowników szkodliwymi lub potencjalnie niechcianymi programami, co stanowi 10% wzrost w stosunku do drugiego kwartału. Z wszystkich wykrytych obiektów ponad 534 milionów stanowiło szkodliwe programy. Ponadto, pojawiły się wysoce zaawansowane szkodliwe programy. Po raz pierwszy zidentyfikowaliśmy szkodnika, który w celu wniknięcia do systemu wykorzystywał nie jedną ale pięć luk w zabezpieczeniach jednocześnie. Wygląda na to, że twórcy tego programu wyposażyli go w mechanizm samodzielnego rozprzestrzeniania się, który radykalnie zwiększał jego szanse na zainfekowanie celu.Twórcy szkodliwego oprogramowania aktywnie badali technologie antyhakerskie, co zaowocowało odkryciem nowych metod obchodzenia ochrony. Spowodowało to eskalację wyścigu zbrojeń między cyberprzestępcami a firmami zajmującymi się bezpieczeństwem IT, a w konsekwencji zmusiło branżę antywirusową do aktywnego tworzenia nowych technologii wykrywania i leczenia.

To z kolei zwiększyło rywalizację w segmentach „podziemia” stanowiących tradycyjny cel cyberprzestępców, uszczuplając ich zyski i popychając „profesjonalistów” do poszukiwania nowych źródeł nielegalnych dochodów. Wygląda na to, że społeczność cyberprzestępcza stopniowo staje się zorientowana na przeprowadzanie ukierunkowanych ataków na organizacje. Celem tych ataków jest zakłócenie pracy organizacji w celu szantażu lub szpiegostwa przemysłowego – jakiejkolwiek aktywności, która przyniesie duże zyski.

Cyberchuligani, cyberszantażyści, cyberszpiedzy – co dalej?

Jeden z najważniejszych incydentów trzeciego kwartału w branży bezpieczeństwa IT mógłby pochodzić ze sceny z filmu „Szklana Pułapka 4”. Mowa tu o ataku robaka Stuxnet.

Robak ten został po raz pierwszy wykryty na początku czerwca i od razu przyciągnął uwagę specjalistów ds. bezpieczeństwa IT z całego świata. Spowodowało to kilka czynników. Po pierwsze, komponenty robaka zawierały ważne certyfikaty cyfrowe. To oznaczało, że jego twórcy, przy pomocy nielegalnych środków, zdołali uzyskać prywatne klucze dla cyfrowych certyfikatów od znanych firm. Po drugie, robak rozprzestrzeniał się za pomocą luki zero-day w plikach LNK. Tyle można było zauważyć na pierwszy rzut oka. Jednak analitycy dokonali innych interesujących odkryć, między innymi to, że Stuxnet wykorzystywał trzy luki zero-day.

Analiza kodu robaka pokazała, że jego celem były środowiska Windows z określonymi programami, w tym SIMATIC, WinCC oraz PCS7 firmy Siemens AG. Żadne inne szkodliwe oprogramowanie nie atakowało wcześniej tych programów, które zwykle są wykorzystywane do zarządzania przemysłowymi systemami sterowania opartymi na SCADA. Ponadto, Stuxnet nie atakuje wszystkich systemów z WinCC, a jedynie te, które wykorzystują sterowniki programowalne Simatec i inwertery określonych producentów.

A zatem, co robi komponent robaka zawierający tę szkodliwą funkcję? Próbuje połączyć się z WinCC przy użyciu domyślnego hasła producenta. Instalowany przez robaka plik DLL przechwytuje niektóre funkcje systemowe, a następnie wpływa na operacje w systemie zarządzania instalacji przemysłowej. Najwyraźniej szkodnik ten został stworzony do przeprowadzania szpiegostwa przemysłowego, a nie kradzieży haseł, jednak teoretycznie może być wykorzystywany do dywersji. Dalsza analiza robaka wykazała, że jego głównym celem jest zmiana logiki w sterownikach programowalnych Simatec osadzonych w inwerterach wykorzystywanych do kontrolowania prędkości obrotów silników elektrycznych. Takie sterowniki programowalne działają z bardzo szybkimi silnikami, które posiadają ograniczone zastosowania.

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Symantec: bezpieczeństwo IT w 2011r. [© stoupa - Fotolia.com] Symantec: bezpieczeństwo IT w 2011r.](https://s3.egospodarka.pl/grafika/Symantec/Symantec-bezpieczenstwo-IT-w-2011r-MBuPgy.jpg)

![Oszustwa internetowe - tendencje w 2011 [© stoupa - Fotolia.com] Oszustwa internetowe - tendencje w 2011](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Oszustwa-internetowe-tendencje-w-2011-MBuPgy.jpg)

![GUS: ceny produktów rolnych w III 2025 wzrosły o 10% r/r [© Freepik] GUS: ceny produktów rolnych w III 2025 wzrosły o 10% r/r](https://s3.egospodarka.pl/grafika2/rynek-rolny/GUS-ceny-produktow-rolnych-w-III-2025-wzrosly-o-10-r-r-266260-150x100crop.jpg)

![Gorsze nastroje konsumenckie Polaków w IV 2025 [© Freepik] Gorsze nastroje konsumenckie Polaków w IV 2025](https://s3.egospodarka.pl/grafika2/koniunktura-konsumencka/Gorsze-nastroje-konsumenckie-Polakow-w-IV-2025-266259-150x100crop.jpg)

![Technologie i innowacje przyspieszają wzrost gospodarczy [© Freepik] Technologie i innowacje przyspieszają wzrost gospodarczy](https://s3.egospodarka.pl/grafika2/wzrost-gospodarczy/Technologie-i-innowacje-przyspieszaja-wzrost-gospodarczy-266232-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![Spółka komandytowa nie musi płacić VAT od wypłaconej dywidendy [© Freepik] Spółka komandytowa nie musi płacić VAT od wypłaconej dywidendy](https://s3.egospodarka.pl/grafika2/wyplata-dywidendy/Spolka-komandytowa-nie-musi-placic-VAT-od-wyplaconej-dywidendy-266265-150x100crop.jpg)

![Oferta mieszkań na wynajem mocno odbiła w I kw. 2025 [© Freepik] Oferta mieszkań na wynajem mocno odbiła w I kw. 2025](https://s3.egospodarka.pl/grafika2/mieszkania-na-wynajem/Oferta-mieszkan-na-wynajem-mocno-odbila-w-I-kw-2025-266264-150x100crop.jpg)

![O 21,7% r/r więcej pożyczek celowych w I kw. 2025 [© Freepik] O 21,7% r/r więcej pożyczek celowych w I kw. 2025](https://s3.egospodarka.pl/grafika2/firmy-pozyczkowe/O-21-7-r-r-wiecej-pozyczek-celowych-w-I-kw-2025-266258-150x100crop.jpg)

![Jakie wynagrodzenie na umowie o pracę i B2B? Duże różnice i szerokie widełki [© Freepik] Jakie wynagrodzenie na umowie o pracę i B2B? Duże różnice i szerokie widełki](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Jakie-wynagrodzenie-na-umowie-o-prace-i-B2B-Duze-roznice-i-szerokie-widelki-266257-150x100crop.jpg)

![Mój Biznes - nowe ubezpieczenie Allianz Polska dla franczyzobiorców [© Freepik] Mój Biznes - nowe ubezpieczenie Allianz Polska dla franczyzobiorców](https://s3.egospodarka.pl/grafika2/Moj-Biznes/Moj-Biznes-nowe-ubezpieczenie-Allianz-Polska-dla-franczyzobiorcow-266252-150x100crop.jpg)