Zagrożenia internetowe III kw. 2010

2010-12-31 11:41

Przeczytaj także: Zagrożenia internetowe II kw. 2010

We wspomnianej wyżej kradzieży główną rolę odegrały osoby zajmujące się „praniem” skradzionych pieniędzy: na ich nazwiska założono konta i to właśnie oni pobierali skradzione pieniądze z bankomatów. Osoby takie często określane są jako „muły pieniężne”. W ostatnim raporcie kwartalnym pisaliśmy, w jaki sposób cyberprzestępcy próbowali rekrutować muły za pośrednictwem liczącej 224 tysiące członków grupy na Facebooku.

Do końca września w Stanach Zjednoczonych aresztowano dwadzieścia osób – były to tzw. muły pieniężne, które prały pieniądze skradzione przy użyciu trojana Zbot (ZeuS). W tym samym czasie w Wielkiej Brytanii zatrzymano podobną grupę - również w związku z praniem brudnych pieniędzy. Cyberprzestępcy wykorzystywali informacje skradzione przy użyciu trojana ZeuS. W tym momencie warto zauważyć, że w pierwszych dniach października dystrybutorzy trojana ZeuS byli mniej aktywni.

fot. mat. prasowe

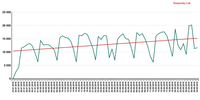

Odsetek trojanów Zbot wykrywanych każdego dnia w porównaniu z całkowitą liczbą szkodliwych programów

Odsetek trojanów Zbot wykrywanych każdego dnia w porównaniu z całkowitą liczbą szkodliwych programów

Statystyki

W dalszej części przyjrzymy się statystykom stworzonym w oparciu o wyniki działania różnych komponentów rozwiązania antywirusowego. Wszystkie dane statystyczne wykorzystane w tym raporcie zostały dostarczone przez system Kaspersky Security Network (KSN). Dzięki temu systemowi miliony użytkowników produktów firmy Kaspersky Lab z 213 krajów na całym świecie mogą nieustannie wysyłać informacje dotyczące szkodliwej aktywności.

Exploity i luki w zabezpieczeniach

Exploity

W trzecim kwartale 2010 roku Kaspersky Lab wykrył ponad 16,5 milionów exploitów. Liczba ta nie uwzględnia modułów z funkcjonalnością exploitów, które zostały osadzone w robakach oraz trojanach.

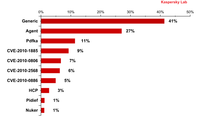

Przyjrzyjmy się exploitom wykorzystywanym przez cyberprzestępców w trzecim kwartale 2010 roku.

fot. mat. prasowe

Rozkład wykrytych obiektów OAS, WAV oraz MAV według rodzin exploitów

Rozkład wykrytych obiektów OAS, WAV oraz MAV według rodzin exploitów

fot. mat. prasowe

Liczba wykrytych exploitów rozprzestrzenianych na nośnikach przenośnych za pośrednictwem luki w zabe

Liczba wykrytych exploitów rozprzestrzenianych na nośnikach przenośnych za pośrednictwem luki w zabezpieczeniach CVE-2010-2568

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Symantec: bezpieczeństwo IT w 2011r. [© stoupa - Fotolia.com] Symantec: bezpieczeństwo IT w 2011r.](https://s3.egospodarka.pl/grafika/Symantec/Symantec-bezpieczenstwo-IT-w-2011r-MBuPgy.jpg)

![Oszustwa internetowe - tendencje w 2011 [© stoupa - Fotolia.com] Oszustwa internetowe - tendencje w 2011](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Oszustwa-internetowe-tendencje-w-2011-MBuPgy.jpg)

![Cyberhigiena na Black Friday, czyli bezpieczne zakupy online [© Freepik] Cyberhigiena na Black Friday, czyli bezpieczne zakupy online](https://s3.egospodarka.pl/grafika2/Black-Friday/Cyberhigiena-na-Black-Friday-czyli-bezpieczne-zakupy-online-263483-150x100crop.jpg)

![Rynek reklamy warty blisko 9 mld zł [© Freepik] Rynek reklamy warty blisko 9 mld zł](https://s3.egospodarka.pl/grafika2/reklama/Rynek-reklamy-warty-blisko-9-mld-zl-263476-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

![Reklama telewizyjna: wydatki rosną, a oglądalność spada? [© auremar - Fotolia.com] Reklama telewizyjna: wydatki rosną, a oglądalność spada? [© auremar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/reklama/Reklama-telewizyjna-wydatki-rosna-a-ogladalnosc-spada-254123-50x33crop.jpg) Reklama telewizyjna: wydatki rosną, a oglądalność spada?

Reklama telewizyjna: wydatki rosną, a oglądalność spada?

![Black Friday na giełdzie. Kto zarobi najwięcej? [© Freepik] Black Friday na giełdzie. Kto zarobi najwięcej?](https://s3.egospodarka.pl/grafika2/Black-Friday/Black-Friday-na-gieldzie-Kto-zarobi-najwiecej-263481-150x100crop.jpg)

![Wakacje składkowe - wnioski tylko do 30 listopada [© Freepik] Wakacje składkowe - wnioski tylko do 30 listopada](https://s3.egospodarka.pl/grafika2/wakacje-skladkowe/Wakacje-skladkowe-wnioski-tylko-do-30-listopada-263480-150x100crop.jpg)

![Black Friday na rynku mieszkaniowym. Rekordowy wysyp promocji [© Freepik] Black Friday na rynku mieszkaniowym. Rekordowy wysyp promocji](https://s3.egospodarka.pl/grafika2/Black-Friday/Black-Friday-na-rynku-mieszkaniowym-Rekordowy-wysyp-promocji-263479-150x100crop.jpg)

![Pożyczki gotówkowe w X 2024 o wartości wyższej o 44,6% r/r [© Jakub Krechowicz - Fotolia.com] Pożyczki gotówkowe w X 2024 o wartości wyższej o 44,6% r/r](https://s3.egospodarka.pl/grafika2/firmy-pozyczkowe/Pozyczki-gotowkowe-w-X-2024-o-wartosci-wyzszej-o-44-6-r-r-263478-150x100crop.jpg)

![Ceny mieszkań a kredyt hipoteczny: na jakie lokum nas stać? [© Freepik] Ceny mieszkań a kredyt hipoteczny: na jakie lokum nas stać?](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-a-kredyt-hipoteczny-na-jakie-lokum-nas-stac-263477-150x100crop.jpg)