Przeczytaj także: McAfee: zagrożenia internetowe I kw. 2010

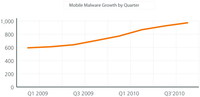

Wzrost ilości szkodliwego oprogramowania, spam w „okresie przejściowym”

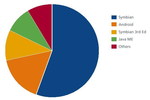

Fale ataków szkodliwego oprogramowania wydają się nie mieć końca, a przy tym jeszcze nie wiadomo, w jakim stopniu przyczynia się do nich coraz większa popularność mobilnych urządzeń korzystających z Internetu. W czwartym kwartale 2010 r. pojawiły się duże różnice pomiędzy różnymi rejonami świata. Wynika to z szerszej tendencji dostosowywania metod ataku do charakteru i przyzwyczajeń użytkowników oraz reagowania na wydarzenia zachodzące w danym regionie. Cyberprzestępcy najchętniej sięgali przy tym po ataki wykorzystujące funkcję automatycznego uruchamiania programów z nośników wymiennych (Generic!atr), konie trojańskie i programy pobierające dane bankowe (PWS i Generic.dx), a także mechanizmy wykorzystujące luki i błędy w przeglądarkach (StartPage i Exploit-MS04-028).

Spadek ilości spamu do najniższego poziomu od kilku lat może mieć związek z „okresem przejściowym”, w którym kilka botnetów pozostawało w nietypowym, jak na tę porę roku, uśpieniu. Specjaliści z McAfee Labs odkryli, że botnet Bredolab oraz część botnetu Zeus zostały zamknięte. W okresie Bożego Narodzenia zniknął też spam rozsyłany przez botnety Rustock, Lethic i Xarvester, a najwięcej niechcianych wiadomości pochodziło z botnetów Bobax i Grum.

Im więcej urządzeń, tym więcej zagrożeń

Użytkownicy korzystają z Internetu za pośrednictwem coraz szerszej gamy urządzeń – komputerów, tabletów, smartfonów czy telewizorów z wbudowaną obsługą Internetu. W związku z tym przewidywany jest również wzrost liczby i stopnia zaawansowania zagrożeń internetowych. W czwartym kwartale najbardziej aktywnymi zagrożeniami były programy Zeus-Murofet, Conficker i Koobface. Zwrócono też uwagę na szybkie powstawanie nowych, potencjalnie niebezpiecznych domen. Powszechnym problemem były także strony służące do wyłudzania danych osobowych.

fot. mat. prasowe

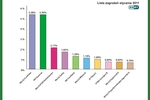

Luki w produktach firmy Adobe najczęstszą metodą rozsyłania malware’u

W 2009 roku specjaliści z McAfee Labs przewidywali, że luki w produktach firmy Adobe staną się najchętniej wykorzystywanymi narzędziami do dystrybucji niebezpiecznych programów oraz łamania zabezpieczeń systemów i sieci. Prognozy te okazały się trafne: przez cały rok 2010 twórcy szkodliwego oprogramowania bardzo często wykorzystywali słabe punkty technologii Flash, a w jeszcze większym stopniu technologii PDF. Szkodliwe pliki w formacie Adobe PDF stały się najczęstszym sposobem włamywania się na komputery. Zdaniem McAfee Labs, w tym roku luki w produktach Adobe nadal będą chętnie wykorzystywane, ponieważ coraz częściej są one stosowane w urządzeniach mobilnych i systemach operacyjnych innych, niż MS Windows.

Nasilająca się aktywność hakerów zaangażowanych politycznie

W czwartym kwartale 2010 roku najbardziej widoczną grupą „haktywistów” była grupa „Anonymous”, której członkowie uczestniczyli w szeregu „cyberdemonstracji” przeciwko organizacjom ochrony praw autorskich, a pod koniec kwartału — także przeciwko cenzorom i krytykom serwisu WikiLeaks. Tym samym coraz bardziej zaciera się granica pomiędzy „haktywizmem”, a cyber-wojną.

McAfee: zagrożenia internetowe III kw. 2011

McAfee: zagrożenia internetowe III kw. 2011

1 2

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Zlosliwe-oprogramowanie-10-mitow-127031-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Wirusy komputerowe mają 25 lat [© stoupa - Fotolia.com] Wirusy komputerowe mają 25 lat](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-komputerowe-maja-25-lat-MBuPgy.jpg)

![Rekrutacja, czyli jak długo firma musi czekać na pracowników? [© Andrey Popov - Fotolia.com] Rekrutacja, czyli jak długo firma musi czekać na pracowników?](https://s3.egospodarka.pl/grafika2/rekrutacja/Rekrutacja-czyli-jak-dlugo-firma-musi-czekac-na-pracownikow-265857-150x100crop.jpg)

![Komunikacja w pracy, czyli bez korpomowy i online'u było łatwiej [© Freepik] Komunikacja w pracy, czyli bez korpomowy i online'u było łatwiej](https://s3.egospodarka.pl/grafika2/korporacje/Komunikacja-w-pracy-czyli-bez-korpomowy-i-online-u-bylo-latwiej-265868-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

Wielkanoc 2025 będzie kosztować średnio 588 zł

Wielkanoc 2025 będzie kosztować średnio 588 zł

![Zastrzeżenie numeru PESEL - jak działa? [© Freepik] Zastrzeżenie numeru PESEL - jak działa?](https://s3.egospodarka.pl/grafika2/PESEL/Zastrzezenie-numeru-PESEL-jak-dziala-265855-150x100crop.jpg)

![Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej? [© Freepik] Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Wynagrodzenia-w-finansach-i-ksiegowosci-Kto-zarabia-najwiecej-265871-150x100crop.jpg)

![Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek? [© Julita z Pixabay] Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek?](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Kredyty-hipoteczne-pod-lupa-Czy-2025-rok-ozywi-rynek-265869-150x100crop.jpg)

![Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym [© Freepik] Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym](https://s3.egospodarka.pl/grafika2/deweloperzy/Polscy-deweloperzy-maja-ponad-50-udzial-w-rynku-mieszkaniowym-265867-150x100crop.jpg)

![Deweloperzy sprzedają 136 mieszkań dziennie. Duży ruch, a ceny zaskakują [© Freepik] Deweloperzy sprzedają 136 mieszkań dziennie. Duży ruch, a ceny zaskakują](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Deweloperzy-sprzedaja-136-mieszkan-dziennie-Duzy-ruch-a-ceny-zaskakuja-265860-150x100crop.jpg)