Kaspersky Lab: szkodliwe programy VI 2011

2011-07-12 11:11

Przeczytaj także: Kaspersky Lab: szkodliwe programy V 2011

Exploity

fot. mat. prasowe

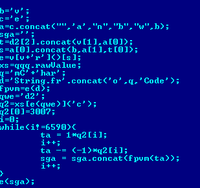

Fragment zaciemnionego JavaScriptu Exploit.JS.Pdfka.duj

Fragment zaciemnionego JavaScriptu Exploit.JS.Pdfka.duj

Warto wspomnieć, że w rankingu znalazły się pliki SWF exploita Trojan-Downloader.SWF.Small.dj (20 miejsce). Jego funkcjonalność polega na ukrytym uruchomieniu innego szkodliwego pliku SWF z tego samego foldera na serwerze.

Dwa exploity w dokumentach PDF - Exploit.JS.Pdfka.dyi (16 miejsce) oraz Exploit.JS.Pdfka.duj (17 miejsce) wykorzystują lukę (CVE-2010-1885) w plikach TIFF. Aby utrudnić analizę plików PDF, cyberprzestępcy rozdzielają kod exploita na kilka obiektów. Początek JavaScriptu jest zlokalizowany w jednym obiekcie, drugi obiekt zawiera koniec skryptu, natomiast główne dane są umieszczone w trzecim obiekcie. Kod jest w pewnym stopniu zaciemniony, wszystkie nazwy zmiennych są losowe, a nazwy obiektów i funkcji są tworzone na bieżąco.

fot. mat. prasowe

Inny nowy exploit, który zaklasyfikował się do pierwszej 20, to Exploit.HTML.CVE-2010-4452.bc (10 miejsce). Program ten wykorzystuje lukę CVE-2010-4452 w celu pobrania i uruchomienia exploita Java, wysyłając określone parametry do apletu Javy za pośrednictwem znacznika <param>. Cyberprzestępcy zdecydowali się zamaskować Exploit.HTML.CVE-2010-4452.bc – większość symboli w znacznikach <param> została zmodyfikowana do sekwencji ‘&#number’, natomiast w pozostałych symbolach zmieniono wielkość liter.

Szkodliwe programy na komputerach użytkowników

Jak już wspominaliśmy, ranking 20 najczęściej wykrywanych szkodliwych programów na komputerach użytkowników uległ nieznacznym zmianom. Jednak wśród tradycyjnych szkodników można również znaleźć dość nietypowy okaz – wirus plikowy Virus.Win32.Nimnul.a.

Infektor Nimnul

Szkodnik ten po raz pierwszy pojawił się w rankingu w maju, a w ciągu ostatnich dwóch miesięcy awansował z 20 miejsca na 11. Jest to dość niezwykłe, zważywszy że infektory plików stopniowo wychodzą z użycia. Cyberprzestępcy preferują teraz szkodliwe oprogramowanie zabezpieczane pakerami polimorficznymi. Mało kto zadaje sobie trud związany z wykorzystywaniem wirusów plikowych, których stworzenie czy utrzymywanie nie jest łatwe, a poza tym można je dość łatwo wykryć w systemie.

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg) Kaspersky Lab: szkodliwe programy III kw. 2013

Kaspersky Lab: szkodliwe programy III kw. 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Zmiana pracy głównie z powodu niezadowolenia z pracodawcy [© Freepik] Zmiana pracy głównie z powodu niezadowolenia z pracodawcy](https://s3.egospodarka.pl/grafika2/rynek-pracy/Zmiana-pracy-glownie-z-powodu-niezadowolenia-z-pracodawcy-264845-150x100crop.jpg)

![Wiele dzieci bez szans na wyjazd na ferie zimowe [© Freepik] Wiele dzieci bez szans na wyjazd na ferie zimowe](https://s3.egospodarka.pl/grafika2/ferie-zimowe/Wiele-dzieci-bez-szans-na-wyjazd-na-ferie-zimowe-264837-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Reklama w internecie, telewizji i w radio w XII 2024 [© Freepik] Reklama w internecie, telewizji i w radio w XII 2024 [© Freepik]](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Reklama-w-internecie-telewizji-i-w-radio-w-XII-2024-264581-50x33crop.jpg) Reklama w internecie, telewizji i w radio w XII 2024

Reklama w internecie, telewizji i w radio w XII 2024

![Ceny mieszkań w UE: Polska w czołówce państw z najdroższymi nieruchomościami [© Tinnakorn - Fotolia.com] Ceny mieszkań w UE: Polska w czołówce państw z najdroższymi nieruchomościami](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-w-UE-Polska-w-czolowce-panstw-z-najdrozszymi-nieruchomosciami-264848-150x100crop.jpg)

![GUS: Przeciętne wynagrodzenie w 2024 r. wyniosło 8181,72 zł [© lisssbetha - Fotolia.com] GUS: Przeciętne wynagrodzenie w 2024 r. wyniosło 8181,72 zł](https://s3.egospodarka.pl/grafika2/przecietne-miesieczne-wynagrodzenie/GUS-Przecietne-wynagrodzenie-w-2024-r-wynioslo-8181-72-zl-264843-150x100crop.jpg)

![Oferta mieszkań na wynajem skurczyła się w największych miastach [© Piotr Adamowicz - Fotolia.com] Oferta mieszkań na wynajem skurczyła się w największych miastach](https://s3.egospodarka.pl/grafika2/mieszkania-na-wynajem/Oferta-mieszkan-na-wynajem-skurczyla-sie-w-najwiekszych-miastach-264814-150x100crop.jpg)

![300 największych firm budowlanych w Polsce osiągnęło 150 mld zł przychodów w 2024 r. [© Mirosław i Joanna Bucholc z Pixabay] 300 największych firm budowlanych w Polsce osiągnęło 150 mld zł przychodów w 2024 r.](https://s3.egospodarka.pl/grafika2/firmy-budowlane/300-najwiekszych-firm-budowlanych-w-Polsce-osiagnelo-150-mld-zl-przychodow-w-2024-r-264809-150x100crop.jpg)