Kaspersky Lab: szkodliwe programy VIII 2011

2011-09-15 11:11

Przeczytaj także: Kaspersky Lab: szkodliwe programy VII 2011

Bezceremonialna kradzież czyjegoś kodu jest typowym procederem w społeczności cyberprzestępczej. Pojawienie się Ice IX, który nie tylko rywalizuje ze SpyEyem, ale również znacznie zmniejsza koszty działania podobnych trojanów, wkrótce doprowadzi do pojawienia się nowych „bękartów” ZeuSa i jeszcze większej liczby ataków na użytkowników serwisów bankowości online.

Szkodliwe oprogramowanie i Bitcoin

Tego lata system pieniędzy elektronicznych Bitcoin znalazł się w centrum uwagi zarówno użytkowników komputerów jak i cyberprzestępców. System “generowania monet” przy użyciu komputerów stał się kolejnym sposobem nielegalnego zarabiania pieniędzy. Jakość generowanych monet zależy od mocy komputera. Im większa liczba komputerów, do którym ma dostęp osoba chcąca zarabiać na bitcoinach, tym większe potencjalne zarobki. Przy pomocy stosunkowo szybkiego ataku na właścicieli portfeli z bitcoinami cyberprzestępcy zdołali nie tylko je ukraść, ale również wykorzystać maszyny ofiar w celu stworzenia botnetów.

fot. mat. prasowe

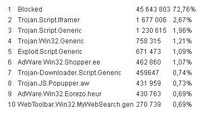

10 najpopularniejszych zagrożeń VIII 2011

10 najpopularniejszych zagrożeń VIII 2011

Jeszcze w czerwcu wykryliśmy pierwszego trojana (Trojan.NSIS.Miner.a), który bez wiedzy użytkownika generował bitcoiny na zainfekowanym komputerze. Incydent ten zapoczątkował naszą współpracę z wieloma kopalniami bitcoinów (serwerami, na których przechowywane są dane o uczestnikach sieci oraz ich kontach), która pomogła nam przechwycić kilka podobnych botnetów. Początek impasu między branżą antywirusową a cyberprzestępcami na tym nowym polu doprowadził do pojawienia się wielu nowych, bardziej wyrafinowanych typów botnetów bitcoinowych.

W sierpniu cyberprzestępcy znaleźli nowe zastosowania dla takich technologii jak Twitter, sieci P2P oraz serwery proxy.

Zasadniczo, Twitter był wykorzystywany w następujący sposób: bot wysyłał zapytanie do konta na Twitterze, które dostarczało pozostawione tam przez właściciela botnetu polecenia – tj. gdzie jest pobierany program generujący bitcoiny, wraz z instrukcjami, z którymi serwerami bitcoinów należy pracować. Wykorzystywanie Twittera jako centrum kontroli botnetu nie jest nową koncepcją, jednak po raz pierwszy została ona użyta w przypadku systemu bitcoin.

fot. mat. prasowe

10 największych źródeł szkodliwych programów VIII 2011

10 największych źródeł szkodliwych programów VIII 2011

Botnety P2P same w sobie nie są niczym radykalnie nowym, jednak botnet P2P trojana Trojan.Win32.Miner.h wykryty przez ekspertów z Kaspersky Lab w sierpniu ma obecnie prawie 40 000 różnych publicznych adresów IP (według ostrożnych szacunków). Zważywszy, że większość komputerów jest obecnie chronionych przez zapory sieciowe lub bramy internetowe, rzeczywista liczba zainfekowanych maszyn może być kilkakrotnie wyższa. Bot ten instaluje system trzech generatorów bitcoinów jednocześnie: Ufasoft, RCP oraz Phoenix.

Dwie opisane wyżej technologie ułatwiają szkodliwym użytkownikom utrzymywanie swoich botnetów i wykorzystywanie różnych środków w walce z firmami antywirusowymi, którym łatwiej jest zablokować scentralizowane centra kontroli botnetów.p.

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg) Kaspersky Lab: szkodliwe programy III kw. 2013

Kaspersky Lab: szkodliwe programy III kw. 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Cyberprzestępcy kradną konta na Spotify. Jak rozpoznać problem? [© StockSnap z Pixabay] Cyberprzestępcy kradną konta na Spotify. Jak rozpoznać problem?](https://s3.egospodarka.pl/grafika2/Spotify/Cyberprzestepcy-kradna-konta-na-Spotify-Jak-rozpoznac-problem-265670-150x100crop.jpg)

![Savoir-vivre podczas wideokonferencji w różnych krajach [© Freepik] Savoir-vivre podczas wideokonferencji w różnych krajach](https://s3.egospodarka.pl/grafika2/wideokonferencja/Savoir-vivre-podczas-wideokonferencji-w-roznych-krajach-265640-150x100crop.jpg)

![Czy wprowadzenie euro w Polsce ciągle nas dzieli? [© Freepik] Czy wprowadzenie euro w Polsce ciągle nas dzieli?](https://s3.egospodarka.pl/grafika2/przystapienie-do-strefy-euro/Czy-wprowadzenie-euro-w-Polsce-ciagle-nas-dzieli-265636-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

Trimare Sztutowo - inwestycja mieszkaniowa premium

Trimare Sztutowo - inwestycja mieszkaniowa premium

![Najlepsze lokaty i rachunki oszczędnościowe III 2025 r. [© fotomek - Fotolia.com] Najlepsze lokaty i rachunki oszczędnościowe III 2025 r.](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Najlepsze-lokaty-i-rachunki-oszczednosciowe-III-2025-r-265705-150x100crop.jpg)

![ZUS wypłaci trzynaste emerytury [© vivoo - Fotolia.com] ZUS wypłaci trzynaste emerytury](https://s3.egospodarka.pl/grafika2/trzynasta-emerytura/ZUS-wyplaci-trzynaste-emerytury-265702-150x100crop.jpg)

![Rynek najmu instytucjonalnego z nowym rekordem [© BartekMagierowski - Fotolia.com] Rynek najmu instytucjonalnego z nowym rekordem](https://s3.egospodarka.pl/grafika2/PRS/Rynek-najmu-instytucjonalnego-z-nowym-rekordem-265697-150x100crop.jpg)

![Przedsiębiorco, jesteś zarejestrowany w KRS? e-Doręczenia od 1 kwietnia obowiązkowe [© Freepik] Przedsiębiorco, jesteś zarejestrowany w KRS? e-Doręczenia od 1 kwietnia obowiązkowe](https://s3.egospodarka.pl/grafika2/e-Doreczenia/Przedsiebiorco-jestes-zarejestrowany-w-KRS-e-Doreczenia-od-1-kwietnia-obowiazkowe-265696-150x100crop.jpg)

![Tylko kredyty gotówkowe na plusie w II 2025 [© grzegorz_pakula - Fotolia.com] Tylko kredyty gotówkowe na plusie w II 2025](https://s3.egospodarka.pl/grafika2/kredyty-konsumpcyjne/Tylko-kredyty-gotowkowe-na-plusie-w-II-2025-265695-150x100crop.jpg)