Zagrożenia w sieci I-VI 2011 wg CERT Polska

2011-10-10 11:16

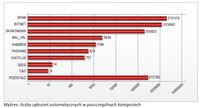

Liczba zgłoszeń automatycznych w poszczególnych kategoriach © fot. mat. prasowe

Przeczytaj także: CERT: polski internet coraz bardziej niebezpieczny

Jak wynika z raportu za pierwsze półrocze 2011 r. przygotowanego przez zespół CERT Polska, w tym okresie zgłoszono 3 906 411 incydentów naruszenia bezpieczeństwa sieciowego. W przeważającej mierze były to zdarzenia związane z rozsyłaniem spamu i innej działalności botnetów (sieci komputerów ze złośliwym oprogramowaniem). CERT Polska odnotował 2 151 415 przypadków spamowania oraz 1 074 881 ataków botnetowych.fot. mat. prasowe

Liczba zgłoszeń automatycznych w poszczególnych kategoriach

Liczba zgłoszeń automatycznych w poszczególnych kategoriach

W pierwszych szczęściu miesiącach 2011 r. w Polsce miało miejsce kilka groźnych ataków. W lutym pojawił się nowy wariant robaka Zeus, który atakował telefony komórkowe i przechwytywał informacje z SMS-ów, w tym te dotyczące autoryzacji transakcji bankowych. Z kolei w kwietniu zaatakował trojan Spy-Eye, ukryty w elektronicznych fakturach, który wykradał poufne informacje wprowadzane na stronach internetowych (np. kody dostępowe).

„Cyberprzestępczość to realny problem i to w skali całej gospodarki. Dlatego tak ważne jest, aby dostawcy usług i operatorzy internetowi współpracowali ze sobą w celu lepszego wykrywania i zapobiegania incydentom pojawiającym się w sieci.” – mówi Piotr Kijewski, kierownik CERT Polska.

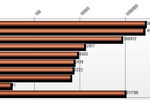

Najczęściej skanowane usługi

Podobnie jak w całym 2010 roku, w pierwszej połowie 2011 widzimy wyraźnie dominujący port 445, który jest w chwili obecnej najczęściej atakowanym portem. Nie jest to zaskoczeniem - większość najpoważniejszych luk związanych z oprogramowaniem Microsoftu znajduje się w aplikacjach nasłuchujących na tym porcie (obecnie najczęściej jest wykorzystywana luka związana z błędem w obsłudze zapytań RPC - opisana w biuletynie bezpieczeństwa Microsoft numer MS08-067).

fot. mat. prasowe

TOP 10 portów docelowych pod kątem unikalnych źródłowych skanujących IP

TOP 10 portów docelowych pod kątem unikalnych źródłowych skanujących IP

W porównaniu do 2010 roku, zaobserwowano mniej hostów skanujących port 22/TCP (usługę SSH, na którą często przeprowadzano ataki słownikowe). Z listy TOP 10 wypadł też port 5060/TCP (protokół SIP). Z kolei pojawił się port 135/TCP (Microsoft RPC Endpoint Mapper), oraz port 25/TCP związany z usługą SMTP (pocztą elektroniczną).

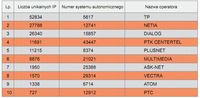

Najbardziej zainfekowane sieci w Polsce

Innym ciekawym zestawieniem wydaje się być rozkład zainfekowanych unikalnych IP od poszczególnych polskich operatorów. Uświadamia to skalę infekcji złośliwym oprogramowaniem w Polsce. Poniżej prezentujemy tabelę dziesięciu najbardziej zainfekowanych sieci w przeciągu minionej pierwszej połowy roku 2011.

fot. mat. prasowe

TOP 10 operatorów w Polsce pod względem liczby źródłowych skanujących IP

TOP 10 operatorów w Polsce pod względem liczby źródłowych skanujących IP

![CERT: ponad ćwierć miliona zainfekowanych komputerów na dzień [© Artur Marciniec - Fotolia.com] CERT: ponad ćwierć miliona zainfekowanych komputerów na dzień](https://s3.egospodarka.pl/grafika2/CERT/CERT-ponad-cwierc-miliona-zainfekowanych-komputerow-na-dzien-155219-150x100crop.jpg) CERT: ponad ćwierć miliona zainfekowanych komputerów na dzień

CERT: ponad ćwierć miliona zainfekowanych komputerów na dzień

oprac. : Kamila Urbańska / eGospodarka.pl

![Zagrożenia w sieci 2012 wg CERT Polska [© davidevison - Fotolia.com] Zagrożenia w sieci 2012 wg CERT Polska](https://s3.egospodarka.pl/grafika2/CERT/Zagrozenia-w-sieci-2012-wg-CERT-Polska-116812-150x100crop.jpg)

![Zagrożenia w sieci: spokój mąci nie tylko phishing [© pixabay.com] Zagrożenia w sieci: spokój mąci nie tylko phishing](https://s3.egospodarka.pl/grafika2/CERT/Zagrozenia-w-sieci-spokoj-maci-nie-tylko-phishing-244620-150x100crop.jpg)

![CERT Orange Polska: 2020 rok pod znakiem phishingu [© weerapat1003 - Fotolia.com] CERT Orange Polska: 2020 rok pod znakiem phishingu](https://s3.egospodarka.pl/grafika2/CERT/CERT-Orange-Polska-2020-rok-pod-znakiem-phishingu-237354-150x100crop.jpg)

![Handel zagraniczny I-II 2025. Eksport spadł o 5%, a import wzrósł o 1,1% r/r [© Freepik] Handel zagraniczny I-II 2025. Eksport spadł o 5%, a import wzrósł o 1,1% r/r](https://s3.egospodarka.pl/grafika2/handel-zagraniczny/Handel-zagraniczny-I-II-2025-Eksport-spadl-o-5-a-import-wzrosl-o-1-1-r-r-266067-150x100crop.jpg)

![Najszybszy internet mobilny i 5G w III 2025 roku [© Freepik] Najszybszy internet mobilny i 5G w III 2025 roku](https://s3.egospodarka.pl/grafika2/internet-mobilny/Najszybszy-internet-mobilny-i-5G-w-III-2025-roku-266062-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Złoto na historycznych szczytach [© Linda Hamilton z Pixabay] Złoto na historycznych szczytach](https://s3.egospodarka.pl/grafika2/zloto/Zloto-na-historycznych-szczytach-266085-150x100crop.jpg)

![2657 wniosków o przeniesienie konta bankowego w I kw. 2025 r. [© Freepik] 2657 wniosków o przeniesienie konta bankowego w I kw. 2025 r.](https://s3.egospodarka.pl/grafika2/przeniesienie-konta-bankowego/2657-wnioskow-o-przeniesienie-konta-bankowego-w-I-kw-2025-r-266071-150x100crop.jpg)

![Jak odzyskać rzeczy pozostawione w samolocie? [© olivier89 z Pixabay] Jak odzyskać rzeczy pozostawione w samolocie?](https://s3.egospodarka.pl/grafika2/rzeczy-znalezione/Jak-odzyskac-rzeczy-pozostawione-w-samolocie-266069-150x100crop.jpg)

![Złotówkowicze muszą wykazać się cierpliwością [© Freepik] Złotówkowicze muszą wykazać się cierpliwością](https://s3.egospodarka.pl/grafika2/kredyty-zlotowkowe/Zlotowkowicze-musza-wykazac-sie-cierpliwoscia-266068-150x100crop.jpg)