ZeuS-in-the-Mobile coraz groźniejszy

2011-10-13 12:24

Przeczytaj także: Trojan SMS dla smartfonów z Android

Windows Mobile

ZitMo na Windows Mobile został wykryty podczas drugiego znanego ataku trojana, który był także skierowany przeciwko użytkownikom Symbiana. Nie dziwi więc, że numer centrum sterowania dla wersji na Windows Mobile i Symbiana był taki sam.

fot. mat. prasowe

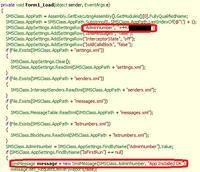

Fragment kodu szkodliwego programu Trojan-Spy.WinCE.Zitmo.a

Fragment kodu szkodliwego programu Trojan-Spy.WinCE.Zitmo.a

fot. mat. prasowe

Fragment kodu szkodliwego programu Trojan-Spy.SymbOS.Zitmo.b

Fragment kodu szkodliwego programu Trojan-Spy.SymbOS.Zitmo.b

Nie ma żadnych różnic w funkcjach pomiędzy wersją ZitMo na Windows Mobile a wersją na Symbiana. Trojan może odbierać i wykonywać te same polecenia na obu platformach.

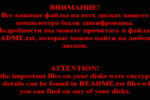

BlackBerry

Wersja ZitMo na BlackBerry okazała się być bardziej skomplikowana i zagadkowa. Trojan został po raz pierwszy zidentyfikowany na tym samym blogu, który ogłosił pierwsze potwierdzone pojawienie się zagrożenia ZitMo. Jednakże po pięciu miesiącach badań firmy antywirusowe nie zdołały wykryć żadnych plików skojarzonych z ZitMo na BlackBerry, a niektórzy zaczęli spekulować, że tak naprawdę nie było żadnej aktywnej wersji ZitMo na tej platformie. Krótko po drugim ataku ZitMo, pod koniec lutego 2011 r., firma Kaspersky Lab w końcu wykryła plik sertificate.cod, który okazał się nieuchwytnym trojanem ZueS-in-the-Mobile na BlackBerry.

fot. mat. prasowe

Szybkie spojrzenie na plik pozwala zauważyć, że w kontekście poleceń nie ma żadnych różnić między tą wersją trojana ZitMo a innymi jego wersjami. Bardziej szczegółowa analiza wydobyła na światło dzienne następujące fakty.

Główne metody wykorzystywane przez tego trojana są przechowywane w pliku OptionDB.java. Wśród nazw metod można znaleźć getAdminNumber, która jest używana między innymi w następującym procesie potwierdzenia instalacji trojana:

fot. mat. prasowe

Fragment procesu potwierdzenia instalacji trojana

Fragment procesu potwierdzenia instalacji trojana

Można również wyróżnić metody logiczne, takie jak isForwardSms, która determinuje, czy wiadomość tekstowa zostanie przesłana dalej, oraz isBlockAllCalls, która określa, czy połączenia będą blokowane.

Główne procesy wymagane do działania tego programu można znaleźć w pliku SmsListener.java. Zaliczają się do nich, na przykład, proces weryfikacji numerów w celu identyfikacji nadawców przychodzących wiadomości tekstowych, który następnie determinuje, jakie wiadomości mają zostać przesłane do cyberprzestępcy.

Smartfony: kobiety boją się stracić swoje zdjęcia, ale ich nie chronią

Smartfony: kobiety boją się stracić swoje zdjęcia, ale ich nie chronią

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Kaspersky Lab podsumowuje 2016 rok. Co nas nękało? [© Tomasz Zajda - Fotolia.com] Kaspersky Lab podsumowuje 2016 rok. Co nas nękało?](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Kaspersky-Lab-podsumowuje-2016-rok-Co-nas-nekalo-185725-150x100crop.jpg)

![Aplikacje z Google Play: Dr.Web ostrzega przed kolejnymi trojanami [© leowolfert - Fotolia.com] Aplikacje z Google Play: Dr.Web ostrzega przed kolejnymi trojanami](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Aplikacje-z-Google-Play-Dr-Web-ostrzega-przed-kolejnymi-trojanami-175421-150x100crop.jpg)

![System Android rajem dla cyberprzestępców [© Maksim Kabakou - Fotolia.com] System Android rajem dla cyberprzestępców](https://s3.egospodarka.pl/grafika2/Android/System-Android-rajem-dla-cyberprzestepcow-171665-150x100crop.jpg)

![Android.Backdoor.114 ukrywa się w oficjalnym firmware [© andriano_cz - Fotolia.com] Android.Backdoor.114 ukrywa się w oficjalnym firmware](https://s3.egospodarka.pl/grafika2/Android-Backdoor-114/Android-Backdoor-114-ukrywa-sie-w-oficjalnym-firmware-164038-150x100crop.jpg)

![Czy amerykańskie cła powstrzymają polskie rekrutacje? Bez paniki [© Freepik] Czy amerykańskie cła powstrzymają polskie rekrutacje? Bez paniki](https://s3.egospodarka.pl/grafika2/rynek-pracy/Czy-amerykanskie-cla-powstrzymaja-polskie-rekrutacje-Bez-paniki-266005-150x100crop.jpg)

![Fuzje i przejęcia w Polsce w I kw. 2025 [© Freepik] Fuzje i przejęcia w Polsce w I kw. 2025](https://s3.egospodarka.pl/grafika2/fuzje-i-przejecia/Fuzje-i-przejecia-w-Polsce-w-I-kw-2025-266004-150x100crop.jpg)

![Badania internetu Gemius/PBI III 2025 [© Freepik] Badania internetu Gemius/PBI III 2025](https://s3.egospodarka.pl/grafika2/badania-internetu/Badania-internetu-Gemius-PBI-III-2025-265999-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Rynek wierzytelności nie hamuje [© AS Photograpy z Pixabay] Rynek wierzytelności nie hamuje](https://s3.egospodarka.pl/grafika2/dlugi/Rynek-wierzytelnosci-nie-hamuje-266028-150x100crop.jpg)

![Raty kredytów hipotecznych mogą spaść o prawie 20% [© Freepik] Raty kredytów hipotecznych mogą spaść o prawie 20%](https://s3.egospodarka.pl/grafika2/raty-kredytow/Raty-kredytow-hipotecznych-moga-spasc-o-prawie-20-266020-150x100crop.jpg)

![Zacznij korzystać z e-Poleconego [© Freepik] Zacznij korzystać z e-Poleconego](https://s3.egospodarka.pl/grafika2/e-Polecony/Zacznij-korzystac-z-e-Poleconego-266016-150x100crop.jpg)

![Cudzoziemcy kupili w Polsce ponad 17 tysięcy mieszkań w 2024 roku [© Freepik] Cudzoziemcy kupili w Polsce ponad 17 tysięcy mieszkań w 2024 roku](https://s3.egospodarka.pl/grafika2/nabywanie-nieruchomosci-przez-cudzoziemcow/Cudzoziemcy-kupili-w-Polsce-ponad-17-tysiecy-mieszkan-w-2024-roku-266015-150x100crop.jpg)

![Ile zapłacimy za koszyk wielkanocny 2025? [© Freepik] Ile zapłacimy za koszyk wielkanocny 2025?](https://s3.egospodarka.pl/grafika2/wielkanoc/Ile-zaplacimy-za-koszyk-wielkanocny-2025-266014-150x100crop.jpg)

![Kryptowaluta w darowiźnie - trzeba zapłacić podatek? [© Bianca Holland z Pixabay] Kryptowaluta w darowiźnie - trzeba zapłacić podatek?](https://s3.egospodarka.pl/grafika2/darowizna/Kryptowaluta-w-darowiznie-trzeba-zaplacic-podatek-266013-150x100crop.jpg)