Kaspersky Lab: szkodliwe programy IX 2011

2011-10-19 12:54

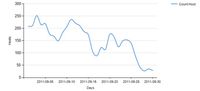

Spadek w liczbie szkodliwych stron w domenie cz.cc (źródło: Kaspersky Security Network) © fot. mat. prasowe

Przeczytaj także: Kaspersky Lab: szkodliwe programy VIII 2011

Infekcje BIOS-u: ostatnia granica pokonana?We wrześniu byliśmy świadkami wydarzeń, które mogą mieć ogromny wpływ na przyszły rozwój szkodliwych programów oraz technologii antywirusowych, w tym m.in. odkrycie przez ekspertów z kilku firm antywirusowych nowego trojana zdolnego do infekowania BIOS-u.

Uruchamiając się z BIOS-u zaraz po włączeniu komputera, szkodliwy program może przejąć kontrolę nad wszystkimi etapami rozruchu PC-ta lub systemu operacyjnego. Wcześniej nie słyszano o przypadkach wstrzykiwania szkodliwego kodu na tym etapie. W 1998 roku krążył wirus CIH (znany również jako „Czarnobyl”), który przeprogramowywał BIOS. Jednak, wszystko do czego był zdolny, to uszkodzenie BIOS-u w sposób uniemożliwiający uruchomienie komputera. Warto pamiętać, że CIH nie mógł on przejąć kontroli nad systemem operacyjnym.

Oczywistym jest, że taka infekcja znajduje się to w kręgu zainteresowań twórców szkodliwych programów, chociaż proces jest pełen zawiłości. Głównym wyzwaniem jest niestandardowy format BIOS-u: autor szkodliwego programu musi mieć na względzie wszystkich producentów BIOS-u i zrozumieć algorytmy oprogramowania znajdującego się w pamięci ROM. Rootkit wykryty we wrześniu został zaprojektowany do infekowania BIOS-u wyprodukowanego przez firmę Award i prawdopodobnie powstał w Chinach. Kod trojana jest niedokończony, ale zweryfikowaliśmy jego funkcjonalność i okazuje się, że działa.

Rootkit posiada dwie podstawowe funkcje, które wykryto w kodzie uruchamianym z głównego rekordu rozruchowego (MBR - Master Boot Rekord). Jedynym zadaniem kodu wstrzykiwanego do BIOS-u jest upewnienie się, że zainfekowana kopia zapasowa znajduje się w głównym rekordzie rozruchowym, oraz zainicjowanie infekcji, jeżeli nie miała ona miejsca. Zainfekowany rekord MBR i odpowiadające mu sektory znajdują się w tym samym module ISA ROM i dlatego, gdy pojawią się jakiekolwiek niezgodności, główny rekord rozruchowy może zostać ponownie zainfekowany bezpośrednio z BIOS-u. Zwiększa to znacznie prawdopodobieństwo, że komputer pozostanie zainfekowany nawet wtedy, gdy główny rekord rozruchowy zostanie wyleczony. Technologie Kaspersky Lab z powodzeniem wykrywają infekcje spowodowane przez nowego rootkita. Pozostaje pytanie, czy zainfekowany BIOS może zostać wyleczony, ale to będzie jasne, gdy pojawi się więcej szkodliwych programów z podobnymi funkcjami. Aktualnie możemy stwierdzić, że Rootkit.Win32.Mybios.a jest jedynie kodem typu „proof of concept”, mającym na celu udowodnienie możliwości napisania programu i nie jest przeznaczony do masowej dystrybucji.

Ataki skierowane przeciwko indywidualnym użytkownikom

Zamknięcie botneta Hlux/Kelihos

Wrzesień był miesiącem wielkiego przełomu w walce z sieciami zainfekowanych komputerów zamknięto botnet Hlux (znany także jako Kelihos). Współpraca między firmami Kaspersky Lab, Microsoft i Kyrus Tech doprowadziła nie tylko do przejęcia sieci maszyn zainfekowanych Hluxem (jest to precedens – nigdy wcześniej nie udało się przejąć botnetu o architekturze P2P), ale także do zamknięcia całej domeny cz.cc. Przez cały 2011 rok domena ta była siedliskiem różnych zagrożeń: fałszywych programów antywirusowych (także na system operacyjny Mac OS X), backdoorów i oprogramowania spyware. Domena ta pełniła również funkcję hosta dla centrów kierowania tuzinami botnetów.

fot. mat. prasowe

Spadek w liczbie szkodliwych stron w domenie cz.cc (źródło: Kaspersky Security Network)

Spadek w liczbie szkodliwych stron w domenie cz.cc (źródło: Kaspersky Security Network)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg) Kaspersky Lab: szkodliwe programy III kw. 2013

Kaspersky Lab: szkodliwe programy III kw. 2013

oprac. : Kamila Urbańska / eGospodarka.pl

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić? [© Freepik] Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić?](https://s3.egospodarka.pl/grafika2/ochrona-praw-konsumenta/Rzetelne-opinie-vs-falszywe-recenzje-w-internecie-Czy-umiemy-je-odroznic-266031-150x100crop.jpg)

![Ochrona prywatności danych bazą odpowiedzialnego rozwoju AI [© Freepik] Ochrona prywatności danych bazą odpowiedzialnego rozwoju AI](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Ochrona-prywatnosci-danych-baza-odpowiedzialnego-rozwoju-AI-266029-150x100crop.jpg)

![Czy amerykańskie cła powstrzymają polskie rekrutacje? Bez paniki [© Freepik] Czy amerykańskie cła powstrzymają polskie rekrutacje? Bez paniki](https://s3.egospodarka.pl/grafika2/rynek-pracy/Czy-amerykanskie-cla-powstrzymaja-polskie-rekrutacje-Bez-paniki-266005-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)

![Rynek wierzytelności nie hamuje [© AS Photograpy z Pixabay] Rynek wierzytelności nie hamuje](https://s3.egospodarka.pl/grafika2/dlugi/Rynek-wierzytelnosci-nie-hamuje-266028-150x100crop.jpg)

![Raty kredytów hipotecznych mogą spaść o prawie 20% [© Freepik] Raty kredytów hipotecznych mogą spaść o prawie 20%](https://s3.egospodarka.pl/grafika2/raty-kredytow/Raty-kredytow-hipotecznych-moga-spasc-o-prawie-20-266020-150x100crop.jpg)

![Zacznij korzystać z e-Poleconego [© Freepik] Zacznij korzystać z e-Poleconego](https://s3.egospodarka.pl/grafika2/e-Polecony/Zacznij-korzystac-z-e-Poleconego-266016-150x100crop.jpg)