Ukierunkowane ataki trojana Duqu

2011-10-31 00:17

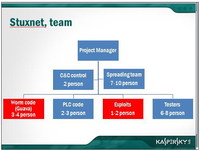

Eksperci z Kaspersky Lab nadal badają nowy szkodliwy program Duqu posiadający pewne cechy wspólne z niesławnym robakiem Stuxnet, który atakował instalacje przemysłowe w Iranie.

Przeczytaj także: Nowy trojan Duqu

Chociaż wciąż nie wiadomo, w jakim celu zostało stworzone to najnowsze cyberzagrożenie, z dotychczasowych ustaleń wynika, że Duqu jest uniwersalnym narzędziem wykorzystywanym do przeprowadzania ukierunkowanych ataków na wyselekcjonowaną liczbę obiektów, które może zostać zmodyfikowane w zależności od danego zadania.Pierwszy etap analizy Duqu przeprowadzonej przez specjalistów z Kaspersky Lab ujawnił kilka interesujących cech trojana. Po pierwsze, każda wykryta modyfikacja tego szkodnika posiadała inne sterowniki wykorzystywane do infekowania systemów. W jednym przypadku sterownik wykorzystał fałszywy podpis cyfrowy, w innych – w ogóle nie został podpisany. Po drugie, coraz więcej przemawia za tym, że prawdopodobnie istniały też inne elementy Duqu, ale jak dotąd nie zostały jeszcze odnalezione. Na tej podstawie możemy założyć, że szkodliwy program potrafi zmieniać swoje zachowanie w zależności od atakowanego celu.

fot. mat. prasowe

Niewielka liczba wykrytych infekcji (w momencie opublikowania pierwszej części raportu z analizy Duqu przeprowadzonej przez Kaspersky Lab) to podstawowa różnica między Duqu a Stuxnetem, które pod innymi względami wykazują jednak wiele podobieństw. Od momentu zidentyfikowania pierwszych próbek Duqu eksperci z Kaspersky Lab wykryli już cztery nowe przypadki infekcji tym szkodnikiem (za pomocą opartego na chmurze systemu Kaspersky Security Network). Ofiarą jednej z nich padł użytkownik w Sudanie; pozostałe trzy były zlokalizowane w Iranie.

W każdym z czterech przypadków infekcji Duqu wykorzystano unikatową modyfikację sterownika, który jest niezbędny do przeprowadzenia ataku. Warto również wspomnieć, że w przypadku jednej z irańskich infekcji wykryto również dwie próby ataków sieciowych wykorzystujących lukę MS08-067. Luka ta została wcześniej wykorzystana przez Stuxneta, jak również przez starszy szkodliwy program – Kido. Pierwsza z dwóch prób ataków sieciowych miała miejsce 4 października, druga – 16 października. Obie zostały przeprowadzone z tego samego adresu IP – formalnie należącego do amerykańskiego dostawcy usług internetowych.

fot. mat. prasowe

Gdyby została odnotowana tylko jedna taka próba, moglibyśmy wpisać ją w typowy sposób działania robaka Kido. Jednak dwie jednoczesne próby sugerują, że mieliśmy do czynienia z ukierunkowanym atakiem na określony obiekt w Iranie. Niewykluczone, że szkodnik wykorzystywał również inne luki w zabezpieczeniach.

Komentując najnowsze odkrycia, Alexander Gostiew, główny ekspert ds. bezpieczeństwa z Kaspersky Lab, powiedział: „Mimo że zaatakowane przez Duqu systemy są zlokalizowane w Iranie, jak dotąd nie ma dowodów na to, że są to systemy przemysłowe lub mają związek z programem nuklearnym. W związku z tym nie można potwierdzić, że nowe zagrożenie ma taki sam cel jak Stuxnet. Mimo to nie ma wątpliwości, że każda infekcja szkodnikiem Duqu jest unikatowa. To sugeruje, że Duqu jest wykorzystywany do ukierunkowanych ataków na wybrane cele”.

Przeczytaj także:

![Szkodliwy program Stuxnet "umarł" Szkodliwy program Stuxnet "umarł"]() Szkodliwy program Stuxnet "umarł"

Szkodliwy program Stuxnet "umarł"

Szkodliwy program Stuxnet "umarł"

Szkodliwy program Stuxnet "umarł"

oprac. : Katarzyna Sikorska / eGospodarka.pl

Więcej na ten temat:

Stuxnet, Duqu, trojany, ataki hakerskie, zagrożenia internetowe, szkodliwe programy, złośliwe oprogramowanie

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Jakie-aplikacje-podatne-na-ataki-hakerskie-109073-150x100crop.jpg)

![Trend Micro demaskuje Team Swastyka [© stoupa - Fotolia.com] Trend Micro demaskuje Team Swastyka](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-demaskuje-Team-Swastyka-MBuPgy.jpg)

![Prognozy dla gospodarki: co wojna celna Trumpa zrobi z polskim PKB? [© ekaphon - stock.adobe.com] Prognozy dla gospodarki: co wojna celna Trumpa zrobi z polskim PKB?](https://s3.egospodarka.pl/grafika2/PKB-w-Polsce/Prognozy-dla-gospodarki-co-wojna-celna-Trumpa-zrobi-z-polskim-PKB-266127-150x100crop.jpg)

![Inflacja III 2025. Ceny wzrosły o 4,9% r/r [© Freepik] Inflacja III 2025. Ceny wzrosły o 4,9% r/r](https://s3.egospodarka.pl/grafika2/ceny-towarow-i-uslug-konsumpcyjnych/Inflacja-III-2025-Ceny-wzrosly-o-4-9-r-r-266112-150x100crop.jpg)

![Płaczą i płacą? Podatki i ich rola oczami Polaków [© Freepik] Płaczą i płacą? Podatki i ich rola oczami Polaków](https://s3.egospodarka.pl/grafika2/podatki/Placza-i-placa-Podatki-i-ich-rola-oczami-Polakow-266111-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![7 konsekwencji niższych stóp procentowych [© Freepik] 7 konsekwencji niższych stóp procentowych](https://s3.egospodarka.pl/grafika2/stopy-procentowe/7-konsekwencji-nizszych-stop-procentowych-266125-150x100crop.jpg)

![Samochody elektryczne mniej popularne niż rowery? [© Freepik] Samochody elektryczne mniej popularne niż rowery?](https://s3.egospodarka.pl/grafika2/samochod-elektryczny/Samochody-elektryczne-mniej-popularne-niz-rowery-266102-150x100crop.jpg)

![Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna [© Freepik] Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna](https://s3.egospodarka.pl/grafika2/wiedza-finansowa/Bezpieczenstwo-ekonomiczne-Polakow-przecietne-wiedza-finansowa-niedostateczna-266119-150x100crop.jpg)

![Ceny mieszkań w I kw. 2025 r. [© Freepik] Ceny mieszkań w I kw. 2025 r.](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-w-I-kw-2025-r-266117-150x100crop.jpg)