Eskalacja zagrożeń na urządzenia mobilne

2011-11-28 11:00

Przeczytaj także: Trojan Obad rozprzestrzenia się przy użyciu botnetów

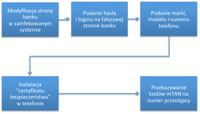

Telefony komórkowe miały stać się narzędziem, dzięki któremu klienci banków poczują, że ich rachunki są bezpieczne. Kody wysyłane są tylko w przypadku konieczności autoryzowania transakcji lub modyfikacji ustawień konta. Dodatkowo telefon najczęściej nosimy przy sobie czego nie można powiedzieć np. o zdrapkach z kodami. Wydawało się, że znaleziono rozwiązanie idealne, a bezpieczeństwo zostało połączone z wygodą. Niestety stanie w miejscu oznacza cofanie się i przestępcy dobrze o tym wiedzą. Wraz ze wzrostem popularności smartfonów, a co za tym idzie mobilnych systemów operacyjnych, dostrzegli szansę na ominięcie zabezpieczeń poprzez wykorzystanie ludzkiej naiwności i łatwowierności.

fot. mat. prasowe

Schemat ataku trojana ZeuS na klientów polskich banków

Schemat ataku trojana ZeuS na klientów polskich banków

Telefon niczym skarbonka

Pierwsze aparaty cyfrowe w telefonach komórkowych robiły zdjęcia tak niskiej jakości, że służyły bardziej za gadżet, którym można się pochwalić znajomym. Matryca 0,3 Mpx nie pozwalała na fotograficzne szaleństwa. Obecnie montowane matryce 5 czy 8 Mpx wraz z lepszą optyką pozwalają wykonać zdjęcia w bardzo dobrej jakości. Jeżeli połączymy to z faktem, że telefon komórkowy mamy praktycznie przez cały czas przy sobie, otrzymujemy urządzenie, którym uwiecznimy większość niezwykłych chwil, jakie mogą nas spotkać na co dzień. W ten sposób wypełniamy pamięć telefonu zdjęciami, które mogą dużo o nas powiedzieć i niekiedy wolelibyśmy się nimi nie chwalić. Na co dzień mało kto rozpatruje scenariusz kradzieży telefonu czy infekcji szkodliwym oprogramowaniem. Gdy jeden z powyższych schematów zostanie zrealizowany, jest już najczęściej za późno na działanie, a nam pozostaje zastanawianie się, w posiadanie jakich informacji mógł wejść "nowy właściciel" telefonu i co z nimi zrobi.

O tym, że przechowywanie prywatnych danych w smartfonie nie popłaca, przekonało się niedawno kilka amerykańskich celebrytek , między innymi Scarlett Johansson. We wrześniu nagie zdjęcia gwiazdy, wykonane telefonem komórkowym, zostały opublikowane przez hackera w Internecie. Johansson nie była w stanie powiedzieć w jaki sposób komuś udało się dotrzeć do jej smartfonu, a o całym zdarzeniu poinformowała FBI, które zatrzymało sprawcę.

fot. mat. prasowe

Dane, do których dostęp mogą uzyskać osoby trzecie

Dane, do których dostęp mogą uzyskać osoby trzecie

Nawet jeżeli ktoś nie robi i nie trzyma kompromitujących zdjęć w smartfonie, przestępcy mogą zainteresować się innymi danymi. Wiele osób używa telefonu do odbierania korespondencji firmowej. Często zawiera ona newralgiczne dla firmy dane, kontakty do klientów, strategie marketingowe czy metody wdrażania nowych produktów. Utrata takich informacji może nieść ze sobą daleko idące konsekwencje. Kolejnym zagrożeniem jest możliwość przejęcia haseł i loginów do różnych serwisów i usług (np. portali społecznościowych), które dostarczą jeszcze więcej informacji na temat właściciela.

![Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium [© Pavel Ignatov - Fotolia.com] Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium](https://s3.egospodarka.pl/grafika2/trojany/Trojan-Backdoor-AndroidOS-Obad-a-wysyla-SMS-y-Premium-119057-150x100crop.jpg) Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium

Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium

oprac. : eGospodarka.pl

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/10-lat-zlosliwego-oprogramowania-na-urzadzenia-mobilne-130738-150x100crop.jpg)

![Trojan Android.Pincer.2.origin wykrada SMS-y [© NOBU - Fotolia.com] Trojan Android.Pincer.2.origin wykrada SMS-y](https://s3.egospodarka.pl/grafika2/Doctor-Web/Trojan-Android-Pincer-2-origin-wykrada-SMS-y-118327-150x100crop.jpg)

![TOP 10 zagrożeń na Androida [© neo tam z Pixabay] TOP 10 zagrożeń na Androida](https://s3.egospodarka.pl/grafika2/Android/TOP-10-zagrozen-na-Androida-258296-150x100crop.jpg)

![Jak zwiększyć bezpieczeństwo smartfona? [© pixabay.com] Jak zwiększyć bezpieczeństwo smartfona?](https://s3.egospodarka.pl/grafika2/ataki-na-smartfony/Jak-zwiekszyc-bezpieczenstwo-smartfona-249062-150x100crop.jpg)

![Sztuczna inteligencja, czyli agenci AI w natarciu [© Freepik] Sztuczna inteligencja, czyli agenci AI w natarciu](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Sztuczna-inteligencja-czyli-agenci-AI-w-natarciu-265700-150x100crop.jpg)

![Podwyżki stóp groźniejsze niż wojna, czyli "indeks strachu" dla giełd [© Sergey Nivens - Fotolia.com] Podwyżki stóp groźniejsze niż wojna, czyli "indeks strachu" dla giełd](https://s3.egospodarka.pl/grafika2/rynki-finansowe/Podwyzki-stop-grozniejsze-niz-wojna-czyli-indeks-strachu-dla-gield-265643-150x100crop.jpg)

![Cyberprzestępcy kradną konta na Spotify. Jak rozpoznać problem? [© StockSnap z Pixabay] Cyberprzestępcy kradną konta na Spotify. Jak rozpoznać problem?](https://s3.egospodarka.pl/grafika2/Spotify/Cyberprzestepcy-kradna-konta-na-Spotify-Jak-rozpoznac-problem-265670-150x100crop.jpg)

![Savoir-vivre podczas wideokonferencji w różnych krajach [© Freepik] Savoir-vivre podczas wideokonferencji w różnych krajach](https://s3.egospodarka.pl/grafika2/wideokonferencja/Savoir-vivre-podczas-wideokonferencji-w-roznych-krajach-265640-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Renta wdowia - wnioski już od 1 stycznia 2025 [© Freepik] Renta wdowia - wnioski już od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/renta-wdowia/Renta-wdowia-wnioski-juz-od-1-stycznia-2025-263356-150x100crop.jpg)

Trimare Sztutowo - inwestycja mieszkaniowa premium

Trimare Sztutowo - inwestycja mieszkaniowa premium

![Jawność wynagrodzeń, czyli rewolucja w kodeksie pracy [© Freepik] Jawność wynagrodzeń, czyli rewolucja w kodeksie pracy](https://s3.egospodarka.pl/grafika2/jawnosc-wynagrodzen/Jawnosc-wynagrodzen-czyli-rewolucja-w-kodeksie-pracy-265671-150x100crop.jpg)

![Najlepsze lokaty i rachunki oszczędnościowe III 2025 r. [© fotomek - Fotolia.com] Najlepsze lokaty i rachunki oszczędnościowe III 2025 r.](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Najlepsze-lokaty-i-rachunki-oszczednosciowe-III-2025-r-265705-150x100crop.jpg)

![ZUS wypłaci trzynaste emerytury [© vivoo - Fotolia.com] ZUS wypłaci trzynaste emerytury](https://s3.egospodarka.pl/grafika2/trzynasta-emerytura/ZUS-wyplaci-trzynaste-emerytury-265702-150x100crop.jpg)