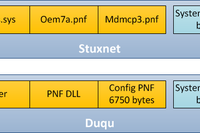

Konwencjonalna architektura platformy dla Stuxneta i Duqu © fot. mat. prasowe

Przeczytaj także: Ukierunkowane ataki trojana Duqu

Od dwóch miesięcy badamy trojana Duqu, próbując ustalić, w jaki sposób pojawił się ten szkodnik, w jakich miejscach był rozprzestrzeniany i w jaki sposób działa. Mimo ogromnej ilości uzyskanych danych (z których większość nie została jeszcze opublikowana) nadal nie znamy odpowiedzi na podstawowe pytanie – kto stoi za Duqu?Istnieją również inne kwestie, w większości dotyczące stworzenia tego trojana lub raczej platformy wykorzystywanej do implementacji Duqu oraz Stuxneta.

Pod względem architektury platforma wykorzystana do stworzenia Duqu i Stuxneta jest taka sama. Jest to plik sterownika, który ładuje główny moduł w postaci zaszyfrowanej biblioteki. Jednocześnie istnieje osobny plik konfiguracyjny dla całego szkodliwego „zespołu” oraz zaszyfrowany blok w rejestrze systemowym, który określa lokalizację ładowanego modułu i nazwę procesu do wstrzyknięcia.

fot. mat. prasowe

Konwencjonalna architektura platformy dla Stuxneta i Duqu

Konwencjonalna architektura platformy dla Stuxneta i Duqu

Platformę można określić nazwą ‘Tilded’, ponieważ z jakichś powodów jej autorzy stosują nazwy plików rozpoczynające się od znaku tyldy i litery d: "~d".

Uważamy, że Duqu i Stuxnet stanowiły równoległe projekty wspierane przez ten sam zespół twórców.

Na jaw wyszły również inne szczegóły sugerujące, że w latach 2007-2008 istniał prawdopodobnie jeszcze jeden moduł spyware oparty na tej samej platformie oraz kilka innych programów, których funkcjonalność nie była jasna między 2008, a 2010 rokiem.

Fakty te w poważnym stopniu podważają „oficjalną” historię Stuxneta. Postaramy się przytoczyć je w tym artykule, najpierw jednak podsumujemy to, co wiadomo na temat tego szkodnika.

„Oficjalna” historia Stuxneta

Zacznijmy od pytania: jak wiele plików sterowników Stuxneta jest znanych? Na dzień dzisiejszy odpowiedź brzmi: cztery. Więcej informacji na ich temat zawiera tabela poniżej.

fot. mat. prasowe

Ilość plików sterowników Stuxneta

Ilość plików sterowników Stuxneta

Pierwsza modyfikacja robaka Stuxnet, stworzona w 2009 roku, wykorzystywała tylko jeden plik sterownika - mrxcls.sys bez podpisu cyfrowego.

W 2010 roku autorzy szkodnika stworzyli drugi sterownik mrxnet.sys (w celu ukrycia plików komponentów robaka na urządzeniach USB) i wyposażyli sterowniki mrxnet.sys oraz mrxcls.sys w cyfrowe certyfikaty Realtek. Sterownik mrxnet.sys nie odgrywa znaczącej roli w naszej opowieści, ponieważ jest to oddzielny moduł, który nie stanowi części ogólnej architektury platformy.

Nowy trojan Duqu

Nowy trojan Duqu

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Jakie-aplikacje-podatne-na-ataki-hakerskie-109073-150x100crop.jpg)

![Bezpieczeństwo IT: trendy 2012 [© stoupa - Fotolia.com] Bezpieczeństwo IT: trendy 2012](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Bezpieczenstwo-IT-trendy-2012-MBuPgy.jpg)

![Najwyższy czas na jawność wynagrodzeń i redukcję luki płacowej [© marymarkevich_freepik] Najwyższy czas na jawność wynagrodzeń i redukcję luki płacowej](https://s3.egospodarka.pl/grafika2/transparentnosc-wynagrodzen/Najwyzszy-czas-na-jawnosc-wynagrodzen-i-redukcje-luki-placowej-265650-150x100crop.jpg)

![Polski rynek private equity najjaśniejszą gwiazdą regionu CEE? [© Freepik] Polski rynek private equity najjaśniejszą gwiazdą regionu CEE?](https://s3.egospodarka.pl/grafika2/fundusze-PE/Polski-rynek-private-equity-najjasniejsza-gwiazda-regionu-CEE-265653-150x100crop.jpg)

![Czy automatyzacja zabiera pracę w branży IT? Zależy komu [© Freepik] Czy automatyzacja zabiera pracę w branży IT? Zależy komu](https://s3.egospodarka.pl/grafika2/branza-IT/Czy-automatyzacja-zabiera-prace-w-branzy-IT-Zalezy-komu-265623-150x100crop.jpg)

![RODO wdrożono 7 lat temu, teraz wchodzi KSC. Czy znów posypią się kary? [© Freepik] RODO wdrożono 7 lat temu, teraz wchodzi KSC. Czy znów posypią się kary?](https://s3.egospodarka.pl/grafika2/RODO/RODO-wdrozono-7-lat-temu-teraz-wchodzi-KSC-Czy-znow-posypia-sie-kary-265617-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej? [© Dimitris Vetsikas z Pixabay] Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej?](https://s3.egospodarka.pl/grafika2/podatek-od-nieruchomosci/Podatek-od-nieruchomosci-2025-czy-wlasciciele-i-najemcy-centrow-handlowych-zaplaca-wiecej-263510-150x100crop.jpg)

Trimare Sztutowo - inwestycja mieszkaniowa premium

Trimare Sztutowo - inwestycja mieszkaniowa premium

![W 2024 roku wzrosła liczba wypadków i kolizji na polskich drogach [© Romy z Pixabay] W 2024 roku wzrosła liczba wypadków i kolizji na polskich drogach](https://s3.egospodarka.pl/grafika2/wypadki/W-2024-roku-wzrosla-liczba-wypadkow-i-kolizji-na-polskich-drogach-265654-150x100crop.jpg)

![Nowe mieszkania kurczą się już od kilkunastu lat [© Freepik] Nowe mieszkania kurczą się już od kilkunastu lat](https://s3.egospodarka.pl/grafika2/metraz-mieszkania/Nowe-mieszkania-kurcza-sie-juz-od-kilkunastu-lat-265639-150x100crop.jpg)

![Uproszczenie legalizacji samowoli budowlanej = więcej nielegalnych budów? [© fre] Uproszczenie legalizacji samowoli budowlanej = więcej nielegalnych budów?](https://s3.egospodarka.pl/grafika2/samowola-budowlana/Uproszczenie-legalizacji-samowoli-budowlanej-wiecej-nielegalnych-budow-265632-150x100crop.jpg)

![15 postulatów dla zespołu deregulacyjnego [© Freepik] 15 postulatów dla zespołu deregulacyjnego](https://s3.egospodarka.pl/grafika2/deregulacja/15-postulatow-dla-zespolu-deregulacyjnego-265625-150x100crop.jpg)