Kaspersky Lab: szkodliwe programy III 2012

2012-04-27 13:24

Przeczytaj także: Kaspersky Lab: szkodliwe programy II 2012

Na pojawienie się pierwszych exploitów nie trzeba było długo czekać, przy czym wersie szkodliwego kodu „twierdziły”, że oferują nieautoryzowany zdalny dostęp do komputerów PC działających pod kontrolą Windowsa za pośrednictwem zdalnego desktopu.

fot. mat. prasowe

Autor tego konkretnego exploita podpisywał się jako haker Sabu – jego koledzy oskarżyli go niedawno o przekazywanie FBI informacji o innych członkach grupy, które doprowadziły do ich aresztowania.

Kod został napisany w języku Python i wykorzystuje moduł freerdp, co widać w tekście na zrzucie ekranu powyżej. Nie istnieje jednak żaden znany moduł freerdp dla Pythona. Istnieje darmowa implementacja open source dla protokołu zdalnego desktopu znana jako FreeRDP, jednak sami twórcy nie wiedzą nic na temat wsparcia dla freerdp na platformie Python.

Okazało się, że rzeczywiście był to żart, i wcale nie stanowił odosobnionego przypadku.

fot. mat. prasowe

Exploity zaczęły wyrastać jak grzyby po deszczu, jednak żadna wersja nie potrafiła zdalnie wykonać kodu. Pojawiła się nawet specjalna strona o wiele mówiącej nazwie istherdpexploitoutyet.com.

A zatem na exploita, który potrafi zdalnie wykonać kod za pośrednictwem zdalnego desktopu, musimy jeszcze poczekać. Większość albo nie daje zamierzonego wyniku albo kończy się niebieskim ekranem śmierci (ang. BSOD).

Mimo to zalecamy wszystkim użytkownikom systemu Microsoft Windows, aby sprawdzili, czy na ich komputerach PC wykorzystywany jest zdalny desktop. Jeżeli tak, należy natychmiast zainstalować łatę firmy Microsoft. Warto również zastanowić się, czy usługa ta jest absolutnie konieczna w systemie.

fot. mat. prasowe

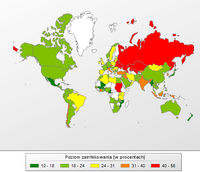

10 państw, w których użytkownicy są najbardziej narażeni na infekcję za pośrednictwem Internetu

10 państw, w których użytkownicy są najbardziej narażeni na infekcję za pośrednictwem Internetu - Rosja na pierwszym miejscu

Poinformujemy was, jeżeli pojawi się działający exploit, który potrafi wykonać kod zdalnie, w międzyczasie jednak na stronie http://rdpcheck.com można sprawdzić, czy wasz serwer jest narażony na potencjalne ataki RDP.

Zagrożenia dla Maka

W marcu byliśmy świadkami bezprecedensowej aktywności w postaci szkodliwego oprogramowania dla systemu Mac OS X.

Najbardziej znanym przypadkiem była prawdopodobnie dystrybucja spamu na adresy organizacji tybetańskich. Spam ten zawierał odsyłacze do exploita JAVY Exploit.Java.CVE-2011-3544.ms, wykrytego przez AlienVault Labs. Celem tego exploita jest instalowanie szkodliwych programów na komputerach użytkowników w zależności od rodzaju systemu operacyjnego na komputerze ofiary. W tym konkretnym przypadku Backdoor.OSX.Lasyr.a był instalowany na komputerach użytkowników systemu Mac OS X, a Trojan.Win32.Inject.djgs na komputerach użytkowników systemu Windows (trojan ten został podpisany certyfikatem z minioną datą ważności wydanym przez chińską firmę WoSign Code Signing Authority). Cyberprzestępcy wykorzystywali te same serwery w celu zarządzania obydwoma szkodliwymi programami podczas ataków.

fot. mat. prasowe

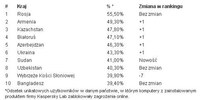

10 państw, w których użytkownicy są najmniej narażeni na infekcję za pośrednictwem internetu

10 państw, w których użytkownicy są najmniej narażeni na infekcję za pośrednictwem internetu - na miejscu pierwszym Tajwan

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg) Kaspersky Lab: szkodliwe programy III kw. 2013

Kaspersky Lab: szkodliwe programy III kw. 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Apple kontra Flashback [© Thomas Jansa - Fotolia.com] Apple kontra Flashback](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Apple-kontra-Flashback-92504-150x100crop.jpg)

![Płatności odroczone albo porzucony koszyk w sklepie internetowym [© Freepik] Płatności odroczone albo porzucony koszyk w sklepie internetowym](https://s3.egospodarka.pl/grafika2/Kup-teraz-zaplac-pozniej/Platnosci-odroczone-albo-porzucony-koszyk-w-sklepie-internetowym-265858-150x100crop.jpg)

![Rekrutacja, czyli jak długo firma musi czekać na pracowników? [© Andrey Popov - Fotolia.com] Rekrutacja, czyli jak długo firma musi czekać na pracowników?](https://s3.egospodarka.pl/grafika2/rekrutacja/Rekrutacja-czyli-jak-dlugo-firma-musi-czekac-na-pracownikow-265857-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2025 r. mieszkańcy największych miast? [© Africa Studio - Fotolia.com] Jaki podatek od nieruchomości zapłacą w 2025 r. mieszkańcy największych miast?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2025-r-mieszkancy-najwiekszych-miast-263866-150x100crop.jpg)

Wielkanoc 2025 będzie kosztować średnio 588 zł

Wielkanoc 2025 będzie kosztować średnio 588 zł

![Ograniczenie prędkości w mieście nie dla Polaka [© Freepik] Ograniczenie prędkości w mieście nie dla Polaka](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-na-drodze/Ograniczenie-predkosci-w-miescie-nie-dla-Polaka-265852-150x100crop.jpg)

![Zaliczka i zadatek - różnice i skutki prawno-podatkowe [© marpan - Fotolia.com] Zaliczka i zadatek - różnice i skutki prawno-podatkowe](https://s3.egospodarka.pl/grafika2/zaliczka/Zaliczka-i-zadatek-roznice-i-skutki-prawno-podatkowe-265845-150x100crop.jpg)

![Zastrzeżenie numeru PESEL - jak działa? [© Freepik] Zastrzeżenie numeru PESEL - jak działa?](https://s3.egospodarka.pl/grafika2/PESEL/Zastrzezenie-numeru-PESEL-jak-dziala-265855-150x100crop.jpg)

![Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej? [© Freepik] Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Wynagrodzenia-w-finansach-i-ksiegowosci-Kto-zarabia-najwiecej-265871-150x100crop.jpg)

![Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek? [© Julita z Pixabay] Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek?](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Kredyty-hipoteczne-pod-lupa-Czy-2025-rok-ozywi-rynek-265869-150x100crop.jpg)

![Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym [© Freepik] Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym](https://s3.egospodarka.pl/grafika2/deweloperzy/Polscy-deweloperzy-maja-ponad-50-udzial-w-rynku-mieszkaniowym-265867-150x100crop.jpg)