Kaspersky Lab: szkodliwe programy IV 2012

2012-05-18 11:10

Przeczytaj także: Kaspersky Lab: szkodliwe programy III 2012

Cyberzagrożenia i gorące tematy

Masowe wykorzystywanie systemu Mac OS X oraz złożone, długotrwałe działania skierowane na konkretne cele

Niezwykle duża aktywność szkodliwego oprogramowania dla systemu Mac OS X, jaką zaobserwowaliśmy w marcu, okazała się zaledwie wierzchołkiem góry lodowej. W kwietniu miały miejsce dwa incydenty, które na zawsze zmieniły sposób, w jaki postrzegamy krajobraz bezpieczeństwa systemu Mac OS X: pierwszy dotyczył masowego wykorzystywania tego systemu, drugi wykorzystania Mac OS X w ramach złożonych, długotrwałych działań skierowanych na konkretne cele.

Flashfake

Zacznijmy od botnetu Flashfake, znanego również jako Flashback. Rodzina szkodliwego oprogramowania Flashfake została po raz pierwszy wykryta w 2011 r. w postaci programu Trojan-Downloader.OSX.Flashfake. Trojan ten był rozsyłany jako fałszywa aktualizacja Flash Playera, co wyjaśnia pochodzenie nazwy szkodnika. Od września 2011 r. do lutego 2012 r. Flashfake był rozprzestrzeniany wyłącznie przy użyciu socjotechniki: osoby odwiedzające różne strony internetowe były proszone o pobranie fałszywej aktualizacji Adobe Flash Playera.

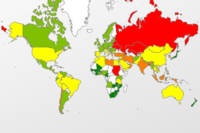

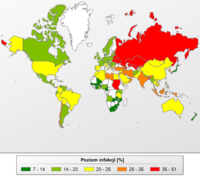

fot. mat. prasowe

W marcowym miesięcznym raporcie dotyczącym szkodliwego oprogramowania zauważyliśmy, że w ramach nowej metody dystrybucji tego szkodliwego oprogramowania wykorzystywane były setki tysięcy zhakowanych blogów na platformie WordPress. Spowodowało to dramatyczną eskalację tego zagrożenia, ponieważ Flashfake wykorzystywał exploity w celu infekowania komputerów ofiar, w efekcie czego powstał botnet Flashfake, który składał się z ponad 750 000 maszyn z systemem Mac OS X.

Cyberprzestępczy gang odpowiedzialny za dystrybucję Flashfake’a rozprzestrzeniał szkodliwe oprogramowanie za pośrednictwem platformy WordPress poprzez wypożyczanie ruchu z blogów WordPress przy użyciu programu partnerskiego oferowanego przez cyberprzestępczy gang rr.nu. Około 85% zhakowanych blogów znajdowało się w Stanach Zjednoczonych, a wykorzystanie ruchu WordPress pozwoliło grupie odpowiedzialnej za Flashfake’a przekierowywać osoby odwiedzające strony WordPress na zhakowane strony kontrolowane przez osoby atakujące

fot. mat. prasowe

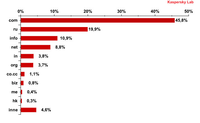

Top 10 stref szkodliwych domen

Top 10 stref szkodliwych domen - na pierwszym miejscu .com

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg) Kaspersky Lab: szkodliwe programy III kw. 2013

Kaspersky Lab: szkodliwe programy III kw. 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Handel zagraniczny I-II 2025. Eksport spadł o 5%, a import wzrósł o 1,1% r/r [© Freepik] Handel zagraniczny I-II 2025. Eksport spadł o 5%, a import wzrósł o 1,1% r/r](https://s3.egospodarka.pl/grafika2/handel-zagraniczny/Handel-zagraniczny-I-II-2025-Eksport-spadl-o-5-a-import-wzrosl-o-1-1-r-r-266067-150x100crop.jpg)

![Najszybszy internet mobilny i 5G w III 2025 roku [© Freepik] Najszybszy internet mobilny i 5G w III 2025 roku](https://s3.egospodarka.pl/grafika2/internet-mobilny/Najszybszy-internet-mobilny-i-5G-w-III-2025-roku-266062-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej? [© Dimitris Vetsikas z Pixabay] Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej?](https://s3.egospodarka.pl/grafika2/podatek-od-nieruchomosci/Podatek-od-nieruchomosci-2025-czy-wlasciciele-i-najemcy-centrow-handlowych-zaplaca-wiecej-263510-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Złoto na historycznych szczytach [© Linda Hamilton z Pixabay] Złoto na historycznych szczytach](https://s3.egospodarka.pl/grafika2/zloto/Zloto-na-historycznych-szczytach-266085-150x100crop.jpg)

![2657 wniosków o przeniesienie konta bankowego w I kw. 2025 r. [© Freepik] 2657 wniosków o przeniesienie konta bankowego w I kw. 2025 r.](https://s3.egospodarka.pl/grafika2/przeniesienie-konta-bankowego/2657-wnioskow-o-przeniesienie-konta-bankowego-w-I-kw-2025-r-266071-150x100crop.jpg)

![Jak odzyskać rzeczy pozostawione w samolocie? [© olivier89 z Pixabay] Jak odzyskać rzeczy pozostawione w samolocie?](https://s3.egospodarka.pl/grafika2/rzeczy-znalezione/Jak-odzyskac-rzeczy-pozostawione-w-samolocie-266069-150x100crop.jpg)

![Złotówkowicze muszą wykazać się cierpliwością [© Freepik] Złotówkowicze muszą wykazać się cierpliwością](https://s3.egospodarka.pl/grafika2/kredyty-zlotowkowe/Zlotowkowicze-musza-wykazac-sie-cierpliwoscia-266068-150x100crop.jpg)