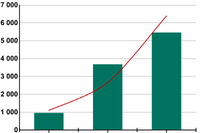

Liczba modyfikacji szkodliwego oprogramowania dla systemu Android OS © fot. mat. prasowe

W jaki sposób ewoluują botnety, dlaczego Mac staje się słabym ogniwem w korporacyjnych systemach bezpieczeństwa oraz jakie są najnowsze sztuczki stosowane przez autorów Duqu - eksperci z Kaspersky Lab zajmujący się zwalczaniem szkodliwego oprogramowania omawiają te i inne zagadnienia w raporcie dotyczącym ewolucji szkodliwego oprogramowania w I kwartale 2012 r.

Przeczytaj także: Ataki DDoS II poł. 2011

BotnetyObecnie botnety stanowią jedną z podstawowych technologii wykorzystywanych przez cyberprzestępców. Technologie te są rozwijane od kilku lat, a w wyniku ich ewolucji pojawiły się obecnie zdecentralizowane botnety i botnety zarządzane za pośrednictwem portali społecznościowych, przy czym główną metodę infekcji stanowią ataki drive-by download. Pod względem ewolucji botnetów rok 2011 okazał się stosunkowo spokojnym okresem - cyberprzestępcy nie wymyślili niczego radykalnie nowego. Wszystko jednak zmieniło się na początku 2012 r.

W I kwartale 2012 cyberprzestępcy po raz pierwszy stworzyli botnet przy użyciu „bezplikowego” bota. Eksperci ds. bezpieczeństwa wykryli mobilny botnet, który pod względem rozmiaru można porównać z typowymi botnetami opartymi na Windowsie, oraz botnet składający się z ponad pół miliona komputerów Apple działających pod kontrolą systemu Mac OSX.

Niewidzialny bot

W I kwartale 2012 r. odkryliśmy botnet stworzony przy użyciu nowej technologii: botmaster użył „bezplikowego” bota. Szkodnik ten należy do bardzo rzadkiej klasy szkodliwych programów, które istnieją jedynie w pamięci RAM komputera – bez zapisywania plików na dysku.

Problem ujawnił się w anomaliach występujących na zainfekowanych komputerach: po odwiedzeniu pewnych popularnych rosyjskich stron internetowych komputery te zaczęły wysyłać zapytania sieciowe do zasobów osób trzecich, po czym w niektórych przypadkach na ich dyskach twardych zaczęły pojawiać się zaszyfrowane pliki. Jednocześnie, na dyskach twardych nie pojawiły się żadne nowe pliki wykonywalne. Dalsza analiza pomogła zidentyfikować cały łańcuch biorący udział w infekowaniu komputerów i tworzeniu botnetu.

Na pierwszym etapie komputer był infekowany za pośrednictwem ataku drive-by wykorzystującego exploit Javy (luka CVE-2011-3544). Odsyłacz, który przekierowywał użytkowników na stronę internetową zawierającą exploita, został umieszczony w „zachęcie do przeczytania newsa” wyświetlanej na portalach informacyjnych, rozprzestrzenianej za pośrednictwem AdFox – rosyjskiej sieci dystrybucji banerów reklamowych.

Po skutecznym wykorzystaniu luki exploit wstrzykiwał szkodliwą bibliotekę DLL bezpośrednio do pamięci procesu Java zamiast pobierać szkodliwy plik na dysk twardy. Po uruchomieniu wstrzyknięty szkodliwy program działał „w imieniu” procesu Java, gromadząc informacje na temat stron odwiedzanych przez użytkownika. Jeżeli znalazły się wśród nich zasoby związane z bankowością, na komputerze użytkownika instalowany był trojan Lurk, który „poluje” na dane uwierzytelniające transakcje bankowości online.

Dzięki działaniom ekspertom z Kaspersky Lab, personelowi AdFox oraz badaczowi, który pragnie zachować anonimowość, udało się zahamować tę infekcję.

Mimo że szkodliwy proces pozostawał w pamięci RAM jedynie do czasu powtórnego uruchomienia systemu operacyjnego, infekcja rozprzestrzeniała się za pośrednictwem popularnych stron internetowych. Cyberprzestępcy potrafili infekować komputery każdego dnia, przez co utrzymali populację bota. Warto wspomnieć, że po powtórnym uruchomieniu systemu na dysku twardym komputera nie pozostały praktycznie żadne ślady infekcji czy gromadzenia danych.

W przypadku tego incydentu, w jednym niebezpiecznym szkodliwym programie połączono dwie znane technologie – wykorzystywanie luk w zabezpieczeniach oraz wstrzykiwanie do legalnego procesu bez zapisywania pliku na dysku twardym. Za każdym razem, gdy jest wykorzystywany „bezplikowy” bot, bardzo trudno jest zidentyfikować komputery, które tworzą botnet, ponieważ na dysku twardym nie pojawiają się żadne nowe pliki wykonywalne, a cyberprzestępcy wykonują wszystkie swoje działania „w imieniu” Javy, która jest legalnym procesem. Chociaż w przypadku tego i podobnych zagrożeń skuteczne okazuje się stosowanie łat, niestety problem polega na tym, że niektórzy użytkownicy nie łatają swoich systemów na czas. To oznacza, że w przyszłości możemy trafić na podobne szkodliwe oprogramowanie, jednak nie będzie ono już rozprzestrzeniane na masową skalę.

Przeczytaj także:

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013]() Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Więcej na ten temat:

cyberprzestępcy, ataki internetowe, ataki hakerów, szkodliwe programy, wirusy, trojany, robaki, zagrożenia internetowe, luki w zabezpieczeniach, exploity, botnet

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Technologie i innowacje przyspieszają wzrost gospodarczy [© Freepik] Technologie i innowacje przyspieszają wzrost gospodarczy](https://s3.egospodarka.pl/grafika2/wzrost-gospodarczy/Technologie-i-innowacje-przyspieszaja-wzrost-gospodarczy-266232-150x100crop.jpg)

![Oszuści podszywają się pod Google [© Freepik] Oszuści podszywają się pod Google](https://s3.egospodarka.pl/grafika2/Google/Oszusci-podszywaja-sie-pod-Google-266221-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![Compensa wprowadza nowe ubezpieczenie szkolne [© Freepik] Compensa wprowadza nowe ubezpieczenie szkolne](https://s3.egospodarka.pl/grafika2/Compensa-Oswiata/Compensa-wprowadza-nowe-ubezpieczenie-szkolne-266223-150x100crop.jpg)

![Ceny mieszkań niedużo wyższe niż rok temu. Jak długo? [© Freepik] Ceny mieszkań niedużo wyższe niż rok temu. Jak długo?](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-nieduzo-wyzsze-niz-rok-temu-Jak-dlugo-266216-150x100crop.jpg)

![Dyrektywa EAA - za niespełnienie wymagań grzywna w wysokości nawet 81 tys. zł [© Freepik] Dyrektywa EAA - za niespełnienie wymagań grzywna w wysokości nawet 81 tys. zł](https://s3.egospodarka.pl/grafika2/dyrektywa-EAA/Dyrektywa-EAA-za-niespelnienie-wymagan-grzywna-w-wysokosci-nawet-81-tys-zl-266200-150x100crop.jpg)

![Remont mieszkania na wynajem: czy najemcy trzeba zapewnić zastępcze lokum? [© Freepik] Remont mieszkania na wynajem: czy najemcy trzeba zapewnić zastępcze lokum?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Remont-mieszkania-na-wynajem-czy-najemcy-trzeba-zapewnic-zastepcze-lokum-266193-150x100crop.jpg)