Zagrożenia internetowe I-VI 2012

2012-09-17 09:43

Przeczytaj także: Zagrożenia internetowe I kw. 2012

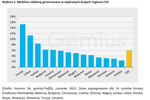

Internet nie zna granic. Jednakże, zgodnie z naszymi danymi – cyberprzestępczość posiada pewne specyficzne „cechy geograficzne”. W różnych częściach świata cyberprzestępcy uruchamiają różne szkodliwe programy, ich ataki mają różne priorytety i używają oni różnych sztuczek, aby zarabiać pieniądze. Dzieje się tak nie tylko z uwagi na fizyczne położenie, lecz również ze względu na charakterystykę krajów, w których znajdują się potencjalne ofiary. Kluczowymi czynnikami w tym przypadku są: poziom rozwoju gospodarczego kraju, liczba użytkowników internetu oraz poziom penetracji internetu w danym kraju.W niniejszym artykule przeanalizujemy specyfikę działalności cyberprzestępców w krajach zachodnich: Stanach Zjednoczonych, Kanadzie i w Europie Zachodniej (Wielka Brytania, Austria, Belgia, Dania, Francja, Niemcy, Holandia, Luksemburg, Irlandia, Włochy, Hiszpania, Szwajcaria i Portugalia).

Prawie połowa badanych krajów zachodnich jest wśród dwudziestu krajów z największą liczbą użytkowników internetu – i są to użytkownicy bardzo aktywni. Większość uważa, że internet to nie tylko źródło informacji, ale również najprostszy sposób, aby pozostać w kontakcie ze znajomymi i najbardziej przystępna platforma dokonywania zakupów i płatności. Dodatkowo, w krajach zachodnich ludzie większość swoich oszczędności deponują w bankach i aktywnie używają internetowych i mobilnych systemów bankowych do zarządzania swoimi kontami. Jednocześnie, w krajach tych komputery są zazwyczaj bardzo dobrze zabezpieczone i często trudno jest cyberprzestępcom przeniknąć do systemu potencjalnej ofiary. Zachodni użytkownicy posiadają wystarczającą wiedzę i umiejętności, aby chronić swoje komputery przed infekcją. W szczególności, instalowanie programu antywirusowego jest podstawowym krokiem bezpieczeństwa, jaki podejmują użytkownicy w Stanach Zjednoczonych i Europie Zachodniej.

Użytkownicy komputerów w Stanach Zjednoczonych i Europie Zachodniej bardzo szybko przechodzą na nowe wersje systemów operacyjnych, utrudniając tym samym cyberprzestępcom znalezienie sposobów na obejście zabezpieczeń. Dla przykładu, w pierwszej połowie 2012 r. więcej niż połowa (62,4 %) wszystkich komputerów w tych krajach pracowała pod kontrolą systemu operacyjnego Windows 7. Jest to wynik o 6 punktów procentowych wyższy niż średnia światowa. Przy każdej nowej aktualizacji systemu operacyjnego zintegrowane rozwiązania bezpieczeństwa stają się bardziej zaawansowane. Obecne systemy operacyjne zawierają szereg mechanizmów do zwalczania złośliwego oprogramowania: DEP, ASLR, ograniczenia dotyczące instalowania sterowników bez podpisów cyfrowych itd. Ponadto, większość systemów operacyjnych jest licencjonowana. Umożliwia to automatyczne pobieranie aktualizacji, które są często krytyczne dla bezpieczeństwa całego systemu operacyjnego.

Specyficzne funkcje szkodliwych programów

Poziom bezpieczeństwa informacji w krajach zachodnich zmusza cyberprzestępców do rozwijania nowych technologii. Szkodliwe programy, dystrybuowane przez twórców złośliwego oprogramowania w tych krajach, posiadają wysoki poziom złożoności technicznej. Użytkownicy z Ameryki Północnej i Europy Zachodniej stają się królikami doświadczalnymi dla cyberprzestępców, którzy testują na nich swoje najnowsze „produkty”: zarówno technologie zaprojektowane do infekowania komputerów i ukrywania szkodliwego kodu w systemie, jak i różne mechanizmy oszustw prowadzących do zarabiania pieniędzy. Głównym celem działań cyberprzestępców w omawianym regionie są właśnie pieniądze. A jeśli chodzi o kradzież, najlepszym narzędziem są oczywiście trojany. Wszystkie szkodniki tego typu, które są dystrybuowane w krajach zachodnich, można podzielić na cztery grupy.

fot. mat. prasowe

Dystrybucja trojanów ze względu na ich typ

Największą grupę stanowią trojany, które mają za zadanie dostarczać do komputera ofiary inne szkodliwe programy

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami? [© Freepik] Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami?](https://s3.egospodarka.pl/grafika2/wlasnosc-intelektualna/Dzien-Wlasnosci-Intelektualnej-jak-bronic-sie-przed-cyberzagrozeniami-266289-150x100crop.jpg)

![Praca tymczasowa antidotum na rosnące koszty pracodawcy? [© Freepik] Praca tymczasowa antidotum na rosnące koszty pracodawcy?](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-tymczasowa-antidotum-na-rosnace-koszty-pracodawcy-266288-150x100crop.jpg)

![Co musi oferować atrakcyjne miejsce pracy? Widać presję na work-life balance [© Freepik] Co musi oferować atrakcyjne miejsce pracy? Widać presję na work-life balance](https://s3.egospodarka.pl/grafika2/miejsca-pracy/Co-musi-oferowac-atrakcyjne-miejsce-pracy-Widac-presje-na-work-life-balance-266281-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2025 r. mieszkańcy największych miast? [© Africa Studio - Fotolia.com] Jaki podatek od nieruchomości zapłacą w 2025 r. mieszkańcy największych miast?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2025-r-mieszkancy-najwiekszych-miast-263866-150x100crop.jpg)

![Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu [© Freepik] Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu [© Freepik]](https://s3.egospodarka.pl/grafika2/majowka/Na-majowke-2025-wydamy-srednio-249-zl-mniej-niz-rok-temu-266218-50x33crop.jpg) Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu

Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu

![Repolonizacja gospodarki. Przedsiębiorcy czekają na wsparcie polskiego kapitału i local contentu [© Freepik] Repolonizacja gospodarki. Przedsiębiorcy czekają na wsparcie polskiego kapitału i local contentu](https://s3.egospodarka.pl/grafika2/repolonizacja/Repolonizacja-gospodarki-Przedsiebiorcy-czekaja-na-wsparcie-polskiego-kapitalu-i-local-contentu-266287-150x100crop.jpg)

![Są chętni na domy deweloperskie, ale kolejek raczej nie będzie [© Freepik] Są chętni na domy deweloperskie, ale kolejek raczej nie będzie](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Sa-chetni-na-domy-deweloperskie-ale-kolejek-raczej-nie-bedzie-266286-150x100crop.jpg)

![Nocleg na majówkę 2025 najdroższy w Zakopanem [© Tomasz Fudala z Pixabay] Nocleg na majówkę 2025 najdroższy w Zakopanem](https://s3.egospodarka.pl/grafika2/majowka/Nocleg-na-majowke-2025-najdrozszy-w-Zakopanem-266285-150x100crop.jpg)

![O 29% r/r więcej kredytów gotówkowych w III 2025 [© Alicja z Pixabay] O 29% r/r więcej kredytów gotówkowych w III 2025](https://s3.egospodarka.pl/grafika2/kredyty-konsumpcyjne/O-29-r-r-wiecej-kredytow-gotowkowych-w-III-2025-266284-150x100crop.jpg)

![O zakupie mieszkania lub budowie domu myśli najwięcej Polaków od lat [© Freepik] O zakupie mieszkania lub budowie domu myśli najwięcej Polaków od lat](https://s3.egospodarka.pl/grafika2/zakup-mieszkania/O-zakupie-mieszkania-lub-budowie-domu-mysli-najwiecej-Polakow-od-lat-266283-150x100crop.jpg)

![Renta dożywotnia: fundusze hipoteczne przekazały seniorom 7 mln zł [© Freepik] Renta dożywotnia: fundusze hipoteczne przekazały seniorom 7 mln zł](https://s3.egospodarka.pl/grafika2/seniorzy/Renta-dozywotnia-fundusze-hipoteczne-przekazaly-seniorom-7-mln-zl-266278-150x100crop.jpg)