Zagrożenia internetowe I-VI 2012

2012-09-17 09:43

Przeczytaj także: Zagrożenia internetowe I kw. 2012

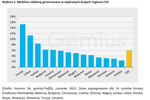

W pierwszej połowie 2012 r. Stany Zjednoczone, Kanada i Europa Zachodnia odparły 70 % wszystkich ataków Backdoor.Win32.Sinowal (Mebroot), 41 % ataków Trojan-Spy.Win32.SpyEye i prawie jedną czwartą wszystkich ataków Trojan-Spy.Win32.Zbot.

Oprócz dostępu do rachunków bankowych użytkowników, cyberprzestępcy są bardzo zainteresowani uzyskiwaniem dostępu do kont PayPal i eBay: odpowiednio 34 % i 9 % wszystkich ataków phishingowych było ukierunkowanych na te serwisy. W obu przypadkach konta są powiązane z kartami bankowymi, co pozwala oszustom na kradzież pieniędzy. Oprócz informacji bankowych atakujący starają się wyłudzić inne dane, jak np. numery ubezpieczenia społecznego, daty urodzenia oraz kody zabezpieczeń (CVV2) kart kredytowych.

Europejskie i amerykańskie banki oraz systemy płatności elektronicznej traktują ten problem bardzo poważnie i oferują wiele różnych metod ochrony swoich klientów: uwierzytelnianie przy pomocy e-tokenów, hasła jednorazowe, potwierdzanie transakcji przy użyciu kodów wysyłanych na telefon komórkowy itp. Jednak cyberprzestępcy wciąż opracowują programy pozwalające na ominięcie środków bezpieczeństwa. Dla przykładu, rodzina oprogramowania Zitmo została zaprojektowana do atakowania telefonu komórkowego użytkownika i jest w stanie ominąć systemy dwuskładnikowego uwierzytelniania europejskich banków. Te mobilne szkodliwe programy działają w parze z trojanem Zbot (ZeuS): najpierw podczas wejścia do systemu bankowości internetowej z zainfekowanego komputera Zbot kradnie login i hasło, a następnie podczas transferu pieniędzy jego „mobilny pomocnik” Zitmo przejmuje kod autoryzacji transakcji (TAN) i wysyła go do cyberprzestępców.

Oficjalne dane dają wyobrażenie o tym, jak lukratywnym biznesem może być cyberprzestępczość. Złodzieje aresztowani w 2010 r. wykorzystując trojana Trojan-Spy.Win32.Zbot zdołali pobrać 9 milionów dolarów z ponad 600 kont w zaledwie trzy miesiące! I jest to tylko kwota pieniędzy, które można namierzyć. Przy tak wielu różnych grupach cyberprzestępczych całkowita suma skradzionych pieniędzy może być nawet dziesięciokrotnie większa.

Kradzież danych osobowych

Kradzież danych osobowych odgrywa ważną rolę w aktywności cyberprzestępców w Ameryce Północnej i Europie Zachodniej. Fora dla hakerów oferują bazy danych z personaliami klientów różnych sklepów i serwisów. Dostępny jest ogrom informacji, a same ceny są raczej niskie - zaledwie kilka centów (w przypadku zakupów hurtowych) za informacje o jednej osobie. Informacje o tysiącach różnych użytkowników różnych usług zazwyczaj kończą w rękach hakerów na skutek obecności luk lub błędów w konfiguracji serwerów i baz danych.

Najszerzej rozpowszechnione luki, które prowadzą do wycieków danych, to podatności na iniekcje SQL, niezabezpieczone bezpośrednie odniesienia do obiektów i uszkodzone mechanizmy uwierzytelniania i zarządzania sesją. Jednakże, oprócz luk cyberprzestępcy wykorzystują również błędy w konfiguracji aplikacji internetowych, takie jak: nieusunięte konta domyślne, otwarty dostęp do katalogów serwera, przechowywanie nieszyfrowanych haseł i poufnych informacji itd.

Przeczytaj także:

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013]() Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Więcej na ten temat:

cyberprzestępcy, ataki internetowe, ataki hakerów, szkodliwe programy, wirusy, trojany, robaki, zagrożenia internetowe, luki w zabezpieczeniach, exploity, botnet

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Pogarsza się sytuacja materialna Polaków. To zdanie 30% z nas [© Hans z Pixabay] Pogarsza się sytuacja materialna Polaków. To zdanie 30% z nas](https://s3.egospodarka.pl/grafika2/finanse-gospodarstw-domowych/Pogarsza-sie-sytuacja-materialna-Polakow-To-zdanie-30-z-nas-265982-150x100crop.jpg)

![Wojna handlowa Trumpa nabiera tempa. Cła odwetowe uderzą w USA? [© Freepik] Wojna handlowa Trumpa nabiera tempa. Cła odwetowe uderzą w USA?](https://s3.egospodarka.pl/grafika2/wojna-handlowa/Wojna-handlowa-Trumpa-nabiera-tempa-Cla-odwetowe-uderza-w-USA-265975-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2025 r. mieszkańcy największych miast? [© Africa Studio - Fotolia.com] Jaki podatek od nieruchomości zapłacą w 2025 r. mieszkańcy największych miast?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2025-r-mieszkancy-najwiekszych-miast-263866-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Długi rosną wraz z wiekiem [© Bartek Kopała z Pixabay] Długi rosną wraz z wiekiem](https://s3.egospodarka.pl/grafika2/dlugi/Dlugi-rosna-wraz-z-wiekiem-265981-150x100crop.jpg)

![Lotnisko Chopina stawia na self-boarding [© Freepik] Lotnisko Chopina stawia na self-boarding](https://s3.egospodarka.pl/grafika2/Lotnisko-Chopina/Lotnisko-Chopina-stawia-na-self-boarding-265976-150x100crop.jpg)

![Czy boom na samochody elektryczne dotrze w końcu nad Wisłę? [© Freepik] Czy boom na samochody elektryczne dotrze w końcu nad Wisłę?](https://s3.egospodarka.pl/grafika2/zakup-samochodu/Czy-boom-na-samochody-elektryczne-dotrze-w-koncu-nad-Wisle-265957-150x100crop.jpg)

![Oferta mieszkań od deweloperów znacząco wzrosła [© Freepik] Oferta mieszkań od deweloperów znacząco wzrosła](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Oferta-mieszkan-od-deweloperow-znaczaco-wzrosla-265958-150x100crop.jpg)