Zagrożenia internetowe I-VI 2012

2012-09-17 09:43

Przeczytaj także: Zagrożenia internetowe I kw. 2012

Technicznie jest to wykonywane z pomocą trojanów, które modyfikują ustawienia serwerów DNS / hostów plików w ten sposób, aby każde zapytanie użytkownika do wyszukiwarki przeszło przez serwer oszustów, umożliwiając tym samym podstawienie adresu URL. Ostatecznie wyniki wyszukiwania produkują odnośniki, którymi najbardziej zainteresowani są cyberprzestępcy. Dla przykładu, Trojan-Downloader.OSX.Flashfake, wykryty pod koniec 2011 r., infekował komputery pracujące pod kontrolą systemu Mac OS X i wykonywał podstawianie wyników wyszukiwania. Wykryty botnet składał się z ponad 700 000 zainfekowanych maszyn, co stanowi niemal 1 % wszystkich użytkowników Mac OS X. 84 % wszystkich zainfekowanych komputerów znajdowało się w Europie Zachodniej i w Ameryce Północnej.

fot. mat. prasowe

Trojan-Downloader.OSX.Flashfake

84 % wszystkich zainfekowanych komputerów znajdowało się w Europie Zachodniej i w Ameryce Północnej.

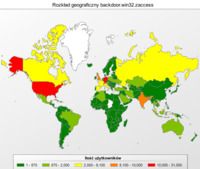

Kolejnym przykładem trojana, posiadającego tę samą funkcjonalność, jest Backdoor.Win32.ZAccess (ZeroAccess). Szkodnik szczególnie upodobał sobie użytkowników w Stanach Zjednoczonych (27,7 %) i w Niemczech (11 %).

fot. mat. prasowe

Dystrybucja Backdoor.Win32.ZAccess, lipiec 2012 r.

Szkodnik upodobał sobie użytkowników w Stanach Zjednoczonych (27,7 %) i w Niemczech (11 %).

Departament Sprawiedliwości Stanów Zjednoczonych oskarżył jedną z grup cyberprzestępczych o rozwinięcie schematu zarabiania pieniędzy z wykorzystaniem podstawiania wyników wyszukiwania. Według organów ścigania, oszuści przywłaszczyli sobie 14 milionów dolarów podczas pięciu lat nielegalnych operacji z użyciem szkodnika Trojan.Win32.DNSChanger.

Utajnione wymuszenia

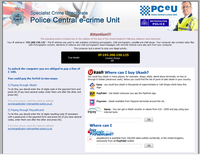

Cyberprzestępcy w krajach zachodnich zaczęli aktywnie używać oprogramowania z kategorii „Trojan-Ransom” – programów, które do niedawna były prawie nieznane poza terenem byłego Związku Radzieckiego. Zasada ich działania jest prosta: po zainfekowaniu komputera blokują dostęp do niego poprzez zmianę ustawień systemowych lub otwarcie własnego okna na wierzchu wszystkich innych okien. „Na wolności” najczęściej spotykane są dwa typy trojanów wymuszających okup: tzw. pornblokery, które blokują komputer i jednocześnie żądają pieniędzy w zamian za zamknięcie okna wyświetlającego obsceniczne treści, lub programy, które blokują system operacyjny twierdząc, że na komputerze użytkownika wykryte zostało nielegalne oprogramowanie. Jednakże, w Europie takie sztuczki nie działają. W przypadku próby wymuszenia – praworządny obywatel będzie kontaktował się z policją. Poza tym większość użytkowników posiada licencjonowane oprogramowanie. Dlatego oszuści wdrożyli kolejny podstęp: blokują komputer ofiary i rzekomo w imieniu policji sugerują, że użytkownik musi uiścić grzywnę za odwiedzanie witryn zawierających pornografię dziecięcą lub sceny przemocy wobec dzieci.

fot. mat. prasowe

Trojan wymuszający okup

Okno otwierane przez trojana wymuszającego okup, który nęka użytkowników w Wielkiej Brytanii

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje? [© Freepik] Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje?](https://s3.egospodarka.pl/grafika2/fotowoltaika/Fotowoltaika-w-Polsce-jak-pokonac-bariery-hamujace-inwestycje-266101-150x100crop.jpg)

![Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn [© Freepik] Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn](https://s3.egospodarka.pl/grafika2/wiek-emerytalny/Zetki-za-zrownaniem-wieku-emerytalnego-kobiet-i-mezczyzn-266066-150x100crop.jpg)

![Kluczowe wyzwania CIO: nie tylko cyberbezpieczeństwo [© Freepik] Kluczowe wyzwania CIO: nie tylko cyberbezpieczeństwo](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Kluczowe-wyzwania-CIO-nie-tylko-cyberbezpieczenstwo-266176-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)