Zagrożenia internetowe I-VI 2012

2012-09-17 09:43

Przeczytaj także: Zagrożenia internetowe I kw. 2012

W celu infekowania komputerów użytkowników poruszających się po internecie, przestępcy stosują różne sztuczki:

- Infekują legalne strony;

- Oszukują silniki wyszukiwania;

- Rozprzestrzeniają szkodliwy spam w serwisach społecznościowych i na Twitterze.

Infekowanie legalnych witryn internetowych

Infekowanie legalnych witryn to trik, który jest najbardziej niebezpieczny dla odwiedzających i jednocześnie najbardziej skuteczny dla cyberprzestępców. W taki czy inny sposób, cyberprzestępcy uzyskują dostęp do popularnego serwisu i wprowadzają drobne zmiany do jego kodu. Gdy użytkownik odwiedza witrynę internetową, przeglądarka przechodzi przez wszystkie odsyłacze w kodzie strony i pobiera ich zawartość; w tym momencie ciąg znaków z wbudowanym złośliwym kodem przekierowuje przeglądarkę do dedykowanej strony zawierającej exploit, tj. szkodliwy program wykorzystujący luki w legalnym oprogramowaniu w celu wniknięcia do komputera użytkownika. Ten atak odbywa się bardzo dyskretnie: na pierwszy rzut oka strona wygląda i działa normalnie. W rzeczywistości w takich atakach zwykle używane są pakiety exploitów. Najpierw pakiet automatycznie wyszukuje luki w programach zainstalowanych na komputerze użytkownika, a następnie wysyła do komputera odpowiedni exploit. Dlatego, aby osiągnąć swój cel, cyberprzestępcy muszą znaleźć tylko jedną popularną aplikację, która jest nieaktualna.

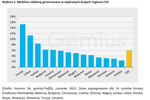

Exploity pojawiają się i znikają – cały czas obserwujemy skoki popularności poszczególnych rozwiązań: u schyłku 2011 r. ulubioną platformą hakerów była Java, tuż przed Adobe Acrobat Readerem i Adobe Flash Playerem – cztery z pięciu najpopularniejszych exploitów wymierzone było właśnie w Javę. Jednakże, w pierwszej połowie 2012 r. zaobserwowaliśmy wielki powrót exploitów dla produktów firmy Apple.

fot. mat. prasowe

5 najpopularniejszych exploitów

Ulubioną platformą hakerów była Java, tuż przed Adobe Acrobat Readerem i Adobe Flash Playerem

Oszukiwanie wyszukiwarek

Drugim bardzo popularnym trikiem jest oszukiwanie silników wyszukiwania (Black Hat SEO – ang. Black Hat Search Engine Optimization). Kiedy ta technika jest stosowana, specjalnie spreparowane witryny zawierające złośliwy kod są wyświetlane na szczycie listy wyników wyszukiwania. Twórcy wyszukiwarek zapewniają trafność wyników wyszukiwania. Dlatego też bardzo kłopotliwe i prawdopodobnie nieopłacalne dla cyberprzestępców jest pozycjonowanie złośliwych stron na górze listy wyników wyszukiwania dla rutynowych zapytań. Cyberprzestępcy opracowali bardziej skuteczną metodę: optymalizują swoje witryny do pracy z żądaniami wyszukiwania jakiegoś gorącego tematu, czyli do odpowiadania na zapytania dotyczące np. śmierci sławnej gwiazdy lub wydania długo oczekiwanego filmu. Producenci wyszukiwarek po prostu nie mają czasu, aby kontrolować wyniki wyszukiwania dla lawinowo pojawiających się zapytań.

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny [© Prodeep Ahmeed z Pixabay] Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny](https://s3.egospodarka.pl/grafika2/cyberataki/Znajomy-padl-ofiara-cyberataku-Uwazaj-mozesz-byc-nastepny-266143-150x100crop.jpg)

![Dodatkowa praca wcale nie dla pieniędzy? [© Freepik] Dodatkowa praca wcale nie dla pieniędzy?](https://s3.egospodarka.pl/grafika2/praca-dorywcza/Dodatkowa-praca-wcale-nie-dla-pieniedzy-266142-150x100crop.jpg)

![Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje? [© Freepik] Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje?](https://s3.egospodarka.pl/grafika2/fotowoltaika/Fotowoltaika-w-Polsce-jak-pokonac-bariery-hamujace-inwestycje-266101-150x100crop.jpg)

![Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn [© Freepik] Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn](https://s3.egospodarka.pl/grafika2/wiek-emerytalny/Zetki-za-zrownaniem-wieku-emerytalnego-kobiet-i-mezczyzn-266066-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Ważne limity dla prowadzących działalność gospodarczą w 2024 roku [© Andrey Popov - Fotolia.com] Ważne limity dla prowadzących działalność gospodarczą w 2024 roku](https://s3.egospodarka.pl/grafika2/dzialalnosc-gospodarcza/Wazne-limity-dla-prowadzacych-dzialalnosc-gospodarcza-w-2024-roku-263860-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)