Zagrożenia internetowe I-VI 2012

2012-09-17 09:43

Przeczytaj także: Zagrożenia internetowe I kw. 2012

Spam

Wysyłanie spamu na portalach społecznościowych lub na Twitterze jest bardzo popularną wśród cyberprzestępców metodą rozsyłania szkodliwych odnośników. Również i w tym przypadku spam jest nierozerwalnie związany z gorącymi tematami. Ostatnio cyberprzestępcy, atakujący użytkowników w krajach zachodnich, reaktywowali przesyłanie spamu poprzez pocztę elektroniczną jako metodę dostarczania niebezpiecznych ładunków. W chwili obecnej, poczta elektroniczna jest na Zachodzie bardzo często wykorzystywana do potwierdzania rejestracji w różnych serwisach oraz do komunikacji z bankami, funduszami emerytalnymi, sklepami, instytucjami państwowymi itd. Tak więc, e-maile zawierające złośliwe oprogramowanie są kamuflowane jako oficjalne powiadomienia z takich organizacji. W pierwszej połowie 2012 r. średnia miesięczna wiadomości zawierających szkodliwe załączniki stanowiła 2,8 – 4,3 % całego ruchu pocztowego. Wartość ta jest znacznie wyższa od średnich wartości w ciągu ostatnich trzech lat.

Zgodnie ze statystykami Kaspersky Lab, wiadomości e-mail stanowiły 2,5 % wszystkich źródeł infekcji w pierwszej połowie 2012 r. Ta statystyka obejmowała tylko e-maile zawierające szkodliwe załączniki i skrypty (wiadomości zawierające niebezpieczne odsyłacze były klasyfikowane jako ataki sieciowe), i nie uwzględniała wiadomości e-mail, które użytkownicy otrzymali z internetowych klientów pocztowych.

Cyberprzestępcza infrastruktura

Cyberprzestępstwa są możliwe do popełnienia tylko wtedy, gdy istnieje nowoczesna infrastruktura cyberprzestępcza – serwery centrum kontroli (C&C), platformy do rozprzestrzeniania szkodliwego oprogramowania, serwery proxy i botnety. Wszystkie te elementy fizyczne, tak samo jak wektory ataków, posiadają swoje osobliwości geograficzne.

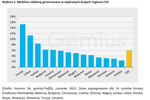

Hosting szkodliwej zawartości

W Europie Zachodniej, Stanach Zjednoczonych i Kanadzie istnieją solidne podstawy prawne do zwalczania szkodliwej treści. Mimo to 69 % całej złośliwej zawartości było w pierwszej połowie 2012 r. hostowane właśnie na tych terenach. Innymi słowy: znacznie więcej niż połowa szkodliwych programów pojawiających się w internecie jest dostarczana z serwerów znajdujących się dokładnie w omawianych regionach.

fot. mat. prasowe

Rozkład hostingu szkodliwej zawartości, 2010 r. – pierwsza połowa 2012 r.

69 % całej złośliwej zawartości było w pierwszej połowie 2012 r. hostowane w Europie Zachodniej, Stanach Zjednoczonych i Kanadzie

Istnieją powody takiego stanu rzeczy. Po pierwsze, większość centrów danych zapewniających bezproblemowy hosting znajduje się na Zachodzie. Wielu poważnych graczy wybiera te centra hostingowe dla swoich projektów. Cyberprzestępcy włamują się do takich serwerów w celu uzyskania hostingu o wysokiej jakości. Kolejną ważną zaletą tych serwerów – z punktu widzenia cyberprzestępców – jest to, że mogą one prowadzić ataki z legalnych stron, co sprawia, że ochrona w takim przypadku staje się o wiele trudniejsza. Po drugie, dla usługodawcy wcale nie jest prostą sprawą odróżnić serwer cyberprzestępczy od serwera legalnego. Dlatego hakerzy nie mają zbyt wielkiej trudności z korzystaniem z usług świadczonych przez legalnych usługodawców. Chociaż usługi hostingowe zachodnich dostawców nie są tanie, to biorąc pod uwagę ogromne przychody cyberprzestępców, mogą sobie oni pozwolić na hosting o bardzo wysokiej jakości.

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje? [© Freepik] Fotowoltaika w Polsce: jak pokonać bariery hamujące inwestycje?](https://s3.egospodarka.pl/grafika2/fotowoltaika/Fotowoltaika-w-Polsce-jak-pokonac-bariery-hamujace-inwestycje-266101-150x100crop.jpg)

![Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn [© Freepik] Zetki za zrównaniem wieku emerytalnego kobiet i mężczyzn](https://s3.egospodarka.pl/grafika2/wiek-emerytalny/Zetki-za-zrownaniem-wieku-emerytalnego-kobiet-i-mezczyzn-266066-150x100crop.jpg)

![Kluczowe wyzwania CIO: nie tylko cyberbezpieczeństwo [© Freepik] Kluczowe wyzwania CIO: nie tylko cyberbezpieczeństwo](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Kluczowe-wyzwania-CIO-nie-tylko-cyberbezpieczenstwo-266176-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Ważne limity dla prowadzących działalność gospodarczą w 2024 roku [© Andrey Popov - Fotolia.com] Ważne limity dla prowadzących działalność gospodarczą w 2024 roku](https://s3.egospodarka.pl/grafika2/dzialalnosc-gospodarcza/Wazne-limity-dla-prowadzacych-dzialalnosc-gospodarcza-w-2024-roku-263860-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)