Kaspersky Lab: szkodliwe programy III kw. 2012

2012-11-09 13:03

Przeczytaj także: Kaspersky Lab: szkodliwe programy II kw. 2012

Nasi eksperci zdołali również uzyskać nowe informacje dotyczące serwerów kontroli Flame’a (C&C). Badanie przeprowadzone przez ekspertów Kaspersky Lab we współpracy z naszymi partnerami – firmą Symantec, ITU-IMPACT i CERT-Bund/BSI – pozwoliło nam wyciągnąć kilka istotnych wniosków. Po pierwsze, kod dla serwerów kontroli opartych na tej platformie zaczął być rozwijany jeszcze w grudniu 2006 roku. Sądząc po komentarzach pozostawionych w kodzie źródłowym, nad projektem pracowało przynajmniej czterech programistów. Kod C&C obsługuje trzy protokoły komunikacyjne. Główne ustalenie jest takie, że obsługuje on żądania od szkodliwych programów o nazwach kodowych SP, SPE, FL oraz IP.

Z tych czterech szkodliwych programów obecnie znane są tylko dwa: Flame i SPE (znany również jako miniFlame).

Na podstawie danych zgromadzonych w badaniu można stwierdzić, że według wszelkich oznak z cyberszpiegostwem będziemy mieli do czynienia również w przyszłości. Celem pracy wykonanej przez Kaspersky Lab jest złagodzenie ryzyka związanego z pojawieniem się cyberbroni.

Statystyki

W tej sekcji zajmiemy się analizą danych statystycznych dostarczonych przez różne komponenty ochrony przed szkodliwym oprogramowaniem. Wszystkie dane statystyczne uwzględnione w tym raporcie zostały uzyskane przy pomocy Kaspersky Security Network (KSN). Pochodzą od użytkowników systemu KSN, którzy zgodzili się udostępnić informacje o zagrożeniach wykrywanych na ich komputerach. Miliony użytkowników produktów firmy Kaspersky Lab w 213 krajach uczestniczy w globalnej wymianie informacji dotyczących szkodliwej aktywności.

Zagrożenia online

Statystyki w tej sekcji są dostarczana przez moduły ochrony WWW, które chronią użytkowników, jak tylko szkodliwy kod zostanie załadowany z zainfekowanej strony internetowej. Szkodliwa zawartość może się znajdować na stronach internetowych, na których użytkownicy mogą tworzyć własne treści (np. forach), a nawet na legalnych stronach, na które włamali się hakerzy.

Wykrywalne obiekty online

W III kwartale 2012 r. zneutralizowano 511 269 302 ataków. Zostały one przeprowadzone z zasobów online zlokalizowanych w różnych państwach na całym świecie. W incydentach tych wykryto w sumie 165 732 unikatowych modyfikacji i potencjalnie niechcianych programów.

fot. mat. prasowe

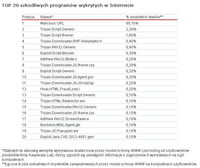

TOP 20 szkodliwych programów wykrytych w Internecie

Na pierwszym miejscu rankingu nadal znajdują się szkodliwe odsyłacze z naszej czarnej listy. Obecnie wywołują one 90% wszystkich alarmów antywirusowych

Na pierwszym miejscu rankingu nadal znajdują się szkodliwe odsyłacze z naszej czarnej listy. Obecnie wywołują one 90% wszystkich alarmów antywirusowych, o 5 procent więcej niż w poprzednim kwartale. Spośród nich 4% szkodliwych odsyłaczy zostało zablokowanych w wyniku natychmiastowych aktualizacji w chmurze; odsyłacze prowadzą do stron, do których niedawno włamali się hakerzy, lub świeżo stworzonych stron cyberprzestępczych. Użytkownicy bez zainstalowanej ochrony antywirusowej są narażeni na atak drive-by w momencie odwiedzenia takich stron.

Na trzecim miejscu znajduje się Trojan-Downloader.SWF.Voleydaytor.h. Szkodnik ten jest wykrywany na różnych stronach dla dorosłych. Na komputery użytkowników dostarczane są różne szkodliwe programy, które „twierdzą”, że aktualizują program do odtwarzania filmów.

Na siódmym miejscu znajduje się oprogramowanie AdWare.Win32.IBryte.x, które rozprzestrzenia się jako downloader popularnego oprogramowania freeware. Po uruchomieniu pobiera on żądany przez użytkownika program freeware i jednocześnie instaluje moduł adware. Warto pamiętac, że równie łatwo można pobrać potrzebne programy z oficjalnych stron, oszczędzając sobie kłopotu późniejszego usuwania oprogramowania adware. Przeprowadzone niedawno badanie sugeruje, że problem ten w największym stopniu dotyka użytkowników Internet Explorera.

Ciekawy jest program Hoax.HTML.FraudLoad.i (na 12 miejscu). Na zagrożenie to najbardziej narażeni są użytkownicy, którzy lubią pobierać filmy i oprogramowanie za darmo. Ze stron internetowych wykrywanych pod tą nazwą użytkownicy rzekomo mogą pobierać zawartość, wcześniej jednak muszą wysłać płatną wiadomość. Jednak użytkownicy, którzy zrobią to, nie otrzymają żądanego pliku, ale plik TXT zawierający porady na temat tego, jak korzystać z wyszukiwarek, lub szkodliwy program.

Listę Top 20 zamyka Exploit.Java.CVE-2012-4681.gen, exploit wykryty pod koniec sierpnia, który jednocześnie wykorzystuje dwie luki w Javie. Exploity w Javie są szczególnie popularne wśród cyberprzestępców, ponieważ na świecie istnieją ponad trzy miliardy urządzeń, na których zainstalowane są wirtualne maszyny. Exploit ten jest interesujący z tego względu, że był wykorzystywany w atakach ukierunkowanych oraz w ramach zestawów exploitów do masowej infekcji.

12 miejsce w rankingu zajmują szkodliwe programy i komponenty, które dostarczają trojany na komputer użytkownika w połączeniu z exploitami.

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg) Kaspersky Lab: szkodliwe programy III kw. 2013

Kaspersky Lab: szkodliwe programy III kw. 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Czy przeglądarki internetowe są bezpieczne? [© k-artz - Fotolia.com] Czy przeglądarki internetowe są bezpieczne?](https://s3.egospodarka.pl/grafika2/Opera/Czy-przegladarki-internetowe-sa-bezpieczne-108446-150x100crop.jpg)

![Greenwashing w polskim biznesie [© Freepik] Greenwashing w polskim biznesie](https://s3.egospodarka.pl/grafika2/greenwashing/Greenwashing-w-polskim-biznesie-265542-150x100crop.jpg)

![Jak pandemia zmieniła rynek pracy? [© Freepik] Jak pandemia zmieniła rynek pracy?](https://s3.egospodarka.pl/grafika2/rynek-pracy/Jak-pandemia-zmienila-rynek-pracy-265502-150x100crop.jpg)

![Koniunktura gospodarcza w III 2025 [© Freepik] Koniunktura gospodarcza w III 2025](https://s3.egospodarka.pl/grafika2/koniunktura-gospodarcza/Koniunktura-gospodarcza-w-III-2025-265552-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Licznik Elektromobilności: ponad 9 tys. ogólnodostępnych punktów ładowania [© Freepik] Licznik Elektromobilności: ponad 9 tys. ogólnodostępnych punktów ładowania [© Freepik]](https://s3.egospodarka.pl/grafika2/motoryzacja/Licznik-Elektromobilnosci-ponad-9-tys-ogolnodostepnych-punktow-ladowania-265556-50x33crop.jpg) Licznik Elektromobilności: ponad 9 tys. ogólnodostępnych punktów ładowania

Licznik Elektromobilności: ponad 9 tys. ogólnodostępnych punktów ładowania

![4 pułapki samodzielnej windykacji [© AdobeStock] 4 pułapki samodzielnej windykacji](https://s3.egospodarka.pl/grafika2/windykacja/4-pulapki-samodzielnej-windykacji-265503-150x100crop.jpg)

![Awaria na lotnisku Heathrow - jakie prawa pasażerów przy odwołanym locie? [© Freepik] Awaria na lotnisku Heathrow - jakie prawa pasażerów przy odwołanym locie?](https://s3.egospodarka.pl/grafika2/lotnisko-Heathrow/Awaria-na-lotnisku-Heathrow-jakie-prawa-pasazerow-przy-odwolanym-locie-265558-150x100crop.jpg)

![Branża drzewna i meblarska z problemami. Czy nowe regulacje pomogą? [© Freepik] Branża drzewna i meblarska z problemami. Czy nowe regulacje pomogą?](https://s3.egospodarka.pl/grafika2/przemysl-drzewny/Branza-drzewna-i-meblarska-z-problemami-Czy-nowe-regulacje-pomoga-265557-150x100crop.jpg)

![Licznik Elektromobilności: ponad 9 tys. ogólnodostępnych punktów ładowania [© Freepik] Licznik Elektromobilności: ponad 9 tys. ogólnodostępnych punktów ładowania](https://s3.egospodarka.pl/grafika2/motoryzacja/Licznik-Elektromobilnosci-ponad-9-tys-ogolnodostepnych-punktow-ladowania-265556-150x100crop.jpg)