Jakie aplikacje podatne na ataki hakerskie?

2012-11-22 12:25

Przeczytaj także: Kaspersky Lab: szkodliwe programy III kw. 2012

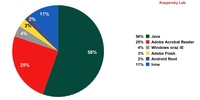

Według raportu Kaspersky Lab dotyczącego aktywności szkodliwego oprogramowania w III kwartale 2012 r., luki w Javie są wykorzystywane w ponad połowie wszystkich ataków online na świecie. Aktualizacje tego oprogramowania są instalowane na żądanie, a nie automatycznie, co zwiększa długość życia luk. Exploity Javy są łatwe do wykorzystania niezależnie od wersji systemu Windows, a przy dodatkowej pracy ze strony cyberprzestępców, tak jak w przypadku Flashfake’a atakującego również system OS X firmy Apple, można stworzyć exploity wieloplatformowe. Tłumaczy to szczególne zainteresowanie cyberprzestępców lukami w Javie.Na drugim miejscu znajdują się ataki przeprowadzane za pośrednictwem programu Adobe Reader, które stanowiły jedną czwartą wszystkich zablokowanych ataków. Popularność exploitów dla Adobe Readera stopniowo zmniejsza się ze względu na stosunkowo prosty mechanizm pozwalający na ich wykrywanie, jak również automatyczne aktualizacje wprowadzone w ostatnich wersjach tego oprogramowania. Exploity atakujące luki w module Pomoc i obsługa techniczna systemu Windows, jak również różne błędy w przeglądarce Internet Explorer, stanowiły 3% wszystkich ataków.

fot. mat. prasowe

Aplikacje najbardziej podatne na ataki online, III kwartał 2012 r.

w III kwartale 2012 r., luki w Javie są wykorzystywane w ponad połowie wszystkich ataków online na świecie

Od kilku lat cyberprzestępcy nieustannie szukają błędów w programie Flash Player. Według danych pochodzących z chmury Kaspersky Security Network, w III kwartale 2012 r. w rankingu dziesięciu najczęściej wykorzystywanych błędów w zabezpieczeniach znalazły się dwie luki we Flashu. Pierwszą piątkę zamknęły exploity wykorzystujące urządzenia działające pod kontrolą systemu Android. Ich głównym celem jest przeprowadzenie „rootowania” smartfonów i tabletów, aby nadać każdemu oprogramowaniu – oryginalnemu lub szkodliwemu – pełny dostęp do pamięci i funkcji urządzenia.

„Internet stanowi dzisiaj bardzo agresywne środowisko. Praktycznie każda strona WWW może okazać się zainfekowana, a użytkownicy posiadający na swoich komputerach dziurawe aplikacje mogą łatwo paść ofiarą cyberprzestępców” – komentuje Siergiej Nowikow, szef Globalnego Zespołu ds. Badań i Analiz (GReAT), region EEMEA, Kaspersky Lab. „Cyberprzestępcy celują głównie w konta elektroniczne i poufne dane użytkowników, oczekując, że będą mogli zamienić te informacje na gotówkę. Wykorzystują wszystkie dostępne metody w celu dostarczania szkodliwego oprogramowania na komputery użytkowników, a exploity stanowią jedną z najpopularniejszych metod”.

fot. lina0486 - Fotolia.com

Wirusy komputerowe

Exploity atakują systemy operacyjne, przeglądarki, pakiety aplikacji biurowych oraz odtwarzacze muzyki w celu dostarczenia swoich szkodliwych funkcji.

„Zalecamy użytkownikom dbanie o to, aby oprogramowanie zainstalowane na ich komputerach było zawsze aktualne. Warto także zastosować dobrą ochronę, taką jak technologia automatycznego zapobiegania exploitom zintegrowana w naszych nowych produktach” – dodaje Nowikow.

Nowa technologia automatycznego zapobiegania exploitom, wbudowana w program w Kaspersky Internet Security 2013, zapobiega i blokuje aktywność exploitów. Główna funkcjonalność tej technologii obejmuje:

- kontrolę uruchamiania plików wykonywalnych przez aplikacje (łącznie z przeglądarkami internetowymi), w których wykrywane są luki, lub przez aplikacje nieprzeznaczone do aktywowania plików wykonywalnych (Microsoft Word, Excel itd.);

- szukanie oznak szkodliwego zachowania typowego dla exploitów, w przypadku gdy zostaną uruchomione pliki wykonywalne;

- monitorowanie aktywności (klikanie odsyłaczy, rejestrowanie innych procesów itd.) aplikacji, w których zostały wykryte luki.

W celu zapewnienia możliwie jak najefektywniejszej ochrony wszystkie informacje (lista aplikacji, o których wiadomo, że zawierają luki, kontrola uruchamiania plików przez aplikacje) są automatycznie uaktualniane.

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Jakie-aplikacje-podatne-na-ataki-hakerskie-109073-200x133crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Zlosliwe-oprogramowanie-10-mitow-127031-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Ewolucja spamu VII-IX 2012 [© raywoo - Fotolia.com] Ewolucja spamu VII-IX 2012](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Ewolucja-spamu-VII-IX-2012-108860-150x100crop.jpg)

![Technologie mobilne coraz istotniejsze [© Kurhan - Fotolia.com] Technologie mobilne coraz istotniejsze](https://s3.egospodarka.pl/grafika2/nowoczesne-technologie/Technologie-mobilne-coraz-istotniejsze-109176-150x100crop.jpg)

![Prognozy dla gospodarki: co wojna celna Trumpa zrobi z polskim PKB? [© ekaphon - stock.adobe.com] Prognozy dla gospodarki: co wojna celna Trumpa zrobi z polskim PKB?](https://s3.egospodarka.pl/grafika2/PKB-w-Polsce/Prognozy-dla-gospodarki-co-wojna-celna-Trumpa-zrobi-z-polskim-PKB-266127-150x100crop.jpg)

![Inflacja III 2025. Ceny wzrosły o 4,9% r/r [© Freepik] Inflacja III 2025. Ceny wzrosły o 4,9% r/r](https://s3.egospodarka.pl/grafika2/ceny-towarow-i-uslug-konsumpcyjnych/Inflacja-III-2025-Ceny-wzrosly-o-4-9-r-r-266112-150x100crop.jpg)

![Płaczą i płacą? Podatki i ich rola oczami Polaków [© Freepik] Płaczą i płacą? Podatki i ich rola oczami Polaków](https://s3.egospodarka.pl/grafika2/podatki/Placza-i-placa-Podatki-i-ich-rola-oczami-Polakow-266111-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![7 konsekwencji niższych stóp procentowych [© Freepik] 7 konsekwencji niższych stóp procentowych](https://s3.egospodarka.pl/grafika2/stopy-procentowe/7-konsekwencji-nizszych-stop-procentowych-266125-150x100crop.jpg)

![Samochody elektryczne mniej popularne niż rowery? [© Freepik] Samochody elektryczne mniej popularne niż rowery?](https://s3.egospodarka.pl/grafika2/samochod-elektryczny/Samochody-elektryczne-mniej-popularne-niz-rowery-266102-150x100crop.jpg)

![Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna [© Freepik] Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna](https://s3.egospodarka.pl/grafika2/wiedza-finansowa/Bezpieczenstwo-ekonomiczne-Polakow-przecietne-wiedza-finansowa-niedostateczna-266119-150x100crop.jpg)

![Ceny mieszkań w I kw. 2025 r. [© Freepik] Ceny mieszkań w I kw. 2025 r.](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-w-I-kw-2025-r-266117-150x100crop.jpg)

![Wielkanocny koszyk coraz cięższy także dla sklepów [© Freepik] Wielkanocny koszyk coraz cięższy także dla sklepów](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyk-coraz-ciezszy-takze-dla-sklepow-266110-150x100crop.jpg)