Przeczytaj także: Wyszukiwarki internetowe a exploity

Ogólne dane

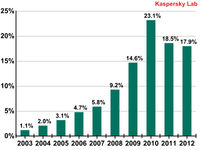

W ciągu 52 tygodni na komputerach użytkowników wykryliśmy w sumie 806 unikalnych luk. Najstarsza z nich została zidentyfikowana w lutym 2003 r., najnowsza pochodziła z grudnia 2012 r.

fot. mat. prasowe

Udział luk w zależności od roku wykrycia – wszystkie luki

W ciągu 52 tygodni na komputerach użytkowników wykryliśmy w sumie 806 unikalnych luk.

Najlepszą strategią, aby uniknąć potencjalnych zagrożeń związanych z wrażliwym oprogramowaniem jest aktualizowanie wszystkich programów na bieżąco (choć to nie wystarczy). Wiek wykrytych luk wykazuje, że użytkownicy nie przestrzegają procedury aktualizacji, za wyjątkiem tych kilku przypadków, kiedy to producent oprogramowania niechętnie wydaje aktualizację. Oczywiście, czasami każdy ma prawo zapomnieć o rzadko używanym programie lub wyłączyć drażniące powiadomienia. Analiza terminów wykrycia dla wszystkich luk maluje ponury obraz: niemalże dwie trzecie (64%) wykrytych wad oprogramowania znajduje się w programach, które są mniej lub bardziej przestarzałe (wydane w 2010 r. lub wcześniej). Jednak w celu uzyskania jasnego obrazu, musimy wziąć pod uwagę „popularność” niektórych wrażliwych programów. W tym celu liczyliśmy tylko te luki, które zostały znalezione na co najmniej 10% komputerów w pewnym momencie w trakcie roku.

fot. mat. prasowe

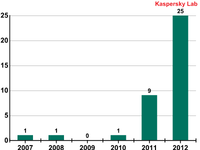

Najważniejsze luki w zależności od roku wykrycia

Zdecydowana większość popularnych luk została odkryta w roku 2011 i 2012, a tylko trzy podatne programy pochodzą z roku 2010.

Tutaj można naprawdę zobaczyć różnicę. Tylko 37 luk było na tyle wystarczająco rozpowszechnionych, aby przedostać się przez nasz sztuczny filtr. Podział ze względu na wiek jest również trochę inny: zdecydowana większość popularnych luk została odkryta w roku 2011 i 2012, a tylko trzy podatne programy pochodzą z roku 2010 lub z okresu wcześniejszego (wraz z najbardziej zauważalną luką znalezioną w Microsoft Office 2007).

37 luk z tego zestawienia występowało dla ponad 70% przypadków wszystkich wrażliwych aplikacji, wykrytych podczas 2012 r. Należy jednak pamiętać, że setki rzadkich luk wciąż może być potencjalnie stosowanych w atakach ukierunkowanych na firmy.

Dotknięte oprogramowanie

fot. mat. prasowe

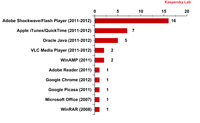

Różnicowanie najważniejszych luk ze względu na rodziny oprogramowania

Najbardziej podatnymi produktami są: Adobe Shockwave / Flash Player, Apple iTunes / QuickTime i Oracle Java. W tych produktach występuje 28 luk znalezionych na ponad 10% komputerów użytkowników w roku 2012.

7 najważniejszych luk występuje w 10 różnych rodzinach produktów. Najbardziej podatnymi produktami są: Adobe Shockwave / Flash Player, Apple iTunes / QuickTime i Oracle Java. W tych produktach występuje 28 luk znalezionych na ponad 10% komputerów użytkowników w roku 2012.

Poziom ważności

Jedną z najważniejszych cech luki jest jej ważność. W bazie danych luk Kaspersky Lab najmniej ważne luki posiadają współczynnik 1 (nie są krytyczne), a najważniejsze luki współczynnik 5 (wyjątkowo krytyczne). Luki o poziomie ważności 5 są uważane za najbardziej niebezpieczne, ponieważ teoretycznie mogą zostać bardzo łatwo wykorzystane i najprawdopodobniej doprowadzić do utraty ważnych danych. W oparciu o poziom ważności dla każdej z 37 najważniejszych luk obliczyliśmy średni stopień zagrożenia, który wyniósł 3,7 – wartość gdzieś pomiędzy „umiarkowanie krytyczną” a „wysoce krytyczną”.

Wyjątkowo niebezpieczne wady oprogramowania

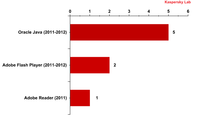

W tej części przeanalizujemy osiem luk wybranych z 37 luk bezpieczeństwa oprogramowania, które były aktywnie wykorzystywane przez cyberprzestępców w rozpowszechnionych pakietach exploitów. Chociaż większość z tych najbardziej powszechnych luk występuje w produktach Adobe, to najczęściej wykorzystywane luki rezydują w Javie firmy Oracle.

fot. mat. prasowe

Liczba aktywnie wykorzystywanych luk. Podział ze względu na oprogramowanie

Najczęściej wykorzystywane luki rezydują w Javie firmy Oracle.

W dalszej części raportu analizujemy luki pogrupowane według odpowiednich programów.

Luki w Javie firmy Oracle

Java jest niekwestionowanym „liderem” jeżeli chodzi o liczbę wykrytych luk, a sam rok 2012 był bardzo ciężki dla firmy Oracle. Pięć głównych luk zostało wykrytych w oprogramowaniu Oracle, z najwcześniej odkrytą luką w październiku 2011 roku i najnowszą z październiku 2012 r. Ewolucja luk Javy oraz częstość ich występowania jest zilustrowana na poniższym wykresie:

fot. mat. prasowe

Rozpowszechnienie luk w Javie firmy Oracle, 2012 r.

Pięć głównych luk zostało wykrytych w oprogramowaniu Oracle, z najwcześniej odkrytą luką w październiku 2011 roku i najnowszą z październiku 2012 r.

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

Cyberbezpieczeństwo: Polska wśród 161 krajów dotkniętych 3 mln cyberataków

Cyberbezpieczeństwo: Polska wśród 161 krajów dotkniętych 3 mln cyberataków

![Liczba podatności rośnie w błyskawicznym tempie [© Freepik] Liczba podatności rośnie w błyskawicznym tempie](https://s3.egospodarka.pl/grafika2/podatnosci/Liczba-podatnosci-rosnie-w-blyskawicznym-tempie-265293-150x100crop.jpg)

![Luki w Javie: jak się chronić? [© alexskopje - Fotolia.com] Luki w Javie: jak się chronić?](https://s3.egospodarka.pl/grafika2/Oracle-Java/Luki-w-Javie-jak-sie-chronic-123865-150x100crop.jpg)

![Oracle Java atakowana najczęściej w 2012 [© tiero - Fotolia.com] Oracle Java atakowana najczęściej w 2012](https://s3.egospodarka.pl/grafika2/Oracle-Java/Oracle-Java-atakowana-najczesciej-w-2012-111050-150x100crop.jpg)

![Megapanel: serwisy tematyczne XII 2012 [© olly - Fotolia.com] Megapanel: serwisy tematyczne XII 2012](https://s3.egospodarka.pl/grafika2/MegaPanel-PBI-Gemius/Megapanel-serwisy-tematyczne-XII-2012-112683-150x100crop.jpg)

![Trojan atakuje fanów Justina Bibera [© Pavel Ignatov - Fotolia.com] Trojan atakuje fanów Justina Bibera](https://s3.egospodarka.pl/grafika2/trojany/Trojan-atakuje-fanow-Justina-Bibera-112840-150x100crop.jpg)

![Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami? [© Freepik] Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami?](https://s3.egospodarka.pl/grafika2/wlasnosc-intelektualna/Dzien-Wlasnosci-Intelektualnej-jak-bronic-sie-przed-cyberzagrozeniami-266289-150x100crop.jpg)

![Praca tymczasowa antidotum na rosnące koszty pracodawcy? [© Freepik] Praca tymczasowa antidotum na rosnące koszty pracodawcy?](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-tymczasowa-antidotum-na-rosnace-koszty-pracodawcy-266288-150x100crop.jpg)

![Co musi oferować atrakcyjne miejsce pracy? Widać presję na work-life balance [© Freepik] Co musi oferować atrakcyjne miejsce pracy? Widać presję na work-life balance](https://s3.egospodarka.pl/grafika2/miejsca-pracy/Co-musi-oferowac-atrakcyjne-miejsce-pracy-Widac-presje-na-work-life-balance-266281-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

![Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu [© Freepik] Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu [© Freepik]](https://s3.egospodarka.pl/grafika2/majowka/Na-majowke-2025-wydamy-srednio-249-zl-mniej-niz-rok-temu-266218-50x33crop.jpg) Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu

Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu

![Repolonizacja gospodarki. Przedsiębiorcy czekają na wsparcie polskiego kapitału i local contentu [© Freepik] Repolonizacja gospodarki. Przedsiębiorcy czekają na wsparcie polskiego kapitału i local contentu](https://s3.egospodarka.pl/grafika2/repolonizacja/Repolonizacja-gospodarki-Przedsiebiorcy-czekaja-na-wsparcie-polskiego-kapitalu-i-local-contentu-266287-150x100crop.jpg)

![Są chętni na domy deweloperskie, ale kolejek raczej nie będzie [© Freepik] Są chętni na domy deweloperskie, ale kolejek raczej nie będzie](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Sa-chetni-na-domy-deweloperskie-ale-kolejek-raczej-nie-bedzie-266286-150x100crop.jpg)

![Nocleg na majówkę 2025 najdroższy w Zakopanem [© Tomasz Fudala z Pixabay] Nocleg na majówkę 2025 najdroższy w Zakopanem](https://s3.egospodarka.pl/grafika2/majowka/Nocleg-na-majowke-2025-najdrozszy-w-Zakopanem-266285-150x100crop.jpg)

![O 29% r/r więcej kredytów gotówkowych w III 2025 [© Alicja z Pixabay] O 29% r/r więcej kredytów gotówkowych w III 2025](https://s3.egospodarka.pl/grafika2/kredyty-konsumpcyjne/O-29-r-r-wiecej-kredytow-gotowkowych-w-III-2025-266284-150x100crop.jpg)

![O zakupie mieszkania lub budowie domu myśli najwięcej Polaków od lat [© Freepik] O zakupie mieszkania lub budowie domu myśli najwięcej Polaków od lat](https://s3.egospodarka.pl/grafika2/zakup-mieszkania/O-zakupie-mieszkania-lub-budowie-domu-mysli-najwiecej-Polakow-od-lat-266283-150x100crop.jpg)

![Renta dożywotnia: fundusze hipoteczne przekazały seniorom 7 mln zł [© Freepik] Renta dożywotnia: fundusze hipoteczne przekazały seniorom 7 mln zł](https://s3.egospodarka.pl/grafika2/seniorzy/Renta-dozywotnia-fundusze-hipoteczne-przekazaly-seniorom-7-mln-zl-266278-150x100crop.jpg)