Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium

2013-06-11 11:06

Przeczytaj także: Trojan Obad rozprzestrzenia się przy użyciu botnetów

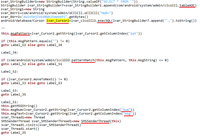

Informacje te są wysyłane do aktualnego serwera C&C za każdym razem, gdy zostanie ustanowione połączenie. Ponadto, szkodliwy program zgłasza swój obecny status swojemu właścicielowi: wysyła aktualną tabelę numerów premium i prefiksów, na które należy wysyłać wiadomości tekstowe (parametr “aos”), listę zadań (“task”) i listę serwerów C&C. Podczas pierwszej sesji komunikacyjnej z C&C wysyła pustą tabelę oraz listę adresów C&C, które zostały odszyfrowane w opisany wyżej sposób. Podczas sesji komunikacyjnej trojan może otrzymać uaktualnioną tabelę numerów premium oraz nową listę adresów C&C.

W odpowiedzi serwer C&C wysyła kolejny obiekt JSON, który po odszyfrowaniu może wyglądać tak:

{ "nextTime":1,"conf":{ "key_con":"oKzDAglGINy","key_url":"3ylOp9UQwk", "key_die":"ar8aW9YTX45TBeY","key_cip":"lRo6JfLq9CRNd6F7IsZTyDKKg8UGE5EICh4xjzk"}}

NextTime to kolejne połączenie z serwerem C&C, conf to ciągi konfiguracyjne.

Ciągi konfiguracyjne mogą zawierać instrukcje łączenia się z nowymi serwerami C&C, tablicami numerów z prefiksami oraz kluczami z adresami docelowymi dla wiadomości tekstowych oraz nowe zadania z parametrami. Ponadto, klucze do szyfrowania ruchu (key_cip) mogą być wysłane do conf.

Cyberprzestępcy mogą również wykorzystywać wiadomości tekstowe w celu kontrolowania trojana. Ciągi konfiguracyjne mogą również zawierać ciągi kluczy (key_con, key_url, key_die), których trojan będzie szukał w przychodzących wiadomościach tekstowych.

Każda przychodząca wiadomość tekstowa jest analizowana pod kątem obecności któregoś z tych kluczy. W przypadku znalezienia klucza wykonywane jest odpowiednie działanie:

- key_con: natychmiast ustanawia połączenie C&C;

- key_die: usuwa zadania z bazy danych;

- key_url: łączy się z nowym serwerem C&C. Po tej instrukcji musi zostać podany adres nowego serwera C&C. W ten sposób cyberprzestępcy mogą stworzyć nowy serwer C&C i wysłać jego adres do zainfekowanego urządzenia w wiadomościach tekstowych zawierających ten klucz. To spowoduje, że wszystkie zainfekowane urządzenia połączą się na nowo z nowym serwerem.

Jeżeli klucz instrukcji „send text message” zostanie znaleziony w conf, trojan wyśle wiadomość na numery dostarczone przez serwer C&C. W ten sposób zainfekowane urządzenia nie będą nawet potrzebowały połączenia internetowego, aby otrzymywać instrukcję wysyłania płatnych wiadomości tekstowych.

fot. mat. prasowe

Backdoor.AndroidOS.Obad.a (10)

Trojan otrzymuje instrukcje z serwera C&C i zapisuje je w bazie danych

Instrukcje C&C

Trojan otrzymuje instrukcje z serwera C&C i zapisuje je w bazie danych. Każda instrukcja zarejestrowana w bazie danych zawiera swój numer sekwencyjny, czas, kiedy ma zostać wykonana oraz parametry.

Lista poleceń:

- Wyślij wiadomość tekstową. Parametry zawierają liczbę i tekst. Odpowiedzi są usuwane.

- PING.

- Otrzymuj saldo konta za pośrednictwem USSD.

- Działaj jako proxy (wysyłaj określone dane na określone adresy i przekazuj odpowiedź).

- Łącz się określonymi adresami (clicker).

- Pobierz plik z serwera i zainstaluj go.

- Wyślij listę aplikacji zainstalowanych w smartfonie do serwera.

- Wyślij informacje o zainstalowanej aplikacji określonej przez serwer C&C.

- Wyślij dane kontaktowe użytkownika do serwera.

- Zdalna powłoka. Wykonaj polecenia w konsoli określone przez cyberprzestępcę.

- Wyślij plik do wszystkich wykrytych urządzeń z Bluetoothem.

Ta lista poleceń dla Obad.a pozwala szkodliwemu programowi rozprzestrzeniać pliki za pośrednictwem Bluetootha. Serwer C&C wysyła trojanowi lokalny adres pliku, który należy pobrać na zainfekowane urządzenie. Na polecenie serwera C&C szkodliwy program skanuje w poszukiwaniu najbliższych urządzeń z włączonym połączeniem Bluetooth i próbuje wysłać do nich pobrane pliki.

Mimo tak imponujących możliwości Backdoor.AndroidOS.Obad.a nie jest bardzo rozpowszechniony. W ciągu 3-dniowego okresu obserwacyjnego na podstawie danych z Kaspersky Security Network ustalono, że próby instalacji trojana Obad.a stanowiły nie więcej niż 0,15% wszystkich prób infekowania urządzeń mobilnych różnym szkodliwym oprogramowaniem.

Na zakończenie chcielibyśmy dodać, że Backdoor.AndroidOS.Obad.a bardziej przypomina szkodliwe oprogramowanie dla systemu Windows niż inne trojany dla Androida pod względem swojej złożoności i liczby nieopublikowanych luk, jakie wykorzystuje. To oznacza, że złożoność szkodliwych programów tworzonych dla Androida wzrasta w szybkim tempie, podobnie jak ich liczba.

Roman Unuchek

![Trojan Android.Pincer.2.origin wykrada SMS-y [© NOBU - Fotolia.com] Trojan Android.Pincer.2.origin wykrada SMS-y](https://s3.egospodarka.pl/grafika2/Doctor-Web/Trojan-Android-Pincer-2-origin-wykrada-SMS-y-118327-150x100crop.jpg) Trojan Android.Pincer.2.origin wykrada SMS-y

Trojan Android.Pincer.2.origin wykrada SMS-y

oprac. : eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Kolejne trojany atakują Android [© Artur Marciniec - Fotolia.com] Kolejne trojany atakują Android](https://s3.egospodarka.pl/grafika2/trojany/Kolejne-trojany-atakuja-Android-135883-150x100crop.jpg)

![TOP 10 zagrożeń na Androida [© neo tam z Pixabay] TOP 10 zagrożeń na Androida](https://s3.egospodarka.pl/grafika2/Android/TOP-10-zagrozen-na-Androida-258296-150x100crop.jpg)

![Trojan bankowy podszywa się pod legalną aplikację na Androida [© Rawpixel - Fotolia.com.jpg] Trojan bankowy podszywa się pod legalną aplikację na Androida](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Trojan-bankowy-podszywa-sie-pod-legalna-aplikacje-na-Androida-157982-150x100crop.jpg)

![Trojan.Rbrute atakuje routery WiFi [© Warakorn - Fotolia.com] Trojan.Rbrute atakuje routery WiFi](https://s3.egospodarka.pl/grafika2/trojany/Trojan-Rbrute-atakuje-routery-WiFi-133682-150x100crop.jpg)

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/10-lat-zlosliwego-oprogramowania-na-urzadzenia-mobilne-130738-150x100crop.jpg)

![Sieć Wi-Fi może okazać się niebezpieczna [© Mila Supynska - Fotolia.com] Sieć Wi-Fi może okazać się niebezpieczna](https://s3.egospodarka.pl/grafika2/siec-bezprzewodowa/Siec-Wi-Fi-moze-okazac-sie-niebezpieczna-119029-150x100crop.jpg)

![Wakacje „last minute”: uwaga na spam [© motorradcbr - Fotolia.com] Wakacje „last minute”: uwaga na spam](https://s3.egospodarka.pl/grafika2/last-minute/Wakacje-last-minute-uwaga-na-spam-119204-150x100crop.jpg)

![Jak stworzyć mocne hasło, czyli długość ma znaczenie [© Freepik] Jak stworzyć mocne hasło, czyli długość ma znaczenie](https://s3.egospodarka.pl/grafika2/mocne-haslo/Jak-stworzyc-mocne-haslo-czyli-dlugosc-ma-znaczenie-266275-150x100crop.jpg)

![Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami? [© Freepik] Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami?](https://s3.egospodarka.pl/grafika2/wlasnosc-intelektualna/Dzien-Wlasnosci-Intelektualnej-jak-bronic-sie-przed-cyberzagrozeniami-266289-150x100crop.jpg)

![Praca tymczasowa antidotum na rosnące koszty pracodawcy? [© Freepik] Praca tymczasowa antidotum na rosnące koszty pracodawcy?](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-tymczasowa-antidotum-na-rosnace-koszty-pracodawcy-266288-150x100crop.jpg)

![Co musi oferować atrakcyjne miejsce pracy? Widać presję na work-life balance [© Freepik] Co musi oferować atrakcyjne miejsce pracy? Widać presję na work-life balance](https://s3.egospodarka.pl/grafika2/miejsca-pracy/Co-musi-oferowac-atrakcyjne-miejsce-pracy-Widac-presje-na-work-life-balance-266281-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Inwestycja mieszkaniowa ATAL Parkowa w sprzedaży

Inwestycja mieszkaniowa ATAL Parkowa w sprzedaży

![14 zmian w prawie dla biznesu. Nie wszystkie ucieszą przedsiębiorców [© Freepik] 14 zmian w prawie dla biznesu. Nie wszystkie ucieszą przedsiębiorców](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/14-zmian-w-prawie-dla-biznesu-Nie-wszystkie-uciesza-przedsiebiorcow-266290-150x100crop.jpg)

![Inwestowanie na giełdzie receptą na kryzys demograficzny, czyli baby bonds [© Freepik] Inwestowanie na giełdzie receptą na kryzys demograficzny, czyli baby bonds](https://s3.egospodarka.pl/grafika2/inwestowanie-na-gieldzie/Inwestowanie-na-gieldzie-recepta-na-kryzys-demograficzny-czyli-baby-bonds-266268-150x100crop.jpg)

![Repolonizacja gospodarki. Przedsiębiorcy czekają na wsparcie polskiego kapitału i local contentu [© Freepik] Repolonizacja gospodarki. Przedsiębiorcy czekają na wsparcie polskiego kapitału i local contentu](https://s3.egospodarka.pl/grafika2/repolonizacja/Repolonizacja-gospodarki-Przedsiebiorcy-czekaja-na-wsparcie-polskiego-kapitalu-i-local-contentu-266287-150x100crop.jpg)

![Są chętni na domy deweloperskie, ale kolejek raczej nie będzie [© Freepik] Są chętni na domy deweloperskie, ale kolejek raczej nie będzie](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Sa-chetni-na-domy-deweloperskie-ale-kolejek-raczej-nie-bedzie-266286-150x100crop.jpg)

![Nocleg na majówkę 2025 najdroższy w Zakopanem [© Tomasz Fudala z Pixabay] Nocleg na majówkę 2025 najdroższy w Zakopanem](https://s3.egospodarka.pl/grafika2/majowka/Nocleg-na-majowke-2025-najdrozszy-w-Zakopanem-266285-150x100crop.jpg)

![O 29% r/r więcej kredytów gotówkowych w III 2025 [© Alicja z Pixabay] O 29% r/r więcej kredytów gotówkowych w III 2025](https://s3.egospodarka.pl/grafika2/kredyty-konsumpcyjne/O-29-r-r-wiecej-kredytow-gotowkowych-w-III-2025-266284-150x100crop.jpg)

![O zakupie mieszkania lub budowie domu myśli najwięcej Polaków od lat [© Freepik] O zakupie mieszkania lub budowie domu myśli najwięcej Polaków od lat](https://s3.egospodarka.pl/grafika2/zakup-mieszkania/O-zakupie-mieszkania-lub-budowie-domu-mysli-najwiecej-Polakow-od-lat-266283-150x100crop.jpg)