Ataki hakerskie a inżynieria społeczna

2013-09-06 08:56

Przeczytaj także: Trojan atakuje Texas HoldEm Poker na Facebooku

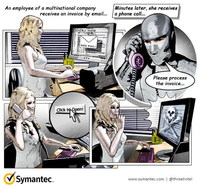

Faktura, o której mowa, w rzeczywistości była koniem trojańskim typu RAT (Remote Access Trojan), skonfigurowanym do komunikowania się z serwerem zlokalizowanym na Ukrainie, pełniącym funkcje sterujące i kontrolne. Za pomocą tego konia trojańskiego haker natychmiast przejął kontrolę nad zainfekowanym komputerem asystentki. Mógł rejestrować sekwencje naciśniętych klawiszy, oglądać zawartość pulpitu oraz przeglądać i kraść pliki.Taktyka (bardzo rzadko dotąd spotykana) polegająca na wysłaniu maila, po którym następuje rozmowa telefoniczna, jest agresywnym atakiem posługującym się metodami inżynierii społecznej. W maju 2013 r. blog Symantec Security Response opublikował szczegóły pierwszych ataków tego typu wycelowanych w przedsiębiorstwa w Europie. Dalsze badania ujawniły dodatkowe informacje na temat trwających do dziś ataków, za którymi stoi chęć kradzieży pieniędzy.

fot. mat. prasowe

Ataki hakerskie a inżynieria społeczna

Taktyka (bardzo rzadko dotąd spotykana) polegająca na wysłaniu maila, po którym następuje rozmowa telefoniczna, jest agresywnym atakiem posługującym się metodami inżynierii społecznej.

Agresywna taktyka

Wiele przedsiębiorstw stosuje zabezpieczenia przed nieupoważnionym transferem pieniędzy. Jednak atakujący potrafili zastosować agresywne taktyki posługujące się metodami inżynierii społecznej, pozwalające przełamać każde z tych zabezpieczeń. Jeden z ataków wyglądał następująco:

- Atakujący najpierw zainfekował systemy przedsiębiorstwa koniem trojańskim typu RAT.

- Następnie wydobył informacje identyfikacyjne banku i operatora telekomunikacyjnego, z usług których korzysta przedsiębiorstwo, oraz osób wyznaczonych przez przedsiębiorstwo do kontaktu z nimi, a także dane dotyczące kont bankowych i telekomunikacyjnych, włącznie z informacjami zawartymi w planach odtwarzania po awarii.

- Korzystając z tych danych, atakujący telefonował do operatora telekomunikacyjnego, podszywając się pod przedstawiciela przedsiębiorstwa, uwierzytelnił się wobec operatora i oświadczył, że doszło do zdarzenia (np. zalania budynku), w wyniku którego niezbędne jest przekierowanie numerów telefonicznych przedsiębiorstwa na nowe numery, będące w rzeczywistości pod kontrolą atakującego.

- Po przekierowaniu numerów atakujący wysłał faks do banku zlecający kilka przelewów dużych sum na różne konta zagraniczne.

- Z uwagi na to, że transakcja taka była nietypowa, przedstawiciel banku dzwonił pod numer przedsiębiorstwa zapisany w systemie banku, aby potwierdzić transakcję. Połączenie było przekierowane do atakującego, który zatwierdził transakcję.

- Pieniądze zostały faktycznie przelane na różne konta zagraniczne, a następnie „wyprane” przy użyciu innych kont i instrumentów pieniężnych.

W innym przypadku atakujący wykorzystał niestandardowy, opracowany przez przedsiębiorstwo we własnym zakresie system przelewów, stosujący uwierzytelnienie dwuskładnikowe z tokenem sprzętowym. Podczas tej operacji:

- Atakujący dzwonił do ofiary podszywając się pod pracownika działu informatycznego i informował, że wymagane jest przeprowadzenie czynności serwisowych w systemie przelewów.

- Przekonywał także ofiarę, że z uwagi na konieczność zachowania tajemnicy klientów, podczas wykonywania tej pracy monitor powinien być wyłączony.

- W czasie, gdy monitor był wyłączony, atakujący posługiwał się aktywnym w tym momencie dostępem ofiary do systemu i przelewał duże kwoty na zagraniczne konta.

W jeszcze innym przypadku atakujący nawet nie użył żadnego szkodliwego oprogramowania. Atak przebiegał następująco:

- Atakujący, podszywając się pod pracownika banku, wysłał do prawdziwego pracownika banku mail, informujący o aktualizacji systemów komputerowych banku.

- Następnego dnia atakujący telefonował do odbiorcy maila, podając się za pracownika tego samego banku, i poprosił o wykonanie „testowego” przelewu.

- W wyniku tego „testowego” przelewu pieniądze zostały faktycznie przelane na konto zagraniczne.

Ataki hakerskie w I połowie 2016: Polska wśród najbardziej zagrożonych

Ataki hakerskie w I połowie 2016: Polska wśród najbardziej zagrożonych

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Botnety coraz groźniejsze [© mindscanner - Fotolia.com] Botnety coraz groźniejsze](https://s3.egospodarka.pl/grafika2/botnet/Botnety-coraz-grozniejsze-130112-150x100crop.jpg)

![Trojan BackDoor.Caphaw rozsyłany przez Skype [© ra2 studio - Fotolia.com] Trojan BackDoor.Caphaw rozsyłany przez Skype](https://s3.egospodarka.pl/grafika2/Skype/Trojan-BackDoor-Caphaw-rozsylany-przez-Skype-127487-150x100crop.jpg)

![System SAP zagrożony nowym trojanem [© yuriy - Fotolia.com] System SAP zagrożony nowym trojanem](https://s3.egospodarka.pl/grafika2/system-SAP/System-SAP-zagrozony-nowym-trojanem-127172-150x100crop.jpg)

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Jakie-aplikacje-podatne-na-ataki-hakerskie-109073-150x100crop.jpg)

![Spam w VII 2013 r. [© Nmedia - Fotolia.com] Spam w VII 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-VII-2013-r-123359-150x100crop.jpg)

![Przechowywanie danych w chmurze częściej przez mężczyzn [© ra2 studio - Fotolia.com] Przechowywanie danych w chmurze częściej przez mężczyzn](https://s3.egospodarka.pl/grafika2/kopie-zapasowe/Przechowywanie-danych-w-chmurze-czesciej-przez-mezczyzn-123503-150x100crop.jpg)

![Rynek biurowy w regionach w I kw. 2025 [© Freepik] Rynek biurowy w regionach w I kw. 2025](https://s3.egospodarka.pl/grafika2/rynek-powierzchni-biurowych/Rynek-biurowy-w-regionach-w-I-kw-2025-266311-150x100crop.jpg)

![Zatrudniasz pokolenie Z? Zobacz, co się liczy dla młodych pracowników [© Freepik] Zatrudniasz pokolenie Z? Zobacz, co się liczy dla młodych pracowników](https://s3.egospodarka.pl/grafika2/pokolenie-Z/Zatrudniasz-pokolenie-Z-Zobacz-co-sie-liczy-dla-mlodych-pracownikow-266309-150x100crop.jpg)

![Ceny ubezpieczeń na świecie: I kw. 2025 r. z kontynuacją spadków [© Freepik] Ceny ubezpieczeń na świecie: I kw. 2025 r. z kontynuacją spadków](https://s3.egospodarka.pl/grafika2/ubezpieczenia/Ceny-ubezpieczen-na-swiecie-I-kw-2025-r-z-kontynuacja-spadkow-266308-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

![Jakie wynagrodzenie na umowie o pracę i B2B? Duże różnice i szerokie widełki [© Freepik] Jakie wynagrodzenie na umowie o pracę i B2B? Duże różnice i szerokie widełki [© Freepik]](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Jakie-wynagrodzenie-na-umowie-o-prace-i-B2B-Duze-roznice-i-szerokie-widelki-266257-50x33crop.jpg) Jakie wynagrodzenie na umowie o pracę i B2B? Duże różnice i szerokie widełki

Jakie wynagrodzenie na umowie o pracę i B2B? Duże różnice i szerokie widełki

![Najbardziej energochłonne sektory polskiej gospodarki mają 2,6 mld zł długów [© Freepik] Najbardziej energochłonne sektory polskiej gospodarki mają 2,6 mld zł długów](https://s3.egospodarka.pl/grafika2/przemysl-spozywczy/Najbardziej-energochlonne-sektory-polskiej-gospodarki-maja-2-6-mld-zl-dlugow-266316-150x100crop.jpg)

![Sprzedaż deweloperów giełdowych w I kw. 2025 wciąż w koniunkturalnym dołku [© Nikguy z Pixabay] Sprzedaż deweloperów giełdowych w I kw. 2025 wciąż w koniunkturalnym dołku](https://s3.egospodarka.pl/grafika2/deweloperzy/Sprzedaz-deweloperow-gieldowych-w-I-kw-2025-wciaz-w-koniunkturalnym-dolku-266315-150x100crop.jpg)

![Majówka 2025 na polskich drogach. Gdzie fotoradary, remonty i wypadki? [© Freepik] Majówka 2025 na polskich drogach. Gdzie fotoradary, remonty i wypadki?](https://s3.egospodarka.pl/grafika2/majowka/Majowka-2025-na-polskich-drogach-Gdzie-fotoradary-remonty-i-wypadki-266312-150x100crop.jpg)

![14 zmian w prawie dla biznesu. Nie wszystkie ucieszą przedsiębiorców [© Freepik] 14 zmian w prawie dla biznesu. Nie wszystkie ucieszą przedsiębiorców](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/14-zmian-w-prawie-dla-biznesu-Nie-wszystkie-uciesza-przedsiebiorcow-266290-150x100crop.jpg)

![Inwestowanie na giełdzie receptą na kryzys demograficzny, czyli baby bonds [© Freepik] Inwestowanie na giełdzie receptą na kryzys demograficzny, czyli baby bonds](https://s3.egospodarka.pl/grafika2/inwestowanie-na-gieldzie/Inwestowanie-na-gieldzie-recepta-na-kryzys-demograficzny-czyli-baby-bonds-266268-150x100crop.jpg)