Zagrożenia w sieci: zasady bezpieczeństwa

2013-10-07 12:16

![Zagrożenia w sieci: zasady bezpieczeństwa [© ra2 studio - Fotolia.com] Zagrożenia w sieci: zasady bezpieczeństwa](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zagrozenia-w-sieci-zasady-bezpieczenstwa-125286-200x133crop.jpg)

Popularne hasła to złe hasła © ra2 studio - Fotolia.com

Przeczytaj także: Bezpieczeństwo sieci w 2012

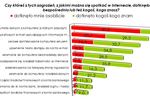

Jakie hasła sprawdzają hakerzy najpierw? W jaki sposób szkoleni są pracownicy w zakresie polityki bezpieczeństwa w firmie? Czy pracownicy są świadomi niebezpieczeństw płynących z korzystania z portali społecznościowych?’ – na te pytania odpowiada najnowszy raport Check Point, w którym zdefiniowano największe zagrożenia i metody ochrony komputerów dla użytkowników sieci w 2013 roku.1. Popularne hasła to złe hasła

Hasła to pierwsza linia ochrony, jeżeli chodzi o bezpieczeństwo IT. Cyberprzestępcy włamujący się do sieci będą na początku próbować najpopularniejszych haseł. SplashData opublikował ostatnio listę 25 popularnych haseł. Trudno uwierzyć, że niektórzy ich używają.

Lista 25 najpopularniejszych haseł:

- password

- 123456

- 12345678

- abc123

- qwerty

- monkey

- letmein

- dragon

- 111111

- baseball

- iloveyou

- trustno1

- 1234567

- sunshine

- master

- 123123

- welcome

- shadow

- ashley

- football

- jesus

- michael

- ninja

- mustang

- password1

fot. ra2 studio - Fotolia.com

Popularne hasła to złe hasła

Hasła to pierwsza linia ochrony, jeżeli chodzi o bezpieczeństwo IT. Cyberprzestępcy włamujący się do sieci będą na początku próbować najpopularniejszych haseł. SplashData opublikował ostatnio listę 25 popularnych haseł. Trudno uwierzyć, że niektórzy ich używają.

2. Zabezpiecz każde wejście

Wystarczą tylko jedne otwarte drzwi, aby haker dostał się do sieci. Sieć należy zabezpieczyć tak samo jak zabezpiecza się dom - zamykając wszystkie możliwe wejścia do naszego komputera.

- Stosuj silne hasła na laptopach, smartfonach, tabletach i punktach dostępu WiFi

- Korzystaj z Firewalla oraz rozwiązań ThreatPrevention do zabezpieczenia sieci (takich jak Check Point 600 Appliance)

- Zabezpiecz stacje robocze (laptopy, komputery stacjonarne) za pomocą programów antywirusowych, antyspamowych i antyphishingowych

- Poinstruuj pracowników, aby nie podłączali nieznanych urządzeń USB – jest to popularna metoda ataku

3. Segmentacja sieci

Jedną z metod ochrony sieci jest podzielenie jej na strefy i odpowiednie zabezpieczenie każdej z nich. Jedna ze stref może obejmować obszar krytyczny dla działania przedsiębiorstwa, a z kolei inna może być strefą dla gości, w której klienci będą mogli korzystać z Internetu, jednak bez możliwości połączenia się z siecią wewnętrzną.

- Publiczne serwery web nie powinny mieć dostępu do sieci wewnętrznej

- Można zezwolić na dostęp do Internetu dla gości, ale nie należy pozwalać gościom na dostęp do sieci wewnętrznej

- Warto rozważyć segmentację sieci biorąc pod uwagę kryterium funkcji biznesowych (dane klientów, finanse, dane dotyczące pracowników)

![Największe zagrożenia w sieci 2013 r. [© Artur Marciniec - Fotolia.com] Największe zagrożenia w sieci 2013 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Najwieksze-zagrozenia-w-sieci-2013-r-131367-150x100crop.jpg) Największe zagrożenia w sieci 2013 r.

Największe zagrożenia w sieci 2013 r.

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Największe zagrożenia w sieci III kw. 2013 [© Sergey Nivens - Fotolia.com] Największe zagrożenia w sieci III kw. 2013](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Najwieksze-zagrozenia-w-sieci-III-kw-2013-125412-150x100crop.jpg)

![Największy wzrost liczby cyberataków od 2 lat, ransomware też nie odpuszcza [© Brian Jackson - Fotolia.com] Największy wzrost liczby cyberataków od 2 lat, ransomware też nie odpuszcza](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Najwiekszy-wzrost-liczby-cyberatakow-od-2-lat-ransomware-tez-nie-odpuszcza-260959-150x100crop.jpg)

![Blisko 1800 cyberataków uderza tygodniowo w firmy w Polsce [© Focus Pocus LTD - Fotolia.com] Blisko 1800 cyberataków uderza tygodniowo w firmy w Polsce](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Blisko-1800-cyberatakow-uderza-tygodniowo-w-firmy-w-Polsce-260686-150x100crop.jpg)

![Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze [© pixabay.com] Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberprzestepcy-sie-profesjonalizuja-cyberataki-coraz-dotkliwsze-244892-150x100crop.jpg)

![Zagrożenia w sieci: spokój mąci nie tylko phishing [© pixabay.com] Zagrożenia w sieci: spokój mąci nie tylko phishing](https://s3.egospodarka.pl/grafika2/CERT/Zagrozenia-w-sieci-spokoj-maci-nie-tylko-phishing-244620-150x100crop.jpg)

![5 wskazówek, jak zachować bezpieczeństwo w sieci [© pixabay.com] 5 wskazówek, jak zachować bezpieczeństwo w sieci](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/5-wskazowek-jak-zachowac-bezpieczenstwo-w-sieci-243295-150x100crop.jpg)

![Fortinet - ataki APT [© ra2 studio - Fotolia.com] Fortinet - ataki APT](https://s3.egospodarka.pl/grafika2/ataki-APT/Fortinet-ataki-APT-125237-150x100crop.jpg)

![Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić? [© Freepik] Rzetelne opinie vs fałszywe recenzje w internecie. Czy umiemy je odróżnić?](https://s3.egospodarka.pl/grafika2/ochrona-praw-konsumenta/Rzetelne-opinie-vs-falszywe-recenzje-w-internecie-Czy-umiemy-je-odroznic-266031-150x100crop.jpg)

![Ochrona prywatności danych bazą odpowiedzialnego rozwoju AI [© Freepik] Ochrona prywatności danych bazą odpowiedzialnego rozwoju AI](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Ochrona-prywatnosci-danych-baza-odpowiedzialnego-rozwoju-AI-266029-150x100crop.jpg)

![Czy amerykańskie cła powstrzymają polskie rekrutacje? Bez paniki [© Freepik] Czy amerykańskie cła powstrzymają polskie rekrutacje? Bez paniki](https://s3.egospodarka.pl/grafika2/rynek-pracy/Czy-amerykanskie-cla-powstrzymaja-polskie-rekrutacje-Bez-paniki-266005-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)

![Rynek wierzytelności nie hamuje [© AS Photograpy z Pixabay] Rynek wierzytelności nie hamuje](https://s3.egospodarka.pl/grafika2/dlugi/Rynek-wierzytelnosci-nie-hamuje-266028-150x100crop.jpg)

![Raty kredytów hipotecznych mogą spaść o prawie 20% [© Freepik] Raty kredytów hipotecznych mogą spaść o prawie 20%](https://s3.egospodarka.pl/grafika2/raty-kredytow/Raty-kredytow-hipotecznych-moga-spasc-o-prawie-20-266020-150x100crop.jpg)

![Zacznij korzystać z e-Poleconego [© Freepik] Zacznij korzystać z e-Poleconego](https://s3.egospodarka.pl/grafika2/e-Polecony/Zacznij-korzystac-z-e-Poleconego-266016-150x100crop.jpg)