Zagrożenia w sieci: zasady bezpieczeństwa

2013-10-07 12:16

Przeczytaj także: Bezpieczeństwo sieci w 2012

4. Definiuj, edukuj i wymagaj przestrzegania polityki bezpieczeństwa

Polityka bezpieczeństwa to słowo klucz (wiele małych przedsiębiorstw po prostu jej nie ma). Należy maksymalnie wykorzystywać możliwości urządzenia typu ThreatPrevention. Warto poświęcić trochę czasu i zastanowić się, z których aplikacji powinno się korzystać w sieci wewnętrznej, a które powinny być zablokowane.

- Zdefiniuj politykę dotyczącą prawidłowego korzystania z sieci zawierającą dozwolone oraz niedozwolone aplikacje i strony

- Nie zezwalaj na korzystanie z aplikacji niosących ryzyko, takich jak Bit Torrent czy inne aplikacje działające na zasadzie Peer-to-Peer. Są to częste sposoby rozpowszechniania złośliwego oprogramowania.

- Zablokuj TOR oraz inne anonimizery, które służą do ukrywania działania w sieci lub pominięcia warstwy bezpieczeństwa

- Podczas definiowania polityki miej na uwadze portale społecznościowe

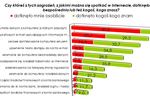

5. Zagrożenie w trakcie korzystania z portali społecznościowych

Portale społecznościowe są dla hakerów prawdziwą kopalnią wiedzy na temat ludzi, a informacje z nich pochodzące zwiększają prawdopodobieństwo skutecznie przeprowadzonego ataku. Ataki typu phishing, spearphising czy oparte o inżynierię społecznościową zaczynają się od zbierania prywatnych danych dotyczących poszczególnych osób.

- Podczas szkolenia ostrzeż pracowników, aby uważali jakie informacje umieszczają na portalach społecznościowych, nawet korzystając ze swoich prywatnych kont

- Przekaż użytkownikom, że cyberprzestępcy budują profile pracowników firmy w celu zwiększenia skuteczności ataków opartych o phishing i inżynierię społecznościową

- Przeprowadź szkolenie odnośnie ustawień prywatności w portalach społecznościowych w celu ochrony prywatnych danych pracowników

- Użytkownicy powinni być ostrożni co do treści, które publikują, gdyż hakerzy dzięki nim mogą załamać odpowiedzi na pytania do resetowania haseł (np. imię psa) i przejąć kontrolę nad kontem

6. Zaszyfruj wszystko, co się da

Jeden wyciek danych może być prawdziwym ciosem dla firmy lub dla jej reputacji. Warto zabezpieczyć swoje wrażliwe dane stosując szyfrowanie. Taki proces powinien być też łatwo dostępny dla pracowników.

- Możesz spać spokojnie, jeżeli któryś z laptopów został skradziony lub zgubiony, a posiadał system szyfrujący działający w trybie pre-boot

- Zaopatruj się w dyski twarde oraz dyski USB posiadające wbudowaną funkcję szyfrowania

- Zabezpiecz swoje dane przed podsłuchiwaniem poprzez szyfrowanie ruchu w sieci bezprzewodowej za pomocą VPN (Virtual Private Network)

Przeczytaj także:

![Największe zagrożenia w sieci 2013 r. [© Artur Marciniec - Fotolia.com] Największe zagrożenia w sieci 2013 r.]() Największe zagrożenia w sieci 2013 r.

Największe zagrożenia w sieci 2013 r.

![Największe zagrożenia w sieci 2013 r. [© Artur Marciniec - Fotolia.com] Największe zagrożenia w sieci 2013 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Najwieksze-zagrozenia-w-sieci-2013-r-131367-150x100crop.jpg) Największe zagrożenia w sieci 2013 r.

Największe zagrożenia w sieci 2013 r.

oprac. : Katarzyna Sikorska / eGospodarka.pl

Więcej na ten temat:

zagrożenia internetowe, zagrożenia w sieci, bezpieczeństwo w sieci, ataki hakerskie

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Największe zagrożenia w sieci III kw. 2013 [© Sergey Nivens - Fotolia.com] Największe zagrożenia w sieci III kw. 2013](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Najwieksze-zagrozenia-w-sieci-III-kw-2013-125412-150x100crop.jpg)

![Największy wzrost liczby cyberataków od 2 lat, ransomware też nie odpuszcza [© Brian Jackson - Fotolia.com] Największy wzrost liczby cyberataków od 2 lat, ransomware też nie odpuszcza](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Najwiekszy-wzrost-liczby-cyberatakow-od-2-lat-ransomware-tez-nie-odpuszcza-260959-150x100crop.jpg)

![Blisko 1800 cyberataków uderza tygodniowo w firmy w Polsce [© Focus Pocus LTD - Fotolia.com] Blisko 1800 cyberataków uderza tygodniowo w firmy w Polsce](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Blisko-1800-cyberatakow-uderza-tygodniowo-w-firmy-w-Polsce-260686-150x100crop.jpg)

![Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze [© pixabay.com] Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberprzestepcy-sie-profesjonalizuja-cyberataki-coraz-dotkliwsze-244892-150x100crop.jpg)

![Zagrożenia w sieci: spokój mąci nie tylko phishing [© pixabay.com] Zagrożenia w sieci: spokój mąci nie tylko phishing](https://s3.egospodarka.pl/grafika2/CERT/Zagrozenia-w-sieci-spokoj-maci-nie-tylko-phishing-244620-150x100crop.jpg)

![5 wskazówek, jak zachować bezpieczeństwo w sieci [© pixabay.com] 5 wskazówek, jak zachować bezpieczeństwo w sieci](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/5-wskazowek-jak-zachowac-bezpieczenstwo-w-sieci-243295-150x100crop.jpg)

![Dzień Bezpiecznego Komputera. Jak zachować ostrożność w sieci? [© pixabay.com] Dzień Bezpiecznego Komputera. Jak zachować ostrożność w sieci?](https://s3.egospodarka.pl/grafika2/Dzien-Bezpiecznego-Komputera/Dzien-Bezpiecznego-Komputera-Jak-zachowac-ostroznosc-w-sieci-240934-150x100crop.jpg)

![Fortinet - ataki APT [© ra2 studio - Fotolia.com] Fortinet - ataki APT](https://s3.egospodarka.pl/grafika2/ataki-APT/Fortinet-ataki-APT-125237-150x100crop.jpg)

![Jak zmienili się w 2024 roku freelancing i freelancer? [© Freepik] Jak zmienili się w 2024 roku freelancing i freelancer?](https://s3.egospodarka.pl/grafika2/wysokosc-wynagrodzenia/Jak-zmienili-sie-w-2024-roku-freelancing-i-freelancer-263575-150x100crop.jpg)

![Cyberataki i dezinformacja to główne zagrożenia na świecie [© Freepik] Cyberataki i dezinformacja to główne zagrożenia na świecie](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberataki-i-dezinformacja-to-glowne-zagrozenia-na-swiecie-263574-150x100crop.jpg)

![Unia Europejska może liczyć na zaufanie obywateli? [© Freepik] Unia Europejska może liczyć na zaufanie obywateli?](https://s3.egospodarka.pl/grafika2/Unia-Europejska/Unia-Europejska-moze-liczyc-na-zaufanie-obywateli-263573-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Podatek od najmu w 2024 roku: czy będą duże zmiany? [© Africa Studio - Fotolia.com] Podatek od najmu w 2024 roku: czy będą duże zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-najmu-w-2024-roku-czy-beda-duze-zmiany-258221-150x100crop.jpg)

![Rynek reklamy wideo wzrósł w I kwartale 2024 r. o 13,3% [© Pexels z Pixabay] Rynek reklamy wideo wzrósł w I kwartale 2024 r. o 13,3% [© Pexels z Pixabay]](https://s3.egospodarka.pl/grafika2/marketing-i-reklama/Rynek-reklamy-wideo-wzrosl-w-I-kwartale-2024-r-o-13-3-259811-50x33crop.jpg) Rynek reklamy wideo wzrósł w I kwartale 2024 r. o 13,3%

Rynek reklamy wideo wzrósł w I kwartale 2024 r. o 13,3%

![Budownictwo modułowe w Polsce do 2030 roku będzie mieć wartość 7 mld zł [© Freepik] Budownictwo modułowe w Polsce do 2030 roku będzie mieć wartość 7 mld zł](https://s3.egospodarka.pl/grafika2/budownictwo/Budownictwo-modulowe-w-Polsce-do-2030-roku-bedzie-miec-wartosc-7-mld-zl-263579-150x100crop.jpg)

![Ceny masła coraz wyższe [© Freepik] Ceny masła coraz wyższe](https://s3.egospodarka.pl/grafika2/maslo/Ceny-masla-coraz-wyzsze-263576-150x100crop.jpg)

![Ceny ofertowe nowych mieszkań w XI 2024 [© Freepik] Ceny ofertowe nowych mieszkań w XI 2024](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-ofertowe-nowych-mieszkan-w-XI-2024-263571-150x100crop.jpg)

![Czytelnictwo rośnie, ale księgarnie toną w długach [© Freepik] Czytelnictwo rośnie, ale księgarnie toną w długach](https://s3.egospodarka.pl/grafika2/ksiegarnie/Czytelnictwo-rosnie-ale-ksiegarnie-tona-w-dlugach-263555-150x100crop.jpg)

![Koniec luki płacowej i jawność wynagrodzeń - co ma się zmienić? [© Freepik] Koniec luki płacowej i jawność wynagrodzeń - co ma się zmienić?](https://s3.egospodarka.pl/grafika2/luka-placowa/Koniec-luki-placowej-i-jawnosc-wynagrodzen-co-ma-sie-zmienic-263551-150x100crop.jpg)