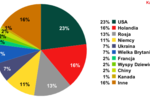

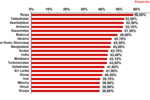

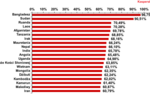

Zagrożenia internetowe I kw. 2012

2012-06-12 09:13

W jaki sposób ewoluują botnety, dlaczego Mac staje się słabym ogniwem w korporacyjnych systemach bezpieczeństwa oraz jakie są najnowsze sztuczki stosowane przez autorów Duqu - eksperci z Kaspersky Lab zajmujący się zwalczaniem szkodliwego oprogramowania omawiają te i inne zagadnienia w raporcie dotyczącym ewolucji szkodliwego ... Przejdź do artykułu ›

fot. mat. prasowe

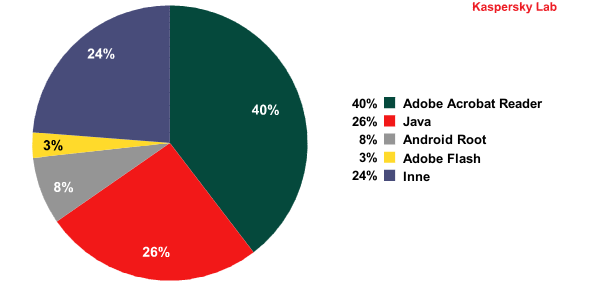

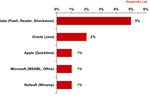

Aplikacje zawierające luki w zabezpieczeniach atakowane przez exploity online I kw. 2012 r. Celem 66% ataków wykorzystujących exploity są dwa programy - Adobe Reader oraz Java

![Reklama w internecie, telewizji i w radio w II 2025 [© Freepik] Reklama w internecie, telewizji i w radio w II 2025](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Reklama-w-internecie-telewizji-i-w-radio-w-II-2025-265748-150x100crop.jpg)

![Cyberprzestępcy kradną konta na Spotify. Jak rozpoznać problem? [© StockSnap z Pixabay] Cyberprzestępcy kradną konta na Spotify. Jak rozpoznać problem?](https://s3.egospodarka.pl/grafika2/Spotify/Cyberprzestepcy-kradna-konta-na-Spotify-Jak-rozpoznac-problem-265670-150x100crop.jpg)

![Savoir-vivre podczas wideokonferencji w różnych krajach [© Freepik] Savoir-vivre podczas wideokonferencji w różnych krajach](https://s3.egospodarka.pl/grafika2/wideokonferencja/Savoir-vivre-podczas-wideokonferencji-w-roznych-krajach-265640-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Ile można dorobić do emerytury? Od 1 września 2024 mniej [© DC Studio na Freepik] Ile można dorobić do emerytury? Od 1 września 2024 mniej](https://s3.egospodarka.pl/grafika2/emerytura/Ile-mozna-dorobic-do-emerytury-Od-1-wrzesnia-2024-mniej-261890-150x100crop.jpg)

Trimare Sztutowo - inwestycja mieszkaniowa premium

Trimare Sztutowo - inwestycja mieszkaniowa premium

![Ceny OC w I kw. 2025 nawet 500 zł droższe niż przed rokiem [© krisana - Fotolia.com] Ceny OC w I kw. 2025 nawet 500 zł droższe niż przed rokiem](https://s3.egospodarka.pl/grafika2/ceny-OC/Ceny-OC-w-I-kw-2025-nawet-500-zl-drozsze-niz-przed-rokiem-265755-150x100crop.jpg)

![Ustawa o ochronie sygnalistów: jakie błędy popełniamy i jak ich unikać? [© Freepik] Ustawa o ochronie sygnalistów: jakie błędy popełniamy i jak ich unikać?](https://s3.egospodarka.pl/grafika2/ustawa-o-sygnalistach/Ustawa-o-ochronie-sygnalistow-jakie-bledy-popelniamy-i-jak-ich-unikac-265749-150x100crop.jpg)

![Listing Act uprości dostęp do rynku kapitałowego. Nowe przepisy już obowiązują [© Freepik] Listing Act uprości dostęp do rynku kapitałowego. Nowe przepisy już obowiązują](https://s3.egospodarka.pl/grafika2/Listing-Act/Listing-Act-uprosci-dostep-do-rynku-kapitalowego-Nowe-przepisy-juz-obowiazuja-265746-150x100crop.jpg)

![3 mln wniosków o 800+ wpłynęło do ZUS od 1 lutego [© Pio Si - Fotolia.com] 3 mln wniosków o 800+ wpłynęło do ZUS od 1 lutego](https://s3.egospodarka.pl/grafika2/800/3-mln-wnioskow-o-800-wplynelo-do-ZUS-od-1-lutego-265741-150x100crop.jpg)