Jakie aplikacje podatne na ataki hakerskie?

2012-11-22 12:25

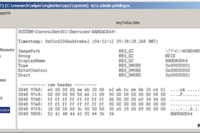

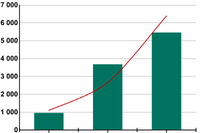

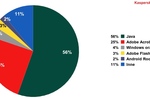

Większość ataków internetowych jest obecnie przeprowadzanych przy pomocy exploitów – szkodliwego kodu wykorzystującego luki w popularnych aplikacjach w celu przeniknięcia do komputerów. Exploity atakują systemy operacyjne, przeglądarki, pakiety aplikacji biurowych oraz odtwarzacze muzyki w celu dostarczenia swoich szkodliwych funkcji ... Przejdź do artykułu ›

3 / 3

3 / 3

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-200x133crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-200x133crop.jpg)

![Ewolucja spamu VII-IX 2012 [© raywoo - Fotolia.com] Ewolucja spamu VII-IX 2012](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Ewolucja-spamu-VII-IX-2012-108860-50x33crop.jpg)

![Spam w X 2012 r. [© Photosani - Fotolia.com] Spam w X 2012 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-X-2012-r-109370-50x33crop.jpg)

![Ruch w centrach handlowych powoli się odbudowuje [© Freepik] Ruch w centrach handlowych powoli się odbudowuje](https://s3.egospodarka.pl/grafika2/centrum-handlowe/Ruch-w-centrach-handlowych-powoli-sie-odbudowuje-265411-150x100crop.jpg)

![Rynek pracy: jakie szanse na zatrudnienie i podwyżki wynagrodzeń? [© Freepik] Rynek pracy: jakie szanse na zatrudnienie i podwyżki wynagrodzeń?](https://s3.egospodarka.pl/grafika2/rynek-pracy/Rynek-pracy-jakie-szanse-na-zatrudnienie-i-podwyzki-wynagrodzen-265374-150x100crop.jpg)

![2 na 3 pacjentów korzysta z prywatnej opieki medycznej [© Freepik] 2 na 3 pacjentów korzysta z prywatnej opieki medycznej](https://s3.egospodarka.pl/grafika2/uslugi-medyczne/2-na-3-pacjentow-korzysta-z-prywatnej-opieki-medycznej-265373-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Handel z rekordowymi długami [© Freepik] Handel z rekordowymi długami](https://s3.egospodarka.pl/grafika2/dlugi/Handel-z-rekordowymi-dlugami-265418-150x100crop.jpg)

![Ustawa deregulacyjna - jakie zmiany dla MŚP? [© Freepik] Ustawa deregulacyjna - jakie zmiany dla MŚP?](https://s3.egospodarka.pl/grafika2/ustawa-deregulacyjna/Ustawa-deregulacyjna-jakie-zmiany-dla-MSP-265416-150x100crop.jpg)

![Sklepy internetowe mają prawie 154 mln zł zadłużenia [© Freepik] Sklepy internetowe mają prawie 154 mln zł zadłużenia](https://s3.egospodarka.pl/grafika2/dlugi/Sklepy-internetowe-maja-prawie-154-mln-zl-zadluzenia-265414-150x100crop.jpg)

![Deweloperski Fundusz Gwarancyjny coraz popularniejszy [© Freepik] Deweloperski Fundusz Gwarancyjny coraz popularniejszy](https://s3.egospodarka.pl/grafika2/Deweloperski-Fundusz-Gwarancyjny/Deweloperski-Fundusz-Gwarancyjny-coraz-popularniejszy-265409-150x100crop.jpg)

![Transport drogowy: wjazd do Wielkiej Brytanii będzie droższy i trudniejszy [© Depositphotos.jpg] Transport drogowy: wjazd do Wielkiej Brytanii będzie droższy i trudniejszy](https://s3.egospodarka.pl/grafika2/transport-drogowy/Transport-drogowy-wjazd-do-Wielkiej-Brytanii-bedzie-drozszy-i-trudniejszy-265391-150x100crop.jpg)

![RPP nie zmieniła stóp procentowych. Jakie są dalsze prognozy? [© DDRockstar - Fotolia.com] RPP nie zmieniła stóp procentowych. Jakie są dalsze prognozy?](https://s3.egospodarka.pl/grafika2/RPP/RPP-nie-zmienila-stop-procentowych-Jakie-sa-dalsze-prognozy-265407-150x100crop.jpg)