-

![Trojan udający aplikację Clubhouse w natarciu [© andriano_cz - Fotolia.com] Trojan udający aplikację Clubhouse w natarciu]()

Trojan udający aplikację Clubhouse w natarciu

... wersji na Androida. Do pobrania nieistniejącej oficjalnie aplikacji Clubhouse na system Android zachęca spreparowana strona internetowa, wyglądająca i działająca niemal jak ... ostrzega ekspert ESET. Jak postępować, aby unikać tego typu zagrożeń? Rady ekspertów ESET: Korzystaj wyłącznie z oficjalnych sklepów, aby pobierać aplikacje na swoje urządzenia ...

-

![Laptopy gamingowe Razer Blade 14, Blade 15 i Blade 17 na CES 2022 Laptopy gamingowe Razer Blade 14, Blade 15 i Blade 17 na CES 2022]()

Laptopy gamingowe Razer Blade 14, Blade 15 i Blade 17 na CES 2022

... Hz. Nowy wyświetlacz oferuje ulepszone częstotliwości odświeżania oraz 100 % pokrycie przestrzeni DCI-P3, aby zapewnić doskonałą jasność i kontrast podczas grania lub tworzenia. Blade 17: ... nowych laptopów Blade są napędzane przez Razer Chroma RGB – system podświetlenia, który można dostosować pod kątem produktywności lub rozrywki, co w połączeniu ...

-

![Laptopy Dell XPS 13 i XPS 13 2-in-1 Laptopy Dell XPS 13 i XPS 13 2-in-1]()

Laptopy Dell XPS 13 i XPS 13 2-in-1

... Intel® Core™ 12. generacji, które umożliwiają bezproblemową wielozadaniowość. Nowy model laptopa wyposażony jest w praktycznie bezramkowy wyświetlacz InfinityEdge piątej generacji i udoskonalony system dźwiękowy, przez co jest w stanie zapewniać wciągającą rozrywkę niezależnie od tego, czy słuchasz muzyki, rozmawiasz ze znajomymi na czacie wideo ...

-

![Ataki ransomware są coraz silniejsze [© santiago silver - Fotolia.com] Ataki ransomware są coraz silniejsze]()

Ataki ransomware są coraz silniejsze

... że dane zostaną odzyskane. Firmy powinny skupić się na edukowaniu pracowników, aby utrudnić przestępcom uzyskanie dostępu do danych i systemów potrzebnych do ... jest także testowanie procedury odzyskiwania danych, aby upewnić się, że kopie zapasowe zostały wykonane bezbłędnie. Inwestycję w system kopii zapasowych należy traktować podobnie jak ...

-

![Premiera Lenovo ThinkStation PX, P7 i P5 Premiera Lenovo ThinkStation PX, P7 i P5]()

Premiera Lenovo ThinkStation PX, P7 i P5

... czerwonego koloru, szedł w parze z osiągami i pozwalał na łatwą rozbudowę systemu w przyszłości. Projektanci obu firm współpracowali na każdym etapie produkcji, tak aby forma nie stała się wrogiem produktywności. W tym celu, stworzono ergonomiczną i praktyczną obudowę, którą obsłużymy bez potrzeby posiadania jakichkolwiek narzędzi. Trójwymiarowy ...

-

![10 wskazówek, jak bezpiecznie korzystać z telefonu 10 wskazówek, jak bezpiecznie korzystać z telefonu]()

10 wskazówek, jak bezpiecznie korzystać z telefonu

... pochodzące z oficjalnych sklepów i sprawdzone pod kątem bezpieczeństwa Regularnie aktualizuj system operacyjny i aplikacje zainstalowane w telefonie Usuwaj z telefonu aplikacje, których już nie używasz Uważaj na podejrzane wiadomości np. wezwania do zapłaty Nie pozwól, aby telefon wpadł w niepowołane ręce Wstępem do zabezpieczenia naszych danych ...

-

![Tablet HUAWEI MatePad 11.5" Tablet HUAWEI MatePad 11.5"]()

Tablet HUAWEI MatePad 11.5"

... go w czterogłośnikowy system audio i ulepszone algorytmy Huawei Histen 8.1, które optymalizują efekty dźwiękowe i sprawiają, że dźwięk jest głęboki, głośny oraz wyraźny, niezależnie od sposobu użytkowania. O wrażenia słuchowe dba również technologia redukcji szumów AI, która odfiltrowuje niepożądane hałasy w otoczeniu, aby zapewnić koncentrację ...

-

![Usportowiony Mercedes-AMG S 63 E Performance Usportowiony Mercedes-AMG S 63 E Performance]()

Usportowiony Mercedes-AMG S 63 E Performance

... gadżet, tylko bardzo potrzebna funkcja. Przydaje się także podczas manewrowania po zatłoczonych parkingach - wyraźnie zmniejsza promień skrętu. W aucie zastosowano oczywiście system odzyskiwania energii. I działa on lepiej, niż w większości hybryd plug-in. Mimo tego trudno mówić o przewadze trybu zero-emisyjnego. Bateria jest stosunkowo mała ...

-

![Discord zagrożeniem dla dzieci. Jak chronić najmłodszych? Discord zagrożeniem dla dzieci. Jak chronić najmłodszych?]()

Discord zagrożeniem dla dzieci. Jak chronić najmłodszych?

... dzieci, teoretycznie te powyżej 13 roku życia, ale i młodsze, jeśli ominą system weryfikacji. A tam czekają na nie pułapki zastawione przez cyberprzestępców. Jak zadbać o bezpieczeństwo ... też zachęcamy do ostrożności i rozmowy z dziećmi na temat bezpieczeństwa online, aby były świadome potencjalnych zagrożeń. Rodzice nie mogą zdawać się na rozsądek ...

-

![Jak przebiega atak ransomware i jak się przed nim obronić? Jak przebiega atak ransomware i jak się przed nim obronić?]()

Jak przebiega atak ransomware i jak się przed nim obronić?

... z Cisco Talos. Zauważono częste wykorzystanie różnych skanerów sieciowych w połączeniu z narzędziami lokalnych systemów operacyjnych i plikami binarnymi living-off-the-land, aby wtopić się w system operacyjny, co pozwala atakującym na kamuflaż oraz wykorzystanie zaufanych aplikacji i procesów w celu dostarczenia złośliwego oprogramowania. Coraz ...

-

![Rewolucja w bezpieczeństwie e-dokumentów: kwalifikowana usługa walidacji podpisów i pieczęci elektronicznych [© Brian Jackson - Fotolia.com] Rewolucja w bezpieczeństwie e-dokumentów: kwalifikowana usługa walidacji podpisów i pieczęci elektronicznych]()

Rewolucja w bezpieczeństwie e-dokumentów: kwalifikowana usługa walidacji podpisów i pieczęci elektronicznych

... wiarygodności. Dowiedz się, jak działa walidacja i dlaczego warto po nią sięgnąć, aby zyskać pewność w cyfrowym świecie. Z tego artykułu dowiesz się m.in.: ... „Dodaj dokument” i wybierz z komputera lub dysku wirtualnego plik, który chcesz sprawdzić. System automatycznie rozpocznie analizę podpisu i integralności dokumentu, co potrwa tylko kilka chwil. ...

-

![Branża farmaceutyczna a polska gospodarka Branża farmaceutyczna a polska gospodarka]()

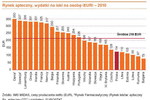

Branża farmaceutyczna a polska gospodarka

... na całkowitą refundację leków znacznie wzrosły. Przewiduje się jednak, że NFZ będzie ograniczać dalsze wzrosty kosztów ponoszonych na ten cel, aby utrzymać je na obecnym poziomie. Średnioroczna zmiana (CAGR) w wydatkach NFZ na całkowitą refundację leków w latach 2004 – 2010 wyniosła +10,4%. Rola ...

-

![10 szokujących prognoz Saxo Banku na 2023 rok 10 szokujących prognoz Saxo Banku na 2023 rok]()

10 szokujących prognoz Saxo Banku na 2023 rok

... bankor (kod waluty: KEY) - wykorzystując oryginalny pomysł Keynesa z czasów sprzed Bretton Woods, aby utrzeć nosa Amerykanom nadużywających swojej władzy nad międzynarodowym systemem ... kurs USD/JPY na poziomie 200, aby uporządkować swój system finansowy Gdy 2022 r. przejdzie w 2023 r., presja na JPY i japoński system finansowy ponownie się nasili w ...

-

![VIA i S3 Graphics: zakup licencji na technologię QBM (Quad Band Memory) [© violetkaipa - Fotolia.com] VIA i S3 Graphics: zakup licencji na technologię QBM (Quad Band Memory)]()

VIA i S3 Graphics: zakup licencji na technologię QBM (Quad Band Memory)

... ta przez najbliższe kilka lat jest najatrakcyjniejszą w kategorii cena/wydajność" - powiedział Bert McComas, założyciel i główny analityk w InQuest Market Research. Aby zagwarantować ogólnoświatowy, niski koszt modułów DDR wyposażonych w QBM, Kentron dostarcza, bez opłaty licencyjnej, głównym producentom DRAM i modułów pamięci niezbędne narzędzia ...

Tematy: technologia qbm, ddr sdram -

![I Forum BMC Software - Warszawa 2002 [© Nmedia - Fotolia.com] I Forum BMC Software - Warszawa 2002]()

I Forum BMC Software - Warszawa 2002

... korporacyjnymi - Zarządzanie danymi w korporacji - Zarządzanie aplikacjami korporacyjnymi (np. typu CRM, ERP) - Zarządzanie pamięciami masowymi - Zarządzanie bezpieczeństwem Aby umożliwić poszczególnym uczestnikom wysłuchanie informacji na interesujące ich tematy i zagwarantować ich zadowolenie z imprezy, gościom Forum pozostawiono możliwość wyboru ...

-

![Gigabyte w JTT [© violetkaipa - Fotolia.com] Gigabyte w JTT]()

Gigabyte w JTT

... Socket 478, w tym także Pentium 4 o prędkości 3 GHz. Co ciekawe płyta ta wspiera również standard szyny systemowej 667 MHz, dzięki temu system oparty na tej płycie będzie łatwo rozbudowywalny w przyszłości. Płyta jest niezwykle bogato wyposażona m.in. w kontroler ATA RAID133, kartę sieciową Intel ...

Tematy: -

![Linux bije Microsoft [© Nmedia - Fotolia.com] Linux bije Microsoft]()

Linux bije Microsoft

... możliwości przejścia rządów kilku państw członkowskich na użytkowanie systemu Linux oraz porzucenie programu Windows. - Koszty licencji Microsoftu i naciski na klientów, aby przyspieszali cykl zakupu nowszych wersji oprogramowania prowadzą Unię w stronę rozwiązań typu open-source - twierdzi Eddie Bleasdale, prezes firmy Netproject. Dodatkowym, choć ...

Tematy: oprogramowanie open-source, linux -

![ComArch: Disaster Recovery Center [© violetkaipa - Fotolia.com] ComArch: Disaster Recovery Center]()

ComArch: Disaster Recovery Center

... nieoczekiwanych wydarzeń, które przerywają działalność operacyjną podmiotowi korzystającemu z usługi. ComArch stara się tak kalkulować ceny za świadczenie usług Disaster Recovery, aby na stworzenie DRC liczącego choćby tylko kilka stanowisk mogło pozwolić sobie również średnie i mniejsze przedsiębiorstwo. Disaster Recovery firmy ComArch polega ...

-

!["Czarna perła" Asusa "Czarna perła" Asusa]()

"Czarna perła" Asusa

... czy samochody. Są też tacy, którzy nieustanie modyfikują sprzęt komputerowy, dbając aby był stale najlepszy i najszybszy. Są wreszcie tacy, którzy dbają o estetykę i ... dźwiękowy ADI1980. Płyta ASUS P4PE “Black Pearl” posiada wiele dodatkowych funkcji, m. in. system zarządzania energią podczas restartu, ASUS JumperFree, ASUS EZ Plug, ASUS POST ...

-

![Od marca nowe wersje Dynamics i eEnterprise [© Nmedia - Fotolia.com] Od marca nowe wersje Dynamics i eEnterprise]()

Od marca nowe wersje Dynamics i eEnterprise

... pracujemy, z wybranymi danymi Microsoft Great Plains Software Business Solutions. Następnie wystarczy tylko "kliknąć" na wyróżniony linkiem element (Inteligentny Tag), aby na ekranie monitora wyświetliły się potrzebne dane dotyczące wybranego elementu, zgromadzone w Dynamics i eEnterprise. Kolejne, nowe rozwiązanie wersji 7.0 Dynamics i eEnterprise ...

-

![3 x 3M 3 x 3M]()

3 x 3M

Firma 3M wprowadziła do swojej oferty trzy nowe modele projektorów multimedialnych. Dwa z nich dysponują oryginalnym systemem zabezpieczenia osobistym kodem PIN. Zabezpieczenie zostało wprowadzone w modelach 3M MP7750 oraz 3M MP7650. To projektory przeznaczone do średnich i dużych sal konferencyjnych. MP7750 dysponuje strumieniem światła o sile ...

Tematy: projektory, 3m -

![NASK rozbudowuje sieć szkieletową IP [© stoupa - Fotolia.com] NASK rozbudowuje sieć szkieletową IP]()

NASK rozbudowuje sieć szkieletową IP

... procesora – bez utraty nawet jednego pakietu danych. Routery z serii 10000 – o najwyższej gęstości portów abonenckich w bogatej palecie technologii – zostały zaprojektowane tak, aby zapewnić dostępność sieci na poziomie 99,999%, co oznacza ok. 5 minut nieplanowanych przestojów rocznie. Routery tej klasy zapewnią klientom NASK ...

-

![Microsoft pobudza rynek komputerowy [© Syda Productions - Fotolia.com] Microsoft pobudza rynek komputerowy]()

Microsoft pobudza rynek komputerowy

... firmy iSuppli, Matthew Wilkinsa, wiele firm posiada komputery ze starszymi wersjami "okienek", tak więc decyzja Microsoftu spowoduje konieczność wymiany sprzętu, aby dostosować go do wymogów systemów W2K lub Windows XP. Wilkins twierdzi, że w tym roku średnia sprzedaż komputerów zwiększy się o około ...

Tematy: microsoft, rynek komputerów -

![SARS poprawia sprzedaż kamer [© Syda Productions - Fotolia.com] SARS poprawia sprzedaż kamer]()

SARS poprawia sprzedaż kamer

... temperaturą ciała, które mogą być chore na SARS. Kamery produkowane przez Flir bardzo dokładnie mierzą temperaturę, mogą być też zaprogramowane, aby określać temperaturę ciała. Gorączka jest jednym z pierwszych objawów SARS. Według najnowszych wyników badań opublikowanych przez WHO, wirus wywołujący SARS jest ...

Tematy: sars, kamery termowizyjne -

![Projektor do zadań specjalnych Projektor do zadań specjalnych]()

Projektor do zadań specjalnych

Firma Image Recording Solutions wprowadza do swojej oferty projektor Hitachi LCD CP-X870D o przedłużonej żywotności lampy. Urządzenie zostało zaprojektowane z myślą o zastosowaniu w prezentacji reklam, instalacjach w lokalach rozrywkowych i systemach informacyjno-marketingowych - czyli wszędzie tam, gdzie wymagana jest ciągła, wielogodzinna praca ...

Tematy: projektory -

![Xbox pod ścianą [© Nmedia - Fotolia.com] Xbox pod ścianą]()

Xbox pod ścianą

... grupa programistyczna opracowała oprogramowanie umożliwiające uruchomienie na konsoli Xbox systemu Linux – bez konieczności dokonywania modyfikacji sprzętu. Australijczycy chcą, aby Microsoft rozpowszechniał ich program w wersji "sygnowanej", która umożliwiałaby uruchamianie na konsoli oprogramowania linuksowego, ale nie pozwalała na używanie ...

-

![Kolejne chipsety Intela [© violetkaipa - Fotolia.com] Kolejne chipsety Intela]()

Kolejne chipsety Intela

... OEM. Chipset 848P będzie posiadał ten sam rdzeń i wbudowane technologie co istniejący już układ 865P i będzie wymagał tylko nieznacznego przeprojektowania, aby zmniejszyć liczbę obsługiwanych kanałów pamięci i zwiększyć częstotliwość pracy szyny systemowej. Układ 865GV będzie miał identyczną specyfikację jak 848P, dodatkowo będzie ...

Tematy: chipsety -

![Łatwiejsze szyfrowanie [© Nmedia - Fotolia.com] Łatwiejsze szyfrowanie]()

Łatwiejsze szyfrowanie

... Alto opracowała nowy system szyfrowania poczty elektronicznej. W odróżnieniu od tradycyjnych technik szyfrowania elektronicznego, klucz publiczny - umożliwiający zaszyfrowanie wiadomości - jest automatycznie uzyskiwany z adresu osoby do której korespondencja jest wysyłana. W tradycyjnych rozwiązaniach, takich jak PGP, aby wysłać szyfrowanego maila ...

-

![Sieć UMTS znów opóźniona? [© pizuttipics - Fotolia.com] Sieć UMTS znów opóźniona?]()

Sieć UMTS znów opóźniona?

... usług telefonii komórkowej w standardzie UMTS (Universal Mobile Telecommunications System). Przedmiotem wniosków jest zmiana dotychczasowych zapisów w ... Zdaniem operatorów, w obecnej sytuacji rynkowej w Polsce, opóźnienie wdrożenia nowej technologii jest konieczne, aby uniknąć sytuacji, kiedy w wyniku niskiego popytu na usługi UMTS w najbliższych ...

-

![Transakcja na 1,3 mld USD [© Syda Productions - Fotolia.com] Transakcja na 1,3 mld USD]()

Transakcja na 1,3 mld USD

... technicznej firmy LEGATO będą nadal sprzedawać i obsługiwać pełną linię produktów i rozwiązań LEGATO. Firmy EMC i LEGATO zintegrują działalność inżynierską i rozwojową, aby przyspieszyć opracowywanie i dostarczanie rozwiązań zarządzania pamięcią masową dla szybko rosnących rynków, takich jak zarządzanie pocztą elektroniczną oraz HSM/archiwizowanie.

Tematy: emc corporation, legato systems -

![Blaster: groźny robal [© stoupa - Fotolia.com] Blaster: groźny robal]()

Blaster: groźny robal

... go. Procedura jest na tyle skuteczna, że Blaster rozprzestrzenia się w błyskawicznym tempie i zaraził już kilka tysięcy komputerów. Firma Symantec zaleca, aby jako antidotum, które wykrywa i usuwa robaka użyć pliku sygnaturowego oznaczonego 4284 DAT. Szczegółowe informacje oraz sposoby usunięcia można znaleźć na ...

Tematy: robaki -

![Sun kontra Windows [© Nmedia - Fotolia.com] Sun kontra Windows]()

Sun kontra Windows

... użytkownika. Oprogramowanie może być uruchamiane na dowolnym komputerze, na którym możliwe jest uruchomienie Office 2000. Oprogramowanie Suna jest tak zaprojektowane aby mogło współpracować z aplikacjami działającymi pod okienkami, m.in. MS Exchange czy MS Office. "Mówimy o radykalnym ograniczeniu kosztów – ponad 75% w porównaniu z kosztami ...

-

![4 w jednym 4 w jednym]()

4 w jednym

Xerox wprowadził do sprzedaży w Polsce jedno z najbardziej kompaktowych z dostępnych na rynku urządzeń wielofunkcyjnych - WorkCentre PE16. Urządzenie łączy w sobie cztery odrębne funkcje - drukowanie w systemie GDI (Graphics Device Interface), kopiowanie, faksowanie oraz skanowanie w kolorze. WorkCentre PE 16 umożliwia skanowanie i przekształcanie ...

Tematy: urządzenia wielofunkcyjne -

![Pamięci już są... Pamięci już są...]()

Pamięci już są...

Na kilka dni przed zapowiadaną premierą procesorów Athlon 64, firma OCZ Technology zaprezentowała moduły pamięci zaprojektowane specjalnie dla systemów wykorzystujących najnowszy produkt AMD. Moduły OCZ DDR PC3200 (Registered) ECC działają z częstotliwością 400MHz. Dzięki temu szybkość wymiany danych z procesorem Athlon 64 FX wyposażonym w ...

Tematy: moduły pamięci, athlon 64 fx -

![SMSowe porady [© pizuttipics - Fotolia.com] SMSowe porady]()

SMSowe porady

... są informacje i porady dotyczące ich dziecka oraz przypomnienia o terminach np. badań kontrolnych. Przykładowo w czasie kiedy powinno zostać przeprowadzone dane szczepienie, system precyzyjnie powiadomi o tym fakcie, np: "Karolinka ma 5 m-cy. Zaszczep ją obowiązkowo III dawką przeciw błonicy, tężcowi i krztuścowi oraz II dawką ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Trojan udający aplikację Clubhouse w natarciu [© andriano_cz - Fotolia.com] Trojan udający aplikację Clubhouse w natarciu](https://s3.egospodarka.pl/grafika2/trojany/Trojan-udajacy-aplikacje-Clubhouse-w-natarciu-236701-150x100crop.jpg)

![Ataki ransomware są coraz silniejsze [© santiago silver - Fotolia.com] Ataki ransomware są coraz silniejsze](https://s3.egospodarka.pl/grafika2/ataki-ransomware/Ataki-ransomware-sa-coraz-silniejsze-246222-150x100crop.jpg)

![Rewolucja w bezpieczeństwie e-dokumentów: kwalifikowana usługa walidacji podpisów i pieczęci elektronicznych [© Brian Jackson - Fotolia.com] Rewolucja w bezpieczeństwie e-dokumentów: kwalifikowana usługa walidacji podpisów i pieczęci elektronicznych](https://s3.egospodarka.pl/grafika2/podpis-elektroniczny/Rewolucja-w-bezpieczenstwie-e-dokumentow-kwalifikowana-usluga-walidacji-podpisow-i-pieczeci-elektronicznych-262886-150x100crop.jpg)

![VIA i S3 Graphics: zakup licencji na technologię QBM (Quad Band Memory) [© violetkaipa - Fotolia.com] VIA i S3 Graphics: zakup licencji na technologię QBM (Quad Band Memory)](https://s3.egospodarka.pl/grafika/technologia-qbm/VIA-i-S3-Graphics-zakup-licencji-na-technologie-QBM-Quad-Band-Memory-SdaIr2.jpg)

![I Forum BMC Software - Warszawa 2002 [© Nmedia - Fotolia.com] I Forum BMC Software - Warszawa 2002](https://s3.egospodarka.pl/grafika/bmc-software/I-Forum-BMC-Software-Warszawa-2002-Qq30bx.jpg)

![Gigabyte w JTT [© violetkaipa - Fotolia.com] Gigabyte w JTT](https://s3.egospodarka.pl/grafika//Gigabyte-w-JTT-SdaIr2.jpg)

![Linux bije Microsoft [© Nmedia - Fotolia.com] Linux bije Microsoft](https://s3.egospodarka.pl/grafika/oprogramowanie-open-source/Linux-bije-Microsoft-Qq30bx.jpg)

![ComArch: Disaster Recovery Center [© violetkaipa - Fotolia.com] ComArch: Disaster Recovery Center](https://s3.egospodarka.pl/grafika/disaster-recovery/ComArch-Disaster-Recovery-Center-SdaIr2.jpg)

![Od marca nowe wersje Dynamics i eEnterprise [© Nmedia - Fotolia.com] Od marca nowe wersje Dynamics i eEnterprise](https://s3.egospodarka.pl/grafika/dynamics/Od-marca-nowe-wersje-Dynamics-i-eEnterprise-Qq30bx.jpg)

![NASK rozbudowuje sieć szkieletową IP [© stoupa - Fotolia.com] NASK rozbudowuje sieć szkieletową IP](https://s3.egospodarka.pl/grafika/nask/NASK-rozbudowuje-siec-szkieletowa-IP-MBuPgy.jpg)

![Microsoft pobudza rynek komputerowy [© Syda Productions - Fotolia.com] Microsoft pobudza rynek komputerowy](https://s3.egospodarka.pl/grafika/microsoft/Microsoft-pobudza-rynek-komputerowy-d8i3B3.jpg)

![SARS poprawia sprzedaż kamer [© Syda Productions - Fotolia.com] SARS poprawia sprzedaż kamer](https://s3.egospodarka.pl/grafika/sars/SARS-poprawia-sprzedaz-kamer-d8i3B3.jpg)

![Xbox pod ścianą [© Nmedia - Fotolia.com] Xbox pod ścianą](https://s3.egospodarka.pl/grafika/mod-chip/Xbox-pod-sciana-Qq30bx.jpg)

![Kolejne chipsety Intela [© violetkaipa - Fotolia.com] Kolejne chipsety Intela](https://s3.egospodarka.pl/grafika/chipsety/Kolejne-chipsety-Intela-SdaIr2.jpg)

![Łatwiejsze szyfrowanie [© Nmedia - Fotolia.com] Łatwiejsze szyfrowanie](https://s3.egospodarka.pl/grafika/szyfrowanie/Latwiejsze-szyfrowanie-Qq30bx.jpg)

![Sieć UMTS znów opóźniona? [© pizuttipics - Fotolia.com] Sieć UMTS znów opóźniona?](https://s3.egospodarka.pl/grafika/umts/Siec-UMTS-znow-opozniona-QhDXHQ.jpg)

![Transakcja na 1,3 mld USD [© Syda Productions - Fotolia.com] Transakcja na 1,3 mld USD](https://s3.egospodarka.pl/grafika/emc-corporation/Transakcja-na-1-3-mld-USD-d8i3B3.jpg)

![Blaster: groźny robal [© stoupa - Fotolia.com] Blaster: groźny robal](https://s3.egospodarka.pl/grafika/robaki/Blaster-grozny-robal-MBuPgy.jpg)

![Sun kontra Windows [© Nmedia - Fotolia.com] Sun kontra Windows](https://s3.egospodarka.pl/grafika/sun/Sun-kontra-Windows-Qq30bx.jpg)

![SMSowe porady [© pizuttipics - Fotolia.com] SMSowe porady](https://s3.egospodarka.pl/grafika/present-service/SMSowe-porady-QhDXHQ.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)