-

![Korekta faktury bez potwierdzenia a rozliczenie VAT [© adam88xx - Fotolia.com] Korekta faktury bez potwierdzenia a rozliczenie VAT]()

Korekta faktury bez potwierdzenia a rozliczenie VAT

... wszelkie formy, które jednoznacznie będą potwierdzały powyższe okoliczności. Z okoliczności sprawy wynika, iż Spółka poza wysłaniem: duplikatu faktury za pomocą poczty na adresy prywatne członków zarządu spółki z o.o. będącej komplementariuszem (z których każdy z nich jest uprawniony do samodzielnego reprezentowania spółki), które nie zostały przez ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

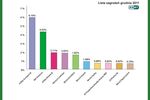

Ewolucja złośliwego oprogramowania 2008

... .Win32.Magania. Przesyłanie skradzionych danych Szkodliwe programy wysyłały skradzione hasła cyberprzestępcom za pośrednictwem poczty elektronicznej do wyznaczonych serwerów, które następnie przesyłały informacje cyberprzestępcom. Adresy IP serwerów zmieniają się regularnie, w niektórych przypadkach kilka razy dziennie. Metoda ta gwarantuje ...

-

![Spam w VI 2013 r. [© fuzzbones - Fotolia.com] Spam w VI 2013 r.]()

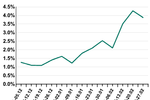

Spam w VI 2013 r.

... wyszukiwarek takich jak Google, Yahoo, Altavista oraz Lycos. Robak porównuje adresy stron wyświetlonych na pierwszej stronie wyników wyszukiwania z adresami pobranymi z serwerów ... e-mail i komunikatory internetowe, ponieważ podczas letnich wakacji rośnie liczba użytkowników poczty elektronicznej oraz takich programów jak ICQ, Jabber, Skype itd. Na ...

-

![Internet i bezpieczne komputery [© Minerva Studio - Fotolia.com] Internet i bezpieczne komputery]()

Internet i bezpieczne komputery

... Jako dodatkowy środek zapobiegawczy na serwerze poczty e-mail można zainstalować oprogramowanie skanujące każdy fragment poczty e-mail przychodzącej do firmy. Niektórzy ... . 5. Nie odpowiadać na spam. Często w wiadomościach śmieciach znajdują się łącza lub adresy umożliwiające usunięcie z listy wysyłkowej nadawcy spamu. Jednak odpowiedź na spam ...

-

![Spam w VI 2011 r. Spam w VI 2011 r.]()

Spam w VI 2011 r.

... nr jeden (przypisuje mu się odpowiedzialność za znaczącą ilość niechcianej poczty e-mail rozprzestrzenianej za pośrednictwem Internetu). Kuwajew jest ponadto uważany za “wynalazcę” ... bardziej wyrafinowanej funkcjonalności: szkodnik ten nie tylko zbiera adresy i wysyła swoją kopię na wszystkie adresy przechwycone z maszyny ofiary, ale również sam ...

-

![Spam w VII 2013 r. [© Nmedia - Fotolia.com] Spam w VII 2013 r.]()

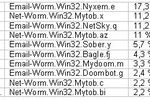

Spam w VII 2013 r.

... programów rozprzestrzenianych za pośrednictwem poczty elektronicznej w lipcu 2013 r. Email-Worm.Win32.Bagle.gt. uplasował się na trzecim miejscu, o jedną pozycję niżej niż w poprzednim miesiącu (-0,1 punktu procentowego). Podobnie jak większość robaków pocztowych, szkodnik ten rozprzestrzenia się samodzielnie na adresy zawarte w książce adresów ...

-

![Marketing bezpośredni - direct mailing [© ra2 studio - Fotolia.com] Marketing bezpośredni - direct mailing]()

Marketing bezpośredni - direct mailing

... do kosztów ponoszonych na wysyłkę bezpośrednią dokonywaną za pośrednictwem poczty. Za pomocą poczty elektronicznej docierasz do klientów natychmiast; również reakcja następuje bardzo ... wysyłki. Adresy muszą być aktualne. Niektóre firmy sprzedające adresy oddają pieniądze za powracające przesyłki – te, które zostały wysłane pod nieaktualne adresy. ...

-

![Spam w II kw. 2013 r. [© buchachon - Fotolia.com] Spam w II kw. 2013 r.]()

Spam w II kw. 2013 r.

... programu w środowisku biznesowym. E-maile były wysyłane na adresy korporacyjne, a nie na darmowe adresy e-mail. Pracownik firmy będzie miał większe zaufanie ... 1% i wynosił 2,3% całego ruchu pocztowego. Najpopularniejszy szkodliwy program rozprzestrzeniany za pośrednictwem poczty elektronicznej w drugim kwartale tego roku był taki sam jak w ...

-

![Spam III 2014 Spam III 2014]()

Spam III 2014

... stanowi fałszywą stronę HTML wymagającą podania danych, wysyłaną użytkownikom za pośrednictwem poczty e-mail jako ważna wiadomość pochodząca z dużych banków komercyjnych, sklepów internetowych, firm z ... .gt – robak pocztowy, który wysyła swoje kopie na wszystkie adresy e-mail znalezione na zainfekowanym komputerze. Szkodnik ten pobiera również pliki ...

-

![Spam 2013 [© faithie - Fotolia.com] Spam 2013]()

Spam 2013

... na adresy z listy kontaków. Aktualny trend polegający na łączeniu usług w jednym miejscu oznacza, że jedno konto może umożliwić dostęp do poczty e-mail, portali ... konta e-mail często dają dostęp do różnego rodzaju zawartości, w tym poczty e-mail, portali społecznościowych, komunikatorów internetowych oraz systemów przechowywania w chmurze, a nawet ...

-

![Gry online: socjotechnika jedną z metod kradzieży haseł Gry online: socjotechnika jedną z metod kradzieży haseł]()

Gry online: socjotechnika jedną z metod kradzieży haseł

... . Konta graczy zamieszanych w kradzież zostaną zamknięte, a w niektórych przypadkach, ich adresy IP zablokowane. Sposoby kradzieży haseł do gier online Szkodliwych ... skradzione. Ukradzione hasła mogą zostać przekazane szkodliwemu użytkownikowi za pośrednictwem poczty elektronicznej, komunikatorów internetowych, poprzez umieszczenie hasła na serwerze ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... wysyłanych za pośrednictwem poczty elektronicznej i komunikatorów internetowych. Szkodliwi użytkownicy opanowali podstawy wiedzy o psychice ludzkiej i potrafią wykorzystać słabość lub naiwność użytkowników, aby zwabić ich na swoje zainfekowane strony. Bardzo często spotykamy adresy internetowe, które przypominają adresy znanych, legalnych stron ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013]()

Kaspersky Lab: szkodliwe programy III kw. 2013

... rekordów zawierających dane dotyczące klientów. Rekordy te zawierały nie tylko nazwiska i adresy, ale również szczegóły bankowe. Na podstawie zakresu skradzionych danych i pozostawionych śladów ... metody polegającej na wysłaniu fałszywych żądań resetowania haseł za pośrednictwem poczty e-mail. Po przejęciu kontroli nad domeną przy użyciu nowych ...

-

![System operacyjny FireEye OS 7.1 [© tanberin - Fotolia.com] System operacyjny FireEye OS 7.1]()

System operacyjny FireEye OS 7.1

... szkodliwych załączników ― bada także nagłówki tych wiadomości oraz zawarte w wiadomościach adresy internetowe odsyłające do podejrzanych plików. Funkcja analizy nagłówków wiadomości e-mail pozwala rozwiązaniu FireEye przeprowadzić ocenę stanu zagrożeń poczty elektronicznej, aby zwiększyć szanse wykrycia i identyfikacji zagrożeń typu APT (advanced ...

-

![Phishing i scam: techniki hakerów Phishing i scam: techniki hakerów]()

Phishing i scam: techniki hakerów

... dla tych serwisów. Kolejną popularną metodą przechwytywania haseł do poczty elektronicznej jest wysyłanie wiadomości, w których oferuje się uzyskanie hasła innego użytkownika z ... rosyjską ustawę o reklamie z 1 lipca 2007 roku poprosił użytkowników, aby usunęli swoje adresy ze spamerskiej bazy danych, wysyłając "darmową" wiadomość SMS. Spamer ...

-

![ESET: zagrożenia internetowe XII 2011 ESET: zagrożenia internetowe XII 2011]()

ESET: zagrożenia internetowe XII 2011

... Jak to możliwe? Serwery DNS zamieniają znane nam adresy internetowe, np. www.eset.pl, na unikatowe adresy IP, jednoznacznie interpretowane przez komputer. Dzięki temu, ... Niemożliwe stanie się wtedy m.in. przeglądanie stron internetowych czy korzystanie z poczty e-mail. O wyłączeniu zastępczych serwerów DNS poinformowało niemieckie BSI, czyli ...

-

![E-mail marketing w branżach B2B i B2C. Podobieństwa i różnice [© YB - Fotolia.com] E-mail marketing w branżach B2B i B2C. Podobieństwa i różnice]()

E-mail marketing w branżach B2B i B2C. Podobieństwa i różnice

... dotarcia do klientów dokładnie w tym czasie, w którym najczęściej korzystają z poczty i – co za tym idzie – możliwość otwarcia przez nich wiadomości jest największa ... lub też samą pracę. Adresy takie wywołują zwroty – po odpowiedniej ilości zwrotów twardych i miękkich, należy taki adres zablokować. Jednocześnie wgląd w zablokowane adresy pozwoli nam ...

-

![Doxing to realne zagrożenie dla użytkowników sieci. Jak się chronić? Doxing to realne zagrożenie dla użytkowników sieci. Jak się chronić?]()

Doxing to realne zagrożenie dla użytkowników sieci. Jak się chronić?

... dotarcie do takich informacji, jak imiona, nazwiska, numery telefonu oraz adresy. Narzędzie to jest proste w obsłudze, wystarczy wyszukać nazwę danej domeny, ... dla innych. Eksperci Fortinet zachęcają także do posiadania kilku skrzynek poczty elektronicznej, z których każda powinna pełnić jedną, określoną funkcję (np. służbowa, prywatna oraz „spamowa ...

-

![Na czym polega atak drive-by download? Na czym polega atak drive-by download?]()

Na czym polega atak drive-by download?

... ScanSafe, firmy śledzącej zagrożenia rozprzestrzeniające się za pośrednictwem Sieci, i ilustruje, w jaki sposób w ciągu dekady, od 1996 roku, trend przesunął się z poczty elektronicznej na Sieć oraz komunikatory internetowe. Według nowszych danych firmy ScanSafe, 74 procent wszystkich szkodliwych programów zidentyfikowanych w trzecim kwartale 2008 ...

-

![Spam V 2014 [© adimas - Fotolia.com] Spam V 2014]()

Spam V 2014

... pochodziły z oficjalnego źródła, a z nieznanych kont, które regularnie zmieniają swoje adresy e-mail. Odsyłacze zawarte w tych wiadomościach prowadziły do nowo utworzonych ... e-mail Wykres poniżej pokazuje 10 szkodliwych programów najczęściej rozprzestrzenianych w maju za pośrednictwem poczty e-mail. Po raz kolejny na pierwszym miejscu znajduje się ...

-

![Video maile, czyli jak wprawić swoje wiadomości w ruch? [© profit_image - Fotolia.com] Video maile, czyli jak wprawić swoje wiadomości w ruch?]()

Video maile, czyli jak wprawić swoje wiadomości w ruch?

... wspierany przez liczne programy. Wady Adresy URL wideo nie mogą zostać podmienione na URL śledzące, zapewniające niezawodną identyfikację. Adresy URL nie pozwalają na włączenie odtwarzacza jako takiego do wiadomości. Wideo HTML5 HTML5 staje się standardem, także w przypadku poczty elektronicznej. Urządzenia mobilne, w szczególności iPhone ...

-

![Spam w II 2011 r. Spam w II 2011 r.]()

Spam w II 2011 r.

... komputery do sieci zombie. Wzrost liczby zagrożeń wykrytych przez moduł ochrony poczty w określonym regionie sugeruje, że ilość spamu pochodzącego z tego regionu wzrośnie w ... w celu pobrania z nich szkodliwych programów. Robak ten gromadzi również adresy e-mail i wykorzystuje je w celu dalszego rozprzestrzeniania się. Druga grupa szkodliwego ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... adresy stron phishingowych, wykorzystując zainfekowane komputery jako serwery proxy. W ten sposób mogą ukrywać prawdziwy adres serwera sieciowego. Kradzież poufnych danych. Ten rodzaj przestępczości prawdopodobnie nigdy nie przestanie być atrakcyjny dla cyberprzestępców. Botnety mogą tysiąckrotnie zwiększyć kolekcję haseł (hasła do kont poczty ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Spam I kw. 2014 [© kmit - Fotolia.com] Spam I kw. 2014]()

Spam I kw. 2014

... podejrzenie czujnego użytkownika, ponieważ powiadomienie zostało przysłane za pośrednictwem poczty e-mail, podczas gdy konto WhatsApp nie jest bezpośrednio powiązane z ... Oprócz wykorzystywania poczty e-mail do własnych celów osoby atakujące mogą przeszukać jej zawartość w celu znalezienia innych loginów i haseł. W końcu na adresy e-mail przesyłane ...

-

![Jak wybrać hosting? 9 nieoczywistych kwestii, na które warto zwrócić uwagę Jak wybrać hosting? 9 nieoczywistych kwestii, na które warto zwrócić uwagę]()

Jak wybrać hosting? 9 nieoczywistych kwestii, na które warto zwrócić uwagę

... poczty (SPF, DKIM, DMARC) Nowoczesne i zaawansowane zabezpieczenia SPF, DKIM i DMARC dobrze chronią użytkowników poczty elektronicznej. Zabezpieczają ich adresy ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2007 Ewolucja złośliwego oprogramowania VII-IX 2007]()

Ewolucja złośliwego oprogramowania VII-IX 2007

... od tradycyjnych wektorów infekcji (np. wysyłanie szkodliwych programów za pośrednictwem poczty elektronicznej), wykorzystując do rozprzestrzeniania swoich tworów moc Internetu. ... się, że pliki te zawierały adresy online różnych banków i systemów płatności. Właściciele botnetu mogli szybko dodać adresy nowych celów, aby śledzić aktywność użytkownika ...

-

![Zagrożenia z sieci: I-VI 2006 Zagrożenia z sieci: I-VI 2006]()

Zagrożenia z sieci: I-VI 2006

... licznik dane statystyczne pozwalające ustalić wszystkie adresy IP, z których odwiedzano licznik. Adresy te zidentyfikowane zostały przy pomocy narzędzia F-Secure ... Kilka lat temu, kiedy problemem nr 1 były makrowirusy w wielu firmach bramki poczty elektronicznej odrzucały załączniki w formacie *.doc. Obecnie jednak pliki *.doc zwykle się ...

-

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006]()

Ewolucja złośliwego oprogramowania IV-VI 2006

... otwarciu wiadomości wykonywany jest skrypt, który wysyła robaka na wszystkie adresy z książki adresowej użytkownika zawierające domenę @yahoo.com lub @yahoogroups.com. ... nie byli zagrożeni, to ci, którzy wykorzystywali POP3 w celu otrzymywania poczty za pośrednictwem osobnego klienta pocztowego. Ponieważ platformą rozprzestrzeniania się robaka ...

-

![Ataki na banki - techniki hakerów Ataki na banki - techniki hakerów]()

Ataki na banki - techniki hakerów

... niektóre z takich programów nadal przedostają się na maszyny za pośrednictwem poczty elektronicznej, istnieją wyraźne powody, według Schouwenberga, dla których osoby atakujące ... tłumaczenia nazw domenowych na adresy IP. Nazwy domenowe stosowane są jedynie ze względu na wygodę użytkowników, natomiast komputery wykorzystują adresy IP. Jeżeli plik ...

-

![Spam w I 2011 r. Spam w I 2011 r.]()

Spam w I 2011 r.

... szczycie listy 10 szkodliwych programów najczęściej rozprzestrzenianych za pośrednictwem poczty e-mail. Trojan ten wykorzystuje technologię spoofingu i pojawia się w ... bardziej zaawansowana w porównaniu z wymienionymi wcześniej robakami. Robaki te nie tylko gromadzą adresy e-mail i rozprzestrzeniają się za pośrednictwem ruchu pocztowego, ale po ...

-

![Dr.Web: zagrożenia internetowe w XI 2014 r. Dr.Web: zagrożenia internetowe w XI 2014 r.]()

Dr.Web: zagrożenia internetowe w XI 2014 r.

... przy użyciu tego wirusa, gdyż cyberprzestępcy dystrybuowali program za pośrednictwem poczty elektronicznej, tytułując wiadomość e-mail "moje nowe zdjęcia". W takich przypadkach backdoor był ... . Trojan ten koduje różne typy plików i zazwyczaj proponuje następujące adresy e-mail, aby skontaktować się z przestępcami: mrcrtools@aol.com, back_files@ ...

-

![Phishing w nowej odsłonie. 3 taktyki cyberprzestępców [© weerapat1003 - Fotolia.com] Phishing w nowej odsłonie. 3 taktyki cyberprzestępców]()

Phishing w nowej odsłonie. 3 taktyki cyberprzestępców

... , inżynier w firmie Barracuda Networks. Ataki te są trudne do wykrycia, ponieważ zawierają adresy URL wskazujące na prawdziwą stronę. Wiele technologii filtrowania poczty elektronicznej przepuszcza takie e-maile. Po kliknięciu na adresy URL użytkownicy są przenoszeni na fałszywą, ale autentycznie wyglądającą stronę internetową. Ataki oparte ...

-

![Spam: co należy wiedzieć? Spam: co należy wiedzieć?]()

Spam: co należy wiedzieć?

... spamu. Inne metody to stosowanie białych i czarnych list. Biała lista zawiera adresy osób, od których wiadomości akceptujemy. Pozostałe e-maile są blokowane. Czarna lista ... niechcianej korespondencji. Tworzone są, wzorem spamu rozsyłanego za pośrednictwem poczty elektronicznej - białe i czarne listy. Na tej pierwszej możemy umieścić wszystkie osoby z ...

-

![Spam w I 2013 r. [© Alina G - Fotolia.com] Spam w I 2013 r.]()

Spam w I 2013 r.

... wysyłanego do użytkowników europejskich, mimo że ilość niechcianej poczty e-mail (-18,6 punktu procentowego) pochodzącej z tego państwa zauważalnie ... 3 miejscu w rankingu. Główną funkcjonalnością robaka Mydoom jest samodzielne rozprzestrzenianie się na adresy w książce adresowej ofiary, podczas gdy Bagle potrafi również pobierać na komputer ...

-

![Odbiór osobisty czy paczkomaty? Co lepsze? [© Materiały prasowe InPost] Odbiór osobisty czy paczkomaty? Co lepsze?]()

Odbiór osobisty czy paczkomaty? Co lepsze?

... porównaniu z rokiem 2015 widoczny jest wyraźny wzrost liczby sklepów oferujących alternatywne adresy dostawy”, mówi Laura Sales, PR Manager idealo.es. „Na ... formy odbioru zamówionych towarów. Wśród nich znalazło się pobranie przesyłki w placówce Poczty Polskiej z 16% oraz odbiór w kiosku w ramach usługi Paczka w Ruchu (14%) oraz na stacji benzynowej ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Korekta faktury bez potwierdzenia a rozliczenie VAT [© adam88xx - Fotolia.com] Korekta faktury bez potwierdzenia a rozliczenie VAT](https://s3.egospodarka.pl/grafika2/faktura-VAT/Korekta-faktury-bez-potwierdzenia-a-rozliczenie-VAT-119902-150x100crop.jpg)

![Spam w VI 2013 r. [© fuzzbones - Fotolia.com] Spam w VI 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-VI-2013-r-121715-150x100crop.jpg)

![Internet i bezpieczne komputery [© Minerva Studio - Fotolia.com] Internet i bezpieczne komputery](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Internet-i-bezpieczne-komputery-iG7AEZ.jpg)

![Spam w VII 2013 r. [© Nmedia - Fotolia.com] Spam w VII 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-VII-2013-r-123359-150x100crop.jpg)

![Marketing bezpośredni - direct mailing [© ra2 studio - Fotolia.com] Marketing bezpośredni - direct mailing](https://s3.egospodarka.pl/grafika2/marketing-bezposredni/Marketing-bezposredni-direct-mailing-138663-150x100crop.jpg)

![Spam w II kw. 2013 r. [© buchachon - Fotolia.com] Spam w II kw. 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-II-kw-2013-r-121975-150x100crop.jpg)

![Spam 2013 [© faithie - Fotolia.com] Spam 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-2013-131901-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![System operacyjny FireEye OS 7.1 [© tanberin - Fotolia.com] System operacyjny FireEye OS 7.1](https://s3.egospodarka.pl/grafika2/FireEye/System-operacyjny-FireEye-OS-7-1-132143-150x100crop.jpg)

![E-mail marketing w branżach B2B i B2C. Podobieństwa i różnice [© YB - Fotolia.com] E-mail marketing w branżach B2B i B2C. Podobieństwa i różnice](https://s3.egospodarka.pl/grafika2/e-mail-marketing/E-mail-marketing-w-branzach-B2B-i-B2C-Podobienstwa-i-roznice-185002-150x100crop.jpg)

![Spam V 2014 [© adimas - Fotolia.com] Spam V 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-V-2014-140971-150x100crop.jpg)

![Video maile, czyli jak wprawić swoje wiadomości w ruch? [© profit_image - Fotolia.com] Video maile, czyli jak wprawić swoje wiadomości w ruch?](https://s3.egospodarka.pl/grafika2/video-mail/Video-maile-czyli-jak-wprawic-swoje-wiadomosci-w-ruch-166809-150x100crop.jpg)

![Spam I kw. 2014 [© kmit - Fotolia.com] Spam I kw. 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-I-kw-2014-138092-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Phishing w nowej odsłonie. 3 taktyki cyberprzestępców [© weerapat1003 - Fotolia.com] Phishing w nowej odsłonie. 3 taktyki cyberprzestępców](https://s3.egospodarka.pl/grafika2/phishing/Phishing-w-nowej-odslonie-3-taktyki-cyberprzestepcow-252393-150x100crop.jpg)

![Spam w I 2013 r. [© Alina G - Fotolia.com] Spam w I 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-I-2013-r-113736-150x100crop.jpg)

![Odbiór osobisty czy paczkomaty? Co lepsze? [© Materiały prasowe InPost] Odbiór osobisty czy paczkomaty? Co lepsze?](https://s3.egospodarka.pl/grafika2/zakupy-w-Internecie/Odbior-osobisty-czy-paczkomaty-Co-lepsze-172334-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ważne limity dla prowadzących działalność gospodarczą w 2024 roku [© Andrey Popov - Fotolia.com] Ważne limity dla prowadzących działalność gospodarczą w 2024 roku](https://s3.egospodarka.pl/grafika2/dzialalnosc-gospodarcza/Wazne-limity-dla-prowadzacych-dzialalnosc-gospodarcza-w-2024-roku-263860-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Ograniczenie prędkości w mieście nie dla Polaka [© Freepik] Ograniczenie prędkości w mieście nie dla Polaka](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-na-drodze/Ograniczenie-predkosci-w-miescie-nie-dla-Polaka-265852-150x100crop.jpg)

![Zaliczka i zadatek - różnice i skutki prawno-podatkowe [© marpan - Fotolia.com] Zaliczka i zadatek - różnice i skutki prawno-podatkowe](https://s3.egospodarka.pl/grafika2/zaliczka/Zaliczka-i-zadatek-roznice-i-skutki-prawno-podatkowe-265845-150x100crop.jpg)

![Zastrzeżenie numeru PESEL - jak działa? [© Freepik] Zastrzeżenie numeru PESEL - jak działa?](https://s3.egospodarka.pl/grafika2/PESEL/Zastrzezenie-numeru-PESEL-jak-dziala-265855-150x100crop.jpg)

![Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej? [© Freepik] Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Wynagrodzenia-w-finansach-i-ksiegowosci-Kto-zarabia-najwiecej-265871-150x100crop.jpg)

![Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek? [© Julita z Pixabay] Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek?](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Kredyty-hipoteczne-pod-lupa-Czy-2025-rok-ozywi-rynek-265869-150x100crop.jpg)

![Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym [© Freepik] Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym](https://s3.egospodarka.pl/grafika2/deweloperzy/Polscy-deweloperzy-maja-ponad-50-udzial-w-rynku-mieszkaniowym-265867-150x100crop.jpg)