-

![Phishing: metody ataków Phishing: metody ataków]()

Phishing: metody ataków

... phisherzy wysyłają informacje o fałszywych aktualizacjach systemu Windows, nakłaniając użytkowników do instalacji aktualizacji. Tego typu praktyki są o tyle groźne, że wysłane do kogokolwiek, mają ... nas do innej witryny lub od razu zacznie się pobieranie szkodliwego oprogramowania. Kolejny przykład phishingu to znajdujący się na drugim miejscu pod ...

-

![Ewolucja spamu 2010 Ewolucja spamu 2010]()

Ewolucja spamu 2010

... podania swoich loginów i haseł na stronach phishingowych. Dystrybutorzy szkodliwego oprogramowania wysyłają również fałszywe powiadomienia, jednak w tym przypadku nie wykorzystują ... nie klikać zawartych w nich odsyłaczy. Ważne jest również instalowanie aktualizacji aplikacji, jak tylko zostaną opublikowane, oraz korzystanie z dobrego oprogramowanie ...

-

![Bezpieczeństwo IT: błędy administratorów [© markrussellphoto - Fotolia.com] Bezpieczeństwo IT: błędy administratorów]()

Bezpieczeństwo IT: błędy administratorów

... , a zasoby osobowe, jakimi dysponuje – niewielkie, ale warto pamiętać, że zlekceważenie podstawowych procedur takich jak instalacja aktualizacji bezpieczeństwa systemów operacyjnych oraz bieżącej wersji oprogramowania antywirusowego może skutkować poważnym naruszeniem bezpieczeństwa danych. Nieskuteczny backup. Z badania Kroll Ontrack wynika, że 60 ...

-

![Oracle Java atakowana najczęściej IX 2012 - VIII 2013 [© cristovao31 - Fotolia.com] Oracle Java atakowana najczęściej IX 2012 - VIII 2013]()

Oracle Java atakowana najczęściej IX 2012 - VIII 2013

... legalnego oprogramowania i w ten sposób przenikają do komputerów użytkowników. Jeżeli na komputerze znajdują się podatne na ataki wersje jakiegokolwiek oprogramowania, ... użytkowników pracuje na dziurawej wersji Javy przez sześć tygodni od opublikowania aktualizacji. Na przestrzeni jednego roku każdy użytkownik stanowił cel średnio 3,72 ataków. W ...

-

![Cisco: bezpieczeństwo w Internecie I poł. 2016 [© pichetw - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2016]()

Cisco: bezpieczeństwo w Internecie I poł. 2016

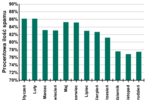

... utrzymywana, np. przez instalowanie najnowszych aktualizacji czy łatek systemowych. Na przykład: W obszarze przeglądarek, Google Chrome, aktualizująca się automatycznie, ma 75-80 proc. użytkowników, którzy korzystają z najnowszej wersji. Wolniejszą migrację do najnowszej wersji widać w przypadku innego oprogramowania. Np. ponad 30 proc. badanych ...

-

![Cyberataki: nowe spojrzenie na spam i ataki na Internet Rzeczy [© vchalup - Fotolia.com] Cyberataki: nowe spojrzenie na spam i ataki na Internet Rzeczy]()

Cyberataki: nowe spojrzenie na spam i ataki na Internet Rzeczy

... powszechnie dostępne fragmenty kodu (np. bazują na otwartym źródle oprogramowania), przez co cyberprzestępcy z łatwością mogą przeanalizować je i wykryć ewentualne luki. Rosnąca popularność i skala wdrożeń Internetu rzeczy, w połączeniu z częstym brakiem możliwości łatwego wgrania aktualizacji do tych urządzeń, stanowi coraz większe wyzwanie. Brak ...

-

![Smartfony z Androidem w niebezpieczeństwie. Wzrost zagrożeń o 33% [© pixabay.com] Smartfony z Androidem w niebezpieczeństwie. Wzrost zagrożeń o 33%]()

Smartfony z Androidem w niebezpieczeństwie. Wzrost zagrożeń o 33%

... typy złośliwego oprogramowania. FluBot, o którym można było usłyszeć już w maju tego roku, jest kolejnym wariantem szkodliwego oprogramowania bankowego dla systemów ... Bezpieczeństwo w obliczu aktualizacji Androida Omawiając bezpieczeństwo i prywatność ekosystemu Androida należy zwrócić uwagę na niektóre ze zmian i aktualizacji, które będą dostępne ...

-

![Dzieje cyberprzestępczości: nowe tysiąclecie i wysyp robaków Dzieje cyberprzestępczości: nowe tysiąclecie i wysyp robaków]()

Dzieje cyberprzestępczości: nowe tysiąclecie i wysyp robaków

... komputerom dostęp do aktualizacji. Na szczęście dla Microsoftu autor popełnił błąd i pokierował Blastera do niewłaściwej domeny. W rzeczywistości urządzenia do pobierania aktualizacji korzystały z domeny windowsupdate.microsoft.com. Intencje autorów Blastera zostały ujawnione w komunikacie zawartym w kodzie złośliwego oprogramowania: I just want to ...

Tematy: cyberataki, cyberzagrożenia, ataki hakerów, wirusy, malware, ransomware, ransomware, phishing, spam, robaki, botnety, ataki DDoS -

![3 wizje outsourcingu IT, czyli fareshoring, onshoring i nearshoring [© pixabay.com] 3 wizje outsourcingu IT, czyli fareshoring, onshoring i nearshoring]()

3 wizje outsourcingu IT, czyli fareshoring, onshoring i nearshoring

... jakość usług i częstotliwość ważnych aktualizacji. Problemy ze strefą czasową – im dalsza odległość, tym większe ryzyko, że będziemy pracować w różnych strefach czasowych, co może negatywnie wpłynąć na jakość i częstotliwość kluczowych aktualizacji. Zdarza się również, że np. Podczas awarii oprogramowania nie możemy skontaktować się z naszym ...

-

![Smartfony Samsung Galaxy A55 5G i A35 5G Smartfony Samsung Galaxy A55 5G i A35 5G]()

Smartfony Samsung Galaxy A55 5G i A35 5G

... w poszukiwaniu potencjalnego złośliwego oprogramowania oraz blokować podejrzane polecenia i próby zainstalowania oprogramowania przez port USB. ... korzystać z maksymalnie czterech generacji systemu operacyjnego Android i aktualizacji interfejsu One UI oraz pięcioletnich aktualizacji zabezpieczeń, optymalizując cykl życia urządzeń dzięki wyposażeniu w ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... oprogramowania. Na drugim miejscu znalazł się Trojan.AndroidOS.Plangton.a (18,78%) – trojan adware. Zagrożenie to występuje głównie w krajach europejskich, gdzie jest wykorzystywane przez twórców darmowego oprogramowania ... Wykorzystanie narzędzi KSN w celu dostarczania natychmiastowych aktualizacji na komputery użytkowników za pośrednictwem chmury ...

-

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe]()

Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe

... lub portalu społecznościowym. Socjotechnika W 2009 roku ponad 20 największych firm z branży oprogramowania, takich jak Google, Adobe, Juniper oraz Yahoo, padło ofiarą ataku ukierunkowanego ... i nieautoryzowanych urządzeń, luk w zabezpieczeniach oraz automatycznych aktualizacji aplikacji zawierających luki. Wnioski Nadużywanie zasobów firmowych może ...

-

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?]()

Co zrobić, kiedy złapiesz malware?

... rozpoznać, że złośliwe oprogramowanie zainfekowało nasze urządzenie? Jak pozbyć się złośliwego oprogramowania? W jaki sposób złośliwe oprogramowanie znajduje drogę do Twoich urządzeń? ... mobilne, aby w ten sposób wstrzyknąć je użytkownikom podczas aktualizacji. W taki sposób pod koniec 2020 r. złośliwym oprogramowaniem Sunburst zainfekowanych ...

-

![Bezpieczeństwo IT w europejskich firmach [© Scanrail - Fotolia.com] Bezpieczeństwo IT w europejskich firmach]()

Bezpieczeństwo IT w europejskich firmach

... oprogramowania ...

-

![Trend Micro: zagrożenia internetowe I-VI 2010 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe I-VI 2010]()

Trend Micro: zagrożenia internetowe I-VI 2010

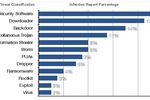

... oprogramowania przestępczego (ang. crimeware), czyli szkodliwego oprogramowania wykorzystywanego przez przestępców do kradzieży danych. Większość koni trojańskich prowadzi właśnie do takiego szkodliwego oprogramowania ... . Dzięki korelacji różnych elementów zagrożeń oraz ciągłej aktualizacji swoich baz danych o zagrożeniach firma Trend Micro ...

-

![Bezpieczeństwo Internetu 2010 Bezpieczeństwo Internetu 2010]()

Bezpieczeństwo Internetu 2010

... roku 2010 ta kategoria szkodliwego oprogramowania nadal dominowała. Preferowanym środkiem dystrybucji szkodliwego oprogramowania zabezpieczającego stała się wyszukiwarka Google ... w przeglądarce automatyczne otwieranie dokumentów PDF. Sprawdzaj regularnie dostępność aktualizacji zabezpieczeń i instaluj je. Informacje o raporcie Raport CA Technologies ...

-

![Dzień Bezpiecznego Internetu 2011 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2011]()

Dzień Bezpiecznego Internetu 2011

... profilu. Spam 2.0 – sieci społecznościowe są też coraz częściej użzywane jako narzędzie spamu. Jak się chronić przed tymi zagrożeniami? Jeśli potrzebujesz aktualizacji jakiekolwiek oprogramowania, z którego korzystasz, nigdy nie instaluj go z poziomu portalu społecznościowego (może zawierać np. Trojana), tylko przejdź na stronę WWW dostawcy ...

-

![Ochrona sprzętu elektronicznego [© stoupa - Fotolia.com] Ochrona sprzętu elektronicznego]()

Ochrona sprzętu elektronicznego

... serwisów internetowych oraz automatyczne aktualizacje. Aby zapewnić najlepszą ochronę przed zagrożeniami, warto poszukać oprogramowania zabezpieczającego, które oferuje bezpieczeństwo w czasie rzeczywistym dzięki ciągłej aktualizacji danych w chmurze. Pamiętaj, by sprawdzić, czy zainstalowane na nowym komputerze oprogramowanie zabezpieczające nie ...

-

![System operacyjny Android 4.4 bezpieczniejszy? System operacyjny Android 4.4 bezpieczniejszy?]()

System operacyjny Android 4.4 bezpieczniejszy?

... użytkowników decyduje się, by mieć możliwość szerszej personalizacji smartfonów i tabletów. Po aktualizacji do wersji 4.4 proces ten będzie znacznie trudniejszy. Czy teraz będzie bezpieczniej? Z punktu widzenia szkodliwego oprogramowania wspomniane usprawnienia tak naprawdę nie robią wielkiej różnicy. Najpopularniejsze źródło infekcji Androida ...

-

![Poważna luka w zabezpieczeniach Internet Explorera [© igor - Fotolia.com] Poważna luka w zabezpieczeniach Internet Explorera]()

Poważna luka w zabezpieczeniach Internet Explorera

... producent oprogramowania jeszcze nie wie, lub nie zdążył jeszcze go naprawić. Microsoft zapowiedział wprowadzenie aktualizacji, która naprawi błąd. Będzie można ją pobrać niezależnie, lub razem z innymi aktualizacjami systemu. Nie dotyczy to użytkowników Windows XP. Od 8 kwietnia tego roku Microsoft nie wprowadza żadnych aktualizacji ...

-

![Kaspersky Security for Virtualization | Light Agent [© Jakub Jirsák - Fotolia.com] Kaspersky Security for Virtualization | Light Agent]()

Kaspersky Security for Virtualization | Light Agent

... maszyny wirtualnej do momentu pobrania najnowszej aktualizacji bezpieczeństwa na każdą taką maszynę. Do czasu przetworzenia tych aktualizacji maszyna wirtualna jest podatna na ataki. ... wirtualnej, który znacznie różni się od pochłaniającego mnóstwo zasobów oprogramowania, jakie można spotkać w tradycyjnym modelu opartym na agencie. Ten niewielki ...

-

![Darkhotel poluje na biznesmenów Darkhotel poluje na biznesmenów]()

Darkhotel poluje na biznesmenów

... siecią Wi-Fi, podając jako login numer pokoju oraz nazwisko. Następnie jest nakłaniana do pobrania aktualizacji popularnego oprogramowania – Google Toolbar, Adobe Flash lub Windows Messenger. Jednak w rzeczywistości zamiast aktualizacji instalowany jest koń trojański, za pomocą którego atakujący instalują dalsze narzędzia – podpisanego cyfrowo ...

-

![Windows 10: sukces czy jednak klapa? [© nakophotography - Fotolia.com] Windows 10: sukces czy jednak klapa?]()

Windows 10: sukces czy jednak klapa?

... 7 lub 8 wciąż mogą w prosty sposób stać się dumnymi posiadaczami najnowszego oprogramowania Windowsa. Jednak jest to możliwe jeszcze tylko przez kilkanaście dni. Mimo pojawiających się w sieci doniesień o rzekomym przedłużeniu okresu darmowej aktualizacji, na oficjalnym blogu Windowsa potwierdzono, że tak jak zapowiadano od początku ...

-

![Atak na abonentów Deutsche Telekom [© phonlamaiphoto - Fotolia.com] Atak na abonentów Deutsche Telekom]()

Atak na abonentów Deutsche Telekom

... dostawców usług internetowych do zdalnej konfiguracji routerów. Próby zainstalowania oprogramowania na urządzeniach ofiar przeprowadzono za pośrednictwem botneta Mirai. Interesujące ... instalacja przebiega automatycznie, zaraz po połączeniu się routera z ISP. Na skutek aktualizacji zdalna konfiguracja portu 7547 przestała już być dostępna. Eksperci są ...

-

![Internet Rzeczy - krucha ofiara ataków Internet Rzeczy - krucha ofiara ataków]()

Internet Rzeczy - krucha ofiara ataków

... inteligentnych urządzeń na całym świecie. Większość z nich nie posiada żadnego rozwiązania bezpieczeństwa, a ich producenci zwykle nie udostępniają aktualizacji bezpieczeństwa ani nowych wersji oprogramowania. To oznacza, że istnieją miliony podatnych na potencjalne ataki urządzeń — a być może nawet urządzeń, które zostały już zainfekowane ...

-

![Bezpieczeństwo IT: trendy 2019 [© ArtemSam - Fotolia.com] Bezpieczeństwo IT: trendy 2019]()

Bezpieczeństwo IT: trendy 2019

... oraz wdrożone bardziej surowe zapisy umów, mające na celu skuteczniejsze dostarczanie aktualizacji zabezpieczeń do urządzeń. „Dni prostego złośliwego oprogramowania są policzone”, mówi Alexander Burris, główny badacz zagrożeń mobilnychw G DATA. „W epoce złośliwego oprogramowania na urządzenia mobilne mamy obecnie do czynienia z rozwojem podobnym do ...

-

![Praca zdalna przyspiesza transformację cyfrową w obszarze cyberbezpieczeństwa [© goodluz - Fotolia.com.jpg] Praca zdalna przyspiesza transformację cyfrową w obszarze cyberbezpieczeństwa]()

Praca zdalna przyspiesza transformację cyfrową w obszarze cyberbezpieczeństwa

... wykorzystujących system Android. System Windows 7 wciąż obecny w służbie zdrowia, mimo braku aktualizacji łatających luki w zabezpieczeniach – Ponad 30 proc. urządzeń z systemem Windows w służbie ... często jest utrudniona ze względu na restrykcyjne zasady zakupu oprogramowania pochodzącego od zewnętrznych dostawców. Urządzenia z systemem Windows ...

-

![5 sposobów na skuteczną ochronę komputera Mac [© pixabay.com] 5 sposobów na skuteczną ochronę komputera Mac]()

5 sposobów na skuteczną ochronę komputera Mac

... rok, kiedy Atlas VPN wykrył 674 273 nowych próbek złośliwego oprogramowania atakujących system macOS firmy Apple. Dla porównania w 2019 roku było ich zaledwie ... podstawowymi w zakresie higieny cyberbezpieczeństwa. 1. Nie odkładaj na późnej aktualizacji zabezpieczeń. Instalowanie aktualizacji może być nieco uciążliwe, ale poświęcenie kilku chwil na ...

-

![Napędzani innowacją, kierowani Cyfrową Transformacją: proALPHA ERP+ i nowe horyzonty przemysłu. Napędzani innowacją, kierowani Cyfrową Transformacją: proALPHA ERP+ i nowe horyzonty przemysłu.]()

Napędzani innowacją, kierowani Cyfrową Transformacją: proALPHA ERP+ i nowe horyzonty przemysłu.

... zalet rozwiązań typu SaaS. W praktyce oznacza to, że klienci mogą cieszyć się wszystkimi korzyściami płynącymi z posiadania najnowszej wersji oprogramowania, nie martwiąc się o procesy aktualizacji. W ten sposób, dążymy do zapewnienia kompleksowej oferty, która odpowiada na różnorodne i ewoluujące potrzeby naszych klientów. Jeżeli są dodatkowe ...

Tematy: -

![Jak przebiega atak ransomware i jak się przed nim obronić? Jak przebiega atak ransomware i jak się przed nim obronić?]()

Jak przebiega atak ransomware i jak się przed nim obronić?

... oprogramowania i usunięcia go, sprawcy mieli możliwość kontynuowania swoich operacji. Często wykorzystują automatyczne mechanizmy podtrzymania szkodliwego oprogramowania, takie jak uruchamianie się złośliwego oprogramowania ... zapobieganie przyszłym zagrożeniom. Regularne wdrażanie aktualizacji we wszystkich systemach i oprogramowaniu jest kluczowe, ...

-

![Jak działają metody socjotechniczne hakerów? Jak działają metody socjotechniczne hakerów?]()

Jak działają metody socjotechniczne hakerów?

... rodzajom ataków. Otrzymasz możliwość dokonywania codziennych aktualizacji oraz ochronę przeciwko zagrożeniom z sieci.” Podobne ataki miały już miejsce w przeszłości. Były one oczywiście skutkiem działania innego szkodnika, jednak cel był ten sam - zachęcić do pobrania lub kupna „oprogramowania”. Nawet metoda informowania o infekcji była podobna ...

-

![Nowe notebooki HP Nowe notebooki HP]()

Nowe notebooki HP

... Właściciele komputerów TouchSmart 300 i TouchSmart 600 mogą bezpłatnie pobrać najnowszą wersję oprogramowania TouchSmart w sekcji „Wsparcie i sterowniki” w serwisie hp.pl. HP Mini ... komputera oraz rozwiązuje problemy z automatyczną instalacją aktualizacji i automatycznym dostrajaniem, wbudowanym systemem diagnostycznym oraz wyspecjalizowaną pomocą ...

-

![Bezpieczeństwo IT 2011 Bezpieczeństwo IT 2011]()

Bezpieczeństwo IT 2011

... . Operacja ta ujawniła jedną istotną kwestię: wiedząc, jak wygląda proces aktualizacji bota, Kaspersky Lab lub organy ścigania mogły zainstalować program na komputerach ... komputerów PC (fałszywe programy antywirusowe to tylko jedna z najpopularniejszych kategorii szkodliwego oprogramowania dla komputerów PC) na komputery Mac stanowi istotny trend 2011 ...

-

![Prywatne urządzenia mobilne w pracy coraz powszechniejsze [© auremar - Fotolia.com] Prywatne urządzenia mobilne w pracy coraz powszechniejsze]()

Prywatne urządzenia mobilne w pracy coraz powszechniejsze

... aktualizacji systemu operacyjnego, określenie wymagań co do stosowanych haseł i polityki ich stosowania. Grzegorz Misztalewski, główny projektant w firmie Pentacomp, zwraca uwagę na trudności w egzekwowaniu od pracowników przestrzegania ustalonej polityki bezpieczeństwa, np. w zakresie instalacji na urządzeniach prywatnych oprogramowania ...

-

![10 najważniejszych faktów na temat polskiego rynku IT [© vege - Fotolia.com] 10 najważniejszych faktów na temat polskiego rynku IT]()

10 najważniejszych faktów na temat polskiego rynku IT

... przykładem są firmy, które przez wzgląd na wydatki, rozglądają się za zakupem oprogramowania SaaS (Software as a Service), dzięki któremu nie muszą co jakiś czas kupować najnowszych wersji oprogramowania, tylko korzystają z jego aktualizacji. W efekcie otrzymują zawsze aktualny software. Gdzie szukać dobrego inżyniera? W Polsce! Wysoko ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Bezpieczeństwo IT: błędy administratorów [© markrussellphoto - Fotolia.com] Bezpieczeństwo IT: błędy administratorów](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Bezpieczenstwo-IT-bledy-administratorow-119636-150x100crop.jpg)

![Oracle Java atakowana najczęściej IX 2012 - VIII 2013 [© cristovao31 - Fotolia.com] Oracle Java atakowana najczęściej IX 2012 - VIII 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Oracle-Java-atakowana-najczesciej-IX-2012-VIII-2013-126786-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie I poł. 2016 [© pichetw - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-I-pol-2016-179955-150x100crop.jpg)

![Cyberataki: nowe spojrzenie na spam i ataki na Internet Rzeczy [© vchalup - Fotolia.com] Cyberataki: nowe spojrzenie na spam i ataki na Internet Rzeczy](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberataki-nowe-spojrzenie-na-spam-i-ataki-na-Internet-Rzeczy-228305-150x100crop.jpg)

![Smartfony z Androidem w niebezpieczeństwie. Wzrost zagrożeń o 33% [© pixabay.com] Smartfony z Androidem w niebezpieczeństwie. Wzrost zagrożeń o 33%](https://s3.egospodarka.pl/grafika2/smartfon-z-Androidem/Smartfony-z-Androidem-w-niebezpieczenstwie-Wzrost-zagrozen-o-33-240916-150x100crop.jpg)

![3 wizje outsourcingu IT, czyli fareshoring, onshoring i nearshoring [© pixabay.com] 3 wizje outsourcingu IT, czyli fareshoring, onshoring i nearshoring](https://s3.egospodarka.pl/grafika2/outsourcing-IT/3-wizje-outsourcingu-IT-czyli-fareshoring-onshoring-i-nearshoring-251078-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Polityka-bezpieczenstwa-a-ataki-ukierunkowane-na-sieci-firmowe-121046-150x100crop.jpg)

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?](https://s3.egospodarka.pl/grafika2/malware/Co-zrobic-kiedy-zlapiesz-malware-247586-150x100crop.jpg)

![Bezpieczeństwo IT w europejskich firmach [© Scanrail - Fotolia.com] Bezpieczeństwo IT w europejskich firmach](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Bezpieczenstwo-IT-w-europejskich-firmach-apURW9.jpg)

![Trend Micro: zagrożenia internetowe I-VI 2010 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe I-VI 2010](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-zagrozenia-internetowe-I-VI-2010-MBuPgy.jpg)

![Dzień Bezpiecznego Internetu 2011 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2011](https://s3.egospodarka.pl/grafika/Dzien-Bezpiecznego-Internetu/Dzien-Bezpiecznego-Internetu-2011-MBuPgy.jpg)

![Ochrona sprzętu elektronicznego [© stoupa - Fotolia.com] Ochrona sprzętu elektronicznego](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Ochrona-sprzetu-elektronicznego-MBuPgy.jpg)

![Poważna luka w zabezpieczeniach Internet Explorera [© igor - Fotolia.com] Poważna luka w zabezpieczeniach Internet Explorera](https://s3.egospodarka.pl/grafika2/IE/Powazna-luka-w-zabezpieczeniach-Internet-Explorera-136435-150x100crop.jpg)

![Kaspersky Security for Virtualization | Light Agent [© Jakub Jirsák - Fotolia.com] Kaspersky Security for Virtualization | Light Agent](https://s3.egospodarka.pl/grafika2/Kaspersky-Security-for-Virtualization/Kaspersky-Security-for-Virtualization-Light-Agent-136674-150x100crop.jpg)

![Windows 10: sukces czy jednak klapa? [© nakophotography - Fotolia.com] Windows 10: sukces czy jednak klapa?](https://s3.egospodarka.pl/grafika2/systemy-operacyjne/Windows-10-sukces-czy-jednak-klapa-178567-150x100crop.jpg)

![Atak na abonentów Deutsche Telekom [© phonlamaiphoto - Fotolia.com] Atak na abonentów Deutsche Telekom](https://s3.egospodarka.pl/grafika2/Deutsche-Telekom/Atak-na-abonentow-Deutsche-Telekom-186013-150x100crop.jpg)

![Bezpieczeństwo IT: trendy 2019 [© ArtemSam - Fotolia.com] Bezpieczeństwo IT: trendy 2019](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-IT-trendy-2019-214581-150x100crop.jpg)

![Praca zdalna przyspiesza transformację cyfrową w obszarze cyberbezpieczeństwa [© goodluz - Fotolia.com.jpg] Praca zdalna przyspiesza transformację cyfrową w obszarze cyberbezpieczeństwa](https://s3.egospodarka.pl/grafika2/transformacja-cyfrowa/Praca-zdalna-przyspiesza-transformacje-cyfrowa-w-obszarze-cyberbezpieczenstwa-234246-150x100crop.jpg)

![5 sposobów na skuteczną ochronę komputera Mac [© pixabay.com] 5 sposobów na skuteczną ochronę komputera Mac](https://s3.egospodarka.pl/grafika2/komputery-mac/5-sposobow-na-skuteczna-ochrone-komputera-Mac-243144-150x100crop.jpg)

![Prywatne urządzenia mobilne w pracy coraz powszechniejsze [© auremar - Fotolia.com] Prywatne urządzenia mobilne w pracy coraz powszechniejsze](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Prywatne-urzadzenia-mobilne-w-pracy-coraz-powszechniejsze-91916-150x100crop.jpg)

![10 najważniejszych faktów na temat polskiego rynku IT [© vege - Fotolia.com] 10 najważniejszych faktów na temat polskiego rynku IT](https://s3.egospodarka.pl/grafika2/rynek-IT/10-najwazniejszych-faktow-na-temat-polskiego-rynku-IT-162501-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Jaki podatek od nieruchomości w 2025 roku? [© Freepik] Jaki podatek od nieruchomości w 2025 roku?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-w-2025-roku-261260-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)

![Rynek wierzytelności nie hamuje [© AS Photograpy z Pixabay] Rynek wierzytelności nie hamuje](https://s3.egospodarka.pl/grafika2/dlugi/Rynek-wierzytelnosci-nie-hamuje-266028-150x100crop.jpg)

![Raty kredytów hipotecznych mogą spaść o prawie 20% [© Freepik] Raty kredytów hipotecznych mogą spaść o prawie 20%](https://s3.egospodarka.pl/grafika2/raty-kredytow/Raty-kredytow-hipotecznych-moga-spasc-o-prawie-20-266020-150x100crop.jpg)

![Zacznij korzystać z e-Poleconego [© Freepik] Zacznij korzystać z e-Poleconego](https://s3.egospodarka.pl/grafika2/e-Polecony/Zacznij-korzystac-z-e-Poleconego-266016-150x100crop.jpg)