-

![Trendy IT 2015 wg Cisco [© vege - Fotolia.com] Trendy IT 2015 wg Cisco]()

Trendy IT 2015 wg Cisco

... IT, a IT jest wszędzie; Standard WebRTC zdefiniuje przyszłe sposoby pracy; Internet Rzeczy a bezpieczeństwo IT; Fog computing i analityka w czasie rzeczywistym; Kontekstowa analiza predykcyjna Uproszczenie sieci. Zmiana jest jedyną stałą w świecie IT, a IT ... danych z pól naftowych czy oceny ryzyka cyberzagrożeń. Niezawodna komunikacja nie zawsze ...

-

![Big Data i analiza predykcyjna, czyli rekrutacja 2.0 [© Jakub Jirsák - Fotolia.com] Big Data i analiza predykcyjna, czyli rekrutacja 2.0]()

Big Data i analiza predykcyjna, czyli rekrutacja 2.0

... – i zacząć przodować w wyścigu po najlepsze talenty w branży IT. Analiza Predykcyjna w Procesach Werbunkowych Analiza predykcyjna otwiera nowe możliwości w przewidywaniu zachowań i preferencji ... i oczekiwań kandydatów. Druga kluczowa korzyść to zmniejszenie ryzyka związanego z zatrudnieniem nieodpowiednich osób. Zaawansowane algorytmy i techniki ...

-

![Bezpieczeństwo IT: trendy 2016 [© francis bonami - Fotolia.com] Bezpieczeństwo IT: trendy 2016]()

Bezpieczeństwo IT: trendy 2016

... analiza obecnie dostępnych danych lub automatyzacja zarządzania polityką. 4) Przenieś swoją uwagę z zasobów IT na wszystkie rodzaje aktywności użytkowników. Tradycyjne bezpieczeństwo IT koncentruje się na zasobach IT ...

-

![Infrastruktura IT cierpi przez luki w aplikacjach Infrastruktura IT cierpi przez luki w aplikacjach]()

Infrastruktura IT cierpi przez luki w aplikacjach

... analiza testów penetracyjnych dowiodła, że w 2017 roku umożliwiły one aż 73% włamań. Rezultaty badań ujęto i podsumowano w najnowszym raporcie „Ocena bezpieczeństwa korporacyjnych systemów informacyjnych w 2017 r.” Cyberprzestępcy planujący atak na konkretną organizację doskonale zdają sobie sprawę, że nie ma dwóch identycznych infrastruktur IT ...

-

![Ocena ryzyka w faktoringu [© Sergey Nivens - Fotolia.com] Ocena ryzyka w faktoringu]()

Ocena ryzyka w faktoringu

... Jak zauważa Agnieszka Dąbrowska, Analityk z Działu Oceny Ryzyka BRE Faktoring, bardzo istotna jest analiza umów handlowych, jeżeli są podpisywane, oraz dokumentów ... faktoringu jak i z zatrudnionymi pracownikami. Każdy faktor posługuje się zaawansowanymi systemami IT służącymi do przeprowadzania rozliczeń z klientem oraz generowania różnego rodzaju ...

-

![Mniej firm wykrywa oprogramowanie ransomware we własnym środowisku IT [© Andrey Popov - Fotolia.com] Mniej firm wykrywa oprogramowanie ransomware we własnym środowisku IT]()

Mniej firm wykrywa oprogramowanie ransomware we własnym środowisku IT

... oprogramowanie ransomware w swoim środowisku IT w pierwszej połowie 2023 r. (13%), w porównaniu ... analiza ta może pomóc zespołom ds. bezpieczeństwa w systematycznym ustalaniu priorytetów łatania w celu zminimalizowania ryzyka. Czerwona strefa pomaga osobom na stanowisku CISO w ustalaniu priorytetów działań związanych z aktualizacjami – Analiza ...

-

![Analiza danych doceniona. Biznes widzi korzyści [© Stuart Miles - Fotolia.com] Analiza danych doceniona. Biznes widzi korzyści]()

Analiza danych doceniona. Biznes widzi korzyści

... bogactwa korzystać. Pomoc w tym zakresie stanowić mogą kolejne narzędzia IT. Kluczem do sukcesu jest jednak sam pomysł na wykorzystanie ... ryzyka. Sprawna i dobrze przemyślana analiza danych będzie stanowiła o pozycji firmy na rynku. Pozwala ona na zidentyfikowanie nieefektywnych procesów, źle działających mechanizmów kontroli, zmian w poziomie ryzyka ...

-

![Czy automatyzacja zabiera pracę w branży IT? Zależy komu [© Freepik] Czy automatyzacja zabiera pracę w branży IT? Zależy komu]()

Czy automatyzacja zabiera pracę w branży IT? Zależy komu

... - mówi Dominik Malec, lider rekrutacji IT w Experis - Dodatkowo, firmy obawiają się nadmiernego ryzyka związanego z dynamicznymi zmianami rynkowymi i wybierają ... zaznacza ekspert. Kogo szukają firmy i jak przyciągają talenty? Analiza pokazuje, że 34% firm z sektora IT planuje zwiększać zatrudnienie. Główne powody rekrutacji to rozwój organizacji i ...

-

![Freelancerzy z branży IT niechciani Freelancerzy z branży IT niechciani]()

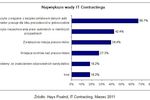

Freelancerzy z branży IT niechciani

... IT w najbliższych sześciu miesiącach, najczęściej będą poszukiwać programistów (53,8%), specjalistów zajmujących się konsultingiem wdrożeniowym, zarządzaniem projektem czy analiza biznesową (po 23,1%) oraz administrowaniem infrastruktury IT ...

-

![Bezpieczeństwo IT w 5 krokach [© fuzzbones - Fotolia.com] Bezpieczeństwo IT w 5 krokach]()

Bezpieczeństwo IT w 5 krokach

... za siebie – cyberprzestępczość rośnie w siłę. A co z poziomem bezpieczeństwa w polskich firmach? 1. Przede wszystkim analiza Podstawą dobrej ochrony jest określenie słabych i mocnych stron firmowego IT. W gronie wysokiego ryzyka znajdują się banki, firmy ubezpieczeniowe, e-commerce, operatorzy telekomunikacyjni, energetyczni, a także administracja ...

-

![5 trendów wpływających na bezpieczeństwo IT [© Creativa Images - Fotolia.com] 5 trendów wpływających na bezpieczeństwo IT]()

5 trendów wpływających na bezpieczeństwo IT

... ich aktywności. Każdy porusza się w konkretnym środowisku IT w specyficzny sposób, który staje się jego charakterystycznym śladem ... w momencie gdy są realizowane. Dlatego też analiza behawioralna zastosowana w rozwiązaniach zabezpieczających ... , które nadają priorytety alertom i przypisują oceny ryzyka w zależności od kontekstu do każdego alarmu, tak ...

-

![Przetwarzanie poufnych danych. Analiza wytycznych GIODO [© Photographee.eu - Fotolia.com] Przetwarzanie poufnych danych. Analiza wytycznych GIODO]()

Przetwarzanie poufnych danych. Analiza wytycznych GIODO

... administratorach wrażliwych informacji podjęcie konkretnych kroków, mających na celu zminimalizowanie ryzyka zniszczenia lub kradzieży powierzonych im danych. W kwestii jak tego dokonać ... for Information and related Technology) - zbiór dobrych praktyk z zakresu IT Governance, które mogą być wykorzystywane w szczególności przez audytorów systemów ...

-

![Wpływ światowej pandemii na dywersyfikację ryzyka w biznesie. Czy koronawirus zmienił strukturę polskich firm? [© Sergey Nivens - Fotolia.com] Wpływ światowej pandemii na dywersyfikację ryzyka w biznesie. Czy koronawirus zmienił strukturę polskich firm?]()

Wpływ światowej pandemii na dywersyfikację ryzyka w biznesie. Czy koronawirus zmienił strukturę polskich firm?

... IT, po kosmetyczną. Każdy z tych obszarów ma zupełnie inną charakterystykę, więc w każdym przypadku optymalizacja musi być odpowiednio dostosowana do warunków. Są też jednak rzeczy wspólne. Każdej z tych osób zależało na jak największym zminimalizowaniu ryzyka ... znaczenie dla procesu przekształcania. 2. Analiza podatkowa i optymalizacja kosztów Przy ...

Tematy: jednoosobowa działalność gospodarcza, spółka komandytowa, komandytariusz, komplementariusz, holding, spółka z o.o., działalność gospodarcza, sukcesja, sukcesja firmy, śmierć właściciela firmy, dziedziczenie, odpowiedzialność wspólników, fuzja, przekształcenie spółki, spółka akcyjna, zobowiązania spółki, rok 2021 -

![Handel, IT i finanse. Tam zawsze jest praca [© Artur Marciniec - Fotolia.com] Handel, IT i finanse. Tam zawsze jest praca]()

Handel, IT i finanse. Tam zawsze jest praca

... oraz administrujących sieci (25%). Analiza ofert pracy adresowanych do specjalistów odpowiedzialnych za obszar administracji IT pokazuje, że pracodawcy oczekują od ... natomiast zapotrzebowanie na osoby odpowiedzialne za analizę i ocenę ryzyka czy specjalistów ds. bankowości inwestycyjnej. W ogłoszeniach dedykowanych ekonomistom i finansistom (wzrost o ...

-

![Bezpieczeństwo IT - niepotrzebny koszt? [© Scanrail - Fotolia.com] Bezpieczeństwo IT - niepotrzebny koszt?]()

Bezpieczeństwo IT - niepotrzebny koszt?

... jakie wynikają z tego typu działań pracowników oraz podjęcie odpowiednich czynności minimalizujących ryzyka. Bardziej stosownym wydają się przy tym wszelkiego typu szkolenia, ... społeczeństwo informacyjne, jego świadomości na temat bezpieczeństwa IT, a także analiza zaangażowania przedsiębiorców w proces zapewnienia bezpieczeństwa informacji w firmach ...

-

![Jakie inwestycje zwiększą bezpieczeństwo IT? [© Melpomene - Fotolia.com] Jakie inwestycje zwiększą bezpieczeństwo IT?]()

Jakie inwestycje zwiększą bezpieczeństwo IT?

... podstawową technologią niezbędną do osiągnięcia skuteczniejszej ochrony przed cyberzagrożeniami jest analiza wielkich zbiorów danych. Wśród kluczowych obszarów, w których firmy ... sformalizowanych metod wdrożeniowych, które pozwalają z wyprzedzeniem zarządzać czynnikami ryzyka. Wypowiedzi przedstawicieli kierownictwa Amit Yoran, wiceprezes RSA, ...

-

![Bezpieczeństwo IT: trendy 2013 Bezpieczeństwo IT: trendy 2013]()

Bezpieczeństwo IT: trendy 2013

... ponad 5 mln dolarów rocznie. Poniżej przeczytać można prognozy na przyszły rok, analiza ta zawiera również wnioski na temat tego, jak zagrożenia bezpieczeństwa wpłyną na ... pobierają z nich dane, które następnie są przechowywane w innych chmurach. Powoduje to wzrost ryzyka włamań oraz ataków, mających na celu przechwycenie danych z urządzeń mobilnych. ...

-

![Jak NIS2 wpłynie na firmy? Regulacje UE na rok 2025 Jak NIS2 wpłynie na firmy? Regulacje UE na rok 2025]()

Jak NIS2 wpłynie na firmy? Regulacje UE na rok 2025

... NIS2 jest analiza ryzyka. Powinna ona obejmować: wszystkie systemy informatyczne – co wymaga zaangażowania ekspertów z różnych dziedzin; wyważenie ryzyk w kontekście działalności firmy, z uwzględnieniem jej specyfiki i możliwości; regularne aktualizacje – np. coroczne lub wykonywane po każdej istotnej zmianie w systemach IT; uwzględnienie budżetu ...

-

![5 sposobów na skuteczny plan ciągłości działania [© andranik123 - Fotolia.com] 5 sposobów na skuteczny plan ciągłości działania]()

5 sposobów na skuteczny plan ciągłości działania

... w jakim zakresie będzie podejmował decyzje i kto będzie go mógł w tym zastąpić. 2. Analiza ryzyka Każda organizacja ma indywidualne wymagania co do dostępności systemów, ... chmurowej, która zapewni skalę działania, np. na wypadek wzrostu ruchu w sklepie, w IT posiadanie przynajmniej dwóch lokalizacji, w których posiadamy serwery czy usługi cloud. W ...

-

![Bitdefender rozwija GravityZone [© tashatuvango - Fotolia.com] Bitdefender rozwija GravityZone]()

Bitdefender rozwija GravityZone

... analiza ryzyka umożliwia zespołom SecOps (bezpieczeństwa) zapobieganie najbardziej powszechnym naruszeniom. Endpoint Risk Analytics pozwala administratorom na bardziej strategiczne podejście do pracy, czyli skupienie się na precyzyjnej ocenie ryzyka ... zagrożenia. Nie wymagając dedykowanych serwerów i pracowników IT, pozwala na skupienie wszystkich ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... Z kolei w tym roku australijski dostawca Distribute.IT utracił na skutej ataku hakerskiego wszystkie ... .Win32.Miner.h, którego celem jest tworzenie botnetów P2P. Analiza wykazała, że zbudowana przez ten program sieć ... Libia (24,7%) oraz Nigeria (15%)). Państwa wysokiego ryzyka. Poziom ryzyka w tej grupie mieści się w przedziale 41- 60%. W tym kwartale ...

-

![Strategie agresywne: część 1 [© Minerva Studio - Fotolia.com] Strategie agresywne: część 1]()

Strategie agresywne: część 1

... jako pozostawiające wysoki margines ryzyka, skutkujący wyborem funduszu uzyskującego długoterminowo wyniki gorsze niż rentowność indeksu. Analiza agresywnych, pasywnych strategii akcyjnych ... Sektorami cieszącymi się wysokim zainteresowaniem inwestorów są głównie sektor IT, ze szczególnym uwzględnieniem podsektora softwarowego oraz e-commerce, sektor ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... 2013 roku okazał się pracowitym okresem w branży bezpieczeństwa IT. W raporcie tym zostały opisane najważniejsze wydarzenia. ... organizacje dyplomatyczne i firmy na całym świecie. Analiza plików i odtworzenie struktury ataku trwały kilka miesięcy. ... tej grupy był Tadżykistan (60,4%). Grupa wysokiego ryzyka: Grupa ta obejmuje państwa, w których 41 – 60% ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... analiza charakteru ... Wszystkie pozostałe kraje, za wyjątkiem Danii, przynależą do grupy średniego ryzyka (21 – 40 %). W Szwajcarii, Niemczech, Austrii i Luksemburgu odsetek zaatakowanych ... zajmują witryny w strefach domenowych w Hiszpanii (.com.es) i we Włoszech (.it). Strefa domenowa Czarnogóry – .me – wywołuje oczywiste skojarzenia wśród osób ...

-

![Ile zarabia się w banku? Są najnowsze wieści z sektora bankowego [© Drazen Zigic na Freepik] Ile zarabia się w banku? Są najnowsze wieści z sektora bankowego]()

Ile zarabia się w banku? Są najnowsze wieści z sektora bankowego

... na określonych specjalistów. Oto, do jakich wniosków prowadzi ich analiza. Z tego tekstu dowiesz się m.in.: Czy liczba osób ... ryzyka zarabiają od 8 000 do 18 000 zł, podczas gdy managerowie zespołów ds. ryzyka ESG mogą liczyć na pensje rzędu 20 000–40 000 zł. Atrakcyjne wynagrodzenia w sektorze otrzymują pracownicy działów IT. Dyrektorzy IT ...

-

![Najbardziej poszukiwani pracownicy 2012 [© alphaspirit - Fotolia.com] Najbardziej poszukiwani pracownicy 2012]()

Najbardziej poszukiwani pracownicy 2012

... było skierowanych do doradców finansowych, 3% specjalistów podatkowych i specjalistów ds. ryzyka (1%). Zawód finansisty wiąże się przede wszystkim z odpowiednim wykształceniem. ... na podobnym stanowisku. Podsumowanie „Analiza ogłoszeń o prace w II połowy 2012 wskazuje na rosnące zatrudnienie i zapotrzebowanie na pracowników z IT, Finansów i Księgowości ...

-

![Rekomendacja D to bezpieczny bank [© Pixabay.com] Rekomendacja D to bezpieczny bank]()

Rekomendacja D to bezpieczny bank

... jest szansą na wprowadzenie nowoczesnego zarządzania architekturą IT. W dużej mierze są to banki spółdzielcze. Traktując ... Analiza zgodności z Rekomendacją D realizowanej przez bank samodzielnie nie daje takiej możliwości, dlatego audyt zewnętrzny może pełnić rolę sprawdzającą badanie wewnętrzne, zwłaszcza w obszarach o wysokim poziomie ryzyka ...

-

![Cyberbezpieczeństwo firm cierpi przez brak pracowników [© BillionPhotos.com - Fotolia.com] Cyberbezpieczeństwo firm cierpi przez brak pracowników]()

Cyberbezpieczeństwo firm cierpi przez brak pracowników

... (40% wskazań) oraz analiza złośliwego oprogramowania (39% wskazań). RODO dla większości firm stanowi priorytetowy standard zgodności IT Standardy zgodności IT i ochrony ... wydają się regulacje dotyczące klasyfikowania systemów sztucznej inteligencji według ryzyka i wprowadzania zróżnicowanych wymagań dotyczących ich rozwoju i użytkowania (AI Act), ...

-

![Upadłości firm w Polsce 2016 r. [© Syda Productions - Fotolia.com] Upadłości firm w Polsce 2016 r.]()

Upadłości firm w Polsce 2016 r.

... ryzyka krajowe – zmiany otoczenia prawnego czy nieprzewidywalność wprowadzanych regulacji, jak również ryzyka pochodzące ze strony czynników globalnych, w tym konsekwencje Brexitu i wzrost ryzyka ... i zatrudnienie w upadających i restrukturyzowanych firmach Analiza obrotów ... największy polski sprzedawca sprzętu IT – Action SA, który przechodzi obecnie ...

-

![Cyberbezpieczeństwo: dlaczego polskie firmy boją się dyrektyw UE? [© tashatuvango - Fotolia] Cyberbezpieczeństwo: dlaczego polskie firmy boją się dyrektyw UE?]()

Cyberbezpieczeństwo: dlaczego polskie firmy boją się dyrektyw UE?

... technologiczne, ale też organizacyjne. Analiza ryzyka, szkolenia, działania zmierzające do zapewnienia bezpieczeństwa łańcucha dostaw, obsługa incydentów – to wszystko jest zawarte w nowych przepisach i wymaga procedur, technologii oraz ludzi. A tych brakuje. Według danych DESI 2022 w Polsce brakuje 50 tys. osób specjalistów IT z czego nawet 20 ...

-

![Co 2. cyberatak ransomware wycelowany w przemysł [© DD Images - Fotolia.com] Co 2. cyberatak ransomware wycelowany w przemysł]()

Co 2. cyberatak ransomware wycelowany w przemysł

... r.). Rzuca to światło na potrzebę podjęcia przez producentów rozwiązań IT wewnętrznych działań mających na celu wykrywanie ... wiper było ukierunkowanych na podmioty z branży przemysłowej – Analiza danych ze wszystkich czujników Fortinet ujawniła spadek o 70 ... klienci utrzymywali ścisły reżim łatania luk w celu zmniejszenia ryzyka ich wykorzystania – ...

-

![Polska: wydarzenia tygodnia 17/2019 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 17/2019]()

Polska: wydarzenia tygodnia 17/2019

... stabilną. Stabilna perspektywa oznacza, że ryzyka dla oceny kredytowej Polski ... Cyfryzacja doprowadzi do zmian w zatrudnieniu w IT, gdzie 11% przedsiębiorstw deklaruje wzrost, a 1% spadek zatrudnienia, w obsłudze klienta (9% vs. 4%), ... kluczowe będą komunikacja, myślenie krytyczne i analiza oraz budowanie relacji i wywieranie wpływu. Badaniem ...

-

![Nowoczesna Gospodarka: zatrudnienie w II kw. 2013 [© Trueffelpix - Fotolia.com ] Nowoczesna Gospodarka: zatrudnienie w II kw. 2013]()

Nowoczesna Gospodarka: zatrudnienie w II kw. 2013

... boryka się rynek pracy w Polsce, nie dotyczą najbardziej innowacyjnych przedsiębiorstw. Analiza pt. „Zatrudnienie w Nowoczesnej Gospodarce Q2 2013” wskazuje, że w II kw. ... makroekonomicznej, a także obawą przed utratą pracy i niechęcią do podejmowania ryzyka związanego z jej zmianą. Obserwując jednak cały rynek, mogę ... , produkcję, telekomunikację i IT ...

-

![Nowi pracownicy stanowią zagrożenie dla firmy [© Scanrail - Fotolia.com] Nowi pracownicy stanowią zagrożenie dla firmy]()

Nowi pracownicy stanowią zagrożenie dla firmy

... 12 miesięcy. Dla każdej średniej firmy, która niekoniecznie posiada swój dział IT, edukacja w temacie bezpieczeństwa informacji, jest bardzo poważną kwestią. Mimo tego, ... ryzyka poprzez odświeżenie pojęcia odpowiedzialności Twoich pracowników. Wskaż gdzie leżą odpowiednie granice – na początku pomogą Ci w tym rządowe strony WWW. Niezależna analiza ...

-

![Ryzyko biznesowe na Dolnym Śląsku wyraźnie rośnie [© tumsasedgars - Fotolia.com] Ryzyko biznesowe na Dolnym Śląsku wyraźnie rośnie]()

Ryzyko biznesowe na Dolnym Śląsku wyraźnie rośnie

... pieniądze przychodzi czekać dłużej niż w innych. Najnowsza analiza Euler Hermes charakteryzuje obieg należności ... innych województwach regionu) Wyraźnym potwierdzeniem skali ryzyka na Dolnym Śląsku jest ... obok firm turystyczno-gastronomicznych także tych związanych z obsługą IT, usługami bazodanowymi, call center, programistycznymi, marketingowymi itp ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Trendy IT 2015 wg Cisco [© vege - Fotolia.com] Trendy IT 2015 wg Cisco](https://s3.egospodarka.pl/grafika2/rok-2015/Trendy-IT-2015-wg-Cisco-149730-150x100crop.jpg)

![Big Data i analiza predykcyjna, czyli rekrutacja 2.0 [© Jakub Jirsák - Fotolia.com] Big Data i analiza predykcyjna, czyli rekrutacja 2.0](https://s3.egospodarka.pl/grafika2/Big-Data/Big-Data-i-analiza-predykcyjna-czyli-rekrutacja-2-0-258369-150x100crop.jpg)

![Bezpieczeństwo IT: trendy 2016 [© francis bonami - Fotolia.com] Bezpieczeństwo IT: trendy 2016](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-IT-trendy-2016-169609-150x100crop.jpg)

![Ocena ryzyka w faktoringu [© Sergey Nivens - Fotolia.com] Ocena ryzyka w faktoringu](https://s3.egospodarka.pl/grafika2/faktoring/Ocena-ryzyka-w-faktoringu-120983-150x100crop.jpg)

![Mniej firm wykrywa oprogramowanie ransomware we własnym środowisku IT [© Andrey Popov - Fotolia.com] Mniej firm wykrywa oprogramowanie ransomware we własnym środowisku IT](https://s3.egospodarka.pl/grafika2/cyberataki/Mniej-firm-wykrywa-oprogramowanie-ransomware-we-wlasnym-srodowisku-IT-254634-150x100crop.jpg)

![Analiza danych doceniona. Biznes widzi korzyści [© Stuart Miles - Fotolia.com] Analiza danych doceniona. Biznes widzi korzyści](https://s3.egospodarka.pl/grafika2/Big-Data/Analiza-danych-doceniona-Biznes-widzi-korzysci-148562-150x100crop.jpg)

![Czy automatyzacja zabiera pracę w branży IT? Zależy komu [© Freepik] Czy automatyzacja zabiera pracę w branży IT? Zależy komu](https://s3.egospodarka.pl/grafika2/branza-IT/Czy-automatyzacja-zabiera-prace-w-branzy-IT-Zalezy-komu-265623-150x100crop.jpg)

![Bezpieczeństwo IT w 5 krokach [© fuzzbones - Fotolia.com] Bezpieczeństwo IT w 5 krokach](https://s3.egospodarka.pl/grafika2/ataki-DDoS/Bezpieczenstwo-IT-w-5-krokach-152628-150x100crop.jpg)

![5 trendów wpływających na bezpieczeństwo IT [© Creativa Images - Fotolia.com] 5 trendów wpływających na bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/5-trendow-wplywajacych-na-bezpieczenstwo-IT-164939-150x100crop.jpg)

![Przetwarzanie poufnych danych. Analiza wytycznych GIODO [© Photographee.eu - Fotolia.com] Przetwarzanie poufnych danych. Analiza wytycznych GIODO](https://s3.egospodarka.pl/grafika2/przetwarzanie-danych-osobowych/Przetwarzanie-poufnych-danych-Analiza-wytycznych-GIODO-215864-150x100crop.jpg)

![Wpływ światowej pandemii na dywersyfikację ryzyka w biznesie. Czy koronawirus zmienił strukturę polskich firm? [© Sergey Nivens - Fotolia.com] Wpływ światowej pandemii na dywersyfikację ryzyka w biznesie. Czy koronawirus zmienił strukturę polskich firm?](https://s3.egospodarka.pl/grafika2/jednoosobowa-dzialalnosc-gospodarcza/Wplyw-swiatowej-pandemii-na-dywersyfikacje-ryzyka-w-biznesie-Czy-koronawirus-zmienil-strukture-polskich-firm-231672-150x100crop.jpg)

![Handel, IT i finanse. Tam zawsze jest praca [© Artur Marciniec - Fotolia.com] Handel, IT i finanse. Tam zawsze jest praca](https://s3.egospodarka.pl/grafika2/praca/Handel-IT-i-finanse-Tam-zawsze-jest-praca-170173-150x100crop.jpg)

![Bezpieczeństwo IT - niepotrzebny koszt? [© Scanrail - Fotolia.com] Bezpieczeństwo IT - niepotrzebny koszt?](https://s3.egospodarka.pl/grafika/systemy-IT/Bezpieczenstwo-IT-niepotrzebny-koszt-apURW9.jpg)

![Jakie inwestycje zwiększą bezpieczeństwo IT? [© Melpomene - Fotolia.com] Jakie inwestycje zwiększą bezpieczeństwo IT?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-informacji/Jakie-inwestycje-zwieksza-bezpieczenstwo-IT-139370-150x100crop.jpg)

![5 sposobów na skuteczny plan ciągłości działania [© andranik123 - Fotolia.com] 5 sposobów na skuteczny plan ciągłości działania](https://s3.egospodarka.pl/grafika2/ciaglosc-biznesowa/5-sposobow-na-skuteczny-plan-ciaglosci-dzialania-205353-150x100crop.jpg)

![Bitdefender rozwija GravityZone [© tashatuvango - Fotolia.com] Bitdefender rozwija GravityZone](https://s3.egospodarka.pl/grafika2/Bitdefender-GravityZone/Bitdefender-rozwija-GravityZone-233136-150x100crop.jpg)

![Strategie agresywne: część 1 [© Minerva Studio - Fotolia.com] Strategie agresywne: część 1](https://s3.egospodarka.pl/grafika/strategie-agresywne/Strategie-agresywne-czesc-1-iG7AEZ.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Ile zarabia się w banku? Są najnowsze wieści z sektora bankowego [© Drazen Zigic na Freepik] Ile zarabia się w banku? Są najnowsze wieści z sektora bankowego](https://s3.egospodarka.pl/grafika2/wynagrodzenia-w-bankowosci/Ile-zarabia-sie-w-banku-Sa-najnowsze-wiesci-z-sektora-bankowego-262812-150x100crop.jpg)

![Najbardziej poszukiwani pracownicy 2012 [© alphaspirit - Fotolia.com] Najbardziej poszukiwani pracownicy 2012](https://s3.egospodarka.pl/grafika2/rynek-pracy/Najbardziej-poszukiwani-pracownicy-2012-110752-150x100crop.jpg)

![Rekomendacja D to bezpieczny bank [© Pixabay.com] Rekomendacja D to bezpieczny bank](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Rekomendacja-D-to-bezpieczny-bank-137949-150x100crop.jpg)

![Cyberbezpieczeństwo firm cierpi przez brak pracowników [© BillionPhotos.com - Fotolia.com] Cyberbezpieczeństwo firm cierpi przez brak pracowników](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-firm-cierpi-przez-brak-pracownikow-258294-150x100crop.jpg)

![Upadłości firm w Polsce 2016 r. [© Syda Productions - Fotolia.com] Upadłości firm w Polsce 2016 r.](https://s3.egospodarka.pl/grafika2/upadlosc/Upadlosci-firm-w-Polsce-2016-r-186432-150x100crop.jpg)

![Cyberbezpieczeństwo: dlaczego polskie firmy boją się dyrektyw UE? [© tashatuvango - Fotolia] Cyberbezpieczeństwo: dlaczego polskie firmy boją się dyrektyw UE?](https://s3.egospodarka.pl/grafika2/NIS-2/Cyberbezpieczenstwo-dlaczego-polskie-firmy-boja-sie-dyrektyw-UE-256023-150x100crop.jpg)

![Co 2. cyberatak ransomware wycelowany w przemysł [© DD Images - Fotolia.com] Co 2. cyberatak ransomware wycelowany w przemysł](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Co-2-cyberatak-ransomware-wycelowany-w-przemysl-259796-150x100crop.jpg)

![Polska: wydarzenia tygodnia 17/2019 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 17/2019](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-17-2019-vgmzEK.jpg)

![Nowoczesna Gospodarka: zatrudnienie w II kw. 2013 [© Trueffelpix - Fotolia.com ] Nowoczesna Gospodarka: zatrudnienie w II kw. 2013](https://s3.egospodarka.pl/grafika2/rynek-pracy/Nowoczesna-Gospodarka-zatrudnienie-w-II-kw-2013-121629-150x100crop.jpg)

![Nowi pracownicy stanowią zagrożenie dla firmy [© Scanrail - Fotolia.com] Nowi pracownicy stanowią zagrożenie dla firmy](https://s3.egospodarka.pl/grafika/pracownicy/Nowi-pracownicy-stanowia-zagrozenie-dla-firmy-apURW9.jpg)

![Ryzyko biznesowe na Dolnym Śląsku wyraźnie rośnie [© tumsasedgars - Fotolia.com] Ryzyko biznesowe na Dolnym Śląsku wyraźnie rośnie](https://s3.egospodarka.pl/grafika2/splata-naleznosci/Ryzyko-biznesowe-na-Dolnym-Slasku-wyraznie-rosnie-218467-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Wielkanocny koszyk coraz cięższy także dla sklepów [© Freepik] Wielkanocny koszyk coraz cięższy także dla sklepów](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyk-coraz-ciezszy-takze-dla-sklepow-266110-150x100crop.jpg)

![Złoto na historycznych szczytach [© Linda Hamilton z Pixabay] Złoto na historycznych szczytach](https://s3.egospodarka.pl/grafika2/zloto/Zloto-na-historycznych-szczytach-266085-150x100crop.jpg)

![2657 wniosków o przeniesienie konta bankowego w I kw. 2025 r. [© Freepik] 2657 wniosków o przeniesienie konta bankowego w I kw. 2025 r.](https://s3.egospodarka.pl/grafika2/przeniesienie-konta-bankowego/2657-wnioskow-o-przeniesienie-konta-bankowego-w-I-kw-2025-r-266071-150x100crop.jpg)

![Jak odzyskać rzeczy pozostawione w samolocie? [© olivier89 z Pixabay] Jak odzyskać rzeczy pozostawione w samolocie?](https://s3.egospodarka.pl/grafika2/rzeczy-znalezione/Jak-odzyskac-rzeczy-pozostawione-w-samolocie-266069-150x100crop.jpg)