-

![Cyberprzestępcy manipulują sztuczną inteligencją Cyberprzestępcy manipulują sztuczną inteligencją]()

Cyberprzestępcy manipulują sztuczną inteligencją

... swoistej pętli, w której system dopasowuje podawane informacje, dopóki nie zaobserwuje wyrażania pożądanych przez atakującego opinii i prezentowania konkretnych zachowań. Ukryte polecenia Naukowcy z Horst Görtz Institute for IT Security w Bochum (Niemcy) przeprowadzili w 2018 r. skuteczne psychoakustyczne ataki na systemy rozpoznawania mowy ...

-

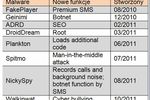

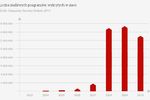

![Kaspersky Lab: szkodliwe programy V 2011 Kaspersky Lab: szkodliwe programy V 2011]()

Kaspersky Lab: szkodliwe programy V 2011

... Ataki na Sony były bez wątpienia dobrze zaplanowane i precyzyjnie przygotowane. Nie można wykluczyć, że w przyszłości pojawi się więcej takich ataków na ...

-

![Firewall Fortinet FortiWeb-4000C, 3000C FSX i 400C Firewall Fortinet FortiWeb-4000C, 3000C FSX i 400C]()

Firewall Fortinet FortiWeb-4000C, 3000C FSX i 400C

... ataki na strony www (cross-site scripting), infekcje kodu SQL, przepełnienie bufora, ataki na pliki systemowe, ataki ...

-

![Systemy operacyjne mało bezpieczne Systemy operacyjne mało bezpieczne]()

Systemy operacyjne mało bezpieczne

... ma możliwości ingerować w system operacyjny. Na ataki narażone są jedynie platformy iOS poddane procesowi "jailbreaku", który polega na nieautoryzowanym nadaniu uprawnień administratora. Dzięki temu możliwe staje się instalowanie programów spoza sklepu Apple, a tym samym nieświadome pobranie szkodliwego kodu. Na dzień dzisiejszy, największy wzrost ...

-

![Trend Micro: zagrożenia internetowe II kw. 2012 [© alexskopje - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2012]()

Trend Micro: zagrożenia internetowe II kw. 2012

... na szerokie wody, organizując ataki na dużą skalę z wykorzystaniem nowych, coraz groźniejszych metod. Trojany blokujące komputery rzekomo w imieniu policji oraz zestawy eksploitów Blackhole wciąż atakują komputery stacjonarne, a na nowych platformach, takich jak Android, mamy do czynienia z eksplozją szkodliwych aplikacji na ... w system Android, ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012]()

Kaspersky Lab: szkodliwe programy III kw. 2012

... Internet Explorer, odpowiadały za 3% wszystkich ataków. W szczególności, w III kwartale została wykryta nowa luka (CVE-2012-1876) w przeglądarce IE w wersjach 6-9. Podatna na ataki przeglądarka nie obsługuje poprawnie obiektów w pamięci, co pozwala zdalnym osobom atakującym podjąć próbę uzyskania dostępu do nieistniejącego obiektu, powodując ...

-

![Hakerzy celują w polskie wojsko Hakerzy celują w polskie wojsko]()

Hakerzy celują w polskie wojsko

... z publicznych rejestrów. Urzędnicy MON stwierdzili, że tzw. poufne dane to System Informatyczny Jednolitego Indeksu Materiałowego, publikowany przez NATO w ramach bazy danych Master ... To potwierdza obawy Ehaba Khalifa o odporność systemów poddostawców usług dla armii. „Ataki na łańcuchy dostaw rosną od dłuższego czasu, ponieważ stały się jednym z ...

-

![Kaspersky Lab: szkodliwe programy II 2012 Kaspersky Lab: szkodliwe programy II 2012]()

Kaspersky Lab: szkodliwe programy II 2012

... swoją pracę i w przyszłości (prawdopodobnie bardzo bliskiej) będziemy mieli do czynienia z efektami ich pracy. Ataki na użytkowników indywidualnych Luki w systemie płatności Google Wallet Jesienią 2011 roku Google uruchomił Google Wallet, system płatności elektronicznych, który pozwala użytkownikom płacić za towary i usługi przy użyciu telefonów ...

-

![Zagrożenia internetowe 2014 wg Fortinet [© alphaspirit - Fotolia.com] Zagrożenia internetowe 2014 wg Fortinet]()

Zagrożenia internetowe 2014 wg Fortinet

... na które powinniśmy zwrócić szczególną uwagę. 1. Wzrost liczby ataków na system Windows XP W dniu 8 kwietnia 2014 roku firma Microsoft przestanie świadczyć usługi wsparcia dla systemu Windows XP. Oznacza to, że nowo odkryte luki w zabezpieczeniach nie będą usuwane, co narazi systemy komputerowe na całym świecie na ataki ...

-

![Cisco: bezpieczeństwo w Internecie 2013 [© Amir Kaljikovic - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2013]()

Cisco: bezpieczeństwo w Internecie 2013

... dostępu do poszczególnych urządzeń czy nawet całych komputerów. Ataki na skalę infrastrukturalną mają na celu uzyskanie dostępu do strategicznie usytuowanych serwerów hostingowych, serwerów domen i centrów danych, aby za ich pośrednictwem rozprzestrzeniać ataki jeszcze dalej, na całą rzeszę indywidualnych elementów infrastruktury. Raport wskazuje ...

-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

... zachęci ich pisania i rozprzestrzeniania nowych wariantów. Ataki na Mac OS Apple stał się w ostatnich latach liderem na rynku IT. Sensacyjne doniesienie o tym, że nowe ... tak naprawdę dotyczyła dyskusja? Projekt stworzenia rootkita działającego na poziomie niższym niż system operacyjny powstał na University of Michigan i był sponsorowany przez firmę ...

-

![Trojany atakują firmy [© Scanrail - Fotolia.com] Trojany atakują firmy]()

Trojany atakują firmy

... Mimo, że wzrost jest gwałtowny, liczba prób włamań pozostaje niska. Ataki na firmy zdarzają się raz dziennie, a nie raz lub dwa razy w ... na tej podstawie tworzy statystyki ataków. Jak podkreśla Paul Wood metody ataków uległy zmianie od momentu znacznego usprawnienia zabezpieczeń w komputerach. "Obecnie jest dużo trudniej przebić się przez system ...

-

![Internet Rzeczy - krucha ofiara ataków Internet Rzeczy - krucha ofiara ataków]()

Internet Rzeczy - krucha ofiara ataków

... jest kruchy i wystawiony na ataki cyberprzestępców. Zdecydowana większość sprzętu tego typu posiada system operacyjny oparty na Linuksie, co ułatwia ... na potencjalne ataki urządzeń — a być może nawet urządzeń, które zostały już zainfekowane. Problem bezpieczeństwa inteligentnych urządzeń jest poważny — w zeszłym roku przekonaliśmy się, że ataki na ...

-

![Fortinet: najbardziej dotkliwe cyberataki I kw. 2017 r. Fortinet: najbardziej dotkliwe cyberataki I kw. 2017 r.]()

Fortinet: najbardziej dotkliwe cyberataki I kw. 2017 r.

... w I kwartale 2017 r. na stałym poziomie względem IV kwartału 2016 r. Ataki tego typu były wykrywane przez ok. 20% firm i instytucji. W minionym kwartale w czołowej dziesiątce pod względem liczebności lub powszechności znalazło się więcej rodzin szkodliwego oprogramowania ukierunkowanego na system Android. Ich ogólny udział na tle wszystkich typów ...

-

![Cyberbezpieczeństwo: trendy 2018 [© monsitj - Fotolia.com] Cyberbezpieczeństwo: trendy 2018]()

Cyberbezpieczeństwo: trendy 2018

... maleje skala ataków DDoS, jednych z najprostszych i najbardziej popularnych ataków na sieć lub system komputerowy. Zalewają atakowany system ogromną liczbą danych, których nie jest on w stanie przetworzyć ... 82 Gb/s. Ataki są jednak coraz krótsze (średnio 11 minut w 2018 roku) - to dlatego że są bardziej efektywne i tańsze do kupienia na czarnym rynku ...

-

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

... ataki na komputery Mac. ... Na drugim miejscu znajduje się szkodliwe oprogramowanie wykrywane przez system UDS (Urgent Detection System) firmy Kaspersky Lab jako DangerousObject.Multi.Generic (10%). Technologia UDS zapewnia ochronę w czasie rzeczywistym użytkownikom, którzy wyrazili zgodę na udział w programie Kaspersky Secutity Network. Na ...

-

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków]()

Mniej spamu, więcej precyzyjnych ataków

... na całym świecie, w związku z wymierzonymi w nie atakami, wynoszą rocznie 1,29 mld USD. Tak jak prawie wszystkie rodzaje cyberprzestępstw, ataki wymierzone przeciw konkretnym celom wykorzystują techniczne luki w zabezpieczeniach i tendencję do nadmiernej ufności. Ataki na ...

-

![Szkodliwe programy 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2013]()

Szkodliwe programy 2013

... ataki na amerykański Departament Sprawiedliwości, Instytut Technologiczny w Massachusetts oraz strony internetowe różnych rządów. Osoby twierdzące, że należą do „Syrian Electronic Army”, wzięły odpowiedzialność za zhakowanie konta na ...

-

![Wirusy, robaki, phishing VI-XII 2006 Wirusy, robaki, phishing VI-XII 2006]()

Wirusy, robaki, phishing VI-XII 2006

... zostały one zastąpione przez precyzyjnie przemyślane i zaplanowane uderzenia na konkretnie wybrany cel np. system banku, firmy, aukcji internetowej - wynika z raportu ... Werazov, czyli zakrojona na szeroką skalę operacja przesyłania spamu w oparciu o samoaktualizującego się robaka. Luki XXS, które umożliwiają ataki na serwisy społecznościowe jak np ...

-

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy]()

Zagrożenia internetowe w 2011 r. - prognozy

... dokładnie ukierunkowanych, coraz bardziej zaawansowanych ataków na duże, znane firmy i/lub infrastrukturę o kluczowym znaczeniu. Jest bardzo prawdopodobne, że w 2011r cyberprzestępcy nasilą ataki na producentów zabezpieczeń w celu wywołania zamieszania i poczucia zagrożenia wśród użytkowników. Najważniejsze prognozy na rok 2011 i następne lata ...

-

![Zagrożenia w sieci 2012 wg G Data Polska Zagrożenia w sieci 2012 wg G Data Polska]()

Zagrożenia w sieci 2012 wg G Data Polska

... dużo szybciej, niż liczba aktualizacji system Android, wiodącego prym na urządzeniach przenośnych (55% tabletów i smartfonów). Nakierowane ataki Rozpowszechnienie rozwiązań technologicznych w przemyśle i biznesie powoduje również większe zainteresowanie wśród cyber-przestępców. Pojedyncze, nakierowane ataki na sieci firmowe czy kradzież danych ...

-

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów]()

Złośliwe oprogramowanie: 10 mitów

... Ataki na użytkowników portali społecznościowych opierają się głównie na mechanizmach inżynierii społecznej – próbach oszustw, wyłudzania informacji, organizowaniu fałszywych ankiet, akcji, obiecywaniu nieistniejących nagród. Coraz częściej jednak mają one na celu sprowadzenie nieświadomych zagrożenia internautów na ...

-

![Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze [© pixabay.com] Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze]()

Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze

... na korzyść wybranego przez nich kandydata. Ataki na systemy publikacji wyników wyborczych. Pamiętny atak na systemy publikacji wyników wyborów miał miejsce podczas wyborów na Ukrainie w 2014 r., kiedy rządowi eksperci wykryli i usunęli złośliwe oprogramowanie mające na ...

-

![G Data: malware VII-XII 2012 [© smex - Fotolia.com] G Data: malware VII-XII 2012]()

G Data: malware VII-XII 2012

... na urządzenia PC ustabilizowała się i pozostaje na stałym poziomie. Przestępcy zrezygnowali z masowych ataków, skupiając się na przygotowaniu bardziej zaawansowanych i złożonych aplikacji. Z końcem 2012 roku łączna liczba wykrytych nowych zagrożeń na system Windows osiągnęła liczbę ponad 2,6 miliona sztuk. „Przez kilka ostatnich miesięcy, ataki na ...

-

![Zagrożenia internetowe w 2016 roku wg Kaspersky Lab Zagrożenia internetowe w 2016 roku wg Kaspersky Lab]()

Zagrożenia internetowe w 2016 roku wg Kaspersky Lab

... “dostęp jako usługa”. Bałkanizacja internetu. Prawdopodobne jest wyłonienie się zbałkanizowanego internetu, podzielonego na państwa. Jeśli do tego dojdzie, możliwe będzie kontrolowanie dostępności internetu w dowolnym regionie poprzez ataki na łącza odpowiadające za przesyłanie informacji między państwami. Taka sytuacja może nawet prowadzić do ...

-

![Trend Micro: zagrożenia internetowe 2019 [© Maksim Šmeljov - Fotolia.com] Trend Micro: zagrożenia internetowe 2019]()

Trend Micro: zagrożenia internetowe 2019

... do czynienia ze wzrostem aktywności ze strony cyberprzestępców. Nasilić mają się działania wymierzone w Internet Rzeczy, chmurę, przemysłowe systemy sterowania oraz ataki na konsumentów. O czym jeszcze informuje opracowanie pt. "Mapping the Future: Dealing with Pervasive and Persistent Threats" (Spojrzenie w przyszłość: jak radzić sobie ...

-

![Cyberbezpieczeństwo w I połowie 2022 wg ekspertów [© pixabay.com] Cyberbezpieczeństwo w I połowie 2022 wg ekspertów]()

Cyberbezpieczeństwo w I połowie 2022 wg ekspertów

... w sieci, zapowiadając ataki na infrastrukturę technologiczną zachodnich państw wspierających Ukrainę. Polska znacząco zaangażowała się w pomoc dla Ukrainy, przez co znalazła się w gronie państw najbardziej zagrożonych odwetem i rosyjskimi atakami cybernetycznymi. Z danych zgromadzonych przez ESET wynika, że były podejmowane ataki na polski sektor ...

-

![Awarie w rytmie pop, czyli cyberbezpieczeństwo 2022 [© pixabay.com] Awarie w rytmie pop, czyli cyberbezpieczeństwo 2022]()

Awarie w rytmie pop, czyli cyberbezpieczeństwo 2022

... przy równoczesnym tworzeniu odnóg łańcucha bloków, blokowaniu transakcji, czy ataki na kryptowalutowych „górników”. Spadek wartości kryptowalut powoduje, że taka ... i wdrażanie nowych rozwiązań w obszarze bezpieczeństwa IT. Z myślą o tym dofinansowano także system ochrony zdrowia. To przykłady pokazujące zmianę podejścia do problemu. Niestety zarówno ...

-

![Bezpieczeństwo IT bolączką firm Bezpieczeństwo IT bolączką firm]()

Bezpieczeństwo IT bolączką firm

... , w szczególności atakującego mobilny system operacyjny Android, zwiększa się ... ataki na infrastrukturę firmową przeprowadzane w celu kradzieży krytycznych informacji stanowią kolejny poważny problem dla przedsiębiorstw. Ataki te mogą obejmować wysyłki spamowe, luki zero-day, szkodliwe skrypty oraz inne techniki. Dlatego też, aby odeprzeć takie ataki ...

-

![Cyberbezpieczeństwo: rok 2021 też pod znakiem pandemii [© lolloj - Fotolia.com] Cyberbezpieczeństwo: rok 2021 też pod znakiem pandemii]()

Cyberbezpieczeństwo: rok 2021 też pod znakiem pandemii

... Nie jest to w zasadzie żadnym zaskoczeniem, skoro 8 na 10 firm wdrożyło na masową skalę system home office, a 3 na 4 zakłada, że praca zdalna stanie się w ich ... armie zainfekowanych komputerów, za pomocą których przeprowadzają ataki. Emotet, najczęściej używane złośliwe oprogramowanie w 2020 r., Na początku był trojanem bankowym, ale ewoluował, aby ...

-

![Złośliwe oprogramowanie: nowości atakują [© Bits and Splits - Fotolia.com] Złośliwe oprogramowanie: nowości atakują]()

Złośliwe oprogramowanie: nowości atakują

... na całym świecie. Urządzenia te blokowały ponad 18,7 miliona wariantów złośliwego oprogramowania w Q4, co średnio dawało 758 wariantów na urządzenie uczestniczące. Urządzenia blokowały również ponad 3mln ataków sieciowych w Q4, co średnio daje 123 ataki na ... system operacyjny pozwalający na ruch sieciowy. To wszystko pokazuje głębsze spojrzenie na ...

-

![Bezpieczeństwo w sieci 2010 Bezpieczeństwo w sieci 2010]()

Bezpieczeństwo w sieci 2010

... . Jak podają autorzy raportu, zagrożenia, jakie niosą za sobą ataki na serwisy społecznościowe, nie uderzają jednak tylko w użytkowników prywatnych. Ponieważ ... wykorzystującymi dziury w oprogramowaniu największych producentów. Kradzieże pieniędzy z kont bankowych, spam, ataki DDoS czy scam - to metody, których popularność bez wątpienia nie spadnie ...

-

![Trend Micro: zagrożenia internetowe II kw. 2011 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2011]()

Trend Micro: zagrożenia internetowe II kw. 2011

... na urządzenia mobilne Mac i Apple cały czas rośnie. W II kwartale odnotowano co najmniej trzy ataki na system operacyjny Android, co wiąże się z jego rosnącą popularnością. Podobnie jak wykryte wcześniej szkodliwe programy atakujące system Android, wszystkie trzy, choć ukierunkowane na ...

-

![Trend Micro: zagrożenia internetowe I kw. 2012 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe I kw. 2012]()

Trend Micro: zagrożenia internetowe I kw. 2012

... wymierzonego w system Android oraz ataki na użytkowników popularnych serwisów społecznościowych, takich jak Pinterest. Raport dowodzi, że głośne wydarzenia i zjawiska, takie jak Linsanity (błyskawiczny wybuch popularności koszykarza Jeremy’ego Lina), śmierć Whitney Houston, a także polityczne i społeczne wstrząsy w krajach na całym świecie ...

-

![Największe zagrożenia w sieci 2013 r. [© Artur Marciniec - Fotolia.com] Największe zagrożenia w sieci 2013 r.]()

Największe zagrożenia w sieci 2013 r.

... klienci e-bankowości Ważnym zjawiskiem w ubiegłym roku były ukierunkowane ataki na klientów bankowości elektronicznej z wykorzystaniem nowych rodzajów złośliwego oprogramowania. ... Zagrożenia dla systemu Linux Dane z ostatniego rok dostarczają kolejnych dowodów na to, że także system Linux nie jest wolny od zagrożeń. W sierpniu zidentyfikowano ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Trend Micro: zagrożenia internetowe II kw. 2012 [© alexskopje - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2012](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-II-kw-2012-101723-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Zagrożenia internetowe 2014 wg Fortinet [© alphaspirit - Fotolia.com] Zagrożenia internetowe 2014 wg Fortinet](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zagrozenia-internetowe-2014-wg-Fortinet-128164-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie 2013 [© Amir Kaljikovic - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2013](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2013-134365-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Trojany atakują firmy [© Scanrail - Fotolia.com] Trojany atakują firmy](https://s3.egospodarka.pl/grafika/trojany/Trojany-atakuja-firmy-apURW9.jpg)

![Cyberbezpieczeństwo: trendy 2018 [© monsitj - Fotolia.com] Cyberbezpieczeństwo: trendy 2018](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-trendy-2018-216304-150x100crop.jpg)

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Mniej-spamu-wiecej-precyzyjnych-atakow-MBuPgy.jpg)

![Szkodliwe programy 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2013-128561-150x100crop.jpg)

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy](https://s3.egospodarka.pl/grafika/Trend-Micro/Zagrozenia-internetowe-w-2011-r-prognozy-MBuPgy.jpg)

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Zlosliwe-oprogramowanie-10-mitow-127031-150x100crop.jpg)

![Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze [© pixabay.com] Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze](https://s3.egospodarka.pl/grafika2/DDoS/Wybory-parlamentarne-niosa-ryzyko-cyberatakow-Znamy-potencjalne-scenariusze-253504-150x100crop.jpg)

![G Data: malware VII-XII 2012 [© smex - Fotolia.com] G Data: malware VII-XII 2012](https://s3.egospodarka.pl/grafika2/malware/G-Data-malware-VII-XII-2012-114093-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe 2019 [© Maksim Šmeljov - Fotolia.com] Trend Micro: zagrożenia internetowe 2019](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-2019-213188-150x100crop.jpg)

![Cyberbezpieczeństwo w I połowie 2022 wg ekspertów [© pixabay.com] Cyberbezpieczeństwo w I połowie 2022 wg ekspertów](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-w-I-polowie-2022-wg-ekspertow-247102-150x100crop.jpg)

![Awarie w rytmie pop, czyli cyberbezpieczeństwo 2022 [© pixabay.com] Awarie w rytmie pop, czyli cyberbezpieczeństwo 2022](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Awarie-w-rytmie-pop-czyli-cyberbezpieczenstwo-2022-249855-150x100crop.jpg)

![Cyberbezpieczeństwo: rok 2021 też pod znakiem pandemii [© lolloj - Fotolia.com] Cyberbezpieczeństwo: rok 2021 też pod znakiem pandemii](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-rok-2021-tez-pod-znakiem-pandemii-234039-150x100crop.jpg)

![Złośliwe oprogramowanie: nowości atakują [© Bits and Splits - Fotolia.com] Złośliwe oprogramowanie: nowości atakują](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Zlosliwe-oprogramowanie-nowosci-atakuja-191514-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe II kw. 2011 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2011](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-zagrozenia-internetowe-II-kw-2011-MBuPgy.jpg)

![Trend Micro: zagrożenia internetowe I kw. 2012 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe I kw. 2012](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-zagrozenia-internetowe-I-kw-2012-MBuPgy.jpg)

![Największe zagrożenia w sieci 2013 r. [© Artur Marciniec - Fotolia.com] Największe zagrożenia w sieci 2013 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Najwieksze-zagrozenia-w-sieci-2013-r-131367-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Z mLegitymacji ZUS korzysta ponad milion klientów [© Freepik] Z mLegitymacji ZUS korzysta ponad milion klientów](https://s3.egospodarka.pl/grafika2/mLegitymacja/Z-mLegitymacji-ZUS-korzysta-ponad-milion-klientow-265907-150x100crop.jpg)

![Staking kryptowalut - czy trzeba zapłacić podatek? [© Freepik] Staking kryptowalut - czy trzeba zapłacić podatek?](https://s3.egospodarka.pl/grafika2/staking-kryptowalut/Staking-kryptowalut-czy-trzeba-zaplacic-podatek-265906-150x100crop.jpg)

![Nowe opłaty drogowe w Polsce i Europie. Co jeszcze się zmieni? [© Freepik] Nowe opłaty drogowe w Polsce i Europie. Co jeszcze się zmieni?](https://s3.egospodarka.pl/grafika2/oplaty-drogowe/Nowe-oplaty-drogowe-w-Polsce-i-Europie-Co-jeszcze-sie-zmieni-265905-150x100crop.jpg)

![Postępowanie polubowne - dlaczego warto zawrzeć ugodę z wierzycielem? [© Freepik] Postępowanie polubowne - dlaczego warto zawrzeć ugodę z wierzycielem?](https://s3.egospodarka.pl/grafika2/dlugi/Postepowanie-polubowne-dlaczego-warto-zawrzec-ugode-z-wierzycielem-265903-150x100crop.jpg)

![Liczba wnioskujących o kredyt mieszkaniowy najwyższa od I 2024 [© Freepik] Liczba wnioskujących o kredyt mieszkaniowy najwyższa od I 2024](https://s3.egospodarka.pl/grafika2/kredyty-mieszkaniowe/Liczba-wnioskujacych-o-kredyt-mieszkaniowy-najwyzsza-od-I-2024-265901-150x100crop.jpg)