-

![Lekceważone bezpieczeństwo [© Syda Productions - Fotolia.com] Lekceważone bezpieczeństwo]()

Lekceważone bezpieczeństwo

... wynikających z tych badań zwraca uwagę fakt, że w blisko połowie ankietowanych firm pozbawienie dostępu do sieci odchodzących pracowników zajmuje ponad dwa dni (w wielu ... do sekretarki, co pozwoliło mu na edytowanie i pobieranie informacji z firmowej bazy danych z informacjami o klientach. - Kierownik działu informatycznego zatrudniony w globalnej ...

Tematy: bezpieczeństwo -

![Pytania o CRM [© Minerva Studio - Fotolia.com] Pytania o CRM]()

Pytania o CRM

... ) czy też strategicznych (przeprowadzanie zmian organizacyjnych, zmian strategii sprzedaży, definiowania misji firmy). Najbardziej oczywistym źródłem danych są dotychczasowe bazy wykorzystywanych systemów informatycznych. Na przykład podsystem księgowy winien posiadać bazę klientów wraz z wartościowym określeniem wszelkich transakcji z nimi ...

Tematy: -

![Leasing oprogramowania Sybase [© Nmedia - Fotolia.com] Leasing oprogramowania Sybase]()

Leasing oprogramowania Sybase

... Manager Sybase Polska. "Realizujemy już pierwsze zamówienia, które wkrótce zostaną sfinalizowane." Dodatkowo w ramach programu partnerskiego, Sybase udostępnia bezpłatne wersje bazy danych i produkty middleware do tworzenia aplikacji. Partnerzy mają również szansę na zakup narzędzi programistycznych na preferencyjnych warunkach np. uzyskując rabat ...

Tematy: sybase, leasing oprogramowania -

![Ströer na platformie Comtica [© stoupa - Fotolia.com] Ströer na platformie Comtica]()

Ströer na platformie Comtica

... względu na niskie koszty dostępu do informacji. Karkołomne przedsięwzięcie wiązało się z koniecznością sfotografowania blisko 40 tys. tablic i wprowadzeniu ich do bazy danych. Specjaliści z firmy Ströer wierzą, że wizualizacja oferty pomaga klientom realizującym kampanie reklamowe szybciej podjąć właściwe decyzje. Teraz w trybie ...

-

![Ochrona antywirusowa za 39 zł [© Nmedia - Fotolia.com] Ochrona antywirusowa za 39 zł]()

Ochrona antywirusowa za 39 zł

... firm i korporacji. Najnowsza propozycja Computer Associates skierowana jest do małych firm i użytkowników domowych. eTrust Antivirus łączy w sobie funkcje zarządzania, raportowania i alarmowania. Jest zaawansowanym narzędziem do zwalczania wirusów komputerowych, koni trojańskich i wszelkiego rodzaju złośliwego kodu. Umożliwia aktualizację bazy ...

-

![Chcesz zaistnieć - rusz myszką! [© Minerva Studio - Fotolia.com] Chcesz zaistnieć - rusz myszką!]()

Chcesz zaistnieć - rusz myszką!

... , software itp. Zwiększysz tym samym szanse na ich publikację i unikniesz próśb o wykasowanie z bazy. Uwaga! Czasem opłaca się świadomie wysłać informację do kilku ... . Ludzie z Twojego sąsiedztwa często decydują o "być lub nie być" miejscowych firm i instytucji. Informując ich o swych przedsięwzięciach integrujesz się z nimi i zyskujesz poparcie dla ...

-

![10 największych zagrożeń [© Scanrail - Fotolia.com] 10 największych zagrożeń]()

10 największych zagrożeń

... nowych wirusów. Według szacunków, do końca roku grupa McAfee AVERT doda do bazy danych dotyczących zagrożeń kolejne 17 000 - 18 000 nowych pozycji. ... poczty elektronicznej zagrażają w większym stopniu firmom niż klientom indywidualnym, gdyż pracownicy firm rzadziej używają bezpłatnych aplikacji, które mogą zawierać programy szpiegujące. Liczba ...

-

![Czeski konkurent MS Office? [© Nmedia - Fotolia.com] Czeski konkurent MS Office?]()

Czeski konkurent MS Office?

... , że pomoże ona w rozszerzeniu bazy użytkowników aplikacji na całym świecie. Już teraz 602PC Suite ma około 3 mln użytkowników, z czego połowę w Ameryce Północnej. Taka popularność aplikacji to efekt filozofii firmy, która użytkownikom prywatnym udostępnia swój pakiet bezpłatnie, a od firm pobiera opłaty licencyjne na ...

-

![Energis Polska ponad plan [© pizuttipics - Fotolia.com] Energis Polska ponad plan]()

Energis Polska ponad plan

... z 2003 roku. W grudniu 2004 roku z usług Energis Polska korzystało ponad 4400 firm. Liczba klientów wzrosła prawie dwukrotnie porównaniu z 2300 instytucji korzystających z ... przeznaczone na rozwój infrastruktury telekomunikacyjnej Energis w Polsce, rozszerzanie bazy produktów i wzmacnianie pozycji operatora na polskim rynku telekomunikacyjnym. Dzięki ...

-

![eCRM, czyli zwiększamy lojalność eKlientów eCRM, czyli zwiększamy lojalność eKlientów]()

eCRM, czyli zwiększamy lojalność eKlientów

... sprzedawca-klient. Wdrażanie skutecznych rozwiązań eCRM staje się coraz ważniejsze dla firm działających w sieci. Szczególnie istotne stają się one dla internetowych sprzedawców. Nie ... nie możemy zapominać, że eCRM ma nam przynieść zyski. Tworzenie drogiej i skomplikowanej bazy danych musi być skutecznie wykorzystane. Musimy pamiętać, że dane te ...

-

![Rootkity: jak z nimi walczyć Rootkity: jak z nimi walczyć]()

Rootkity: jak z nimi walczyć

... pod warunkiem, że haker posiada standardowe przywileje użytkownika w systemie ofiary. Zdalny użytkownik może wykorzystać lokalny exploit lub narzędzie do złamania bazy danych haseł. Jeśli haker nie posiada odpowiednich uprawnień, w celu przechwycenia haseł może użyć zdalnego eksploita lub aplikacji podsłuchującej (sniffera). Hasła ...

Tematy: Rootkity, ataki internetowe -

![Oracle przejmie Innobase [© Syda Productions - Fotolia.com] Oracle przejmie Innobase]()

Oracle przejmie Innobase

... Source. Mamy zamiar stworzyć jeszcze następne podobne produkty w niedalekiej przyszłości". InnoDB nie jest produktem samodzielnym, lecz technologią dostarczaną jako część bazy danych MySQL. Połączenie tych produktów nastąpiło na zasadzie umowy, której termin ważności upływa w przyszłym roku. Oracle spodziewa się pomyślnej renegocjacji ...

-

![Bea Systems przejmuje SloarMeric [© Nmedia - Fotolia.com] Bea Systems przejmuje SloarMeric]()

Bea Systems przejmuje SloarMeric

... ®, planowaną na drugie półrocze 2006. "Zgodnie z naszą wizją Think liquid (płynne myślenie) umożliwiamy programistom tworzenie programów w języku Java niezależnie od bazy danych, na której oparta jest aplikacja oraz bez względu na preferowane modele programowania. Umożliwiamy też łatwe współużytkowanie obiektów biznesowych w obrębie ...

-

![Ataki internetowe 2005 Ataki internetowe 2005]()

Ataki internetowe 2005

... podłączonych do Internetu nie pobiera automatycznie uaktualnień, a ich właściciele nie instalują najnowszych łat i uaktualnień. Taka postawa prowadzi do powstania solidnej bazy niezabezpieczonych systemów, które są potencjalnym celem zarówno złośliwego oprogramowania, jak i hakerów, którzy mogą włamać się do komputerów i zmienić je w tzw ...

-

![Wejście Euler Hermes do Australii [© Syda Productions - Fotolia.com] Wejście Euler Hermes do Australii]()

Wejście Euler Hermes do Australii

... w regionie Pacyfiku. Odtąd firmy Australii i Nowej Zelandii będą mogły korzystać z międzynarodowego doświadczenia Grupy w zakresie ubezpieczeń należności oraz jej bazy danych z informacjami o lokalnym i światowym ryzyku kredytowym. Ponadto klienci ubezpieczeniowi w tych krajach docenią międzynarodową obecność Grupy, możliwą dzięki rozbudowanej ...

-

![InPost - nowa prywatna poczta InPost - nowa prywatna poczta]()

InPost - nowa prywatna poczta

... : kontrolę adresów i przekazywanie zmienionych danych adresatów przesyłanie zwrotne nie doręczonej przesyłki pełną informację zwrotną do nadawcy dotyczącą realizacji zlecenia stworzenie bazy danych z nieskutecznymi adresami na każdym etapie wykonywania zlecenia – śledzenie przesyłek poprzez system GPS

-

![Konta online podatne na kradzież tożsamości [© Scanrail - Fotolia.com] Konta online podatne na kradzież tożsamości]()

Konta online podatne na kradzież tożsamości

... zwierzęcia, nazwisko panieńskie matki, pseudonim, a nawet numer rejestracyjny samochodu. Gdyby takie bazy danych dostały się w ręce chociaż jednego zdolnego hakera lub ... Jednak nie wszystko wygląda tak czarno. Wydaje się, że kampania banków i firm finansowych w końcu przynosi rezultaty - sondaż Kaspersky Lab pokazuje, że 79% użytkowników używa ...

-

![OpenOffice 2.3 - bezpłatna polska edycja [© Nmedia - Fotolia.com] OpenOffice 2.3 - bezpłatna polska edycja]()

OpenOffice 2.3 - bezpłatna polska edycja

... "Podgląd w przeglądarce internetowej" pozwalającą zobaczyć jaki będzie wygląd dokumentu na stronie WWW. Zastosowano również odrębną konfigurację dla formularzy i raportów bazy danych, a do interfejsu użytkownika zostały wprowadzone ikony Tango. Nowy OpenOffice posiada moduł sprawdzania pisowni, do którego dodano sprawdzanie wyrazów jednoliterowych ...

-

![Oprogramowanie sieciowe Novell dla MSP Oprogramowanie sieciowe Novell dla MSP]()

Oprogramowanie sieciowe Novell dla MSP

... Suite Small Business Edition posiada, zawarty w pakiecie, serwer SUSE Linux Enterprise, który może funkcjonować jako serwer aplikacji, obsługiwać strony internetowe, bazy danych (Oracle, IBM DB2, Sybase, MySQL, PostgreSQL itd.) i inne usługi do zarządzania firmą. W skład Novell Open Workgroup Suite Small Business ...

-

![Centra danych: walka z kryzysem [© Scanrail - Fotolia.com] Centra danych: walka z kryzysem]()

Centra danych: walka z kryzysem

... bieżących zasobów. Firma Symantec zaleca przedsiębiorstwom standaryzację na poziomie jednej warstwy oprogramowania infrastrukturalnego, które obsługuje wszystkie główne aplikacje, bazy danych, procesory oraz platformy pamięci masowych i serwerowych składników sprzętowych. Takie rozwiązanie zaowocuje lepszą ochroną danych i aplikacji, poprawą ...

-

![Symantec Backup Exec System Recovery 8 [© Nmedia - Fotolia.com] Symantec Backup Exec System Recovery 8]()

Symantec Backup Exec System Recovery 8

... ThreatCon. Integracja Backup Exec System Recovery 8 z platformą zarządzania Altiris pozwala administratorom na kontrolowanie zadań backupu przy użyciu interfejsu i środowiska bazy danych. Dodatkowo Backup Exec System Recovery 8 umożliwia komunikację z zewnętrznymi napędami USB oraz uruchamianie zadania backupu dla danego urządzenia, także gdy ...

-

![Skaner Canon imageFORMULA DR-3010C Skaner Canon imageFORMULA DR-3010C]()

Skaner Canon imageFORMULA DR-3010C

... , doraźnego skanowania. Skaner DR-3010C został przeznaczony dla małych i średnich firm oraz pozwala na rejestrowanie, archiwizowanie i udostępnianie dokumentów biurowych w różnych ... został również program BizCard Reader, który skanuje wizytówki, umożliwiając jednocześnie utworzenie bazy danych kontaktów biznesowych. Canon imageFORMULA DR-3010C ...

-

![Novell przejmie firmę Managed Objects [© Syda Productions - Fotolia.com] Novell przejmie firmę Managed Objects]()

Novell przejmie firmę Managed Objects

... Produkty Managed Objects rozszerzają ofertę rozwiązań wirtualizacyjnych Novella oraz do zarządzania obciążeniami serwerów o narzędzia do elastycznego modelowania usług, technologię bazy danych o zarządzaniu konfiguracją (CMDB, Configuration Management Data Base), mechanizmy analityczne i technologię wizualizacji opartą na Web 2.0. Klienci otrzymują ...

-

![Firma Oracle przejmie Sun Microsystems [© Syda Productions - Fotolia.com] Firma Oracle przejmie Sun Microsystems]()

Firma Oracle przejmie Sun Microsystems

... Sun okazałaby się zatem korzystniejsza pod względem zysku na akcję w pierwszym roku, niż zakup firm BEA, PeopleSoft i Siebel łącznie” — powiedziała Safra Catz, prezes Oracle. Dzięki ... Java. Natomiast system operacyjny Sun Solaris stanowi główną platformę dla bazy danych Oracle. Zarząd firmy Sun Microsystems jednogłośnie zatwierdził tę transakcję. ...

-

![ESET: lista zagrożeń X 2009 ESET: lista zagrożeń X 2009]()

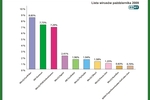

ESET: lista zagrożeń X 2009

... Qhost bardzo często uniemożliwiają poprawne połączenie się komputera z serwerem producenta oprogramowania zabezpieczającego (np. programu antywirusowego) w celu pobrania z sieci aktualnej bazy sygnatur. Lista zagrożeń powstaje dzięki ThreatSense.Net społeczności ponad 10 milionów użytkowników, którzy przesyłają próbki podejrzanie zachowujących się ...

-

![pkt.pl w telefonach iPhone pkt.pl w telefonach iPhone]()

pkt.pl w telefonach iPhone

... właściciel internetowej wyszukiwarki firm i instytucji - wprowadza usługę skierowaną do użytkowników telefonów iPhone. Aplikacja pozwala przeszukiwać ... na polskim rynku. Firma pkt.pl Polskie Książki Telefoniczne jako pierwsza udostępnia bazy danych teleadresowych użytkownikom aparatów Apple. Posiadacze iPhone’ów uzyskują – niezależny od miejsca i ...

-

![Panda Cloud Antivirus dla MSP [© Nmedia - Fotolia.com] Panda Cloud Antivirus dla MSP]()

Panda Cloud Antivirus dla MSP

... po polsku. Ochrona oparta na modelu Cloud Computing dla małych i średnich firm oraz dostawców usług informatycznych Panda Cloud Protection jest rozwiązaniem zabezpieczającym ... bezpłatny program Panda Cloud Antivirus, umożliwi małym i średnim firmom korzystanie z bazy wiedzy firmy Panda Security o złośliwym oprogramowaniu, która wykrywa i blokuje ...

-

![Polski rynek e-commerce a zagrożenia w sieci [© stoupa - Fotolia.com] Polski rynek e-commerce a zagrożenia w sieci]()

Polski rynek e-commerce a zagrożenia w sieci

... pojawiają się również nowe potrzeby klientów oraz wymagania, stawiane wobec nowoczesnych firm. Dziś efektywność oceniana jest na podstawie widoczności i znajomości marki, a firma, której ... – począwszy od zainfekowania witryny złośliwym oprogramowaniem, poprzez kradzież bazy danych klientów, skończywszy na zmianie numerów kont bankowych. Jak wskazują ...

-

![Branża metalurgiczna integruje się pionowo [© christian42 - Fotolia.com] Branża metalurgiczna integruje się pionowo]()

Branża metalurgiczna integruje się pionowo

... rozważają model integracji pionowej. Wzrost cen surowców sprawia, że wiele firm jest zainteresowanych takim rozwiązaniem jako formą kontroli kosztów, maksymalizacji marż ... podjęli szeroko zakrojone działania zmierzające do rozszerzenia kontrolowanej przez nich bazy surowcowej. Działania te nie ograniczają się jedynie do zakupu istniejących kopalni, ...

-

![Prywatna opieka medyczna w 2009 r. [© Scanrail - Fotolia.com] Prywatna opieka medyczna w 2009 r.]()

Prywatna opieka medyczna w 2009 r.

... wymagania klientów zmuszają jednak prywatne firmy medyczne do rozbudowy swojej bazy nie tylko w zakresie przychodni (np. Lux Med uruchomił w 2009 r. 11 nowych przychodni), ale również placówek szpitalnych. Z raportu wynika, iż wśród prywatnych firm medycznych działających w Polsce, najwięcej szpitali posiadają Grupa Nowy Szpital ...

-

![Panda Global Protection 2011 [© Nmedia - Fotolia.com] Panda Global Protection 2011]()

Panda Global Protection 2011

... o złośliwym oprogramowaniu otrzymywane z każdego komputera w celu ciągłego podnoszenia poziomu ochrony dla światowej społeczności użytkowników. Panda Global Protection 2011 korzysta z szerokiej bazy wiedzy, oferując użytkownikom szybką reakcję na wszystkie pojawiające się nowe złośliwe kody.

-

![Lokale gastronomiczne: przychody a lokalizacja Lokale gastronomiczne: przychody a lokalizacja]()

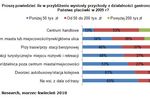

Lokale gastronomiczne: przychody a lokalizacja

... 72% próby, a także kierownicy lub managerowie badanych lokali – stanowili oni 28% respondentów. Placówki, z którymi zrealizowano wywiady zostały wylosowane z bazy Panoramy Firm. Zastosowano warstwowy schemat losowania. Zmienną warstwującą był typ lokalu, wg kryteriów wyszczególnionych powyżej. W każdej warstwie zrealizowano następującą liczbę ...

-

![Innowacje marketingowe [© Minerva Studio - Fotolia.com] Innowacje marketingowe]()

Innowacje marketingowe

... maleńkie urządzenie umożliwiające odzyskanie energii, np. z blatu stołu, i przekazanie jej telefonowi. Wyścig innowacji XXI wieku wymaga od firm wypracowania solidnej bazy doświadczeń i świeżych, oryginalnych pomysłów. Innowacje te muszą odzwierciedlać najnowsze trendy społeczne, demograficzne, kulturowe – choćby trend poprawności ekologicznej ...

-

![Profil pracownika sektora SSC/BPO Profil pracownika sektora SSC/BPO]()

Profil pracownika sektora SSC/BPO

... , a tych niestety w Polsce zaczyna brakować. Dlatego też w zdecydowanej większości firm sektora zatrudnieni są obcokrajowcy. Średnio w jednym centrum pracuje ich ... ) z zastosowaniem kilku narzędzi badawczych : analiza źródeł zastanych (sprawozdania finansowe, bazy danych KRS, opracowania GUS itd.), ankieta internetowa skierowana do kadry zarządzającej ...

-

![Ochrona antywirusowa "w chmurze": wady i zalety Ochrona antywirusowa "w chmurze": wady i zalety]()

Ochrona antywirusowa "w chmurze": wady i zalety

... logika w procesie decyzyjnym. Ponieważ analiza metadanych odbywa się na serwerach firm antywirusowych, algorytmy wykorzystywane do identyfikacji szkodliwej zawartości nie mogą ... pomaga zminimalizować rozmiar pobieranych przez użytkowników antywirusowych baz danych, ponieważ bazy danych chmury nie są dostarczane do komputerów użytkowników. Warto ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Lekceważone bezpieczeństwo [© Syda Productions - Fotolia.com] Lekceważone bezpieczeństwo](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Lekcewazone-bezpieczenstwo-d8i3B3.jpg)

![Pytania o CRM [© Minerva Studio - Fotolia.com] Pytania o CRM](https://s3.egospodarka.pl/grafika//Pytania-o-CRM-iG7AEZ.jpg)

![Leasing oprogramowania Sybase [© Nmedia - Fotolia.com] Leasing oprogramowania Sybase](https://s3.egospodarka.pl/grafika/sybase/Leasing-oprogramowania-Sybase-Qq30bx.jpg)

![Ströer na platformie Comtica [© stoupa - Fotolia.com] Ströer na platformie Comtica](https://s3.egospodarka.pl/grafika/str-er/Str-er-na-platformie-Comtica-MBuPgy.jpg)

![Ochrona antywirusowa za 39 zł [© Nmedia - Fotolia.com] Ochrona antywirusowa za 39 zł](https://s3.egospodarka.pl/grafika/etrust-antivirus/Ochrona-antywirusowa-za-39-zl-Qq30bx.jpg)

![Chcesz zaistnieć - rusz myszką! [© Minerva Studio - Fotolia.com] Chcesz zaistnieć - rusz myszką!](https://s3.egospodarka.pl/grafika/informacje-prasowe/Chcesz-zaistniec-rusz-myszka-iG7AEZ.jpg)

![10 największych zagrożeń [© Scanrail - Fotolia.com] 10 największych zagrożeń](https://s3.egospodarka.pl/grafika/bezpieczenstwo/10-najwiekszych-zagrozen-apURW9.jpg)

![Czeski konkurent MS Office? [© Nmedia - Fotolia.com] Czeski konkurent MS Office?](https://s3.egospodarka.pl/grafika/602PC-Suite/Czeski-konkurent-MS-Office-Qq30bx.jpg)

![Energis Polska ponad plan [© pizuttipics - Fotolia.com] Energis Polska ponad plan](https://s3.egospodarka.pl/grafika/Energis-Polska/Energis-Polska-ponad-plan-QhDXHQ.jpg)

![Oracle przejmie Innobase [© Syda Productions - Fotolia.com] Oracle przejmie Innobase](https://s3.egospodarka.pl/grafika/Oracle/Oracle-przejmie-Innobase-d8i3B3.jpg)

![Bea Systems przejmuje SloarMeric [© Nmedia - Fotolia.com] Bea Systems przejmuje SloarMeric](https://s3.egospodarka.pl/grafika/Bea-Systems/Bea-Systems-przejmuje-SloarMeric-Qq30bx.jpg)

![Wejście Euler Hermes do Australii [© Syda Productions - Fotolia.com] Wejście Euler Hermes do Australii](https://s3.egospodarka.pl/grafika/przejecia/Wejscie-Euler-Hermes-do-Australii-d8i3B3.jpg)

![Konta online podatne na kradzież tożsamości [© Scanrail - Fotolia.com] Konta online podatne na kradzież tożsamości](https://s3.egospodarka.pl/grafika/kradziez-tozsamosci/Konta-online-podatne-na-kradziez-tozsamosci-apURW9.jpg)

![OpenOffice 2.3 - bezpłatna polska edycja [© Nmedia - Fotolia.com] OpenOffice 2.3 - bezpłatna polska edycja](https://s3.egospodarka.pl/grafika/openoffice/OpenOffice-2-3-bezplatna-polska-edycja-Qq30bx.jpg)

![Centra danych: walka z kryzysem [© Scanrail - Fotolia.com] Centra danych: walka z kryzysem](https://s3.egospodarka.pl/grafika/centra-danych/Centra-danych-walka-z-kryzysem-apURW9.jpg)

![Symantec Backup Exec System Recovery 8 [© Nmedia - Fotolia.com] Symantec Backup Exec System Recovery 8](https://s3.egospodarka.pl/grafika/Symantec/Symantec-Backup-Exec-System-Recovery-8-Qq30bx.jpg)

![Novell przejmie firmę Managed Objects [© Syda Productions - Fotolia.com] Novell przejmie firmę Managed Objects](https://s3.egospodarka.pl/grafika/Novell/Novell-przejmie-firme-Managed-Objects-d8i3B3.jpg)

![Firma Oracle przejmie Sun Microsystems [© Syda Productions - Fotolia.com] Firma Oracle przejmie Sun Microsystems](https://s3.egospodarka.pl/grafika/Oracle/Firma-Oracle-przejmie-Sun-Microsystems-d8i3B3.jpg)

![Panda Cloud Antivirus dla MSP [© Nmedia - Fotolia.com] Panda Cloud Antivirus dla MSP](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Cloud-Antivirus-dla-MSP-Qq30bx.jpg)

![Polski rynek e-commerce a zagrożenia w sieci [© stoupa - Fotolia.com] Polski rynek e-commerce a zagrożenia w sieci](https://s3.egospodarka.pl/grafika/e-biznes/Polski-rynek-e-commerce-a-zagrozenia-w-sieci-MBuPgy.jpg)

![Branża metalurgiczna integruje się pionowo [© christian42 - Fotolia.com] Branża metalurgiczna integruje się pionowo](https://s3.egospodarka.pl/grafika/branza-metalurgiczna/Branza-metalurgiczna-integruje-sie-pionowo-zaGbha.jpg)

![Prywatna opieka medyczna w 2009 r. [© Scanrail - Fotolia.com] Prywatna opieka medyczna w 2009 r.](https://s3.egospodarka.pl/grafika/prywatna-opieka-medyczna/Prywatna-opieka-medyczna-w-2009-r-apURW9.jpg)

![Panda Global Protection 2011 [© Nmedia - Fotolia.com] Panda Global Protection 2011](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Global-Protection-2011-Qq30bx.jpg)

![Innowacje marketingowe [© Minerva Studio - Fotolia.com] Innowacje marketingowe](https://s3.egospodarka.pl/grafika/innowacje-marketingowe/Innowacje-marketingowe-iG7AEZ.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)