-

![Drukarki górą nad hakerami [© Scanrail - Fotolia.com] Drukarki górą nad hakerami]()

Drukarki górą nad hakerami

... bezpieczeństwa internetowego w Europie, z których wynika, że firmy np. przeznaczają większe budżety na zakup drukarek niż na zapewnienie ochrony przed cyber-atakami. W 2003r. wydatki na produkty bezpieczeństwa wyniosły 42 mld USD, co stanowiło mniej niż 5% całego budżetu IT ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... do poprzedniego poziomu, wg ekspertów, incydent ten stanowi jedno z najważniejszych zwycięstw ostatnich lat. Trendy 2008 roku Zarówno branża antywirusowa, jak i bezpieczeństwa IT, padły ofiarą najważniejszych incydentów 2008 roku, które można podzielić na cztery główne grupy: Rootkity Portale społecznościowe Gry online Botnety Nikogo ...

-

![Sophos SafeGuard Enterprise Sophos SafeGuard Enterprise]()

Sophos SafeGuard Enterprise

... opcje dostępu administracyjnego i zaktualizowane narzędzia kontroli polityk bezpieczeństwa zapewniają wiele alternatyw wdrażania - zarówno w centralnie, jak i nie centralnie zarządzanych środowiskach - od kilku komputerów w osobnych biurach do ponad 100.000 pecetów. Administratorzy IT mogą łatwo wdrożyć szyfrowanie w heterogenicznych środowiskach ...

-

![Przestępstwa bankowe: kto kradnie? [© Creativa - Fotolia.com] Przestępstwa bankowe: kto kradnie?]()

Przestępstwa bankowe: kto kradnie?

... podkreśla gazeta – są pracownicy banku oraz firmy dostarczające systemy IT. Gazeta powołuje się na dane raportu ... bezpieczeństwa ich funkcjonowania. Być może wprowadzenie w przyszłości standardów monitoringu pozwoliłoby na poprawę bezpieczeństwa placówek bankowych. Inną kwestią pozostaje specyficzny „konflikt interesów” pomiędzy pionami bezpieczeństwa ...

-

![Microsoft Office 2016: czas na debiut! [© Kaspars Grinvalds - Fotolia.com] Microsoft Office 2016: czas na debiut!]()

Microsoft Office 2016: czas na debiut!

... desktopowych aplikacji Office 2016. Funkcje bezpieczeństwa Aplikacje Office 2016 w połączeniu z usługą Office 365 oferują nowe funkcje, które zapewniają przedsiębiorstwom wyższy stopień bezpieczeństwa i ochrony. Zapobieganie wyciekowi danych – dzięki narzędziom, które pozwalają administratorom IT zarządzać zasadami tworzenia treści i udostępniania ...

-

![Kamery przemysłowe, czyli życie pod lupą cyberprzestępcy Kamery przemysłowe, czyli życie pod lupą cyberprzestępcy]()

Kamery przemysłowe, czyli życie pod lupą cyberprzestępcy

... do celów bezpieczeństwa i egzekwowania prawa, nietrudno wyobrazić sobie, jak takie luki mogą pomóc w dokonywaniu przestępstw takich jak kradzież samochodu czy innego mienia. Dlatego tak ważne jest, aby systemy te były zabezpieczone przynajmniej przed bezpośrednim dostępem z internetu” – powiedział Władimir Daszczenko, ekspert ds. bezpieczeństwa IT ...

-

![Nowy Kaspersky Endpoint Security for Business Nowy Kaspersky Endpoint Security for Business]()

Nowy Kaspersky Endpoint Security for Business

... korporacyjne. Funkcja audytu zmian umożliwia zespołom ds. bezpieczeństwa IT śledzenie zmian w politykach i zadaniach oraz porównywanie poprawek w celu natychmiastowego zidentyfikowania wszelkich różnic. Pozwala to uzyskać znacznie większą kontrolę nad zmianami w ustawieniach bezpieczeństwa. Rozwiązanie firmy Kaspersky Lab przeznaczone dla punktów ...

-

![Managed services, czyli cyberbezpieczeństwo jako usługa Managed services, czyli cyberbezpieczeństwo jako usługa]()

Managed services, czyli cyberbezpieczeństwo jako usługa

... trzecie dostawców, obsługujących zarówno rynek dużych przedsiębiorstw (60%), jak i mniejsze firmy (58%), zgadza się, że niedobory wykwalifikowanych specjalistów ds. bezpieczeństwa IT przyczyniają się do trudności związanych z rozszerzeniem oferty cyberochrony. Ponadto około połowa dostawców ma problemy ze zdalnym wdrażaniem i zarządzaniem swoimi ...

-

![Kaspersky Web Traffic Security Kaspersky Web Traffic Security]()

Kaspersky Web Traffic Security

... wszelkimi rodzajami ataków online, jak również ogranicza ryzyko i obniża koszty pomocy IT. Kaspersky Web Traffic Security powstrzymuje zagrożenia w momencie, gdy próbują przeniknąć z ... bezpieczeństwa bramy. Integrację z systemami SIEM w celu wzbogacenia obrazu zdarzeń dotyczących bezpieczeństwa w całej infrastrukturze o kontekst bezpieczeństwa ...

-

![PESEL nie jest bezpieczny nawet w urzędzie? [© MaxPolis - Fotolia.com] PESEL nie jest bezpieczny nawet w urzędzie?]()

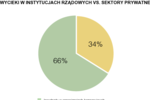

PESEL nie jest bezpieczny nawet w urzędzie?

... brakowało z kolei podejścia systemowego do zapewnienia bezpieczeństwa zgromadzonych informacji. Według ChronPESEL.pl, statystyki te wyraźnie dowodzą, że bezpieczeństwo danych, które najczęściej bez wahania przekazujemy urzędom, może być zagrożona. Przykładowymi danymi przetwarzanymi w systemach IT urzędów publicznych są bowiem: imię i nazwisko ...

-

![Kogo dotyczy dyrektywa NIS 2? [© pixabay.com] Kogo dotyczy dyrektywa NIS 2?]()

Kogo dotyczy dyrektywa NIS 2?

... już teraz warto wiedzieć, czy dyrektywa NIS 2 będzie dotyczyć naszej firmy lub instytucji, bo wprowadzenie tych zmian obejmuje wiele obszarów bezpieczeństwa sieci IT, czyli wdrożenia innych, często nowych i bardziej skomplikowanych rozwiązań. Podmioty, których dotyczą te regulacje podzielono według dwóch kategorii i zanim podejmiemy ...

-

![Co 2. cyberatak ransomware wycelowany w przemysł [© DD Images - Fotolia.com] Co 2. cyberatak ransomware wycelowany w przemysł]()

Co 2. cyberatak ransomware wycelowany w przemysł

... pierwszej połowie 2023 r.). Rzuca to światło na potrzebę podjęcia przez producentów rozwiązań IT wewnętrznych działań mających na celu wykrywanie podatności oraz opracowywanie ... klienci, mają do odegrania pewną rolę. Producenci powinni prowadzić solidną kontrolę bezpieczeństwa na wszystkich etapach cyklu życia produktu oraz podjąć wysiłek zapewniania ...

-

![Cloud computing - prognozy rozwoju [© Scanrail - Fotolia.com] Cloud computing - prognozy rozwoju]()

Cloud computing - prognozy rozwoju

... przemawiającymi za wprowadzeniem modelu chmury są: optymalizacja kosztów, szybkość wdrożenia i elastyczność rozwiązań IT w chmurze. Przeciwko przemawiają głównie kwestie bezpieczeństwa, trudności w dostosowaniu „cloudowych” rozwiązań IT do indywidualnych potrzeb oraz regulacje prawne ograniczające swobodne korzystanie z chmury w Polsce. "Trendy ...

-

![Produkty Symantec do zarządzania pamięcią masową [© Nmedia - Fotolia.com] Produkty Symantec do zarządzania pamięcią masową]()

Produkty Symantec do zarządzania pamięcią masową

... przekształcić infrastrukturę, aby stała się bardziej elastyczna? Jak nadać jej cechy chmury publicznej bez ograniczania dostępności i bezpieczeństwa?” Dzięki rozwiązaniom firmy Symantec działy IT mogą budować własne, niezawodne chmury prywatne, wykorzystując istniejące inwestycje w centra danych. Nowe wersje oprogramowania pozwalają: kompleksowo ...

-

![Firmy dbają o bezpieczeństwo informacji [© Scanrail - Fotolia.com] Firmy dbają o bezpieczeństwo informacji]()

Firmy dbają o bezpieczeństwo informacji

... omówione w tym raporcie zostały uzyskane na podstawie odpowiedzi od ponad 9600 CEO, CFO, CISO, CIO, CSO, wiceprezesów oraz dyrektorów ds. IT i bezpieczeństwa informacji z 138 krajów. Dwadzieścia dziewięć procent (29%) respondentów pochodziło z Ameryki Północnej, 26% z Europy, 21% z Ameryki Południowej, 20% z Azji, zaś 3% z Środkowego ...

-

![Wycieki danych w firmach w 2006r. Wycieki danych w firmach w 2006r.]()

Wycieki danych w firmach w 2006r.

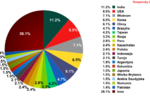

... szeroką skalę badania InfoWatch "Wewnętrzne zagrożenia IT w Europie w 2006 roku, w którym uczestniczyło ponad 400 europejskich organizacji. Jednak w przeciwieństwie do wcześniejszego projektu, raport "Globalne badanie dotyczące wycieków 2006" wskazuje tendencje w rozwoju wewnętrznych zagrożeń bezpieczeństwa informatycznego oraz przedstawia, jak do ...

-

![Spam w IV 2012 r. Spam w IV 2012 r.]()

Spam w IV 2012 r.

... obecnie większe zagrożenie niż kiedykolwiek wcześniej: Kaspersky Lab wykrywa dużą liczbę wiadomości spamowych zawierających szkodliwe odsyłacze. Co więcej, specjaliści ds. bezpieczeństwa IT odnotowują jeszcze więcej spamu zawierającego zagrożenia skryptowe, co oznacza, że samo otworzenie e-maila może narazić użytkownika na ryzyko. Fakt, że ...

-

![Nowe usługi Windows Azure [© Fernando Madeira - Fotolia.com] Nowe usługi Windows Azure]()

Nowe usługi Windows Azure

... w wielu centrach przetwarzania danych, to naturalny kierunek rozwoju systemów IT. Firmy i organizacje systematycznie, stosownie do swoich potrzeb, przenoszą do ... kontrolę nad topologią sieci, włącznie z konfigurowaniem adresów IP oraz ustalaniem polityk bezpieczeństwa. Sieć Wirtualna Windows Azure wykorzystuje protokół IPSEC. Witryny Windows Azure ...

-

![Ataki DDoS oznaczają duże koszty i utratę reputacji firmy [© profit_image - Fotolia.com] Ataki DDoS oznaczają duże koszty i utratę reputacji firmy]()

Ataki DDoS oznaczają duże koszty i utratę reputacji firmy

... przykład 65% firm konsultowało się z ekspertami ds. bezpieczeństwa IT, 49% zapłaciło za zmodyfikowanie swojej infrastruktury IT, 46% ofiar musiało zwrócić się do swoich prawników ... rozważyć stosowanie ochrony DDoS jako integralnej części swojej ogólnej polityki bezpieczeństwa IT. Jest ona równie ważna jak ochrona przed szkodliwym oprogramowaniem, ...

-

![Gotowi na MiFID II? [© laser_lotus - Fotolia.com] Gotowi na MiFID II?]()

Gotowi na MiFID II?

... odpowiednio wcześniej przeprowadzić szkolenia pracowników, ale też dostosować swoje systemy IT do przechowywania i przetwarzania dużych zasobów danych klientów. Będą one zobowiązane ... oczami sektora Choć nowe regulacje mają zazwyczaj na celu zwiększenie bezpieczeństwa konsumentów, dla samego sektora stają się swoistym wyścigiem z czasem. Jak ...

-

![10 prognoz dla CIO na 2017 r. [© momius - Fotolia.com] 10 prognoz dla CIO na 2017 r.]()

10 prognoz dla CIO na 2017 r.

... umożliwiają elastyczne reagowanie na problemy dotyczące bezpieczeństwa takie jak zgodności z przepisami, zapewnienie ciągłości działania i zdarzenia katastroficzne. Prawdopodobnie wielu polskich przedsiębiorców czytając takie prognozy zadaje sobie pytanie czy wyzwania przed jakimi stoją działy IT dotyczą tylko przedsiębiorstw globalnych, które ...

-

![5 obszarów cyberbezpieczeństwa, które powinni znać pracownicy [© Sinisa Botas - Fotolia.com] 5 obszarów cyberbezpieczeństwa, które powinni znać pracownicy]()

5 obszarów cyberbezpieczeństwa, które powinni znać pracownicy

... iż to właśnie ludzie niezmiennie stanowią najsłabsze ogniwo wszystkich systemów IT i powiązanych z nimi procedur. Okazuje się bowiem, że pracownicy nadal popełniają te same, ... , której można używać do czynności najbardziej wrażliwych na naruszenie bezpieczeństwa, takich jak np. wykonywanie transakcji online. 5) Aktualizacja urządzeń Cyberprzestępcy ...

-

![Służbowa poczta elektroniczna - jak dbać o jej bezpieczeństwo? Służbowa poczta elektroniczna - jak dbać o jej bezpieczeństwo?]()

Służbowa poczta elektroniczna - jak dbać o jej bezpieczeństwo?

... ds. bezpieczeństwa IT, ODO 24. W jaki sposób zadbać o bezpieczeństwo służbowej poczty elektronicznej? Podpowiada Arkadiusz Sadkowski, specjalista ds. bezpieczeństwa IT, ODO 24: nie należy korzystać z linków oraz załączników w wiadomościach, których nie spodziewaliśmy się dostać. W przypadku otrzymania podejrzanego e-maila, poprośmy zespół IT o jej ...

-

![Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze [© pixabay.com] Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze]()

Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze

... działań cyberprzestępców. Trendem jakiego należy spodziewać się w 2022 roku zdaniem Stormshield jest rosnące skomplikowanie ataków. Zdaniem ekspertów europejskiego lidera branży bezpieczeństwa IT, jednym z kierunków działań w najbliższych miesiącach będzie wykorzystywanie luk Zero Day, tak jak miało to miejsce w ubiegłym roku, gdy spore poruszenie ...

-

![Igrzyska olimpijskie na celowniku cyberprzestępców Igrzyska olimpijskie na celowniku cyberprzestępców]()

Igrzyska olimpijskie na celowniku cyberprzestępców

... cyberzagrożenia. Eksperci Stormshield przybliżają historię cyberataków na Igrzyska Olimpijskie. Wydarzenia sportowe od lat były celem przestępców. Jak wskazują eksperci ds. bezpieczeństwa IT również cyberprzestępców. W okresie pomiędzy 2016 a 2021 rokiem nastąpił 8-krotny wzrost liczby ataków związanych z IO. W Tokio odnotowano 4 mld takich prób ...

-

![Na czym polega atak APT? Jak się obronić? Na czym polega atak APT? Jak się obronić?]()

Na czym polega atak APT? Jak się obronić?

... Czasami używają taktyk mających na celu zmylenie przeciwnika i odwrócenie uwagi działu bezpieczeństwa IT od właściwego problemu, przeprowadzając atak typu DoS (Denial of Service). ... na strefy o różnych poziomach dostępu i uprawnieniach, wdrożyć narzędzia do monitorowania bezpieczeństwa sieci, wprowadzić silne zasady uwierzytelniania i autoryzacji. ...

-

![Branża BSS: mniej ofert pracy, więcej kłopotów z rekrutacją pracowników [© Jakub Jirsák - Fotolia.com] Branża BSS: mniej ofert pracy, więcej kłopotów z rekrutacją pracowników]()

Branża BSS: mniej ofert pracy, więcej kłopotów z rekrutacją pracowników

... Intensywny rozwój będzie dotyczył m.in. bezpieczeństwa IT. W sektorze stale rośnie liczba procesów z zakresu cybersecurity przy jednoczesnym trendzie wzmacniania bezpieczeństwa systemów oraz wrażliwych danych przetwarzanych przez centra usług. Specjalizacjami o największym potencjale do dalszego rozwoju są ponadto finanse, IT, HR oraz kadry i płace ...

-

![Bezpieczeństwo marki w internecie [© Minerva Studio - Fotolia.com] Bezpieczeństwo marki w internecie]()

Bezpieczeństwo marki w internecie

... , że miarę wzrostu zagrożenia powinna nastąpić koordynacja działań różnych firm IT. Dostrzega się już pierwsze kroki kutemu zmierzające. Jakie są ... kradzież danych osobowych naszych użytkowników z pewnością nie świadczy najlepiej o polityce bezpieczeństwa zaatakowanej firmy. Im bardziej rozpoznawalna marka uległa działalności hackerów, tym większym ...

Tematy: marka, bezpieczeństwo marki -

![Internet dla dzieci ale pod nadzorem Internet dla dzieci ale pod nadzorem]()

Internet dla dzieci ale pod nadzorem

... jednak proste - "kontrola rodzicielska", która jest w gruncie rzeczy modułem znajdującym się w wielu rozwiązaniach bezpieczeństwa IT. Blokuje ona strony, których dzieci nie powinny oglądać. Osobiście martwi mnie inny aspekt bezpieczeństwa Sieci związany z nieletnimi: czy dziecięcy Internet jest rzeczywiście tak bezpieczny, jak o nim myślimy? Czy ...

-

![Trend Micro Mobile Security 8.0 [© drubig-photo - Fotolia.com] Trend Micro Mobile Security 8.0]()

Trend Micro Mobile Security 8.0

... oraz umożliwia bardziej szczegółową kontrolę bezpieczeństwa. Jest ono szczególnie przydatne w środowiskach BYOD (bring your own device), w których pracownicy używają prywatnych urządzeń mobilnych do celów służbowych. “Bring your own device – BYOD – wiąże się z nowymi wyzwaniami dla działów IT, w modelu tym bowiem prywatne urządzenia ...

-

![Fortinet FortiOS 5.0 chroni środowisko BYOD [© JcJg Photography - Fotolia.com] Fortinet FortiOS 5.0 chroni środowisko BYOD]()

Fortinet FortiOS 5.0 chroni środowisko BYOD

... tworzyć tzw. inteligentną politykę bezpieczeństwa. Zasady dostępu do sieci są przydzielane w zależności od lokalizacji, typu używanego urządzenia, za pomocą którego użytkownik loguje się w sieci oraz statusu np. jako gość. To ogromny krok naprzód w umacnianiu ogólnego stanu bezpieczeństwa infrastruktury IT," – podkreśla Mariusz Rzepka, dyrektor ...

-

![Szyfrowanie poufnych danych coraz częściej Szyfrowanie poufnych danych coraz częściej]()

Szyfrowanie poufnych danych coraz częściej

... technologii zmniejszania ryzyka wycieku krytycznych danych, jednak najbardziej efektywne jest wtedy, gdy stanowi składnik wszechstronnego systemu bezpieczeństwa korporacyjnej infrastruktury IT” – tłumaczy Nikołaj Griebiennikow, dyrektor techniczny, Kaspersky Lab. „Nasze rozwiązania biznesowe zapewniają taką wszechstronną ochronę wszystkim ...

-

![Sektor TMT a bezpieczeństwo informatyczne 2012 [© alphaspirit - Fotolia.com] Sektor TMT a bezpieczeństwo informatyczne 2012]()

Sektor TMT a bezpieczeństwo informatyczne 2012

... technologii zaczynają dostrzegać znaczenie bezpieczeństwa informacji oraz świadomie dokonywać wyborów” – dodaje. Niezależnie od zmieniającej się percepcji roli bezpieczeństwa informacji w ... pod uwagę dużą grupę podmiotów niezdolnych do wykrycia ataków na ich systemy IT, statystyki te są niewątpliwie zaniżone. Niestety, nawet jeżeli organizacje ...

-

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów]()

Złośliwe oprogramowanie: 10 mitów

... jakie stoją przed rynkiem IT, zatytułowaną "Top 10 Strategic Predictions: Gartner Predicts a Disruptive and Constructive Future for IT". Znalazły się na ... złośliwego oprogramowania, zwłaszcza zaraz po wykrytej infekcji systemu. Te same zasady bezpieczeństwa obowiązują w przypadku składowania swoich danych (w tym backupów) na coraz to modniejszych i ...

-

![Szkodliwe oprogramowanie, spam i phishing groźne dla firm [© apops - Fotolia.com] Szkodliwe oprogramowanie, spam i phishing groźne dla firm]()

Szkodliwe oprogramowanie, spam i phishing groźne dla firm

... w stosunku do 2012 r. Tak wynika z badania Global Corporate IT Security Risks 2013 przeprowadzonego ... bezpieczeństwa korporacyjnego zmienia się - coraz więcej firm jest zainteresowanych złożonymi rozwiązaniami bezpieczeństwa. Różnorodność ataków przeprowadzanych na firmy oznacza, że podmioty te potrzebują profesjonalnego rozwiązania bezpieczeństwa ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Drukarki górą nad hakerami [© Scanrail - Fotolia.com] Drukarki górą nad hakerami](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Drukarki-gora-nad-hakerami-apURW9.jpg)

![Przestępstwa bankowe: kto kradnie? [© Creativa - Fotolia.com] Przestępstwa bankowe: kto kradnie?](https://s3.egospodarka.pl/grafika2/banki/Przestepstwa-bankowe-kto-kradnie-133963-150x100crop.jpg)

![Microsoft Office 2016: czas na debiut! [© Kaspars Grinvalds - Fotolia.com] Microsoft Office 2016: czas na debiut!](https://s3.egospodarka.pl/grafika2/Microsoft-Office-2016/Microsoft-Office-2016-czas-na-debiut-163601-150x100crop.jpg)

![PESEL nie jest bezpieczny nawet w urzędzie? [© MaxPolis - Fotolia.com] PESEL nie jest bezpieczny nawet w urzędzie?](https://s3.egospodarka.pl/grafika2/dane-osobowe/PESEL-nie-jest-bezpieczny-nawet-w-urzedzie-219320-150x100crop.jpg)

![Kogo dotyczy dyrektywa NIS 2? [© pixabay.com] Kogo dotyczy dyrektywa NIS 2?](https://s3.egospodarka.pl/grafika2/NIS-2/Kogo-dotyczy-dyrektywa-NIS-2-252809-150x100crop.jpg)

![Co 2. cyberatak ransomware wycelowany w przemysł [© DD Images - Fotolia.com] Co 2. cyberatak ransomware wycelowany w przemysł](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Co-2-cyberatak-ransomware-wycelowany-w-przemysl-259796-150x100crop.jpg)

![Cloud computing - prognozy rozwoju [© Scanrail - Fotolia.com] Cloud computing - prognozy rozwoju](https://s3.egospodarka.pl/grafika/przetwarzanie-danych/Cloud-computing-prognozy-rozwoju-apURW9.jpg)

![Produkty Symantec do zarządzania pamięcią masową [© Nmedia - Fotolia.com] Produkty Symantec do zarządzania pamięcią masową](https://s3.egospodarka.pl/grafika/Symantec/Produkty-Symantec-do-zarzadzania-pamiecia-masowa-Qq30bx.jpg)

![Firmy dbają o bezpieczeństwo informacji [© Scanrail - Fotolia.com] Firmy dbają o bezpieczeństwo informacji](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informacji/Firmy-dbaja-o-bezpieczenstwo-informacji-apURW9.jpg)

![Nowe usługi Windows Azure [© Fernando Madeira - Fotolia.com] Nowe usługi Windows Azure](https://s3.egospodarka.pl/grafika2/Microsoft/Nowe-uslugi-Windows-Azure-97327-150x100crop.jpg)

![Ataki DDoS oznaczają duże koszty i utratę reputacji firmy [© profit_image - Fotolia.com] Ataki DDoS oznaczają duże koszty i utratę reputacji firmy](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Ataki-DDoS-oznaczaja-duze-koszty-i-utrate-reputacji-firmy-165808-150x100crop.jpg)

![Gotowi na MiFID II? [© laser_lotus - Fotolia.com] Gotowi na MiFID II?](https://s3.egospodarka.pl/grafika2/MiFID-II/Gotowi-na-MiFID-II-176237-150x100crop.jpg)

![10 prognoz dla CIO na 2017 r. [© momius - Fotolia.com] 10 prognoz dla CIO na 2017 r.](https://s3.egospodarka.pl/grafika2/cio/10-prognoz-dla-CIO-na-2017-r-188209-150x100crop.jpg)

![5 obszarów cyberbezpieczeństwa, które powinni znać pracownicy [© Sinisa Botas - Fotolia.com] 5 obszarów cyberbezpieczeństwa, które powinni znać pracownicy](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/5-obszarow-cyberbezpieczenstwa-ktore-powinni-znac-pracownicy-223874-150x100crop.jpg)

![Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze [© pixabay.com] Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberprzestepcy-sie-profesjonalizuja-cyberataki-coraz-dotkliwsze-244892-150x100crop.jpg)

![Branża BSS: mniej ofert pracy, więcej kłopotów z rekrutacją pracowników [© Jakub Jirsák - Fotolia.com] Branża BSS: mniej ofert pracy, więcej kłopotów z rekrutacją pracowników](https://s3.egospodarka.pl/grafika2/uslugi-dla-biznesu/Branza-BSS-mniej-ofert-pracy-wiecej-klopotow-z-rekrutacja-pracownikow-257459-150x100crop.jpg)

![Bezpieczeństwo marki w internecie [© Minerva Studio - Fotolia.com] Bezpieczeństwo marki w internecie](https://s3.egospodarka.pl/grafika/marka/Bezpieczenstwo-marki-w-internecie-iG7AEZ.jpg)

![Trend Micro Mobile Security 8.0 [© drubig-photo - Fotolia.com] Trend Micro Mobile Security 8.0](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-Mobile-Security-8-0-99769-150x100crop.jpg)

![Fortinet FortiOS 5.0 chroni środowisko BYOD [© JcJg Photography - Fotolia.com] Fortinet FortiOS 5.0 chroni środowisko BYOD](https://s3.egospodarka.pl/grafika2/srodowisko-BYOD/Fortinet-FortiOS-5-0-chroni-srodowisko-BYOD-107912-150x100crop.jpg)

![Sektor TMT a bezpieczeństwo informatyczne 2012 [© alphaspirit - Fotolia.com] Sektor TMT a bezpieczeństwo informatyczne 2012](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Sektor-TMT-a-bezpieczenstwo-informatyczne-2012-111437-150x100crop.jpg)

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Zlosliwe-oprogramowanie-10-mitow-127031-150x100crop.jpg)

![Szkodliwe oprogramowanie, spam i phishing groźne dla firm [© apops - Fotolia.com] Szkodliwe oprogramowanie, spam i phishing groźne dla firm](https://s3.egospodarka.pl/grafika2/phishing/Szkodliwe-oprogramowanie-spam-i-phishing-grozne-dla-firm-127323-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)