-

![Podwyżka wynagrodzenia i rekrutacja pracowników w ponad 80% firm [© czarny_bez - Fotolia.com] Podwyżka wynagrodzenia i rekrutacja pracowników w ponad 80% firm]()

Podwyżka wynagrodzenia i rekrutacja pracowników w ponad 80% firm

... . Firmy na szeroką skalę planują rekrutację ekspertów w dziedzinie IT i nowych technologii, sprzedaży, produkcji i inżynierii, finansów i księgowości ... roku. Warunkiem – obok atrakcyjnego wynagrodzenia – będzie zaoferowanie przez nowego pracodawcę poczucia bezpieczeństwa. W aktualnym otoczeniu makroekonomicznym, dla kandydatów zmiana pracy niesie za ...

-

![Uwaga na oferty pracy od hakera [© pixabay.com] Uwaga na oferty pracy od hakera]()

Uwaga na oferty pracy od hakera

... branżowe, skierowane do wąsko sprofilowanej grupy ekspertów, np. IT. Pracodawcom takie rozwiązanie zapewnia wsparcie i dotarcie do preferowanej grupy kandydatów, a ... domenie przedsiębiorstwa, do którego aplikujemy i czy zabezpieczone jest odpowiednim certyfikatem bezpieczeństwa. Należy też spojrzeć krytycznie na zakres danych, jakie mielibyśmy podać ...

-

![Nowy Acer Chromebook Spin 714 oraz Acer Chromebook Enterprise Spin 714 Nowy Acer Chromebook Spin 714 oraz Acer Chromebook Enterprise Spin 714]()

Nowy Acer Chromebook Spin 714 oraz Acer Chromebook Enterprise Spin 714

... . firmom, gdzie priorytetem są dodatkowe możliwości zarządzania i kontroli bezpieczeństwa, notebook Acer Chromebook Enterprise Spin 714 oferuje technologię Intel vPro ... szeregu wbudowanych funkcji biznesowych systemu ChromeOS. Dzięki rejestracji zero-touch, działy IT mogą po prostu przekazać zakupione urządzenia odpowiednim pracownikom organizacji. ...

-

![Laptopy Acer Chromebook Plus 515 i Acer Chromebook Plus 514 Laptopy Acer Chromebook Plus 515 i Acer Chromebook Plus 514]()

Laptopy Acer Chromebook Plus 515 i Acer Chromebook Plus 514

... IT mogą korzystać z usprawnionej rejestracji urządzeń, integracji infrastruktury i zaawansowanych ustawień bezpieczeństwa, aby zapewnić ochronę danych i aplikacji. Zarządzanie aktualizacjami, raportami i kwestiami technicznymi również stało się łatwiejsze dzięki pomocy w rozwiązywaniu problemów z ChromeOS i całodobowemu wsparciu administratora IT ...

-

![Na rynku pracy lepsze nastroje [© pixabay.com] Na rynku pracy lepsze nastroje]()

Na rynku pracy lepsze nastroje

... dwie profesje, które deklarują wysokie poczucie zawodowego bezpieczeństwa, są związane z przemysłem wytwórczym i technologią. Polska już teraz stanowi swojego rodzaju hub przemysłowy dla innych krajów Europy. To generuje ciągłe zapotrzebowanie na wykwalifikowanych inżynierów w IT, e-commerce, energetyce, czy szeroko pojętej automatyce przemysłowej ...

-

![Cyberbezpieczeństwo 2024: czego (złego) mamy się spodziewać? [© pixabay.com] Cyberbezpieczeństwo 2024: czego (złego) mamy się spodziewać?]()

Cyberbezpieczeństwo 2024: czego (złego) mamy się spodziewać?

... standardy cyberbezpieczeństwa Nakładająca rygorystyczne wymogi, odnowiona dyrektywa w sprawie bezpieczeństwa sieci i informacji (NIS2) będzie wymagać, aby znacznie ... należy spodziewać się podobnej liczby głośnych incydentów. Rosnąca złożoność środowisk IT, szczególnie w chmurze i architekturach hybrydowych, utrudnia monitorowanie i wykrywanie ...

-

![Ransomware kradnie dane. Hasła w Google Chrome nie są bezpieczne Ransomware kradnie dane. Hasła w Google Chrome nie są bezpieczne]()

Ransomware kradnie dane. Hasła w Google Chrome nie są bezpieczne

... 2024 roku i odegrała znaczną rolę w wielu głośnych przypadkach naruszenia bezpieczeństwa danych, które widzieliśmy w tym roku. Qilin poszedł o krok dalej, pozyskując ... nad kontami bankowymi, e-mailami, profilami w mediach społecznościowych, a nawet nad infrastrukturą IT firmy. Zazwyczaj prowadzi to do kradzieży tożsamości, oszustw finansowych ...

-

![Dziecko i komputer służbowy. 5 wskazówek dotyczących współdzielenia urządzeń [© cookie_studio na Freepik] Dziecko i komputer służbowy. 5 wskazówek dotyczących współdzielenia urządzeń]()

Dziecko i komputer służbowy. 5 wskazówek dotyczących współdzielenia urządzeń

... udostępniło swoje urządzenie służbowe dziecku w przeciągu ostatnich 6 miesięcy, jasne jest, że zespoły IT muszą uwzględniać nie tylko standardowe ryzyko naruszenia danych. Istotne ... do 65% dwa lata temu), nadszedł czas, aby wprowadzić lepsze praktyki bezpieczeństwa i monitorować aktywność na wszystkich urządzeniach, aby zapewnić najwyższy poziom ...

-

![Pracodawca Godny Zaufania 2024. Oto laureaci Pracodawca Godny Zaufania 2024. Oto laureaci]()

Pracodawca Godny Zaufania 2024. Oto laureaci

... wpływu na klimat, Ochrona środowiska naturalnego i bioróżnorodności, Zapewnienie bezpieczeństwa i dobrych warunków pracy, budowanie relacji z otoczeniem i społecznościami oraz ... autorski program do oceny pracowniczej, który powstał we współpracy działów HR i IT. W kategorii Wolontariat zwyciężyła firma LPP za program wolontariatu pracowniczego ...

-

![Cyberzagrożenia w IV kw. 2024 według Cisco Talos [© Freepik] Cyberzagrożenia w IV kw. 2024 według Cisco Talos]()

Cyberzagrożenia w IV kw. 2024 według Cisco Talos

... ransomware – w 75% przypadków atakujący uzyskali dostęp do systemów dzięki przejęciu kont użytkowników. W jednym z przypadków operatorzy BlackBasta podszyli się pod dział IT ofiary, stosując socjotechnikę w celu przejęcia danych logowania. Warto również zauważyć, że w niemal wszystkich analizowanych przez Cisco Talos atakach ransomware wykryto ...

-

![COMP ogłosił wyniki [© Syda Productions - Fotolia.com] COMP ogłosił wyniki]()

COMP ogłosił wyniki

... sytuacji gospodarczej, liczymy na dalsze wzmocnienie naszej pozycji wśród firm sektora IT, gdyż na usługi, które oferujemy, istnieje bardzo duże zapotrzebowanie. Szczególnego znaczenia nabierają dzisiaj rozwiązania z zakresu bezpieczeństwa informatycznego, w których się specjalizujemy," powiedział Paweł A. Luksic, Dyrektor ds. Marketingu, COMP ...

-

![Prokom bliżej Microsoftu [© Syda Productions - Fotolia.com] Prokom bliżej Microsoftu]()

Prokom bliżej Microsoftu

... systemy: komunikacji masowej i bezpiecznej wymiany dokumentów, zarządzania środowiskiem IT, oraz infrastruktury klucza publicznego. Uruchomiony w Zakładzie ... technologie oraz zaawansowane rozwiązania techniczne firmy Microsoft w zakresie bezpieczeństwa, skalowalności i dostępności. W Prokom Software SA pracuje obecnie kilkudziesięciu certyfikowanych ...

-

![Wyciek poufnych danych [© Scanrail - Fotolia.com] Wyciek poufnych danych]()

Wyciek poufnych danych

... adresowane do nich. W badaniu brało udział ponad 400 pracowników działów IT i HR w Wielkiej Brytanii. Wyniki wskazały, że 91 proc. badanych regularnie wysyła ... sposobem powstrzymania wycieku poufnych informacji jest połączenie oceny ryzyka, wewnętrznej polityki bezpieczeństwa oraz rozwiązań technologicznych. - Utrata poufnych danych jest zagrożeniem ...

-

![Dzień Bezpiecznego Komputera [© stoupa - Fotolia.com] Dzień Bezpiecznego Komputera]()

Dzień Bezpiecznego Komputera

... zlecenie Centrum Bezpieczeństwa Microsoft przez instytut badawczy SMG/KRC wynika, iż zdaniem aż 65% Polaków zbyt mało jest obecnie informacji nt. bezpieczeństwa informatycznego. Niemal ... aktywności skierowanych do uczniów szkół i uczelni wyższych, specjalistów IT, przedstawicieli biznesu a także wszystkich użytkowników komputerów. W tym dniu w ...

-

![Anonimowe płatności internetowe Anonimowe płatności internetowe]()

Anonimowe płatności internetowe

... książki "The Coming Collapse of the Dollar and How to Profit from it: Make a Fortune by Investing in Gold and Other Hard Assets". e-Bullion ... ocenie monograficznej publikacji "The Indomitus Report" to właśnie Pecunix jest liderem w zakresie bezpieczeństwa transakcji. 1 MDC FastGrams Inne waluty elektroniczne, które zostały zabezpieczone złotem lub ...

-

![Oprogramowanie dla firm od Google [© Nmedia - Fotolia.com] Oprogramowanie dla firm od Google]()

Oprogramowanie dla firm od Google

... różnego rodzaju problemami dotyczącymi bezpieczeństwa i prywatności", które utrudnią im podjęcie decyzji o zmianie, dodał. Broniąc niezawodności i bezpieczeństwa swoich usług, Dave Girouard, ... małych firm, rodzin, instytucji edukacyjnych - tych, którzy nie mają dużego budżetu IT", powiedział Brown. Google rozpoczął testowanie usługi Gmail dla firm na ...

-

![Rośnie popyt na zarządzanie dokumentami Rośnie popyt na zarządzanie dokumentami]()

Rośnie popyt na zarządzanie dokumentami

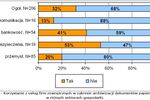

... ) oraz jakością wykonania usługi (11% odpowiedzi). Piotr Cholewa, Prezes ArchiDoc, mówi: „Zachowanie procedur bezpieczeństwa to być albo nie być firmy świadczącej usługi zarządzania dokumentami w modelu outsourcingu. Dlatego ... udzielali głównie przedstawiciele kadry zarządzającej i menedżerskiej (67% badanych) z działów administracji (50%), IT ...

-

![Symantec chroni urządzenia mobilne [© Nmedia - Fotolia.com] Symantec chroni urządzenia mobilne]()

Symantec chroni urządzenia mobilne

... danych - w tym również poufnych. Najważniejsze wyniki badania przeprowadzonego wśród menedżerów IT: 86 procent respondentów jest przekonanych, że urządzenia mobilne mają „krytyczne” ... administratorom centralne definiowanie i zdalne wdrażanie zasad polityki bezpieczeństwa. Platforma ta zapewnia również możliwość integracji produktów w celu ...

-

![HP: nowe tablety i notebooki dla biznesu HP: nowe tablety i notebooki dla biznesu]()

HP: nowe tablety i notebooki dla biznesu

... . Funkcja centralnego zarządzania pakietu HP ProtectTools udostępnia obsłudze IT zdalne narzędzie do wdrażania najważniejszych zasad bezpieczeństwa w całym przedsiębiorstwie oraz ich zarządzania. Na przykład dział informatyki może centralnie zdefiniować i wdrażać zasady bezpieczeństwa dla poszczególnych rodzajów użytkowników i ich grup, monitorować ...

-

![Zadbaj o anonimowość w sieci Zadbaj o anonimowość w sieci]()

Zadbaj o anonimowość w sieci

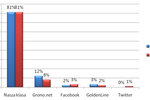

... prowadzonych przez wiele firm zajmujących się bezpieczeństwem IT wynika, że około połowa użytkowników portali społecznościowych ... bezpieczeństwa dla całego ruchu sieciowego, po drugie udowodniono, że istnieje szansa na zdobycie danych, które teoretycznie powinny być niewidoczne. W 2007 roku Dan Egerstad, szwedzki konsultant ds. bezpieczeństwa ...

-

![Piractwo komputerowe na świecie 2009 Piractwo komputerowe na świecie 2009]()

Piractwo komputerowe na świecie 2009

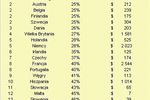

... oraz IDC, niezależną firmą badawczą monitorującą rynek IT. Badaniem objęto 111 państw. Badanie obejmuje wszelkie oprogramowanie instalowane w komputerach osobistych, w tym laptopy, netbooki i inne urządzenia przenośne. Obejmuje systemy operacyjne, bazy danych, pakiety bezpieczeństwa i aplikacje użytkowe, a także oprogramowanie darmowe (freeware ...

-

![G Data Endpoint Protection G Data Endpoint Protection]()

G Data Endpoint Protection

... złośliwego oprogramowania, ochrona przed wszelkimi atakami na korporacyjną infrastrukturę IT, a do tego ochrona przed zagrożeniem ze strony malware dla laptopów, desktopów i serwerów. Nowość jaką jest moduł PolicyManager gwarantuje dochowanie reguł bezpieczeństwa w nierzadko prywatnym korzystaniu z firmowej sieci komputerowej. Daje administratorom ...

-

![Piractwo komputerowe na świecie 2010 Piractwo komputerowe na świecie 2010]()

Piractwo komputerowe na świecie 2010

... ósmy przez IDC, czołową niezależną firmę badawczą monitorującą rynek IT we współpracy z Business Software Alliance, międzynarodową organizacją reprezentującą światowy ... netbookach i innych urządzeniach przenośnych. Obejmuje systemy operacyjne, bazy danych, pakiety bezpieczeństwa i aplikacje użytkowe, a także oprogramowanie darmowe (free software) ...

-

![Praca zdalna: blaski i cienie Praca zdalna: blaski i cienie]()

Praca zdalna: blaski i cienie

... jak Citrix, mogą zapewnić bezpieczny dostęp i ułatwić wdrożenie działowi IT. W przyszłości zdalni konsultanci powinni mieć możliwość wykorzystania pełnego zbioru funkcji ... z jego skłonnością do nadużywania informacji o kliencie albo lekceważenia procedur bezpieczeństwa. Firmy, które wykorzystują zdalnych pracowników, zwykle ograniczają dostęp do ...

-

![Polska gotowa na cloud computing [© Scanrail - Fotolia.com] Polska gotowa na cloud computing]()

Polska gotowa na cloud computing

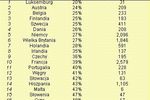

... komunikacyjnych oraz politykę tych państw w 7 zasadniczych obszarach: ochrony danych, bezpieczeństwa w cyberprzestrzeni, cyber-przestępczości, własności intelektualnej, interoperacyjności technologicznej i harmonizacji prawa, wolnego handlu oraz infrastruktury IT. Pięć najwyższych miejsc w rankingu za najsolidniejszą politykę regulującą rynek cloud ...

-

![Trend Micro - zagrożenia internetowe 2012 [© smex - Fotolia.com] Trend Micro - zagrożenia internetowe 2012]()

Trend Micro - zagrożenia internetowe 2012

... do miliona w roku 2013. Poza radami dla użytkowników i profesjonalistów z branży IT, czytelnicy raportu znajdą w nim również następujące informacje: szczegóły dotyczące agresywnego ... dyrektora technicznego Raimunda Genesa (12 prognoz na rok 2012 w dziedzinie bezpieczeństwa), zwłaszcza jeśli chodzi o zagrożenia Post-PC oraz rosnącą złożoność ataków na ...

-

![Cloud computing: Polska spada w rankingu BSA [© Guido Vrola - Fotolia.com] Cloud computing: Polska spada w rankingu BSA]()

Cloud computing: Polska spada w rankingu BSA

... intelektualna, interoperacyjność technologiczna i harmonizacja prawa, wolny handel oraz infrastruktura IT. Badanie zawiera kluczowe wnioski dotyczące polskiego systemu prawnego ... Promowanie bezpieczeństwa: Efektywne zarządzanie ryzykiem wymaga elastyczności we wprowadzaniu najnowocześniejszych rozwiązań z zakresu bezpieczeństwa. Zwalczanie ...

-

![Spam w III 2013 r. Spam w III 2013 r.]()

Spam w III 2013 r.

... na wiadomość. Kolejna masowa wysyłka została rzekomo wysłana w imieniu szefa bezpieczeństwa oraz bliskiego przyjaciela Hugo Chaveza. Oszuści „nigeryjscy” jak zwykle wykazali ... oraz wyszukiwarki (14,9%), które znalazły się odpowiednio na 2 i 3 miejscu. Dostawcy IT utrzymali się na 4 pozycji (9,9%). Za nimi znaleźli się dostawcy usług telefonicznych i ...

-

![Drukarka Samsung ProXpress M4020 i M4070 Drukarka Samsung ProXpress M4020 i M4070]()

Drukarka Samsung ProXpress M4020 i M4070

... bądź odbiorem wydrukowanych dokumentów. Jednocześnie SyncThru Admin, oprogramowanie zabezpieczające firmy Samsung, pozwala managerom IT kontrolowanie dostępu do dokumentów i sieci, zapewniając tym samym wyższy poziom bezpieczeństwa. Wyższa wydajność dzięki szybkiemu drukowi najwyższej jakości Drukarki z serii M4020/4070 drukują z prędkością do ...

-

![Wzbogacona FireEye Mobile Threat Prevention [© Melpomene - Fotolia.com] Wzbogacona FireEye Mobile Threat Prevention]()

Wzbogacona FireEye Mobile Threat Prevention

... tym ich ochrona przed atakami typu APT, stanowi dziś główny problem z zakresu bezpieczeństwa, z którym muszą się zmierzyć przedsiębiorstwa. Jednak stosowane przez nie zabezpieczenia opierają ... starszy analityk z firmy Forrester w raporcie badawczym tej firmy z października 2013 r. pt. „It’s Time To Level Up Your Mobile Application Security Program” ( ...

-

![NSG Group znowu inwestuje w Polsce [© sima - Fotolia.com] NSG Group znowu inwestuje w Polsce]()

NSG Group znowu inwestuje w Polsce

... stworzenie nowego Oddziału naszej Spółki oraz wprowadzenie standardów Pilkington IGP w zakresie bezpieczeństwa, obsługi klienta i jakości produktów, a także dalsze inwestycje w modernizację maszyn i urządzeń, dodatkową rozbudowę infrastruktury IT i wdrożenie systemów operacyjnych do obsługi klientów i pracowników”. Pilkington IGP jest jednym ...

-

![Ochrona danych osobowych - groźne incydenty [© Imillian - Fotolia.com] Ochrona danych osobowych - groźne incydenty]()

Ochrona danych osobowych - groźne incydenty

... jego utraty, każdy z przypadków należy jak najszybciej zgłosić swojemu administratorowi bezpieczeństwa informacji. Ważne, aby uczulić na to swoich pracowników. Nieuprawnione udostępnienie ... (np. VPN) przydzielane niekiedy bezterminowo (np. pracownikom czy serwisowi IT). Należy przy tym pamiętać, aby udostępniać poszczególne dane tylko tym osobom ...

-

![Popularność smartfonów w firmach rośnie [© anyaberkut - Fotolia.com] Popularność smartfonów w firmach rośnie]()

Popularność smartfonów w firmach rośnie

... zarządzanie flotą produktów i wprowadzenie różnych zasad bezpieczeństwa dla różnych pracowników. Takim wymaganiom odpowiada między innymi system Windows Phone 8.1, dający szansę operowania poszczególnymi uprawnieniami pracowników. Tu istotną rolę odgrywa także kompatybilność z systemami IT, działającymi w formach na laptopach czy desktopach ...

-

![Jak wykryć cyberatak? 8 wskazówek dla firm [© frank peters - Fotolia.com] Jak wykryć cyberatak? 8 wskazówek dla firm]()

Jak wykryć cyberatak? 8 wskazówek dla firm

... zarządzania informacjami dotyczącymi bezpieczeństwa i zdarzeniami (SIEM). Połowa ankietowanych firm uznała, że ma adekwatne narzędzia i technologie, aby zapewnić szybkie reagowanie na incydenty, ale często krytyczne wskaźniki nie są oddzielone od bardzo licznych, jednak mniej istotnych zdarzeń, przez co zespoły IT muszą przesiewać ogromne ...

-

![Praca w bankowości ciągle przyciąga studentów [© pab_map - Fotolia.com] Praca w bankowości ciągle przyciąga studentów]()

Praca w bankowości ciągle przyciąga studentów

... . Studenci, którzy wiążą swoją karierę z bankowością, cenią przede wszystkim stabilizację i poczucie bezpieczeństwa zatrudnienia, które na świecie znalazło się na drugim miejscu. Może to wynikać ... coraz częściej muszą konkurować o pracowników z firmami internetowymi i z tymi z sektora IT, szczególnie na rynkach, na których firmy takie jak Google są ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Podwyżka wynagrodzenia i rekrutacja pracowników w ponad 80% firm [© czarny_bez - Fotolia.com] Podwyżka wynagrodzenia i rekrutacja pracowników w ponad 80% firm](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Podwyzka-wynagrodzenia-i-rekrutacja-pracownikow-w-ponad-80-firm-249981-150x100crop.jpg)

![Uwaga na oferty pracy od hakera [© pixabay.com] Uwaga na oferty pracy od hakera](https://s3.egospodarka.pl/grafika2/szukanie-pracy/Uwaga-na-oferty-pracy-od-hakera-250386-150x100crop.jpg)

![Na rynku pracy lepsze nastroje [© pixabay.com] Na rynku pracy lepsze nastroje](https://s3.egospodarka.pl/grafika2/rynek-pracy/Na-rynku-pracy-lepsze-nastroje-255317-150x100crop.jpg)

![Cyberbezpieczeństwo 2024: czego (złego) mamy się spodziewać? [© pixabay.com] Cyberbezpieczeństwo 2024: czego (złego) mamy się spodziewać?](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-2024-czego-zlego-mamy-sie-spodziewac-257275-150x100crop.jpg)

![Dziecko i komputer służbowy. 5 wskazówek dotyczących współdzielenia urządzeń [© cookie_studio na Freepik] Dziecko i komputer służbowy. 5 wskazówek dotyczących współdzielenia urządzeń](https://s3.egospodarka.pl/grafika2/komputer-sluzbowy/Dziecko-i-komputer-sluzbowy-5-wskazowek-dotyczacych-wspoldzielenia-urzadzen-262825-150x100crop.jpg)

![Cyberzagrożenia w IV kw. 2024 według Cisco Talos [© Freepik] Cyberzagrożenia w IV kw. 2024 według Cisco Talos](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberzagrozenia-w-IV-kw-2024-wedlug-Cisco-Talos-264936-150x100crop.jpg)

![COMP ogłosił wyniki [© Syda Productions - Fotolia.com] COMP ogłosił wyniki](https://s3.egospodarka.pl/grafika/comp/COMP-oglosil-wyniki-d8i3B3.jpg)

![Prokom bliżej Microsoftu [© Syda Productions - Fotolia.com] Prokom bliżej Microsoftu](https://s3.egospodarka.pl/grafika/prokom-software/Prokom-blizej-Microsoftu-d8i3B3.jpg)

![Wyciek poufnych danych [© Scanrail - Fotolia.com] Wyciek poufnych danych](https://s3.egospodarka.pl/grafika/poufne-dane/Wyciek-poufnych-danych-apURW9.jpg)

![Dzień Bezpiecznego Komputera [© stoupa - Fotolia.com] Dzień Bezpiecznego Komputera](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Dzien-Bezpiecznego-Komputera-MBuPgy.jpg)

![Oprogramowanie dla firm od Google [© Nmedia - Fotolia.com] Oprogramowanie dla firm od Google](https://s3.egospodarka.pl/grafika/Gmail/Oprogramowanie-dla-firm-od-Google-Qq30bx.jpg)

![Symantec chroni urządzenia mobilne [© Nmedia - Fotolia.com] Symantec chroni urządzenia mobilne](https://s3.egospodarka.pl/grafika/Symantec/Symantec-chroni-urzadzenia-mobilne-Qq30bx.jpg)

![Polska gotowa na cloud computing [© Scanrail - Fotolia.com] Polska gotowa na cloud computing](https://s3.egospodarka.pl/grafika/cloud-computing/Polska-gotowa-na-cloud-computing-apURW9.jpg)

![Trend Micro - zagrożenia internetowe 2012 [© smex - Fotolia.com] Trend Micro - zagrożenia internetowe 2012](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-2012-113002-150x100crop.jpg)

![Cloud computing: Polska spada w rankingu BSA [© Guido Vrola - Fotolia.com] Cloud computing: Polska spada w rankingu BSA](https://s3.egospodarka.pl/grafika2/cloud-computing/Cloud-computing-Polska-spada-w-rankingu-BSA-114560-150x100crop.jpg)

![Wzbogacona FireEye Mobile Threat Prevention [© Melpomene - Fotolia.com] Wzbogacona FireEye Mobile Threat Prevention](https://s3.egospodarka.pl/grafika2/FireEye/Wzbogacona-FireEye-Mobile-Threat-Prevention-136996-150x100crop.jpg)

![NSG Group znowu inwestuje w Polsce [© sima - Fotolia.com] NSG Group znowu inwestuje w Polsce](https://s3.egospodarka.pl/grafika2/nowe-inwestycje/NSG-Group-znowu-inwestuje-w-Polsce-140181-150x100crop.jpg)

![Ochrona danych osobowych - groźne incydenty [© Imillian - Fotolia.com] Ochrona danych osobowych - groźne incydenty](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Ochrona-danych-osobowych-grozne-incydenty-142545-150x100crop.jpg)

![Popularność smartfonów w firmach rośnie [© anyaberkut - Fotolia.com] Popularność smartfonów w firmach rośnie](https://s3.egospodarka.pl/grafika2/smartfony/Popularnosc-smartfonow-w-firmach-rosnie-146229-150x100crop.jpg)

![Jak wykryć cyberatak? 8 wskazówek dla firm [© frank peters - Fotolia.com] Jak wykryć cyberatak? 8 wskazówek dla firm](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Jak-wykryc-cyberatak-8-wskazowek-dla-firm-146786-150x100crop.jpg)

![Praca w bankowości ciągle przyciąga studentów [© pab_map - Fotolia.com] Praca w bankowości ciągle przyciąga studentów](https://s3.egospodarka.pl/grafika2/sektor-bankowy/Praca-w-bankowosci-ciagle-przyciaga-studentow-148098-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)