-

![Firmy i nielegalne oprogramowanie [© Scanrail - Fotolia.com] Firmy i nielegalne oprogramowanie]()

Firmy i nielegalne oprogramowanie

... , że właściciele małych i średnich firm (MSP) mimo, iż przyznają, że IT jest siłą napędowa w ich przedsiębiorstwach, to jednak narażają się na ryzyko posiadania ... technicznego, brak dostępu do aktualizacji oraz liczne zagrożenia dotyczące zarówno bezpieczeństwa danych i systemu informatycznego, jak i odpowiedzialności prawnej oraz konsekwencji ...

-

![Rośnie europejski rynek Web-to-Print [© Scanrail - Fotolia.com] Rośnie europejski rynek Web-to-Print]()

Rośnie europejski rynek Web-to-Print

... i pamięci USB. Inne bariery to koszt (25%), brak odpowiednich aplikacji (25%), brak umiejętności IT (21%) i umiejętności technicznych związanych z obiegiem pracy (15%), brak akceptacji klientów (20%) oraz niepewność bezpieczeństwa usług opartych na WWW (10%). Tylko 17 procent spośród tych, którzy nie planują instalować ...

-

![Polskie firmy inwestują w Dubaju [© Scanrail - Fotolia.com] Polskie firmy inwestują w Dubaju]()

Polskie firmy inwestują w Dubaju

... z inwestorów może także liczyć na wysokiej klasy obsługę w dziedzinie finansów, informatyki, bezpieczeństwa, ochrony zdrowia. Coraz częściej zatem polskie firmy decydują się na ... . Swój oddział w Dubaju posiada także inna krakowska firma – Comarch S.A. – dostawca oprogramowania IT dla firm i biznesu. Comarch Middle East skupia się tam przede ...

-

![E-administracja: główne przeszkody w rozwoju E-administracja: główne przeszkody w rozwoju]()

E-administracja: główne przeszkody w rozwoju

... innej zaufanej instytucji. W pierwszym wypadku powinny być zapewnione wszystkie normy bezpieczeństwa, takie jak ochrona antywirusowa, zapora ogniowa (firewall) czy rezerwowe ... . Wszystko to razem oznacza mnóstwo czasu i fachowego, profesjonalnego wysiłku ekspertów od IT i procesów. A w dobie, w której urząd jest rozliczany z realizacji swojego ...

-

![Tydzień 28/2008 (07-13.07.2008) [© RVNW - Fotolia.com] Tydzień 28/2008 (07-13.07.2008)]()

Tydzień 28/2008 (07-13.07.2008)

... żywcem wzięte z hasła wyborczego nie byle kogo, bo prezydenta B. Clintona z 1992r: „it's the economy, stupid”, co w luźnym tłumaczeniu oznacza „liczy się gospodarka, głupcze”. ... się partnerem dla silniejszych od nas i byłoby nas stać na podniesienie własnego bezpieczeństwa. Tyle uwag ogólnych, a dziś chcę poruszyć część tego szerokiego tematu, ...

-

![Wirusy, trojany, phishing VII-IX 2008 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing VII-IX 2008]()

Wirusy, trojany, phishing VII-IX 2008

... instalują także bankowego konia trojańskiego” – wyjaśnia Sean Sullivan, doradca ds. bezpieczeństwa w firmie F-Secure. Amerykańska Federalna Komisja Handlu wydała oświadczenie, ... dolarów. Według ostatnich informacji, o Walkera zabiegają teraz duże, zagraniczne firmy IT. Lokalna policja także przyznała, że zdolności nastolatka mogą okazać się przydatne. ...

-

![Efektowna utrata danych w 2008 [© violetkaipa - Fotolia.com] Efektowna utrata danych w 2008]()

Efektowna utrata danych w 2008

... formy, co związane jest przede wszystkim z coraz powszechniejszym użyciem technologii IT w różnych dziedzinach życia. Tym samym sytuacje, jakie przydarzyły się naszym klientom ... są awarie nośników oraz błąd człowieka. Dlatego też podstawową zasadą bezpieczeństwa w przypadku utraty danych jest konsultacja ze specjalistami. W tym celu w Polsce ...

-

![Rząd będzie wspierać handel elektroniczny [© Syda Productions - Fotolia.com] Rząd będzie wspierać handel elektroniczny]()

Rząd będzie wspierać handel elektroniczny

... przyspieszyć tempo wzrostu gospodarczego oraz zmienić strukturę rynku technologii informacyjnych (IT) w Polsce. Program przyczyni się również do prowadzenia bezpiecznych transakcji ... na eliminację niezgodnych z prawem praktyk stosowanych w sieci i poprawę bezpieczeństwa transakcji elektronicznych. Dotyczy to takich sytuacji, jak rozkład ryzyka ...

-

![Logistyka w firmie: wady i zalety [© Syda Productions - Fotolia.com] Logistyka w firmie: wady i zalety]()

Logistyka w firmie: wady i zalety

... firm detalicznych. Wincanton realizuje transport m.in. dla sieci DIY ("do it yourself " - sieci z art. technicznymi i budowlanymi), RTV/AGD oraz sieci spożywczych. Należy ... magazynu do wybranych sklepów, lecz także normy prawne oraz certyfikaty bezpieczeństwa, jakości i środowiskowe, które firma musi posiadać, aby przewozić żywność. Współpraca ...

-

![Robak internetowy Conficker [© stoupa - Fotolia.com] Robak internetowy Conficker]()

Robak internetowy Conficker

... ogromną liczbę komputerów” - wyjaśnia Maciej Sobianek, specjalista ds. bezpieczeństwa w Panda Security Polska. „Po przeprowadzeniu wstępnej infekcji, na komputer ... czy komputer został zainfekowany przez jeden z wariantów Confickera: administratorzy zasobów IT w firmach powinni sprawdzić komputery pod kątem ewentualnych luk w zabezpieczeniach należy ...

-

![W dzień św. Walentego uważaj na phishing [© stoupa - Fotolia.com] W dzień św. Walentego uważaj na phishing]()

W dzień św. Walentego uważaj na phishing

... bank poprosi o takie informacje za pośrednictwem e-maila, albo że dział IT jakiejś firmy zażąda potwierdzenia loginu lub hasła do systemu. W razie wątpliwości ... że korzystasz z najnowszej wersji przeglądarki internetowej i zainstalowałeś wszystkie łaty bezpieczeństwa. Regularnie sprawdzaj konta bankowe, łącznie z kartami kredytowymi i debetowymi, ...

-

![Cyberprzestępcy wykorzystują Google Trends Cyberprzestępcy wykorzystują Google Trends]()

Cyberprzestępcy wykorzystują Google Trends

... doniesień firmy Panda Security - dostawcy rozwiązań zabezpieczających z sektora IT, cyberprzestępcy manipulują wynikami wyszukiwarek internetowych w celu rozprzestrzeniania złośliwych kodów, ... programu antywirusowego” – wyjaśnia Maciej Sobianek, specjalista ds. bezpieczeństwa w Panda Security Polska. Fałszywe programy antywirusowe symulują ...

-

![CoSoSys Endpoint Protector 2009 [© Nmedia - Fotolia.com] CoSoSys Endpoint Protector 2009]()

CoSoSys Endpoint Protector 2009

... Mode), przeznaczonej do powstrzymywania potencjalnie trwających naruszeń bezpieczeństwa poprzez zablokowanie wszystkich komputerów w sieci, zatrzymanie wszystkich trwających ... usunięcie aplikacji z komputera lub laptopa. Endpoint Protector pozwala działom IT na monitorowanie urządzeń wewnętrznego użytku poprzez śledzenie wszystkich transferów ...

-

![UOKiK: TP SA może przejąć ATM SI [© Syda Productions - Fotolia.com] UOKiK: TP SA może przejąć ATM SI]()

UOKiK: TP SA może przejąć ATM SI

... . Oferta spółki obejmuje głównie kompleksowe usługi integracji sieciowej, w tym projektowanie, budowę i utrzymanie infrastruktury teleinformatycznej oraz usługi bezpieczeństwa systemów IT. Druga zgoda dotyczy utworzenia wspólnego przedsiębiorcy przez Lafarge Cement z Małogoszczy i Dyckerhoff Polska z siedzibą w Sitkówce Nowinach. Pierwsza ...

-

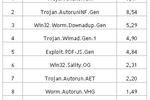

![BitDefender: zagrożenia internetowe X 2009 BitDefender: zagrożenia internetowe X 2009]()

BitDefender: zagrożenia internetowe X 2009

... , ogranicza dostęp do stron powiązanych z firmami zajmującymi się bezpieczeństwem branży IT. Co więcej, najnowsze jego warianty instalują na zaatakowanych komputerach fałszywe ... VHG jest sieciowym robakiem wykorzystującym lukę usługi serwer, opisaną w biuletynie bezpieczeństwa MS08-067 firmy Microsoft, do zdalnego uruchamiania swojego kodu (ten sam ...

-

![HP Compaq 8000 Elite HP Compaq 8000 Elite]()

HP Compaq 8000 Elite

... jednolitych platform biznesowych oraz ułatwia proces planowania i wprowadzania zmian w infrastrukturze IT firmy dzięki dostępności procesorów przez co najmniej 15 miesięcy. ... ProtectTools Security Software Suite, który ma wbudowane funkcje bezpieczeństwa, w tym jednokrotne logowanie, uwierzytelnianie, ograniczenia odczytu i zapisu, usuwanie plików, a ...

-

![Kaspersky Lab: szkodliwe programy II 2010 Kaspersky Lab: szkodliwe programy II 2010]()

Kaspersky Lab: szkodliwe programy II 2010

... który miał miejsce w styczniu. Atak ten, szeroko nagłośniony przez media IT i skierowany na główne organizacje (łącznie z Google i Adobe), został ochrzczony Aurora od ... , jest dowodem na to, że luki te nadal stanowią zagrożenie dla bezpieczeństwa. Niestety, nawet regularne aktualizowanie oprogramowania pochodzącego od największych producentów nie ...

-

![QNAP: czterodyskowe serwery NAS QNAP: czterodyskowe serwery NAS]()

QNAP: czterodyskowe serwery NAS

... funkcjonalność tzw. chmury, co pozwala m.in. na redukcję kosztów systemów IT. Istotny element infrastruktury chmury (cloud computing) stanowi serwer sieciowy. Nowe modele QNAP ... pracy urządzenia oraz funkcję odbudowy macierzy RAID. W celu zwiększenia bezpieczeństwa danych zmagazynowanych na urządzeniu, oba modele umożliwiają zaszyfrowanie ich 256- ...

-

![Polska służba zdrowia wprowadza systemy informatyczne [© Scanrail - Fotolia.com] Polska służba zdrowia wprowadza systemy informatyczne]()

Polska służba zdrowia wprowadza systemy informatyczne

... prywatnego to kolejny istotny czynnik wpływający na rozwój rynku usług IT dla służby zdrowia. Środki przeznaczone na finansowanie polskiego systemu ochrony zdrowia pochodzą ... usług medycznych dla pacjentów, zapewnienie lepszej ochrony danych oraz zwiększenie bezpieczeństwa pacjenta” – podsumowuje Dominika Grzywińska. Na polskim rynku dostępna jest ...

-

![Canon imageRUNNER ADVANCE: nowa seria Canon imageRUNNER ADVANCE: nowa seria]()

Canon imageRUNNER ADVANCE: nowa seria

... procesów przepływu dokumentów i ścisłą integrację z popularnymi biurowymi systemami IT. Te pierwsze, czarno-białe drukarki biurowe wykorzystujące platformę imageRUNNER ADVANCE ... fizycznego usunięcia dysków twardych zapewniają dodatkowy stopień bezpieczeństwa przedsiębiorstwom, które przetwarzają poufne dane. Urządzenia imageRUNNER ADVANCE ...

-

![Komputer mobilny Motorola ES400 Komputer mobilny Motorola ES400]()

Komputer mobilny Motorola ES400

... wbudowany biometryczny czytnik linii papilarnych Trzyletni cykl eksploatacji do łatwiejszego, lepszego wsparcia IT i zarządzania produktem, programy pomocy technicznej i serwisu zaprojektowane z myślą o firmach, zapewniające ... pozwala łatwo pisać, przenosić i wdrażać aplikacje, a jednocześnie spełnia korporacyjne wymagania w zakresie bezpieczeństwa ...

-

![Utrata danych efektem błędu człowieka [© Scanrail - Fotolia.com] Utrata danych efektem błędu człowieka]()

Utrata danych efektem błędu człowieka

... Ontrack ten wynik jasno wskazuje na potrzebę gruntownej edukacji użytkowników prywatnych i środowisk biznesowych w kwestiach bezpieczeństwa zasobów cyfrowych, korzystania z odpowiednich narzędzi i wprowadzania właściwych strategii ochrony danych. "Choć ... biznesu, instytucji publicznych (w tym rządowych) oraz partnerzy i resellerzy rynku IT ...

-

![Debiut OPTEAM SA na GPW i VIDIS SA na NewConnect [© denphumi - Fotolia.com] Debiut OPTEAM SA na GPW i VIDIS SA na NewConnect]()

Debiut OPTEAM SA na GPW i VIDIS SA na NewConnect

... OPTEAM S.A. O emitencie OPTEAM S.A. jest dostawcą specjalistycznych rozwiązań IT w zakresie kart elektronicznych oraz oprogramowania dla terminali płatniczych. Spółka zajmuje się także dostarczaniem i integracją zaawansowanych rozwiązań informatycznych w zakresie bezpieczeństwa danych oraz wdrażaniem fiskalnych systemów sprzedaży. O ofercie Papiery ...

-

![Kluczowe dane firm nie są kasowane Kluczowe dane firm nie są kasowane]()

Kluczowe dane firm nie są kasowane

... , ponad 60 procent służbowych komputerów dostępnych na rynku używanego sprzętu IT zawiera dane biznesowe, które są w pełni dostępne i nie poddane zostały ... i wielkości firmy, procedury kasowania danych powinny być integralną częścią procesów bezpieczeństwa i ciągłości biznesowej. Przede wszystkim zabezpiecza to przedsiębiorców przed utratą danych ...

-

![Cyberprzestępcy a luki w oprogramowaniu Cyberprzestępcy a luki w oprogramowaniu]()

Cyberprzestępcy a luki w oprogramowaniu

... powiemy, że pojawienie się robaka sieciowego Kido/Conficker było najważniejszym wydarzeniem w branży IT minionej dekady. Tym, co wyróżnia to zagrożenie, jest łatwość, z jaką ... popularny odtwarzacz muzyki Winamp. Nie zapominajmy o podstawowych zasadach bezpieczeństwa komputerowego: nie wolno otwierać nieznanych wiadomości e-mail, które pojawiają się ...

-

![Perspektywiczny rynek ochrony i zabezpieczeń [© Scanrail - Fotolia.com] Perspektywiczny rynek ochrony i zabezpieczeń]()

Perspektywiczny rynek ochrony i zabezpieczeń

... zaspokoić potrzeby rynku ze względu na dotychczasowe doświadczenie w branży IT i praktykę biznesową. Agencje ochrony oraz firmy instalacyjne wdrażają wśród użytkowników ... nadzoru wideo, Światowy rynek biometryczny, a także Europejski rynek konwergencji bezpieczeństwa. Wszystkie usługi badawcze włączone do programu zapewniają szczegółowe analizy ...

-

![Cloud computing a odzyskiwanie danych [© Scanrail - Fotolia.com] Cloud computing a odzyskiwanie danych]()

Cloud computing a odzyskiwanie danych

... . Co niepokojące, zaledwie 26 procent organizacji przeprowadziło takie badania. Zalecenia bezpieczeństwa: Jednakowe traktowanie wszystkich środowisk: jeśli chodzi o ocenę skutków awarii ... Research West w październiku 2010 r. wzięło udział ponad 1700 menedżerów IT z dużych organizacji w 18 krajach Ameryki Północnej, Bliskiego Wschodu, regionu Azji ...

-

![Praca tymczasowa a branża budowlana [© Scanrail - Fotolia.com] Praca tymczasowa a branża budowlana]()

Praca tymczasowa a branża budowlana

... . Największym odbiorcą pracowników czasowych pozostaje sektor usług finansowo-bankowych, firmy IT oraz międzynarodowe korporacje z różnych branż. Perspektywy rozwoju elastycznych forma zatrudnienia ... , realizacja procedur przetargów, wsparcie administracyjne inwestycji, czy obszar bezpieczeństwa i higieny pracy. Jako iż ten rodzaj usług jest szeroko ...

-

![Debiut M4B SA na NewConnect [© denphumi - Fotolia.com] Debiut M4B SA na NewConnect]()

Debiut M4B SA na NewConnect

... swoje produkty do największych odbiorców branży teleinformatycznej (operatorzy telekomunikacyjni, firmy IT). Misją M4B S.A. jest dostarczanie i wdrażanie oprogramowania umożliwiającego dotarcie z ... Digital Signage, technologii mobilnych i internetowych, telekomunikacji, bezpieczeństwa oraz projektowania, budowy i wdrażania informatycznych systemów ...

-

![Symantec Endpoint Protection 12 [© Nmedia - Fotolia.com] Symantec Endpoint Protection 12]()

Symantec Endpoint Protection 12

... Według przygotowanego przez firmę Symantec „Raportu na temat zagrożeń bezpieczeństwa w Internecie”, w 2010 roku cyberprzestępcy stworzyli ponad 286 milionów różnych ... dostępne w publicznej wersji beta, zaoferuje małym przedsiębiorstwom z ograniczonym personelem i zasobami IT łatwe wdrożenie – w ciągu niespełna 20 minut (czas średni dla środowisk ...

-

![Wysokie kwalifikacje nie zapewnią miejsca pracy [© Scanrail - Fotolia.com] Wysokie kwalifikacje nie zapewnią miejsca pracy]()

Wysokie kwalifikacje nie zapewnią miejsca pracy

... projektowej, która wdroży u nas 5S nawet, jeżeli, na co dzień jest Managerem Działu IT – podsumowuje Aneta Czaplińska, Start People. Na polskim rynku oczywiście można znaleźć firmy, które ... ich różni, to motywatory, po jakie powinien sięgnąć pracodawca, bo w pierwszym przypadku ważna będzie potrzeba bezpieczeństwa i uposażenie, w drugim natomiast ...

-

![Notebook Acer TravelMate 5760 Notebook Acer TravelMate 5760]()

Notebook Acer TravelMate 5760

... ten jest wyposażony w automatyczną funkcję do zdalnego zarządzania zasobami IT. Oprócz tego, w notebooku TravelMate 5760 zastosowano zabezpieczenie przed kradzieżą ... eRecovery Management daje możliwość odtworzenia danych zapewniając poczucie pełnego bezpieczeństwa. Notebook TravelMate 5760 jest wyposażony w panel z podświetleniem LED, o przekątnej 15 ...

-

![Surfland Systemy Komputerowe SA na NewConnect [© denphumi - Fotolia.com] Surfland Systemy Komputerowe SA na NewConnect]()

Surfland Systemy Komputerowe SA na NewConnect

... poparte referencjami największych firm i instytucji Dolnego Śląska. Emitent świadczy usługi z zakresu: doradztwa teleinformatycznego audytów bezpieczeństwa audytów infrastruktury IT outsourcingu teleinformatycznego opieki serwisowej. Działalność spółki skupia się w obszarze integracji sprzętowo-systemowej, która związana jest z: budową ...

-

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... i tworzyć dodatkowe narzędzia autoryzacyjne angażujące firmy zajmujące się bezpieczeństwem IT, dostawców przeglądarek oraz urzędy certyfikujące, których liczba najprawdopodobniej powinna ... URGENT NOTICE. Po odebraniu połączenia użytkownicy byli informowani, że system bezpieczeństwa na ich komputerach jest nieaktywny, w związku z czym należy wejść ...

-

![Branża motoryzacyjna nie zamierza hamować [© christian42 - Fotolia.com] Branża motoryzacyjna nie zamierza hamować]()

Branża motoryzacyjna nie zamierza hamować

... odsetek osób, które planują wzrost wydatków konsumpcyjnych, czyli związanych z infrastrukturą IT, dodatkowymi świadczeniami dla pracowników, remontami itp. Obecnie 34% przedsiębiorców ... wysłużonych nierzadko aut nowymi modelami wpłynęłoby na poprawę ochrony środowiska i bezpieczeństwa na drogach. Potwierdzają to także wyniki naszego badania - dwie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Firmy i nielegalne oprogramowanie [© Scanrail - Fotolia.com] Firmy i nielegalne oprogramowanie](https://s3.egospodarka.pl/grafika/nielegalne-oprogramowanie/Firmy-i-nielegalne-oprogramowanie-apURW9.jpg)

![Rośnie europejski rynek Web-to-Print [© Scanrail - Fotolia.com] Rośnie europejski rynek Web-to-Print](https://s3.egospodarka.pl/grafika/Web-to-Print/Rosnie-europejski-rynek-Web-to-Print-apURW9.jpg)

![Polskie firmy inwestują w Dubaju [© Scanrail - Fotolia.com] Polskie firmy inwestują w Dubaju](https://s3.egospodarka.pl/grafika/ekspansja-zagraniczna/Polskie-firmy-inwestuja-w-Dubaju-apURW9.jpg)

![Tydzień 28/2008 (07-13.07.2008) [© RVNW - Fotolia.com] Tydzień 28/2008 (07-13.07.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-28-2008-07-13-07-2008-vgmzEK.jpg)

![Wirusy, trojany, phishing VII-IX 2008 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing VII-IX 2008](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-VII-IX-2008-apURW9.jpg)

![Efektowna utrata danych w 2008 [© violetkaipa - Fotolia.com] Efektowna utrata danych w 2008](https://s3.egospodarka.pl/grafika/odzyskiwanie-danych/Efektowna-utrata-danych-w-2008-SdaIr2.jpg)

![Rząd będzie wspierać handel elektroniczny [© Syda Productions - Fotolia.com] Rząd będzie wspierać handel elektroniczny](https://s3.egospodarka.pl/grafika/handel-elektroniczny-w-Polsce/Rzad-bedzie-wspierac-handel-elektroniczny-d8i3B3.jpg)

![Logistyka w firmie: wady i zalety [© Syda Productions - Fotolia.com] Logistyka w firmie: wady i zalety](https://s3.egospodarka.pl/grafika/logistyka/Logistyka-w-firmie-wady-i-zalety-d8i3B3.jpg)

![Robak internetowy Conficker [© stoupa - Fotolia.com] Robak internetowy Conficker](https://s3.egospodarka.pl/grafika/Conficker/Robak-internetowy-Conficker-MBuPgy.jpg)

![W dzień św. Walentego uważaj na phishing [© stoupa - Fotolia.com] W dzień św. Walentego uważaj na phishing](https://s3.egospodarka.pl/grafika/Dzien-Zakochanych/W-dzien-sw-Walentego-uwazaj-na-phishing-MBuPgy.jpg)

![CoSoSys Endpoint Protector 2009 [© Nmedia - Fotolia.com] CoSoSys Endpoint Protector 2009](https://s3.egospodarka.pl/grafika/zabezpieczenia-komputerowe/CoSoSys-Endpoint-Protector-2009-Qq30bx.jpg)

![UOKiK: TP SA może przejąć ATM SI [© Syda Productions - Fotolia.com] UOKiK: TP SA może przejąć ATM SI](https://s3.egospodarka.pl/grafika/TP-SA/UOKiK-TP-SA-moze-przejac-ATM-SI-d8i3B3.jpg)

![Polska służba zdrowia wprowadza systemy informatyczne [© Scanrail - Fotolia.com] Polska służba zdrowia wprowadza systemy informatyczne](https://s3.egospodarka.pl/grafika/systemy-informatyczne/Polska-sluzba-zdrowia-wprowadza-systemy-informatyczne-apURW9.jpg)

![Utrata danych efektem błędu człowieka [© Scanrail - Fotolia.com] Utrata danych efektem błędu człowieka](https://s3.egospodarka.pl/grafika/utrata-danych/Utrata-danych-efektem-bledu-czlowieka-apURW9.jpg)

![Debiut OPTEAM SA na GPW i VIDIS SA na NewConnect [© denphumi - Fotolia.com] Debiut OPTEAM SA na GPW i VIDIS SA na NewConnect](https://s3.egospodarka.pl/grafika/debiut-na-GPW/Debiut-OPTEAM-SA-na-GPW-i-VIDIS-SA-na-NewConnect-iQjz5k.jpg)

![Perspektywiczny rynek ochrony i zabezpieczeń [© Scanrail - Fotolia.com] Perspektywiczny rynek ochrony i zabezpieczeń](https://s3.egospodarka.pl/grafika/ochrona/Perspektywiczny-rynek-ochrony-i-zabezpieczen-apURW9.jpg)

![Cloud computing a odzyskiwanie danych [© Scanrail - Fotolia.com] Cloud computing a odzyskiwanie danych](https://s3.egospodarka.pl/grafika/Cloud-Computing/Cloud-computing-a-odzyskiwanie-danych-apURW9.jpg)

![Praca tymczasowa a branża budowlana [© Scanrail - Fotolia.com] Praca tymczasowa a branża budowlana](https://s3.egospodarka.pl/grafika/praca-tymczasowa/Praca-tymczasowa-a-branza-budowlana-apURW9.jpg)

![Debiut M4B SA na NewConnect [© denphumi - Fotolia.com] Debiut M4B SA na NewConnect](https://s3.egospodarka.pl/grafika/NewConnect/Debiut-M4B-SA-na-NewConnect-iQjz5k.jpg)

![Symantec Endpoint Protection 12 [© Nmedia - Fotolia.com] Symantec Endpoint Protection 12](https://s3.egospodarka.pl/grafika/Symantec-Endpoint-Protection/Symantec-Endpoint-Protection-12-Qq30bx.jpg)

![Wysokie kwalifikacje nie zapewnią miejsca pracy [© Scanrail - Fotolia.com] Wysokie kwalifikacje nie zapewnią miejsca pracy](https://s3.egospodarka.pl/grafika/tendencje-na-rynku-pracy/Wysokie-kwalifikacje-nie-zapewnia-miejsca-pracy-apURW9.jpg)

![Surfland Systemy Komputerowe SA na NewConnect [© denphumi - Fotolia.com] Surfland Systemy Komputerowe SA na NewConnect](https://s3.egospodarka.pl/grafika/NewConnect/Surfland-Systemy-Komputerowe-SA-na-NewConnect-iQjz5k.jpg)

![Branża motoryzacyjna nie zamierza hamować [© christian42 - Fotolia.com] Branża motoryzacyjna nie zamierza hamować](https://s3.egospodarka.pl/grafika/branza-motoryzacyjna/Branza-motoryzacyjna-nie-zamierza-hamowac-zaGbha.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)

![Rynek wierzytelności nie hamuje [© AS Photograpy z Pixabay] Rynek wierzytelności nie hamuje](https://s3.egospodarka.pl/grafika2/dlugi/Rynek-wierzytelnosci-nie-hamuje-266028-150x100crop.jpg)

![Raty kredytów hipotecznych mogą spaść o prawie 20% [© Freepik] Raty kredytów hipotecznych mogą spaść o prawie 20%](https://s3.egospodarka.pl/grafika2/raty-kredytow/Raty-kredytow-hipotecznych-moga-spasc-o-prawie-20-266020-150x100crop.jpg)