-

![Ransomware to biznes. Jak się chronić? Ransomware to biznes. Jak się chronić?]()

Ransomware to biznes. Jak się chronić?

... jest zintegrowanie mechanizmów zapobiegania zagrożeniom, wykrywania ich i reagowania na nie w całej infrastrukturze IT: urządzeniach końcowych, sieci i chmurze. Dodatkowo wdrożone powinno zostać podejście Zero Trust, aby umożliwić bezpieczny dostęp do pracy zdalnej i nauki. Wszystko to jednak wymaga podjęcia współpracy wielu podmiotów. Samodzielnie ...

-

![5 rad na oszczędzanie energii. Uwaga na cyberprzestępców! [© ratmaner - Fotolia.com] 5 rad na oszczędzanie energii. Uwaga na cyberprzestępców!]()

5 rad na oszczędzanie energii. Uwaga na cyberprzestępców!

... Odłączanie niepracującego sprzętu od sieci to podstawa, ale można zrobić o wiele więcej, aby korzystać z urządzeń elektronicznych w sposób jak najbardziej ekonomiczny, ekologiczny, a jednocześnie wciąż bezpieczny. Oszczędnie, czyli jak? Top 5 porad Nie pracuj w trybie ciągłym na urządzeniach mobilnych podłączonych do sieci energetycznej. Gdy laptop ...

-

![10 wskazówek Mastercard, jak zadbać o bezpieczne wakacje 10 wskazówek Mastercard, jak zadbać o bezpieczne wakacje]()

10 wskazówek Mastercard, jak zadbać o bezpieczne wakacje

... do swoich kont bankowych, gdy Twoje urządzenie jest podłączone do publicznej sieci Wi-Fi, w miejscach publicznych, takich jak np. kawiarnie czy lotniska. 3. Poznaj swoje ... . Korzystanie z tradycyjnej wtyczki eliminuje ryzyko transferu danych i pozwala ładować urządzenie w bezpieczny sposób. 5. Twórz kopie zapasowe plików w chmurze lub miej ze sobą ...

-

![Jak działa program antywirusowy? Jak działa program antywirusowy?]()

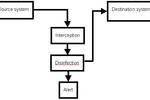

Jak działa program antywirusowy?

... Zaprojektowany tak by zapewnić spokój i pewność użytkownikowi, że jego system jest bezpieczny. Ale jak jest to osiągane? Jak to możliwe, że program ... pochodzą. Inaczej działa program antywirusowy gdy monitoruje stację dyskietek, ruch w sieci lokalnej, czy e-mail. Główne zasady postępowania są niezmienne, ale istnieją subtelne różnice. Informacje ( ...

Tematy: -

![Novell pomaga tworzyć BIP-y [© Syda Productions - Fotolia.com] Novell pomaga tworzyć BIP-y]()

Novell pomaga tworzyć BIP-y

... BorderManager - pakiet usług bezpieczeństwa w sieci, w tym firewall, bezpieczny zdalny dostęp przez Internet i VPN, możliwość kontroli i ograniczania pobierania wybranych stron internetowych iFolder - aplikacja automatycznej synchronizacji plików dostępnych z dowolnego komputera podłączonego do sieci lub Internetu iPrint - narzędzie udostępniające ...

-

![Kieszonkowy terminal PDA TETRA Kieszonkowy terminal PDA TETRA]()

Kieszonkowy terminal PDA TETRA

... o wzmocnionej konstrukcji, zapewniającego poruszającym się w terenie funkcjonariuszom bezpieczny dostęp do informacji w czasie rzeczywistym. Specjalny zestaw aplikacji ... , co w połączeniu z wysokim poziomem mocy nadawczej daje operatorom możliwość zapewnienia zasięgu sieci TETRA przy użyciu mniejszej liczby stacji bazowych, zaś użytkownikom zapewnia ...

-

![Deklaracje DT-1 można składać elektronicznie [© whitelook - Fotolia.com] Deklaracje DT-1 można składać elektronicznie]()

Deklaracje DT-1 można składać elektronicznie

... terytorialnego, za pomocą protokołu komunikacyjnego sieci WWW (HTTP) szyfrowanego z użyciem protokołu szyfrującego dla sieci WWW (SSL); przesłanie deklaracji ... środków transportowych. Mogą zatem z niej skorzystać wszyscy podatnicy, którzy posiadają bezpieczny podpis elektroniczny. Już 35 różnych deklaracji podatkowych z zakresu m.in. PIT, CIT, ...

-

![Symantec Norton Everywhere [© Nmedia - Fotolia.com] Symantec Norton Everywhere]()

Symantec Norton Everywhere

... przykład ochrona przed phishingiem, złośliwym oprogramowaniem i programami typu spyware poprzez filtrowanie sieci za pomocą produktów Norton. Obecne produkty Norton skanują pliki ... na rynek. Nasze rozwiązania pomogą producentom między innymi: w bezpieczny i inteligentny sposób uaktualniać oprogramowanie, system operacyjny i aplikacje znajdujące się ...

-

![Jak założyć własny sklep internetowy? [© stoupa - Fotolia.com] Jak założyć własny sklep internetowy?]()

Jak założyć własny sklep internetowy?

... Zabezpieczenia Musisz również pamiętać, że w przypadku każdej działalności w sieci kluczową kwestią jest bezpieczeństwo. Jeśli w grę wchodzą dane osobowe i finansowe, a także pieniądze, należy zastosować szczególne zabezpieczenia. Przede wszystkim zadbaj o bezpieczny serwer. Bezpieczeństwo oznacza w tym przypadku, że oprogramowanie serwera ...

-

![Jakie ogrzewanie domu wybrać? [© AlcelVision - Fotolia.com] Jakie ogrzewanie domu wybrać?]()

Jakie ogrzewanie domu wybrać?

... instalacji. Takie rozwiązanie opłaca się, kiedy dom znajduje się blisko sieci ciepłowniczej, ponieważ w innym wypadku koszty inwestycyjne mogą być bardzo wysokie”, mówi ... po żniwach, czy zielony nawóz. Można je spalać w sposób ekologicznie bezpieczny. Mówimy tu o brykietach, peletach, granulkach, a także pyle drzewnym. Brykiety i pelety nie brudzą. ...

-

![E-administracja w Polsce: perspektywy rozwoju [© Scanrail - Fotolia.com] E-administracja w Polsce: perspektywy rozwoju]()

E-administracja w Polsce: perspektywy rozwoju

... urzędu. Gminni informatycy przeważnie nie mają też dostatecznej wiedzy o budowie sieci teleinformatycznych, co utrudnia zaangażowanie gmin w rozwój dostępu do Internetu. ... może użyć w danej sytuacji i czy zawsze musi to być drogi bezpieczny podpis elektroniczny weryfikowany kwalifikowanym certyfikatem. Dodatkową barierą jest kolejne opóźnienie ...

-

![Ataki hakerskie: testy i audyty bezpieczeństwa [© stoupa - Fotolia.com] Ataki hakerskie: testy i audyty bezpieczeństwa]()

Ataki hakerskie: testy i audyty bezpieczeństwa

... komercyjnych i opensource pojawiają się w Sieci niemal codziennie. Cyberprzestępcy śledzą je na bieżąco, modyfikują swoje narzędzia i szukają nie zaktualizowanych witryn w Sieci. To najczęstszy schemat ... aplikacji, należy również (a nawet przede wszystkim!) zadbać o bezpieczny kod. Witryna WWW jest bowiem interfejsem przeznaczonym do pracy z ...

-

![ESET Endpoint Antivirus NOD32 i Endpoint Security ESET Endpoint Antivirus NOD32 i Endpoint Security]()

ESET Endpoint Antivirus NOD32 i Endpoint Security

... identyczny z wzorcem, który został uznany wcześniej przez program ESET za bezpieczny, to zbiór taki jest pomijany podczas skanowania. W weryfikacji bezpieczeństwa plików ... do portów USB i Firewire oraz stacji CD/DVD. Pozwala to administratorowi sieci firmowej na określenie jakie urządzenia udostępnić danemu użytkownikowi lub grupie użytkowników, a ...

-

![Jak bezpiecznie robić e-zakupy przed Świętami? [© Alliance - Fotolia.com] Jak bezpiecznie robić e-zakupy przed Świętami?]()

Jak bezpiecznie robić e-zakupy przed Świętami?

... Koordynator Marketingu Produktowego Unizeto Technologies. Bezpieczny komputer = bezpieczne zakupy Pod żadnym pozorem nie należy robić e-zakupów poprzez niezabezpieczoną sieć publiczną, w kafejkach internetowych, bibliotekach, na uczelni i w innych miejscach o dużej rotacji osób korzystających z Sieci w sposób niekontrolowany. Jeśli komputer domowy ...

-

![Kaspersky Small Office Security w nowej wersji Kaspersky Small Office Security w nowej wersji]()

Kaspersky Small Office Security w nowej wersji

... haseł na dysku USB. Kopia zapasowa online. Małe firmy mogą teraz w bezpieczny sposób automatycznie zapisać swoje krytyczne dane w chmurze, na lokalnym dysku ... że nawet małe przedsiębiorstwa mogą czerpać korzyści ze stosowania polityk użytkowania sieci, szyfrowania danych oraz centralnego zarządzania. Zarządzanie polityką sieciową. Właściciele firm ...

-

![Budowanie marki w Internecie: o czym pamiętać? [© Warakorn - Fotolia.com] Budowanie marki w Internecie: o czym pamiętać?]()

Budowanie marki w Internecie: o czym pamiętać?

... czy profesjonalnie skonstruowana oferta handlowa. Angażuj klienta Jeśli sklep ma swój odpowiednik w Sieci, jego właściciel może również pomyśleć o tym, by użytkownikom ... się kupnem oprogramowania naszego e-sklepu: niezawodny serwer – transfer danych musi być bezpieczny, dlatego wykupując usługę hostingową musimy mieć gwarancję, że komunikacja na ...

-

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD]()

Firmy nie są gotowe na model BYOD

... , że nowoczesne rozwiązania muszą skupiać się jednocześnie na wielu płaszczyznach, włączając w to wymuszenia stosowania polityki, szyfrowanie danych, bezpieczny dostęp do korporacyjnej sieci, produktywność, filtrowanie treści, zarządzanie bezpieczeństwem oraz aktualizacjami, jak również ochronę przed złośliwym oprogramowaniem. BYOD pokazuje, jakie ...

-

![Promocje w sklepach internetowych - najczęstsze mity [© tashka2000 - Fotolia.com] Promocje w sklepach internetowych - najczęstsze mity]()

Promocje w sklepach internetowych - najczęstsze mity

... opakowaniu. Julia Mandel: Zwracany towar powinien być zapakowany w sposób, który umożliwi bezpieczny transport. W tym celu warto skorzystać z oryginalnych opakowań i zabezpieczeń, które były ... ryzyko takich uszkodzeń. Mit 5 – Kupujący może zwrócić każdy produkt zakupiony w sieci. Julia Mandel: Prawo przewiduje grupę produktów, których nie możemy ...

-

![Przelewy online cieszą się zaufaniem Polaków [© przelew_95547880_promil69 - Fotolia.com] Przelewy online cieszą się zaufaniem Polaków]()

Przelewy online cieszą się zaufaniem Polaków

... %), większość z nas – a konkretnie aż dwie trzecie – płaci już rachunki za pośrednictwem sieci. Taki sposób płatności jest dla nas nie tylko wygodny i oszczędny. Polacy ... jest to bezpieczny proces. Okazuje się, że prym w tej kategorii wiodą Pomorzanie, Opolanie oraz Lubuszanie. Przekonanie o tym, że regulowanie faktur za pośrednictwem sieci nie wiąże ...

-

![E-administracja daleko od popularności. Polski biznes ciągle analogowy [© lukafunduck - Fotolia.com] E-administracja daleko od popularności. Polski biznes ciągle analogowy]()

E-administracja daleko od popularności. Polski biznes ciągle analogowy

... dokonywanych w oddziale, jest wysoki, tymczasem opłaty pobierane od tych samych czynności w sieci, są znacznie niższe albo są to operacje całkowicie darmowe. Takich ... pismo wysłane z poziomu konta można uznać za podpisane elektronicznie w sposób równie bezpieczny, co przy użyciu Profilu Zaufanego. To rozwiązanie powinno być wykorzystywane zwłaszcza ...

-

![Ochrona przed ransomware w 10 krokach Ochrona przed ransomware w 10 krokach]()

Ochrona przed ransomware w 10 krokach

... zaczęli również wykorzystywać podatne serwery WWW jako punkt wyjścia do infekcji sieci firmowej. Jak się uchronić? Oto 10 rzeczy, które powinieneś zrobić, ... (sandbox), dzięki czemu nowe lub nierozpoznane pliki mogą być analizowane i uruchamiane w bezpieczny sposób. Aktualizuj swoje systemy operacyjne, urządzenia oraz oprogramowanie. Upewnij się, że ...

-

![Cyberbezpieczeństwo. Prognozy 2017 [© Myst - Fotolia.com] Cyberbezpieczeństwo. Prognozy 2017]()

Cyberbezpieczeństwo. Prognozy 2017

... Check Point wykazał, że 971 nieznanych wariantów malware było pobieranych do sieci korporacyjnych co godzinę. Ataki mobilne – przewidywano, że zwiększą swoje znaczenie wraz ... się coraz większą zmorą osób zabezpieczających sieci przedsiębiorstw. Niedawno odkryte trzy luki typu zero-day w uchodzącym za bezpieczny systemie iOS pokazują, jak potrzebne ...

-

![Pośrednik kredytowy: za wynagrodzenie zapłaci klient [© eric - Fotolia.com] Pośrednik kredytowy: za wynagrodzenie zapłaci klient]()

Pośrednik kredytowy: za wynagrodzenie zapłaci klient

... hipotecznych. Wiele banków przez lata funkcjonowania pośredników straciła lub zlikwidowała sieci kosztownych specjalistów kredytu hipotecznego. W sytuacji, gdy usługa pośrednika ma być dodatkowo ... niesolidnych pośredników oraz premiowanie przez banki elementów jakościowych u pośredników, to mielibyśmy bezpieczny rynek dla klienta bez odcinania mu ...

-

![Black Friday i Cyber Monday, czyli chroń się, kto może Black Friday i Cyber Monday, czyli chroń się, kto może]()

Black Friday i Cyber Monday, czyli chroń się, kto może

... to także na wizerunku serwisu aukcyjnego jak i samych sprzedawców. W sieci pojawiło się wiele negatywnych komentarzy, na skutek niedostępności platformy aukcyjnej. - Serwis Allegro ... miesięcy – mówi Oleg Daroszewski z Grey Wizard. Czy mój sklep internetowy jest bezpieczny? To pytanie powinien sobie zadać każdy właściciel e-commerce. Jeśli hakerzy byli ...

-

![Bezpieczeństwo IT. Podsumowanie i prognozy na 2018 rok [© tapichar - Fotolia.com] Bezpieczeństwo IT. Podsumowanie i prognozy na 2018 rok]()

Bezpieczeństwo IT. Podsumowanie i prognozy na 2018 rok

... przy użyciu szyfrowania WPA2. Luka pozwalała potencjalnemu „napastnikowi” uzyskać dostęp do sieci WiFi, a w najgorszym przypadku manipulować przesyłanymi danymi. Dla przykładu mógł on ... połączenia szyfrowanego z SSL były znacznie mniej podatne na ataki. Uber nie taki bezpieczny Co prawda wyciek miał miejsce w 2016 roku, jednak firma ogłosiła to ...

-

![2018: Odyseja informatyczna [© francis bonami - Fotolia.com] 2018: Odyseja informatyczna]()

2018: Odyseja informatyczna

... sytuacji. Ochrona infrastruktury niezależnie od tego, gdzie się znajduje, oznacza bezpieczny dostęp do danych za pomocą dowolnego urządzenia, w dowolnym środowisku i czasie. ... wkrótce działać wspólnie z dostawcą Przedsiębiorstwa i inne firmy potrzebują przede wszystkim skalowalnych sieci, które są w stanie poradzić sobie z nagłym wzrostem ruchu. Gdy ...

-

![Smartfony i tablety ARCHOS Junior Smartfony i tablety ARCHOS Junior]()

Smartfony i tablety ARCHOS Junior

... także ochronę przed gromadzeniem danych o użytkowniku przez dostawców treści, chroniąc prywatność dziecka w sieci. Urządzenia ARCHOS Junior zapewniają nie tylko rozrywkę, ale mają ... i odtwarzania filmów. Wersja dostosowana do najmłodszych użytkowników zapewnia łatwy i bezpieczny dostęp do ulubionych kreskówek, teledysków czy dokumentów. Rodzice mogą ...

-

![Uwaga niebezpieczeństwo! Firmowe smartfony w rękach pracowników Uwaga niebezpieczeństwo! Firmowe smartfony w rękach pracowników]()

Uwaga niebezpieczeństwo! Firmowe smartfony w rękach pracowników

... problemów z bezpieczeństwem firmowych urządzeń mobilnych. Telefon jak cegła, ale bezpieczny Menadżerowie ds. IT z rozrzewnieniem wspominają czasy, kiedy każdy pracownik ... znajdują się poza kontrolą administratora sieci firmowej. Nieostrożny użytkownik może więc z łatwością przynieść różnego typu złośliwe oprogramowanie do sieci firmowej, zwykle nie ...

-

![Płatności BLIK wyprzedziły karty. To już 60 proc. wartości polskiego e-commerce [© ldprod - Fotolia.com] Płatności BLIK wyprzedziły karty. To już 60 proc. wartości polskiego e-commerce]()

Płatności BLIK wyprzedziły karty. To już 60 proc. wartości polskiego e-commerce

... wątpienia jest to najszybszy i najłatwiejszy sposób kupowania w internecie. A dzięki temu, że użytkownik nie musi pozostawiać w sieci żadnych danych płatniczych – jest także bardzo bezpieczny - dodaje Dariusz Mazurkiewicz BLIK to ogólnokrajowy, powszechny standard płatności, który wykorzystuje najnowocześniejsze technologie. Możliwość skorzystania ...

-

![Smartfony Samsung Galaxy S22 i S22+ Smartfony Samsung Galaxy S22 i S22+]()

Smartfony Samsung Galaxy S22 i S22+

... serii Galaxy S22 – w 20% składa się z poddanych recyklingowi plastików z porzuconych sieci rybackich, które inaczej zaśmiecałyby oceany. W urządzeniach serii Galaxy S22 materiał ... serii Galaxy S22 chroni potężna platforma zabezpieczeń Samsung Knox Vault, obejmująca bezpieczny procesor i pamięć, która całkowicie odizolowuje wrażliwe dane takie jak ...

-

![Prowadzenie firmy w chmurze. Jak ją chronić? [© pixabay.com] Prowadzenie firmy w chmurze. Jak ją chronić?]()

Prowadzenie firmy w chmurze. Jak ją chronić?

... są szyfrowane przy użyciu SSL/TLS. Musisz także uważać na to, kto ma dostęp do kluczy API. 5. Błędnie skonfigurowane systemy i sieci Źle skonfigurowane systemy i sieci pozostawiają luki w środkach bezpieczeństwa i narażają wrażliwe dane. Zawsze dokładnie sprawdzaj konfiguracje bezpieczeństwa przechowywania w chmurze, aby zapobiec takim lukom ...

-

![CeBIT 2003 tuż, tuż... [© violetkaipa - Fotolia.com] CeBIT 2003 tuż, tuż...]()

CeBIT 2003 tuż, tuż...

... standardu SmartCard — to wszystko sprawia, że LIFEBOOK jest bezpieczny. Drugim ważnym wydarzeniem będzie prezentacja nowej technologii bezprzewodowej Intel® Centrino™ w modelach ... bezpieczną, zgodną ze standardami łączność bezprzewodową. CONNECT2AIR obejmuje bezprzewodowe łącza sieci LAN oraz rozwiązania GSM/GPRS i Bluetooth. Zapewniają one łączność z ...

-

![ComputerLand audytorem [© Syda Productions - Fotolia.com] ComputerLand audytorem]()

ComputerLand audytorem

... zasobów obu instytucji. Jednocześnie systemy informatyczne mają zapewnić bezpieczny dostęp do przetwarzanych danych przy zachowaniu ich poufności. Audytem bezpieczeństwa zostały objęte komputery użytkowników oraz przyłącza zewnętrzne: do Internetu i do sieci korporacyjnej GZE i sieci Vattenfall. Sprawdzona zostanie hermetyczność i spójność serwerów ...

Tematy: computerland -

![SKID nadaje szyfrem [© Nmedia - Fotolia.com] SKID nadaje szyfrem]()

SKID nadaje szyfrem

... sieci tak jak to robią instytucje finansowe np. banki. Szyfrowanie jest, zatem wygodnym i na tyle skutecznym rozwiązaniem, iż przedsiębiorstwo może skupić się wyłącznie na mechanicznym zabezpieczeniu danych pozostających na serwerze za zasłoną firewalla. Zastosowanie w systemie zintegrowanym protokółu kryptograficznego SSL zapewnia bezpieczny ...

-

![Panda: zagrożenia internetowe w 2007 [© Scanrail - Fotolia.com] Panda: zagrożenia internetowe w 2007]()

Panda: zagrożenia internetowe w 2007

... masowym wprowadzeniu na rynek okaże się, czy system jest rzeczywiście bezpieczny. Wydaje się nieuniknione, że w oprogramowaniu zostaną wykryte błędy i z pewnością ... okażą się równie bezskuteczne jak poprzednie. Użytkownicy laptopów korzystający z publicznych sieci WiFi również będą musieli zwiększyć bezpieczeństwo swoich komputerów i zadbać o lokalne ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![5 rad na oszczędzanie energii. Uwaga na cyberprzestępców! [© ratmaner - Fotolia.com] 5 rad na oszczędzanie energii. Uwaga na cyberprzestępców!](https://s3.egospodarka.pl/grafika2/energia/5-rad-na-oszczedzanie-energii-Uwaga-na-cyberprzestepcow-250302-150x100crop.jpg)

![Novell pomaga tworzyć BIP-y [© Syda Productions - Fotolia.com] Novell pomaga tworzyć BIP-y](https://s3.egospodarka.pl/grafika/novell/Novell-pomaga-tworzyc-BIP-y-d8i3B3.jpg)

![Deklaracje DT-1 można składać elektronicznie [© whitelook - Fotolia.com] Deklaracje DT-1 można składać elektronicznie](https://s3.egospodarka.pl/grafika/deklaracje-podatkowe/Deklaracje-DT-1-mozna-skladac-elektronicznie-JbjmWj.jpg)

![Symantec Norton Everywhere [© Nmedia - Fotolia.com] Symantec Norton Everywhere](https://s3.egospodarka.pl/grafika/Symantec/Symantec-Norton-Everywhere-Qq30bx.jpg)

![Jak założyć własny sklep internetowy? [© stoupa - Fotolia.com] Jak założyć własny sklep internetowy?](https://s3.egospodarka.pl/grafika/e-biznes/Jak-zalozyc-wlasny-sklep-internetowy-MBuPgy.jpg)

![Jakie ogrzewanie domu wybrać? [© AlcelVision - Fotolia.com] Jakie ogrzewanie domu wybrać?](https://s3.egospodarka.pl/grafika/budowa-domu/Jakie-ogrzewanie-domu-wybrac-zFs2xl.jpg)

![E-administracja w Polsce: perspektywy rozwoju [© Scanrail - Fotolia.com] E-administracja w Polsce: perspektywy rozwoju](https://s3.egospodarka.pl/grafika/e-administracja/E-administracja-w-Polsce-perspektywy-rozwoju-apURW9.jpg)

![Ataki hakerskie: testy i audyty bezpieczeństwa [© stoupa - Fotolia.com] Ataki hakerskie: testy i audyty bezpieczeństwa](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Ataki-hakerskie-testy-i-audyty-bezpieczenstwa-MBuPgy.jpg)

![Jak bezpiecznie robić e-zakupy przed Świętami? [© Alliance - Fotolia.com] Jak bezpiecznie robić e-zakupy przed Świętami?](https://s3.egospodarka.pl/grafika2/zakupy-online/Jak-bezpiecznie-robic-e-zakupy-przed-Swietami-110333-150x100crop.jpg)

![Budowanie marki w Internecie: o czym pamiętać? [© Warakorn - Fotolia.com] Budowanie marki w Internecie: o czym pamiętać?](https://s3.egospodarka.pl/grafika2/wizerunek-marki/Budowanie-marki-w-Internecie-o-czym-pamietac-131223-150x100crop.jpg)

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Firmy-nie-sa-gotowe-na-model-BYOD-134362-150x100crop.jpg)

![Promocje w sklepach internetowych - najczęstsze mity [© tashka2000 - Fotolia.com] Promocje w sklepach internetowych - najczęstsze mity](https://s3.egospodarka.pl/grafika2/e-commerce/Promocje-w-sklepach-internetowych-najczestsze-mity-134312-150x100crop.jpg)

![Przelewy online cieszą się zaufaniem Polaków [© przelew_95547880_promil69 - Fotolia.com] Przelewy online cieszą się zaufaniem Polaków](https://s3.egospodarka.pl/grafika2/przelewy-internetowe/Przelewy-online-ciesza-sie-zaufaniem-Polakow-167917-150x100crop.jpg)

![E-administracja daleko od popularności. Polski biznes ciągle analogowy [© lukafunduck - Fotolia.com] E-administracja daleko od popularności. Polski biznes ciągle analogowy](https://s3.egospodarka.pl/grafika2/e-administracja/E-administracja-daleko-od-popularnosci-Polski-biznes-ciagle-analogowy-171273-150x100crop.jpg)

![Cyberbezpieczeństwo. Prognozy 2017 [© Myst - Fotolia.com] Cyberbezpieczeństwo. Prognozy 2017](https://s3.egospodarka.pl/grafika2/rok-2017/Cyberbezpieczenstwo-Prognozy-2017-183791-150x100crop.jpg)

![Pośrednik kredytowy: za wynagrodzenie zapłaci klient [© eric - Fotolia.com] Pośrednik kredytowy: za wynagrodzenie zapłaci klient](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Posrednik-kredytowy-za-wynagrodzenie-zaplaci-klient-186726-150x100crop.jpg)

![Bezpieczeństwo IT. Podsumowanie i prognozy na 2018 rok [© tapichar - Fotolia.com] Bezpieczeństwo IT. Podsumowanie i prognozy na 2018 rok](https://s3.egospodarka.pl/grafika2/zagrozenia-w-internecie/Bezpieczenstwo-IT-Podsumowanie-i-prognozy-na-2018-rok-200381-150x100crop.jpg)

![2018: Odyseja informatyczna [© francis bonami - Fotolia.com] 2018: Odyseja informatyczna](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/2018-Odyseja-informatyczna-201411-150x100crop.jpg)

![Płatności BLIK wyprzedziły karty. To już 60 proc. wartości polskiego e-commerce [© ldprod - Fotolia.com] Płatności BLIK wyprzedziły karty. To już 60 proc. wartości polskiego e-commerce](https://s3.egospodarka.pl/grafika2/metody-platnosci/Platnosci-BLIK-wyprzedzily-karty-To-juz-60-proc-wartosci-polskiego-e-commerce-233490-150x100crop.jpg)

![Prowadzenie firmy w chmurze. Jak ją chronić? [© pixabay.com] Prowadzenie firmy w chmurze. Jak ją chronić?](https://s3.egospodarka.pl/grafika2/prowadzenie-dzialalnosci-gospodarczej/Prowadzenie-firmy-w-chmurze-Jak-ja-chronic-253921-150x100crop.jpg)

![CeBIT 2003 tuż, tuż... [© violetkaipa - Fotolia.com] CeBIT 2003 tuż, tuż...](https://s3.egospodarka.pl/grafika/cebit/CeBIT-2003-tuz-tuz-SdaIr2.jpg)

![ComputerLand audytorem [© Syda Productions - Fotolia.com] ComputerLand audytorem](https://s3.egospodarka.pl/grafika/computerland/ComputerLand-audytorem-d8i3B3.jpg)

![SKID nadaje szyfrem [© Nmedia - Fotolia.com] SKID nadaje szyfrem](https://s3.egospodarka.pl/grafika/MacroSoft/SKID-nadaje-szyfrem-Qq30bx.jpg)

![Panda: zagrożenia internetowe w 2007 [© Scanrail - Fotolia.com] Panda: zagrożenia internetowe w 2007](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Panda-zagrozenia-internetowe-w-2007-apURW9.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Dni wolne od pracy i kalendarz świąt 2025 [© Tatiana Goskova na Freepik] Dni wolne od pracy i kalendarz świąt 2025](https://s3.egospodarka.pl/grafika2/dni-wolne-od-pracy/Dni-wolne-od-pracy-i-kalendarz-swiat-2025-263099-150x100crop.jpg)

Trimare Sztutowo - inwestycja mieszkaniowa premium

Trimare Sztutowo - inwestycja mieszkaniowa premium

![Dochodzenie roszczeń - jakie procedury stosować wobec francuskich dłużników? [© Depositphotos] Dochodzenie roszczeń - jakie procedury stosować wobec francuskich dłużników?](https://s3.egospodarka.pl/grafika2/dochodzenie-roszczen/Dochodzenie-roszczen-jakie-procedury-stosowac-wobec-francuskich-dluznikow-265747-150x100crop.jpg)

![Ceny materiałów budowlanych w II 2025 [© Freepik] Ceny materiałów budowlanych w II 2025](https://s3.egospodarka.pl/grafika2/ceny-materialow-budowlanych/Ceny-materialow-budowlanych-w-II-2025-265798-150x100crop.jpg)

![ETA obowiązkowe od 2 kwietnia 2025 przy wjeździe do Wielkiej Brytanii [© Freepik] ETA obowiązkowe od 2 kwietnia 2025 przy wjeździe do Wielkiej Brytanii](https://s3.egospodarka.pl/grafika2/Electronic-Travel-Authorization/ETA-obowiazkowe-od-2-kwietnia-2025-przy-wjezdzie-do-Wielkiej-Brytanii-265796-150x100crop.jpg)

![Umowa o dożywocie z osobą prywatną. Co po śmierci świadczeniodawcy? [© Freepik] Umowa o dożywocie z osobą prywatną. Co po śmierci świadczeniodawcy?](https://s3.egospodarka.pl/grafika2/umowa-o-dozywocie/Umowa-o-dozywocie-z-osoba-prywatna-Co-po-smierci-swiadczeniodawcy-265792-150x100crop.jpg)