-

![Cloud computing a bezpieczeństwo Cloud computing a bezpieczeństwo]()

Cloud computing a bezpieczeństwo

... inaczej jest w przypadku bezpieczeństwa "in-the-cloud": klienci korzystają ze świadczonych przez zewnętrzną firmę usług bezpieczeństwa, które są oferowane "w chmurze", jednak system operacyjny nadal działa lokalnie na komputerze PC na biurku użytkownika. Bezpieczeństwo "in-the-cloud" przybiera różne formy: przykładem mogą być usługi, które chronią ...

-

![Panda Labs: trojany groźne w III kw. 2010 Panda Labs: trojany groźne w III kw. 2010]()

Panda Labs: trojany groźne w III kw. 2010

... internetowych pozycjonowanych w wyszukiwarkach (BlackHat SEO) czy też luk 0-day. Ponadto, system operacyjny Android stworzony przez Google dla smartfonów także stał się celem ... Wydaje się, że hakerzy jako ofiarę upatrzyli sobie Android, popularny system operacyjny stworzony przez Google. Dwie aplikacje powstały specjalnie w celu ataku tej platformy ...

-

![Leasing samochodu: wykup na cele prywatne [© anna - Fotolia.com] Leasing samochodu: wykup na cele prywatne]()

Leasing samochodu: wykup na cele prywatne

... czy podatnik w takiej sytuacji powinien skorygować koszty uzyskania przychodu w zakresie wcześniej zaliczonych do nich rat leasingowych? Wyróżniamy dwa rodzaje leasingów: operacyjny i finansowy. Pierwszy z nich cieszy się obecnie większą popularnością od drugiego. W leasingu operacyjnym przedmiot umowy leasingu jest środkiem trwałym finansującego ...

-

![Tablet ARNOVA 7c G2 Tablet ARNOVA 7c G2]()

Tablet ARNOVA 7c G2

... asystent krajowych i zagranicznych podróży. Specyfikacja techniczna: Pamięć: karta pamięci 4 GB Micro SD Wyświetlacz: 7” pojemnościowy multitouch, rozdzielczość 800 x 480 px System operacyjny: ANDROID™ 2.3 “Gingerbread” Procesor: Qualcomm MSM7227 Odtwarzanie video : Mp4, 3gp,3g2 Odtwarzanie audio : MP3 Przeglądarka obrazów: JPEG, BMP, GIF, PNG ...

-

![Phablet NavRoad Nexo Free Phablet NavRoad Nexo Free]()

Phablet NavRoad Nexo Free

... . Technologia GPS/3G pozwala na nieustanny monitoring sytuacji na drodze, umożliwiając skuteczne omijanie korków. Nexo Free pracuje w oparciu o znany i lubiany system operacyjny Android 4.2.2 Jelly Bean, wyposażony w szereg przydatnych aplikacji. Urządzenie posiada 1 GB pamięci operacyjnej RAM DDR3 oraz 8 GB pamięci FLASH, która może ...

-

![Bezpieczeństwo w Internecie: trendy 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie: trendy 2010]()

Bezpieczeństwo w Internecie: trendy 2010

... z faktu, że to użytkownik – a nie luki w zabezpieczeniach systemu — stanowi główny cel ataku. Firma Symantec szacuje, że liczba prób ataków z jej wykorzystaniem z pewnością ... bardziej prawdopodobne, że znajdą się luki w jego zabezpieczeniach. Dlatego nowy system operacyjny, nie stanowi w tym względzie wyjątku — gdy zagości on na dobre w komputerach ...

-

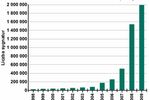

![Szkodliwe programy 2011 i prognozy na 2012 Szkodliwe programy 2011 i prognozy na 2012]()

Szkodliwe programy 2011 i prognozy na 2012

... gwałtownego wzrostu liczby szkodliwych programów dla Androida w drugiej połowie 2011 r. system operacyjny Google’a uplasował się na pierwszym miejscu wśród mobilnych platform pod ... ilością oraz rodzajem skradzionych danych, wszystkie z nich miały ten sam cel. Firmy na całym świecie próbują zebrać możliwie jak najwięcej informacji o swoich klientach ...

-

![Procesy biznesowe ograniczają procesy decyzyjne [© Scanrail - Fotolia.com] Procesy biznesowe ograniczają procesy decyzyjne]()

Procesy biznesowe ograniczają procesy decyzyjne

... strony biznesu, szczególnie w branży lotniczej (71%), oraz nowoczesnych technologii i elektroniki (78%), a także upraszczanie procesów, tak aby uzyskać jak najlepszy wynik operacyjny (72%) znajdują się na szczycie listy życzeń firm wytwórczych. Bardziej szczegółowy wgląd w dany aspekt czy proces (58%) i usprawniona współpraca (42 ...

-

![Istota studium wykonalności [© thodonal - Fotolia.com] Istota studium wykonalności]()

Istota studium wykonalności

... każdego zadania oraz z uwzględnieniem tzw. „kamieni milowych”), trwałość rezultatów projektu (min. przez okres 5 lat) oraz promocję projektu (określa się sam cel promocji, grupy docelowe, środki i metody, zakładany budżet oraz odpowiedzialność za realizację promocji). W przypadku tworzenia harmonogramu realizacji zadań zalecane jest jego ...

-

![Jak uniknąć Pegasusa? Jak uniknąć Pegasusa?]()

Jak uniknąć Pegasusa?

... wykorzystując w tym celu przeglądarkę TOR, lub – idealnie – bezpieczny, nietrwały system operacyjny, taki jak Tails. Nie zapominaj o korzystaniu z alternatywnej przeglądarki WWW ... Osoby, których urządzenia zostały zainfekowane, mogą podjąć następujące kroki: Jeśli stanowiłeś cel ataku, znajdź dziennikarza i opowiedz mu swoją historię. Tym, co ...

-

![Uwaga na rootkit dla Windows'a [© stoupa - Fotolia.com] Uwaga na rootkit dla Windows'a]()

Uwaga na rootkit dla Windows'a

... przed ok. 10 laty. Są one faktycznie narzędziami używanymi przez hakerów do ukrycia ich szkodliwych działań. Aby osiągnąć swój cel zmieniają system operacyjny komputera i mogą nawet zastąpić jego podstawowe funkcje. Oznacza to, że nie tylko ukrywają w ten sposób swoją obecność, ale również ...

-

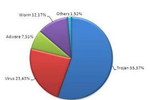

![Najpopularniejsze wirusy I-VI 2006 Najpopularniejsze wirusy I-VI 2006]()

Najpopularniejsze wirusy I-VI 2006

... niszczyć system operacyjny, złośliwy kod służy do uzyskiwania korzyści finansowych. W ten sposób działa np. wykryty w maju Clickbot.A, za pomocą którego cyberprzestępcy zgromadzili armię 34 000 komputerów, generujących fałszywe kliknięcia na bannery reklamowe. Twórcom złośliwej aplikacji o nazwie DigiKeyGen przyświecał ten sam cel – nieuczciwy ...

-

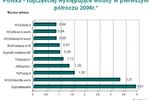

![Wirusy, robaki, phishing VI-XII 2006 Wirusy, robaki, phishing VI-XII 2006]()

Wirusy, robaki, phishing VI-XII 2006

... zostały one zastąpione przez precyzyjnie przemyślane i zaplanowane uderzenia na konkretnie wybrany cel np. system banku, firmy, aukcji internetowej - wynika z raportu firmy F-Secure. ... w maszynach z Intel Centrino. Podobną słabość w swoich sterownikach ma np. system operacyjny do komputerów Mac. We wszystkich przypadkach zaleca się sprawdzenie, czy ...

-

![Program edukacyjny: "Uczenie się przez całe życie" [© Minerva Studio - Fotolia.com] Program edukacyjny: "Uczenie się przez całe życie"]()

Program edukacyjny: "Uczenie się przez całe życie"

... i jakości szkolnictwa zawodowego’’. Podobne cele mogą być realizowane w programie „Uczenie się przez całe życie” zaplanowanym na lata 2007-2013. Program Operacyjny Kapitał Ludzki przewiduje możliwość wdrażania projektów współpracy ponadnarodowej. Ogólne zasady realizacji tego typu projektów są określone w „Wytycznych w zakresie wdrażania projektów ...

-

![Zakupy online na Dzień Kobiet Zakupy online na Dzień Kobiet]()

Zakupy online na Dzień Kobiet

... . Rozpoznawanie i blokowanie wirusów to minimum, jednak wykrywanie wirusów nie będzie miało sensu, jeżeli Twój system operacyjny będzie posiadał słabe punkty lub jakieś oprogramowanie aktywnie przechwytuje Twoją komunikację. Dlatego powinnaś zainstalować inteligentną zaporę sieciową, która wykrywa połączenia przychodzące i sprawdza ich cel.

-

![Cyberprzestępcy a luki w oprogramowaniu Cyberprzestępcy a luki w oprogramowaniu]()

Cyberprzestępcy a luki w oprogramowaniu

... się, a mianowicie poprzez wykorzystanie luki MS08-067 w systemie Windows Server. Trzeba jedynie wysłać specjalny pakiet sieciowy do atakowanego komputera i jeśli system operacyjny nie jest załatany, szkodliwy kod zostanie uruchomiony. Kolejnym istotnym incydentem w ostatnim czasie był atak ukierunkowany na firmy Microsoft i Google, którego ...

-

![Program Bon na innowacje [© Syda Productions - Fotolia.com] Program Bon na innowacje]()

Program Bon na innowacje

... przybliżenie podstawowych zasad, które należy spełnić, aby uzyskać dofinansowanie pokrywające w całości wykonaną usługę badawczo rozwojową dla najmniejszych podmiotów gospodarczych. Cel i zakres programu Bon na innowacje Celem Programu jest zainicjowanie kontaktów mikro lub małych przedsiębiorców z jednostkami naukowymi. Wsparcie w ramach programu ...

-

![Nawigacja NavRoad RECO Nawigacja NavRoad RECO]()

Nawigacja NavRoad RECO

... sparowaniu nawigacji z telefonem, umożliwia pobieranie i wysyłanie informacji o aktualnej sytuacji na drogach. Cel podróży może zostać wówczas osiągnięty z pominięciem zablokowanych, czy też ... nawigacji. Tradycyjnie nowe urządzenie NavRoad wyposażono w odblokowany system operacyjny, dzięki czemu użytkownik ma możliwość samodzielnego instalowania ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... QR, a komputery narażone są na infekcję, jeszcze zanim zostanie uruchomiony system operacyjny, ponieważ cyberprzestępcy modyfikują metody infekowania BIOS-u. Pożegnaj się ze swoją firmą ... , aby dostać się na komputery użytkowników. Programy te mają jeden prosty cel: po tym, jak zostaną zainstalowane na komputerze – zwykle pod przykrywką dodatku dla ...

-

![Firmy produkcyjne wierzą w innowacje [© Scanrail - Fotolia.com] Firmy produkcyjne wierzą w innowacje]()

Firmy produkcyjne wierzą w innowacje

... strony biznesu, szczególnie w branży lotniczej (71%), oraz nowoczesnych technologii i elektroniki (78%), a także upraszczanie procesów, tak aby uzyskać jak najlepszy wynik operacyjny (72%) znajdują się na szczycie listy życzeń firm wytwórczych. Bardziej szczegółowy wgląd w dany aspekt czy proces (58%) i usprawniona współpraca (42 ...

-

![Zagrożenia internetowe 2013 [© lassedesignen - Fotolia.com] Zagrożenia internetowe 2013]()

Zagrożenia internetowe 2013

... kradzież pieniędzy, a następnie danych osobistych. Android nadal stanowi najpopularniejszy cel ataków, przyciągając aż 99,9% znanego szkodliwego oprogramowania. Dzień w dzień ... spełnia wszystkie warunki idealnego celu cyberprzestępców - to powszechnie wykorzystywany system operacyjny, który jest łatwy w użyciu zarówno przez twórców aplikacji, jak i ...

-

![Szybka ścieżka: dotacja na prace B+R [© wittybear - Fotolia.com] Szybka ścieżka: dotacja na prace B+R]()

Szybka ścieżka: dotacja na prace B+R

... ” (I Oś priorytetowa „Wsparcie dla prowadzenia B+R przez przedsiębiorstwa”, Program Operacyjny Inteligentny Rozwój 2014-2020). Z uwagi na wyjątkowo szybki tryb rozpatrywania wniosków, konkursy te cieszyły się dużym zainteresowaniem przedsiębiorców w minionym roku. Cel i terminy Celem konkursów jest wsparcie badań przemysłowych i prac rozwojowych ...

-

![Projekt unijny - jak pozyskać partnera? [© vege - Fotolia.com] Projekt unijny - jak pozyskać partnera?]()

Projekt unijny - jak pozyskać partnera?

... sobie na szereg pytań, które określą nam ramy projektu: Jaki jest cel projektu? Jakie problemy chcemy rozwiązać, jakie potrzeby zaspokoić, co nowego ... na jaki problem odpowiadać będzie nasz projekt musimy znaleźć właściwy program operacyjny w ramach, którego będziemy mogli uzyskać dofinansowanie. Niezbędne jest dostosowanie programu operacyjnego w ...

-

![Fiskus daje ulgi podatkowe i pozbawia do nich prawa [© carballo - Fotolia.com] Fiskus daje ulgi podatkowe i pozbawia do nich prawa]()

Fiskus daje ulgi podatkowe i pozbawia do nich prawa

... zwiększone limity odliczania od opodatkowania wydatków na ten cel. Obecnie właściciele firm mogą odliczyć 30% (w przypadku dużych przedsiębiorstw) oraz 50% ... podatkowej jest najprawdopodobniej możliwe w przypadku leasingu finansowego, natomiast leasing operacyjny przekreśla możliwość skorzystania z tego rozwiązania. Szkoda, zwłaszcza że badania ...

Tematy: amortyzacja, amortyzacja środków trwałych, koszty podatkowe, odpisy amortyzacyjne, wartość początkowa środków trwałych, ulepszenie środka trwałego, remont środków trwałych, amortyzacja jednorazowa, rok 2017, rok 2018, ulgi podatkowe, ulga na nowe technologie, koszty podatkowe, koszty uzyskania przychodu, preferencje podatkowe, ułatwienia dla przedsiębiorców, ulga B+R, ulga na badania i rozwój -

![Sprzedaż samochodu z leasingu bez podatku VAT? [© Kzenon - Fotolia.com] Sprzedaż samochodu z leasingu bez podatku VAT?]()

Sprzedaż samochodu z leasingu bez podatku VAT?

... księgę przychodów i rozchodów. Na potrzeby prowadzonej firmy wnioskodawca wziął w leasing operacyjny samochód osobowy. Comiesięczne raty leasingowe są zaliczane do kosztów podatkowych ... działalność gospodarczą, o której mowa w ust. 2, bez względu na cel lub rezultat takiej działalności. Działalność gospodarcza obejmuje wszelką działalność producentów ...

-

![Malware atakuje. W rankingu bezpieczeństwa Polska spada na 22. miejsce [© andriano_cz - Fotolia.com] Malware atakuje. W rankingu bezpieczeństwa Polska spada na 22. miejsce]()

Malware atakuje. W rankingu bezpieczeństwa Polska spada na 22. miejsce

... przepakowuje legalne aplikacje, a następnie udostępnia je do sklepu osób trzecich. Jest w stanie uzyskać dostęp do kluczowych szczegółów bezpieczeństwa wbudowanych w system operacyjny, co pozwala atakującemu na uzyskanie poufnych danych użytkownika. ↓ Guerrilla - Trojan na Androida, który znalazł się w wielu legalnych aplikacjach. Może pobierać ...

-

![Bez transportu towarowego nie uda się osiągnąć globalnych celów klimatycznych [© vegefox.com - Fotolia.com] Bez transportu towarowego nie uda się osiągnąć globalnych celów klimatycznych]()

Bez transportu towarowego nie uda się osiągnąć globalnych celów klimatycznych

... zaledwie dwie liczące się normy dotyczące emisji CO2, współczynnik techniczny EEDI oraz operacyjny wskaźnik SEEMP. Dzięki nim Międzynarodowa Organizacja Morska (IMO) dba, aby każda nowa ... . Do tej pory nie wiadomo jednak jakimi metodami IMO chce osiągnąć ten cel. Szczegółowe rozwiązania mają zostać ustalone przed końcem 2023 r., co oznacza, że ...

-

![Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują? Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują?]()

Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują?

... uwagę mediów – mówi Robert Dąbrowski, szef zespołu inżynierów w firmie Fortinet w Polsce. Cel: Paryż Tematyka tegorocznych XXXIII Letnich Igrzysk Olimpijskich, które odbędą się w ... ostrożności podczas łączenia się z publicznymi sieciami bezprzewodowymi. System operacyjny i wszystkie aplikacje powinny być systematycznie aktualizowane. Wskazane jest, ...

-

![Plebiscyt Hamulec Roku 2002 rozstrzygnięty [© Syda Productions - Fotolia.com] Plebiscyt Hamulec Roku 2002 rozstrzygnięty]()

Plebiscyt Hamulec Roku 2002 rozstrzygnięty

... - 16% głosów Karta graficzna GeForce 4 MX - chwyt marketingowy polegający na sprzedaży urządzeń o funkcjonalności GeForce'a 2 jako GeForce'a 4 - 13% głosów System operacyjny Lindows - chybiony pomysł połączenia darmowego Linuksa i płatnego Windows - 7% głosów Podpis elektroniczny - problemy z jego wdrażaniem w Polsce - 6% głosów Telefon komórkowy ...

Tematy: hamulec roku, magazyn komputerowy chip -

![TPSA zarobiła 2,24 mld zł [© pizuttipics - Fotolia.com] TPSA zarobiła 2,24 mld zł]()

TPSA zarobiła 2,24 mld zł

... , z 724 mln w 2003 r. Zysk operacyjny TP wyniósł 3,5 mld zł, wobec 2,9 mld rok wcześniej. "Analizując wyniki za 2004 rok w kontekście celów, jakie sobie na ten rok wyznaczyliśmy, widać, że osiągnęliśmy większość z nich. Przychody Grupy TP wzrosły o 1,5%, podczas gdy cel wynosił 2-3%. Wpłynęły na ...

-

![Panda: zagrożenia internetowe w 2007 [© Scanrail - Fotolia.com] Panda: zagrożenia internetowe w 2007]()

Panda: zagrożenia internetowe w 2007

... żadna. Trojan może pozostać w systemie do czasu, gdy spełni swoje zadanie lub twórca znudzi się danym komputerem i postanowi zmienić swój cel. Wykrycie i usunięcie intruza z komputera będzie możliwe wyłącznie dzięki technologiom proaktywnym, które analizują działania podejmowane przez potencjalnie groźny program. Problem luk ...

-

![Urządzenia Samsung z Mobile WiMAX Urządzenia Samsung z Mobile WiMAX]()

Urządzenia Samsung z Mobile WiMAX

... możliwość przeglądania i edycji dokumentów Microsoft. Specyfikacja techniczna M8100: Standard - CDMA2000 1X EV-DO (1900 MHz), Mobile WiMAX (IEEE 802.16e) System operacyjny - Windows Mobile 5.0 PPC PE Aparat fotograficzny - 2 megapiksele Wyświetlacz - ekran TFT, 65 536 kolorów (2,8 cala, 240x320) Funkcje - Mobile TV: Terrestrial DMB ...

-

![BenQ Joybook A52 z Intel Core Duo BenQ Joybook A52 z Intel Core Duo]()

BenQ Joybook A52 z Intel Core Duo

... BenQ mają 2 lata gwarancji oraz 12 miesięcy gwarancji na baterię. Dane techniczne: Procesor Intel® Core Duo T2250 lub wyższy System operacyjny: MS Windows Vista Basic Pamięć RAM: 1GB DDR2 (2GB max.) Dysk HDD: do 120GB Karta grafiki: ATI Radeon Xpress 200M ...

-

![G DATA: bezpieczne wirtualne zakupy [© stoupa - Fotolia.com] G DATA: bezpieczne wirtualne zakupy]()

G DATA: bezpieczne wirtualne zakupy

... chronić przed wirusami, phishigiem, spamem, posiadać zintegrowany firewall i monitorować ruch sieciowy w poszukiwaniu szkodliwego kodu. Upewnij się, że Twój system operacyjny i program antywirusowy są aktualne, regularnie dokonuj aktualizacji. Hakerzy wykorzystują obecnie luki bezpieczeństwa w programach WinZip, Aprobat Leader, Quicktime i Flash ...

-

![Zagrożenia płynące z Internetu 2008 [© Scanrail - Fotolia.com] Zagrożenia płynące z Internetu 2008]()

Zagrożenia płynące z Internetu 2008

... . Firmy i klienci indywidualni kupują nowe komputery, w związku z czym rośnie udział w rynku systemu Vista. Chociaż został on zaprojektowany jako najbezpieczniejszy system operacyjny firmy Microsoft, zdaniem NIST (National Institute of Standards and Technology) w 2007 r. rozpoznano już 20 luk w zabezpieczeniach tej platformy. Dodatkowo, liczba ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Leasing samochodu: wykup na cele prywatne [© anna - Fotolia.com] Leasing samochodu: wykup na cele prywatne](https://s3.egospodarka.pl/grafika/srodki-trwale/Leasing-samochodu-wykup-na-cele-prywatne-skVsXY.jpg)

![Bezpieczeństwo w Internecie: trendy 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie: trendy 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-trendy-2010-MBuPgy.jpg)

![Procesy biznesowe ograniczają procesy decyzyjne [© Scanrail - Fotolia.com] Procesy biznesowe ograniczają procesy decyzyjne](https://s3.egospodarka.pl/grafika/badania-przedsiebiorcow/Procesy-biznesowe-ograniczaja-procesy-decyzyjne-apURW9.jpg)

![Istota studium wykonalności [© thodonal - Fotolia.com] Istota studium wykonalności](https://s3.egospodarka.pl/grafika2/studium-wykonalnosci/Istota-studium-wykonalnosci-172318-150x100crop.jpg)

![Uwaga na rootkit dla Windows'a [© stoupa - Fotolia.com] Uwaga na rootkit dla Windows'a](https://s3.egospodarka.pl/grafika/rootkit/Uwaga-na-rootkit-dla-Windows-a-MBuPgy.jpg)

![Program edukacyjny: "Uczenie się przez całe życie" [© Minerva Studio - Fotolia.com] Program edukacyjny: "Uczenie się przez całe życie"](https://s3.egospodarka.pl/grafika/programy-edukacyjne/Program-edukacyjny-Uczenie-sie-przez-cale-zycie-iG7AEZ.jpg)

![Program Bon na innowacje [© Syda Productions - Fotolia.com] Program Bon na innowacje](https://s3.egospodarka.pl/grafika/dotacje-unijne/Program-Bon-na-innowacje-d8i3B3.jpg)

![Firmy produkcyjne wierzą w innowacje [© Scanrail - Fotolia.com] Firmy produkcyjne wierzą w innowacje](https://s3.egospodarka.pl/grafika/innowacyjnosc/Firmy-produkcyjne-wierza-w-innowacje-apURW9.jpg)

![Zagrożenia internetowe 2013 [© lassedesignen - Fotolia.com] Zagrożenia internetowe 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Zagrozenia-internetowe-2013-129026-150x100crop.jpg)

![Szybka ścieżka: dotacja na prace B+R [© wittybear - Fotolia.com] Szybka ścieżka: dotacja na prace B+R](https://s3.egospodarka.pl/grafika2/szybka-sciezka/Szybka-sciezka-dotacja-na-prace-B-R-170401-150x100crop.jpg)

![Projekt unijny - jak pozyskać partnera? [© vege - Fotolia.com] Projekt unijny - jak pozyskać partnera?](https://s3.egospodarka.pl/grafika2/projekt-unijny/Projekt-unijny-jak-pozyskac-partnera-187567-150x100crop.jpg)

![Fiskus daje ulgi podatkowe i pozbawia do nich prawa [© carballo - Fotolia.com] Fiskus daje ulgi podatkowe i pozbawia do nich prawa](https://s3.egospodarka.pl/grafika2/amortyzacja/Fiskus-daje-ulgi-podatkowe-i-pozbawia-do-nich-prawa-199561-150x100crop.jpg)

![Sprzedaż samochodu z leasingu bez podatku VAT? [© Kzenon - Fotolia.com] Sprzedaż samochodu z leasingu bez podatku VAT?](https://s3.egospodarka.pl/grafika2/samochod-firmowy/Sprzedaz-samochodu-z-leasingu-bez-podatku-VAT-221003-150x100crop.jpg)

![Malware atakuje. W rankingu bezpieczeństwa Polska spada na 22. miejsce [© andriano_cz - Fotolia.com] Malware atakuje. W rankingu bezpieczeństwa Polska spada na 22. miejsce](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Malware-atakuje-W-rankingu-bezpieczenstwa-Polska-spada-na-22-miejsce-228019-150x100crop.jpg)

![Bez transportu towarowego nie uda się osiągnąć globalnych celów klimatycznych [© vegefox.com - Fotolia.com] Bez transportu towarowego nie uda się osiągnąć globalnych celów klimatycznych](https://s3.egospodarka.pl/grafika2/transport-towarowy/Bez-transportu-towarowego-nie-uda-sie-osiagnac-globalnych-celow-klimatycznych-228488-150x100crop.jpg)

![Plebiscyt Hamulec Roku 2002 rozstrzygnięty [© Syda Productions - Fotolia.com] Plebiscyt Hamulec Roku 2002 rozstrzygnięty](https://s3.egospodarka.pl/grafika/hamulec-roku/Plebiscyt-Hamulec-Roku-2002-rozstrzygniety-d8i3B3.jpg)

![TPSA zarobiła 2,24 mld zł [© pizuttipics - Fotolia.com] TPSA zarobiła 2,24 mld zł](https://s3.egospodarka.pl/grafika/TPSA/TPSA-zarobila-2-24-mld-zl-QhDXHQ.jpg)

![Panda: zagrożenia internetowe w 2007 [© Scanrail - Fotolia.com] Panda: zagrożenia internetowe w 2007](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Panda-zagrozenia-internetowe-w-2007-apURW9.jpg)

![G DATA: bezpieczne wirtualne zakupy [© stoupa - Fotolia.com] G DATA: bezpieczne wirtualne zakupy](https://s3.egospodarka.pl/grafika/zakupy-online/G-DATA-bezpieczne-wirtualne-zakupy-MBuPgy.jpg)

![Zagrożenia płynące z Internetu 2008 [© Scanrail - Fotolia.com] Zagrożenia płynące z Internetu 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Zagrozenia-plynace-z-Internetu-2008-apURW9.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Dni wolne od pracy i kalendarz świąt 2024 [© pixabay.com] Dni wolne od pracy i kalendarz świąt 2024](https://s3.egospodarka.pl/grafika2/dni-wolne-od-pracy/Dni-wolne-od-pracy-i-kalendarz-swiat-2024-256340-150x100crop.jpg)

![Ceny mieszkań spadają, ale na duże obniżki nie ma co liczyć [© Freepik] Ceny mieszkań spadają, ale na duże obniżki nie ma co liczyć [© Freepik]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-spadaja-ale-na-duze-obnizki-nie-ma-co-liczyc-263506-50x33crop.jpg) Ceny mieszkań spadają, ale na duże obniżki nie ma co liczyć

Ceny mieszkań spadają, ale na duże obniżki nie ma co liczyć

![e-Doręczenia i Publiczna Usługa Hybrydowa od 1 stycznia 2025 [© Pixabay] e-Doręczenia i Publiczna Usługa Hybrydowa od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/e-Doreczenia/e-Doreczenia-i-Publiczna-Usluga-Hybrydowa-od-1-stycznia-2025-263848-150x100crop.jpg)

![Boże Narodzenie na bogato, a potem długi? [© el croos z Pixabay] Boże Narodzenie na bogato, a potem długi?](https://s3.egospodarka.pl/grafika2/Boze-Narodzenie/Boze-Narodzenie-na-bogato-a-potem-dlugi-263847-150x100crop.jpg)

![Krótsze opóźnienia w płatnościach w 2024 roku [© apops - Fotolia.com] Krótsze opóźnienia w płatnościach w 2024 roku](https://s3.egospodarka.pl/grafika2/opoznienia-w-platnosciach/Krotsze-opoznienia-w-platnosciach-w-2024-roku-263844-150x100crop.jpg)

![Deweloperzy, banki i rząd cieszą się, gdy ceny nieruchomości rosną powoli [© Freepik] Deweloperzy, banki i rząd cieszą się, gdy ceny nieruchomości rosną powoli](https://s3.egospodarka.pl/grafika2/rynek-nieruchomosci/Deweloperzy-banki-i-rzad-ciesza-sie-gdy-ceny-nieruchomosci-rosna-powoli-263842-150x100crop.jpg)

![Boże Narodzenie 2024. Jakie produkty spożywcze zdrożały najbardziej? [© Freepik] Boże Narodzenie 2024. Jakie produkty spożywcze zdrożały najbardziej?](https://s3.egospodarka.pl/grafika2/Boze-Narodzenie/Boze-Narodzenie-2024-Jakie-produkty-spozywcze-zdrozaly-najbardziej-263841-150x100crop.jpg)

![Zmiany w KSeF: niższe kary dla firm, nowy harmonogram wdrożenia [© sepy - Fotolia.com] Zmiany w KSeF: niższe kary dla firm, nowy harmonogram wdrożenia](https://s3.egospodarka.pl/grafika2/Krajowy-System-e-Faktur/Zmiany-w-KSeF-nizsze-kary-dla-firm-nowy-harmonogram-wdrozenia-263837-150x100crop.jpg)