-

![5 trendów w cyberbezpieczeństwie na 2024 rok [© Sergei Tokmakov z Pixabay] 5 trendów w cyberbezpieczeństwie na 2024 rok]()

5 trendów w cyberbezpieczeństwie na 2024 rok

... lub źle zabezpieczone urządzenie, które umożliwi przeprowadzenie skutecznego ataku. Cyberprzestępcy i stworzone przez nich boty nie ustają w wysiłkach, aby znaleźć „słabe ... celem ataków – Jak zauważa ekspert ComCERT z Grupy Asseco, cyberprzestępcom coraz mniej opłaca się brać za cel klasyczne instytucje finansowe np. banki, gdyż od momentu ataku ...

-

![Ataki na portale społecznościowe częstsze [© stoupa - Fotolia.com] Ataki na portale społecznościowe częstsze]()

Ataki na portale społecznościowe częstsze

... w wirtualnym świecie do jakich należą Facebook czy Twitter. Przykładowo F-Secure podaje, iż 7 sierpnia 2009 r. konto bloggera o nicku Cyxmu stało się celem ataku DDoS (distributed denial of services). Jednocześnie strony portali Facebook i Twitter były niemalże niedostępne dla innych użytkowników z powodu znacznego spowolnienia przesyłania ...

-

![ESET: zagrożenia internetowe 2010 ESET: zagrożenia internetowe 2010]()

ESET: zagrożenia internetowe 2010

... , dzięki czemu bez wiedzy adresatów wspomnianych wiadomości ich komputery mogły pobierać zagrożenia z zainfekowanych stron internetowych. Choć pierwotnym celem cyberprzestępców były konkretne firmy, skutki wspomnianego ataku odczuły również przypadkowe organizacje. Drugi incydent wymieniany przez ESET to atak robaka Stuxnet, który pod koniec 2010 ...

-

![Cyberprzestępczość coraz groźniejsza [© Amir Kaljikovic - Fotolia.com] Cyberprzestępczość coraz groźniejsza]()

Cyberprzestępczość coraz groźniejsza

... Deloitte "2012 GFSI Security Study: Breaking Barriers", aż jedna czwarta instytucji finansowych, które są najbardziej atrakcyjnym celem cyberprzestępców, była w ostatnim roku obiektem zewnętrznego ataku sieciowego. Ataki będą się nasilać, gdyż ten rodzaj przestępczości dynamicznie się profesjonalizuje. Skala i sposób wykorzystania technologii ...

-

![Cyberprzestępczość: spear-phishing coraz częstszy [© tiero - Fotolia.com] Cyberprzestępczość: spear-phishing coraz częstszy]()

Cyberprzestępczość: spear-phishing coraz częstszy

... , Wielkiej Brytanii, Niemczech, Rosji oraz Indiach. W ostatnich latach coraz popularniejszy staje się phishing targetowany (spear-phishing), mający charakter spersonalizowanego ataku. Choć najpopularniejszym celem oszustów nadal pozostają klienci instytucji finansowych (20 proc. ogólnej liczby przestępstw phishingowych), to narażeni na nie są także ...

-

![Jak skutecznie odeprzeć ataki DDoS? [© ducdao - Fotolia.com] Jak skutecznie odeprzeć ataki DDoS?]()

Jak skutecznie odeprzeć ataki DDoS?

... czołówce największych sieciowych plag. Wraz z rozwojem systemów bezpieczeństwa ewoluowały, a ich głównym celem stały się aplikacje i usługi. Obecnie mogą ukrywać się w warstwie 3, 4 lub ... na nieprzewidywalne, często olbrzymie opłaty w przypadku wykrycia bardzo intensywnego ataku. Także wydajność takich rozwiązań często nie spełnia oczekiwań klientów, ...

-

![Ataki DDoS: wyrafinowane i skoncentrowane na Europie [© vchalup - Fotolia.com] Ataki DDoS: wyrafinowane i skoncentrowane na Europie]()

Ataki DDoS: wyrafinowane i skoncentrowane na Europie

... zasoby były atakowane najintensywniej — najwięcej ataków (19) przeprowadzono na popularną chińską wyszukiwarkę, natomiast jeden z dostawców usług z tego kraju był celem najdłuższego ataku w trzecim kwartale (184 godziny). Z kolei najaktywniejszym dniem, jeśli chodzi o ataki DDoS na przestrzeni ostatnich trzech miesięcy, był 3 sierpnia. Tego ...

-

![Cyberataki: zagraża głównie poczta elektroniczna? [© momius - Fotolia.com] Cyberataki: zagraża głównie poczta elektroniczna?]()

Cyberataki: zagraża głównie poczta elektroniczna?

... Networks, które pokazują, że spośród tych organizacji, które potrafiły zidentyfikować źródło ataku ransomware’owego, aż 76 proc. zostało zaatakowanych przez pocztę e-mail. Jeśli chodzi ... tysięcy pracowników. Ponad połowa (56 proc.) respondentów przyznała, że była celem cyberataków, a 84 proc. (79 proc. w regionie EMEA) spośród nich twierdziło, że ...

-

![Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet [© Maksym Yemelyanov - Fotolia.com] Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet]()

Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet

... , jaki nowe ataki wywierać będą na światową gospodarkę cyfrową. Celem ataków będą m.in. dostawcy usług w chmurze oraz infrastruktura krytyczna. ... inteligentnymi klastrami zainfekowanych urządzeń, nazywanych hivenetami, aby otworzyć skuteczniejsze wektory ataku. Hivenety wykorzystują metodę samouczenia, aby skutecznie docierać do zagrożonych systemów ...

-

![Bezpieczeństwo IT. Podsumowanie i prognozy na 2018 rok [© tapichar - Fotolia.com] Bezpieczeństwo IT. Podsumowanie i prognozy na 2018 rok]()

Bezpieczeństwo IT. Podsumowanie i prognozy na 2018 rok

... i zabezpieczane zgodnie z prawem. G DATA prognozuje, że do momentu wejścia przepisów w życie, aż 50 procent firm nie osiągnie pełnej zgodności. Kryptowaluty celem ataku: Coraz więcej osób inwestuje w cyfrową walutę. Cyber-kryminaliści podejmować będą skoordynowane działania, aby nakłonić użytkowników do rezygnacji z pieniędzy cyfrowych.

-

![Masz wiadomość: hakerzy najczęściej atakują firmy przez email [© Production Perig - Fotolia.com] Masz wiadomość: hakerzy najczęściej atakują firmy przez email]()

Masz wiadomość: hakerzy najczęściej atakują firmy przez email

... - rozsyłane w mailach szkodliwe oprogramowanie. W co piątym przypadku źródłem ataku są luki w zabezpieczeniach sprzętu i oprogramowania należącego do firmowej sieci. – Dane z raportu potwierdzają niepokojącą skuteczność kampanii phishingowych, w których celem i wektorem ataku jest człowiek, a nie system. W większości przypadków tego typu cyberataki ...

-

![Seria ataków na routery D-Link [© Oleksandr Delyk - Fotolia.com] Seria ataków na routery D-Link]()

Seria ataków na routery D-Link

... na spreparowaną przez cyberprzestępców, fałszywą stronę internetową. Efektem takiego ataku, znanego jako przejęcie DNS, jest zainfekowanie komputera ofiary złośliwym ... marki D-Link stało się celem ataków. Należały do nich routery D-Link DSL-2640B, D-Link DSL-2740R, D-Link DSL-2780B i D-Link DSL-526B. W ataku tym ustawienia DNS przechwyconych ...

-

![Lato, czyli czas na phishing [© pictoores - Fotolia.com] Lato, czyli czas na phishing]()

Lato, czyli czas na phishing

... , wyraźnie wzrosła. Coraz częściej wykorzystywaną przez oszustów metodą ataku phishingowego jest m.in. spoofing. „Polega on na podszywaniu się atakującego pod domeny lub witryny internetowe. Podobną metodę zastosowano do niedawnego ataku na użytkowników serwisu Fakturownia.pl. Celem ataku było przejęcie danych do logowania” – mówi Elżbieta ...

-

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?]()

Co zrobić, kiedy złapiesz malware?

... oprogramowania układowego UEFI podczas procesu uruchamiania. Staje się ono coraz bardziej popularnym celem atakujących, którzy korzystając z niego chcą ukryć złośliwe oprogramowanie – mówi Aleksander Kostuch ... za ich pomocą uzyskać zdalny dostęp do stacji roboczej. Skutkiem ataku może być także przechwycenie bazy danych kontaktów czy przejęcie ...

-

![Cyberataki: po co hakować, skoro dane logowania podane są na tacy [© Gerd Altmann z Pixabay] Cyberataki: po co hakować, skoro dane logowania podane są na tacy]()

Cyberataki: po co hakować, skoro dane logowania podane są na tacy

... , że dziś atakujący nie muszą już w zasadzie niczego hakować - narzędzia do ataku są im bowiem podawane na tacy. Mowa tu o niedostatecznie zabezpieczonych loginach i ... nieaktywne konta stanowią prawie 25 proc. wolumenu wszystkich kont. Konta te są regularnie celem ataków (średnio ponad 500 razy miesięcznie). Atakujący będą szukać kont, które ...

-

![Cyberataki to norma w polskim biznesie. Jak atakują cyberprzestępcy? [© Cliff Hang z Pixabay] Cyberataki to norma w polskim biznesie. Jak atakują cyberprzestępcy?]()

Cyberataki to norma w polskim biznesie. Jak atakują cyberprzestępcy?

... ataku typu ransomware, który potencjalnie może spowodować bardzo poważne straty dla firmy. W tym przypadku celem ... ataku DDoS (Distributed Denial of Service) polegającego na przeciążeniu serwera lub sieci ogromną liczbą żądań z wielu urządzeń, często zainfekowanych, co prowadzi do zakłócenia lub całkowitego uniemożliwienia dostępu do usług. Celem ...

-

![Atak pharming przez plik wideo o iPhone [© stoupa - Fotolia.com] Atak pharming przez plik wideo o iPhone]()

Atak pharming przez plik wideo o iPhone

... . „Manipulowanie plikiem hostów nie wywołuje żadnych podejrzanych zmian w działaniu komputera. Nieświadomi niczego użytkownicy padają ofiarą ataku, gdy wprowadzają adres internetowy banku. Dlatego atak jest tak niebezpieczny. Jego celem jest okradanie kont użytkowników, a informacja o iPhone stanowi tylko przynętę, która ma zachęcić użytkowników do ...

-

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe]()

Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe

... , które są najczęściej odwiedzane przez pracowników firmy. Ostatnio zainfekowana została strona amerykańskiego ministra pracy, przypuszcza się jednak, że prawdziwym celem ataku był Departament Energii: przestępcy próbowali zainfekować komputery pracowników Departamentu Energii, którzy regularnie odwiedzali stronę Ministerstwa Pracy. Gdy pracownik ...

-

![Nowy Norton 360, Norton Internet Security i Norton AntiVirus Nowy Norton 360, Norton Internet Security i Norton AntiVirus]()

Nowy Norton 360, Norton Internet Security i Norton AntiVirus

... tego łatwa dostępność zestawów narzędzi do tworzenia szkodliwego oprogramowania i częste występowanie nienaprawianych luk w zabezpieczeniach stron internetowych. W rezultacie internauci mogą być celem ataku nawet wtedy, gdy wchodzą na legalne strony WWW, co stwarza ryzyko zarówno dla ich urządzeń jak i przechowywanych w nich informacji osobistych ...

-

![Zaawansowane ataki hakerskie 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane ataki hakerskie 2013]()

Zaawansowane ataki hakerskie 2013

... Brytania Niemcy Szwajcaria Tajwan Arabia Saudyjska Izrael Do branż, które były celem ataków największej liczby unikatowych rodzin szkodliwego oprogramowania, ... zaobserwowała eksplozję ataków zero-day na przeglądarkę Internet Explorer (IE), które przeprowadzano techniką „ataku przy wodopoju” (ang. watering hole attack). Firma FireEye wykryła na całym ...

-

![Cyberprzestępczość - aresztowania II 2014 [© Scanrail - Fotolia.com] Cyberprzestępczość - aresztowania II 2014]()

Cyberprzestępczość - aresztowania II 2014

... ataku typu DDoS na stronę firmy Angel Soft w lutym i marcu 2011 roku. Angel Soft jest filią przedsiębiorstwa Koch Industries, które było celem ataku. Christopher wraz z grupą hakerów użyli oprogramowania LOIC (Low Orbit Ion Cannon), którego zadaniem było wytworzenie masowego ruchu w celu bezpośredniego ataku ...

-

![Ataki SCADA, czyli o włamaniach do systemów przemysłowych [© Focus Pocus LTD - Fotolia.com] Ataki SCADA, czyli o włamaniach do systemów przemysłowych]()

Ataki SCADA, czyli o włamaniach do systemów przemysłowych

... infrastrukturę państwa. Jej destabilizacja to priorytet we współczesnej cyberwojnie, której celem jest przejęcie kontroli nad wrogim państwem. Jaka jest historia ataków ... a akta Vetrova wspominają jedynie o celowo uszkodzonych turbinach. 1999: Istnieją doniesienia o ataku z roku 1999 na Gazprom, rosyjskiego potentata gazowego. Koń trojański, który ...

-

![Ataki ransomware są coraz silniejsze [© santiago silver - Fotolia.com] Ataki ransomware są coraz silniejsze]()

Ataki ransomware są coraz silniejsze

... celem ataku. Chociaż wzrost popularności zagrożeń skłania firmy do wzmacniania ochrony, w rzeczywistości prawie wszystkie systemy komputerowe są podatne na naruszenia. Presja złym doradcą – jak chronić się przed skutkami ataku ... dostępu do danych i systemów potrzebnych do przeprowadzenia ataku. Drugą linią obrony są narzędzia blokujące możliwość ...

-

![Powtarzające się ataki ransomware. Jakie są czynniki ryzyka? [© leowolfert - Fotolia.com] Powtarzające się ataki ransomware. Jakie są czynniki ryzyka?]()

Powtarzające się ataki ransomware. Jakie są czynniki ryzyka?

... złośliwej wiadomości e-mail, której celem było zdobycie danych uwierzytelniających, pozwalających atakującym na dostęp do sieci. Aplikacje internetowe i ruch sieciowy znalazły się w tym rankingu na drugim miejscu i stanowią dziś obszar rosnącego ryzyka. Nieodpowiednia reakcja na incydent podczas i po ataku: Wielokrotne udane ataki ransomware ...

-

![2023 był rokiem ransomware [© Florian Roth - Fotolia.com] 2023 był rokiem ransomware]()

2023 był rokiem ransomware

... bardziej dynamiczną zmianę. Sektor edukacyjny/badawczy, który wcześniej był głównym celem ataków, odnotował znaczny spadek liczby ataków o 12%, choć nadal ... (Azja-Pacyfik) miał najwyższy wskaźnik – 11 proc. organizacji doświadczyło próby ataku. W obu Amerykach odnotowano największy wzrost - z 5 proc. organizacji w 2022 r. do 9 proc. w ubiegłym roku ...

-

![Cyberataki kosztują firmy średnio 5,34 miliona dolarów rocznie [© zimmytws - Fotolia.com] Cyberataki kosztują firmy średnio 5,34 miliona dolarów rocznie]()

Cyberataki kosztują firmy średnio 5,34 miliona dolarów rocznie

... chwalić się udanymi atakami. Dziś są przede wszystkim biznesmenami, a ich celem stały się pieniądze. Jak każdy przedsiębiorca – dążą do optymalizacji swoich działań i ... być rozwiązania oparte na sztucznej inteligencji, które zapewniają pełną widoczność całej powierzchni ataku, od urządzeń po interfejsy API, zasoby w chmurze i nie tylko. Nie wolno ...

-

![Fałszywe antywirusy realnym zagrożeniem Fałszywe antywirusy realnym zagrożeniem]()

Fałszywe antywirusy realnym zagrożeniem

... w poszukiwaniu infekcji, zachęca do kupna pełnej wersji. Cyberprzestępca wynosi z tej metody ataku aż dwie korzyści. Po pierwsze pieniądze. Za pozorną ochronę często ... tylko nie usuwamy zagrożeń (których w systemie prawdopodobnie nie było), ale stajemy się celem ataku szkodników. Nie bez powodu ten typ aplikacji zyskał miano scareware (scare - ...

-

![Atak phishingowy na klientów banku PKO Atak phishingowy na klientów banku PKO]()

Atak phishingowy na klientów banku PKO

... po serii kilku przekierowań trafiamy na stronę logowania. Idealną kopie strony PKO, której jedynym celem jest wyłudzenie danych niczego nie podejrzewających użytkowników. Jeżeli jednak użytkownik zastosuje ... próbami phishingu prowadzącymi do utraty pieniędzy blokując niebezpieczne strony. Strona wykorzystywana do ataku na klientów banku PKO jest ...

-

![Atak na serwery DNS [© stoupa - Fotolia.com] Atak na serwery DNS]()

Atak na serwery DNS

... Akamai było celem ataku, a teraz firma próbuje maskować luki w swoim systemie i zrzuca winę na klientów. Prawdopodobnie serwery Akamai padły ofiarą ataku typu denial-of-service. Z tego ... ruchu w Sieci, które musiałoby nastąpić przy ataku na serwery 4 firm. Dlatego to raczej klienci padli ofiarą ataku na infrastrukturę Akamai, a nie odwrotnie. ...

-

![Współpraca banków zmniejsza cyberprzestępczość [© ptnphotof - Fotolia.com] Współpraca banków zmniejsza cyberprzestępczość]()

Współpraca banków zmniejsza cyberprzestępczość

... ukierunkowany na banki atak typu APT (Advanced Persistant Threat). Jego celem było pozyskanie wrażliwych dla banków informacji i finansowy szantaż banku ... są odpowiednie szkolenia, a przede wszystkim ćwiczenia praktyczne, które oddają obraz realnego ataku. Z naszego ćwiczenia wynika, że dość szybko następowała reakcja i zawiadomienie odpowiednich ...

-

![Szkodliwe oprogramowanie finansowe w 2013 roku Szkodliwe oprogramowanie finansowe w 2013 roku]()

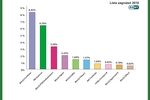

Szkodliwe oprogramowanie finansowe w 2013 roku

... użytkowników internetu, którzy zostali dotknięci jakimś rodzajem szkodliwego ataku, 6,2% padło ofiarą ataków finansowych z wykorzystaniem szkodliwego oprogramowania. Jest to wzrost ... Top 10 państw będących celem zagrożeń związanych z finansami online zajęła Turcja i Brazylia. Odsetek użytkowników będących celem ataków finansowych w tych państwach ...

-

![Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa [© tashatuvango - Fotolia.com] Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa]()

Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa

... hasło użyte do zdalnej autoryzacji na hoście, po czym węzeł będący celem ataku otrzymuje instrukcję pobrania specjalnego skryptu. Ten skrypt jest używany do załadowania ... skanowania IP; zestawianie ataku typu DNS Amplification na określonym hoście; zestawianie ataku typu UPD Flood na określonym hoście; zestawianie ataku typu SYN Flood ...

-

![Kaspersky DDoS Protection dla ochrony przed atakami DDoS Kaspersky DDoS Protection dla ochrony przed atakami DDoS]()

Kaspersky DDoS Protection dla ochrony przed atakami DDoS

... i niewielkich sklepów internetowych, dlatego cyberprzestępcy szczególnie chętnie po nie sięgają. Celem ataku DDoS jest przeciążenie systemu informacyjnego strony internetowej lub bazy ... na zmiany technik wykorzystywanych przez atakujących, nawet w trakcie trwającego ataku. fakt, że technologia monitorowania i filtrowania ruchu została opracowana ...

-

![Trendy IT 2016 wg Cisco [© NicoElNino - Fotolia.com] Trendy IT 2016 wg Cisco]()

Trendy IT 2016 wg Cisco

... ze sobą coraz większej liczby osób, urządzeń i danych. Każdy element tej sieci może być celem ataku, a to oznacza, że każda organizacja powinna brać pod uwagę w swojej strategii kwestie ... ważne jest radzenie sobie z tym, co dzieje się także w trakcie i po ataku. Obecnie czas od momentu ataku na firmowe zasoby IT do jego wykrycia wynosi średnio 100 ...

-

![Infrastruktura krytyczna na celowniku hakerów Infrastruktura krytyczna na celowniku hakerów]()

Infrastruktura krytyczna na celowniku hakerów

... za pierwszy udowodniony przypadek przerwy w dostawie energii elektrycznej na skutek ataku cybernetycznego. Ten zaawansowany, dobrze zaplanowany atak składał się z 3 etapów: ... porównaniu z rokiem 2014 uznano zakrojoną na szeroką skalę kampanię spear-phishingu, której celem były głównie firmy z tego sektora (ataki na inne sektory miały mniejszy ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![5 trendów w cyberbezpieczeństwie na 2024 rok [© Sergei Tokmakov z Pixabay] 5 trendów w cyberbezpieczeństwie na 2024 rok](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/5-trendow-w-cyberbezpieczenstwie-na-2024-rok-257610-150x100crop.jpg)

![Ataki na portale społecznościowe częstsze [© stoupa - Fotolia.com] Ataki na portale społecznościowe częstsze](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Ataki-na-portale-spolecznosciowe-czestsze-MBuPgy.jpg)

![Cyberprzestępczość coraz groźniejsza [© Amir Kaljikovic - Fotolia.com] Cyberprzestępczość coraz groźniejsza](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Cyberprzestepczosc-coraz-grozniejsza-109879-150x100crop.jpg)

![Cyberprzestępczość: spear-phishing coraz częstszy [© tiero - Fotolia.com] Cyberprzestępczość: spear-phishing coraz częstszy](https://s3.egospodarka.pl/grafika2/ataki-phishingowe/Cyberprzestepczosc-spear-phishing-coraz-czestszy-121130-150x100crop.jpg)

![Jak skutecznie odeprzeć ataki DDoS? [© ducdao - Fotolia.com] Jak skutecznie odeprzeć ataki DDoS?](https://s3.egospodarka.pl/grafika2/ataki-DDoS/Jak-skutecznie-odeprzec-ataki-DDoS-139204-150x100crop.jpg)

![Ataki DDoS: wyrafinowane i skoncentrowane na Europie [© vchalup - Fotolia.com] Ataki DDoS: wyrafinowane i skoncentrowane na Europie](https://s3.egospodarka.pl/grafika2/ataki-DDoS/Ataki-DDoS-wyrafinowane-i-skoncentrowane-na-Europie-183906-150x100crop.jpg)

![Cyberataki: zagraża głównie poczta elektroniczna? [© momius - Fotolia.com] Cyberataki: zagraża głównie poczta elektroniczna?](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Cyberataki-zagraza-glownie-poczta-elektroniczna-194134-150x100crop.jpg)

![Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet [© Maksym Yemelyanov - Fotolia.com] Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberbezpieczenstwo-2018-Znamy-prognozy-Fortinet-199777-150x100crop.jpg)

![Bezpieczeństwo IT. Podsumowanie i prognozy na 2018 rok [© tapichar - Fotolia.com] Bezpieczeństwo IT. Podsumowanie i prognozy na 2018 rok](https://s3.egospodarka.pl/grafika2/zagrozenia-w-internecie/Bezpieczenstwo-IT-Podsumowanie-i-prognozy-na-2018-rok-200381-150x100crop.jpg)

![Masz wiadomość: hakerzy najczęściej atakują firmy przez email [© Production Perig - Fotolia.com] Masz wiadomość: hakerzy najczęściej atakują firmy przez email](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Masz-wiadomosc-hakerzy-najczesciej-atakuja-firmy-przez-email-203515-150x100crop.jpg)

![Seria ataków na routery D-Link [© Oleksandr Delyk - Fotolia.com] Seria ataków na routery D-Link](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Seria-atakow-na-routery-D-Link-217462-150x100crop.jpg)

![Lato, czyli czas na phishing [© pictoores - Fotolia.com] Lato, czyli czas na phishing](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Lato-czyli-czas-na-phishing-221516-150x100crop.jpg)

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?](https://s3.egospodarka.pl/grafika2/malware/Co-zrobic-kiedy-zlapiesz-malware-247586-150x100crop.jpg)

![Cyberataki: po co hakować, skoro dane logowania podane są na tacy [© Gerd Altmann z Pixabay] Cyberataki: po co hakować, skoro dane logowania podane są na tacy](https://s3.egospodarka.pl/grafika2/hasla/Cyberataki-po-co-hakowac-skoro-dane-logowania-podane-sa-na-tacy-258602-150x100crop.jpg)

![Cyberataki to norma w polskim biznesie. Jak atakują cyberprzestępcy? [© Cliff Hang z Pixabay] Cyberataki to norma w polskim biznesie. Jak atakują cyberprzestępcy?](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberataki-to-norma-w-polskim-biznesie-Jak-atakuja-cyberprzestepcy-262677-150x100crop.jpg)

![Atak pharming przez plik wideo o iPhone [© stoupa - Fotolia.com] Atak pharming przez plik wideo o iPhone](https://s3.egospodarka.pl/grafika/pharming/Atak-pharming-przez-plik-wideo-o-iPhone-MBuPgy.jpg)

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Polityka-bezpieczenstwa-a-ataki-ukierunkowane-na-sieci-firmowe-121046-150x100crop.jpg)

![Zaawansowane ataki hakerskie 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane ataki hakerskie 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Zaawansowane-ataki-hakerskie-2013-133589-150x100crop.jpg)

![Cyberprzestępczość - aresztowania II 2014 [© Scanrail - Fotolia.com] Cyberprzestępczość - aresztowania II 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Cyberprzestepczosc-aresztowania-II-2014-133874-150x100crop.jpg)

![Ataki SCADA, czyli o włamaniach do systemów przemysłowych [© Focus Pocus LTD - Fotolia.com] Ataki SCADA, czyli o włamaniach do systemów przemysłowych](https://s3.egospodarka.pl/grafika2/SCADA/Ataki-SCADA-czyli-o-wlamaniach-do-systemow-przemyslowych-159507-150x100crop.jpg)

![Ataki ransomware są coraz silniejsze [© santiago silver - Fotolia.com] Ataki ransomware są coraz silniejsze](https://s3.egospodarka.pl/grafika2/ataki-ransomware/Ataki-ransomware-sa-coraz-silniejsze-246222-150x100crop.jpg)

![Powtarzające się ataki ransomware. Jakie są czynniki ryzyka? [© leowolfert - Fotolia.com] Powtarzające się ataki ransomware. Jakie są czynniki ryzyka?](https://s3.egospodarka.pl/grafika2/ataki-ransomware/Powtarzajace-sie-ataki-ransomware-Jakie-sa-czynniki-ryzyka-252321-150x100crop.jpg)

![2023 był rokiem ransomware [© Florian Roth - Fotolia.com] 2023 był rokiem ransomware](https://s3.egospodarka.pl/grafika2/ransomware/2023-byl-rokiem-ransomware-257399-150x100crop.jpg)

![Cyberataki kosztują firmy średnio 5,34 miliona dolarów rocznie [© zimmytws - Fotolia.com] Cyberataki kosztują firmy średnio 5,34 miliona dolarów rocznie](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberataki-kosztuja-firmy-srednio-5-34-miliona-dolarow-rocznie-258521-150x100crop.jpg)

![Atak na serwery DNS [© stoupa - Fotolia.com] Atak na serwery DNS](https://s3.egospodarka.pl/grafika/serwery-dns/Atak-na-serwery-DNS-MBuPgy.jpg)

![Współpraca banków zmniejsza cyberprzestępczość [© ptnphotof - Fotolia.com] Współpraca banków zmniejsza cyberprzestępczość](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Wspolpraca-bankow-zmniejsza-cyberprzestepczosc-131032-150x100crop.jpg)

![Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa [© tashatuvango - Fotolia.com] Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa](https://s3.egospodarka.pl/grafika2/Linux/Wirus-Linux-BackDoor-Fgt-1-hakerzy-atakuja-Linuxa-147272-150x100crop.jpg)

![Trendy IT 2016 wg Cisco [© NicoElNino - Fotolia.com] Trendy IT 2016 wg Cisco](https://s3.egospodarka.pl/grafika2/rok-2016/Trendy-IT-2016-wg-Cisco-169322-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

![Boom na rynku nowych mieszkań za rogatkami metropolii [© Freepik] Boom na rynku nowych mieszkań za rogatkami metropolii [© Freepik]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Boom-na-rynku-nowych-mieszkan-za-rogatkami-metropolii-265438-50x33crop.jpg) Boom na rynku nowych mieszkań za rogatkami metropolii

Boom na rynku nowych mieszkań za rogatkami metropolii

![Temperatura w miejscu pracy pod kontrolą - nowe obowiązki pracodawców [© Freepik] Temperatura w miejscu pracy pod kontrolą - nowe obowiązki pracodawców](https://s3.egospodarka.pl/grafika2/temperatura-w-miejscu-pracy/Temperatura-w-miejscu-pracy-pod-kontrola-nowe-obowiazki-pracodawcow-265501-150x100crop.jpg)

![Zakup mieszkania w lutym 2025. Na co stać singla, parę i rodzinę z dzieckiem? [© Piotr Adamowicz - Fotolia.com] Zakup mieszkania w lutym 2025. Na co stać singla, parę i rodzinę z dzieckiem?](https://s3.egospodarka.pl/grafika2/zakup-mieszkania/Zakup-mieszkania-w-lutym-2025-Na-co-stac-singla-pare-i-rodzine-z-dzieckiem-265498-150x100crop.jpg)

![Pośrednictwo finansowe 2024. Sprzedaż kredytów hipotecznych wzrosła o 40,8 proc. r/r [© piotrszczepanek - Fotolia.com] Pośrednictwo finansowe 2024. Sprzedaż kredytów hipotecznych wzrosła o 40,8 proc. r/r](https://s3.egospodarka.pl/grafika2/posrednictwo-kredytowe/Posrednictwo-finansowe-2024-Sprzedaz-kredytow-hipotecznych-wzrosla-o-40-8-proc-r-r-265494-150x100crop.jpg)

![Mechanizm podzielonej płatności - kiedy jest obowiązkowy? [© Jo Panuwat D - Fotolia.com] Mechanizm podzielonej płatności - kiedy jest obowiązkowy?](https://s3.egospodarka.pl/grafika2/mechanizm-podzielonej-platnosci/Mechanizm-podzielonej-platnosci-kiedy-jest-obowiazkowy-265489-150x100crop.jpg)

![Śmiertelne wypadki drogowe na drogach UE. Są najnowsze statystyki [© Freepik] Śmiertelne wypadki drogowe na drogach UE. Są najnowsze statystyki](https://s3.egospodarka.pl/grafika2/wypadek-drogowy/Smiertelne-wypadki-drogowe-na-drogach-UE-Sa-najnowsze-statystyki-265487-150x100crop.jpg)