-

![5 trendów technologicznych w branży automotive [© scharfsinn86 - Fotolia.com] 5 trendów technologicznych w branży automotive]()

5 trendów technologicznych w branży automotive

... dostosowanie prędkości pojazdu do obowiązujących w danym miejscu ograniczeń (tzw. system ISA), zaawansowane systemy wspomagania kierowcy. 3. Komunikacja V2X Technologia ... odpowiednią odległość od poprzedzającego pojazdu (tempomat adaptacyjny, Adaptive Cruise Control), asystenci pasa ruchu utrzymujący samochód pomiędzy liniami na jezdni (Lane ...

-

![Lido ma umowę z NATO [© Syda Productions - Fotolia.com] Lido ma umowę z NATO]()

Lido ma umowę z NATO

... spółka Lido Technology podpisała umowę z agencją NC3A (NATO Consultation, Command and Control Agency). Umowa BOA (Basic Ordering Agreement) określa zasady na jakich Lido Technology będzie mogło dostarczać dla ... było uzyskanie przez firmę certyfikatu systemu zarządzania jakością według standardów AQAP-110, który jest potwierdzeniem zgodności z system ...

-

![Modelowanie biznesowe czyli pilnowanie hochsztaplerów Modelowanie biznesowe czyli pilnowanie hochsztaplerów]()

Modelowanie biznesowe czyli pilnowanie hochsztaplerów

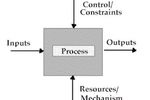

... Czemu to jest złe? Wyobraźmy sobie, że chcemy zaprojektować skuteczny system wynagrodzeń a zacna firma, która ma go wdrożyć ankietuje w tym ... na wyjściu (Outputs) wydana decyzja. Sposób podejmowania decyzji określa procedura (!) i aktualny stan prawny (Control). Zasobem niezbędnym jest kompetentny pracownik (Resources). Decyzja jest zawsze, może ...

-

![Płyta FOXCONN X38A z serii Digital Life Płyta FOXCONN X38A z serii Digital Life]()

Płyta FOXCONN X38A z serii Digital Life

... obsługuje zarówno pamięci DDR2 jak i DDR3 i posiada funkcję Dual Digital Audio oraz system chłodzący Cool Fan. Model X38A obsługuje 3 sloty PCI-Express x16 (w tym 2 mogą zostać ... oraz podkręcania FoxOne, a także możliwości overclockingu w BIOSie poprzez menu Fox Central Control Unit. Płyty z serii Digital Life posiadają takie opcje jak: Dual Digital ...

-

![Projektor SANYO PLC-WU3001 Projektor SANYO PLC-WU3001]()

Projektor SANYO PLC-WU3001

... większego natężenia oświetlenia zewnętrznego. Jasny i dobrze nasycony barwami obraz uzyskać można bez całkowitego zaciemniania sali. Inteligentny system sterowania pracą lampy (ang. Intelligent Lamp Control System) dostosowuje natężenie oświetlenia do jasności wyświetlanych scen. W ciemnych scenach widać dzięki temu więcej szczegółów i wzroku nie ...

-

![Aparat cyfrowy Sony α6000 Aparat cyfrowy Sony α6000]()

Aparat cyfrowy Sony α6000

... nie umknie — nawet sportowcy i szybko poruszające się zwierzęta. Na dodatek, system Fast Hybrid AF działa także przy nagrywaniu filmów. Wewnątrz niedużego, ... jednego dotknięcia. Jedno dotknięcie wystarcza też do uruchomienia funkcji Smart Remote Control, umożliwiającej użycie telefonu komórkowego do zdalnego wyzwalania migawki i wyświetlania zdjęć. ...

-

![Sophos UTM chroni przed atakiem sieci botnet [© Andrea Danti - Fotolia.com] Sophos UTM chroni przed atakiem sieci botnet]()

Sophos UTM chroni przed atakiem sieci botnet

... wersji zwiększono prędkość skanowania zagrożeń, wprowadzono ochronę przed atakiem sieci botnet, uproszczono system szyfrowania email oraz zwiększono poziom bezpieczeństwa WiFi i VPN. ... i VPN przez kombinację Sophos UTM z funkcjami SMC (Sophos Mobile Control) Sophos do zarządzania urządzeniami mobilnymi. Zoptymalizowana wydajność IPS – inteligentne ...

-

![Serwery HackingTeam odkryte przez Kaspersky Lab Serwery HackingTeam odkryte przez Kaspersky Lab]()

Serwery HackingTeam odkryte przez Kaspersky Lab

Kaspersky Lab zlokalizował międzynarodową infrastrukturę wykorzystywaną do kontrolowania implantów szkodliwego oprogramowania „Remote Control System” (ponad 320 serwerów kontroli RCS w ponad 40 krajach), a także zidentyfikował kolejne mobilne trojany, działające zarówno w systemie Android, jak i iOS. Moduły ...

-

![Bezpieczeństwo firm w sieci I poł. 2014 [© psdesign1 - Fotolia.com] Bezpieczeństwo firm w sieci I poł. 2014]()

Bezpieczeństwo firm w sieci I poł. 2014

... i stosowane bardzo rzadko, najczęściej jest to komunikacja z serwerami C&C (Command & Control) sterującymi botnetem, a ukrywanie adresów IP ma na celu utrudnienie lokalizacji botnetu. ... wśród wszystkich wskaźników IOC (Indicators Of Compromise – oznaka, że system został zainfekowany) wzrósł w maju 2014 roku do poziomu 93% (w porównaniu z 91% ...

-

![ESET: zagrożenia internetowe VII 2014 [© Сake78 - Fotolia.com] ESET: zagrożenia internetowe VII 2014]()

ESET: zagrożenia internetowe VII 2014

... Win32/TrojanDownloader.Zurgop jest aplikacją z rodziny złośliwych kodów, które raz infekując podatny system będą pobierać inne złośliwe oprogramowanie z Internetu. Warianty tej rodziny ... dane z urządzenia. Złośliwe oprogramowanie łączy się z serwerem Command & Control, żeby pobierać i instalować inne moduły, które pozwalają złośliwemu oprogramowaniu ...

-

![Windows atakowany przez BackDoor.Yebot [© kentoh - Fotolia.com] Windows atakowany przez BackDoor.Yebot]()

Windows atakowany przez BackDoor.Yebot

... automatycznie uwalniany z chwilą wykonania kodu dotyczącego tej funkcji). Malware zawiera również mechanizm sprawdzający, czy zaatakowany system jest maszyną wirtualną, oraz posiada mechanizm omijający User Accounts Control systemu Windows. BackDoor.Yebot posiada zdolność do: uruchamiania na zainfekowanym komputerze serwera FTP; uruchamiania na ...

-

![Microsoft Azure: czym jest i co oferuje? Microsoft Azure: czym jest i co oferuje?]()

Microsoft Azure: czym jest i co oferuje?

... na Windows Serwer (jego nazwa to Windows Azure Guest OS). System uruchamiany jest na maszynach wirtualnych: Compute – odpowiada za zadania obliczeniowe hostowanych aplikacji, Storage ... połączenie między zasobami zdalnymi i lokalnymi. Znajduje się tam także Access Control Services. Jest to mechanizm odpowiadający za kontrolę dostępu do usług. ...

-

![NATO przedłuża współpracę z Optimusem [© Syda Productions - Fotolia.com] NATO przedłuża współpracę z Optimusem]()

NATO przedłuża współpracę z Optimusem

... czerwca 2001 roku, kiedy to Spółka podpisała umowę ramową (BOA - Basic Ordering Agreement) z agencją NATO NC3A (NATO Consultation, Command and Control Agency) określającą zasady i warunki, na jakich mają być sprzedawane produkty oraz rozwiązania w dziedzinie teleinformatyki oferowane przez Optimus S.A. W wyniku współpracy 22 ...

-

![CRM w Magellanie [© Nmedia - Fotolia.com] CRM w Magellanie]()

CRM w Magellanie

... , serwis i wsparcie techniczne oraz call center. TETA_Controlling jest narzędziem analitycznym, które pozwala obniżyć ryzyko związane z procesem podejmowania decyzji. System zapewni lepszy dostęp do informacji zarządczej, uzyskanie jasnych podstaw do podjęcia decyzji biznesowych, możliwość samodzielnej analizy danych w nieskomplikowany sposób.

-

![Łatwiejsza kontrola spamu [© Nmedia - Fotolia.com] Łatwiejsza kontrola spamu]()

Łatwiejsza kontrola spamu

... możliwości raportowania. SurfControl End User Spam Management jest dodatkiem administracyjnym usprawniającym proces rozpoznawania spamu. Dotychczas wiadomości zidentyfikowane przez system jako podejrzane były zatrzymywane na serwerze, a informacja o blokadzie trafiała do administratora, który decydował o dalszym losie podejrzanych przesyłek. Nowe ...

-

![Baterie do urządzeń cyfrowych [© violetkaipa - Fotolia.com] Baterie do urządzeń cyfrowych]()

Baterie do urządzeń cyfrowych

... zapewnienia maksymalnej wydajności przy rozładowywaniu, ilość tych materiałów w każdej baterii jest kontrolowana i odpowiednio zwiększana za pomocą systemu Tablet Mix Control System. Oprócz tego, w procesie produkcji wykorzystuje się nową technologię odlewania próżniowego, która umożliwia umieszczenie większej ilości elektrolitu w baterii, a tym ...

-

![Antyspyware dla dużych sieci [© Nmedia - Fotolia.com] Antyspyware dla dużych sieci]()

Antyspyware dla dużych sieci

... , która eliminuje najtrudniejsze do usunięcia programy szpiegowskie, takie jak CoolWebSearch. Oprogramowaniem można administrować za pomocą konsoli Trend Micro Control Manager, która umożliwia centralne zarządzanie wszystkimi instalacjami ASEE z jednego panela administratora, uruchamianego w oknie przeglądarki internetowej. Oprogramowanie jest ...

-

![Vista stanowi zagrożenie? [© Nmedia - Fotolia.com] Vista stanowi zagrożenie?]()

Vista stanowi zagrożenie?

... błędów w kodzie źródłowym systemu operacyjnego Windows Vista, stanowiących zagrożenie dla użytkowników. Najnowsze odkrycie dotyczy luki kodu w obszarze UAC (User Account Control), innowacji wprowadzonej do systemu operacyjnego Vista. Błędy i luki kodu systemu operacyjnego stanowią zagrożenie nie tylko ze względu na możliwość ataków ...

-

![Nowy Peugeot 3008 Nowy Peugeot 3008]()

Nowy Peugeot 3008

... większy prześwit. Nie oznacza to jednak, że możemy bezkarnie wyjechać „w teren”. Co prawda w cenniku znajduje się pozycja pod nazwą Grip Control (system ułatwiający jazdę po nawierzchniach o ograniczonej przyczepności), jednak przeznaczeniem samochodu są utwardzone drogi. Rozbudowane nadwozie przekłada się w tym przypadku na komfort ...

-

![Jakie zagrożenia generuje elektronika samochodowa? [© Scanrail - Fotolia.com] Jakie zagrożenia generuje elektronika samochodowa?]()

Jakie zagrożenia generuje elektronika samochodowa?

... z poduszkami powietrznymi, radiem, elektryczną regulacją siedzeń, ABS-em, systemami kontroli trakcji, systemami automatycznego utrzymywania bezpiecznej odległości (Autonomous Cruise Control, ACC), a także z systemami łączności i łączności wewnętrznej. Naukowcy z kilku uniwersytetów wykazali, że mając dostęp do elektronicznych elementów samochodu ...

-

![Smartfon HUAWEI Ascend D2 Smartfon HUAWEI Ascend D2]()

Smartfon HUAWEI Ascend D2

... FHD IPS + 443 PPI Super Retina. Jego sercem jest dwurdzeniowy chipset K3V2 1,5 GHz. Dzięki baterii o pojemności 3000mAh, technologiom Quick Power Control (QPC) oraz Automated Discontinuous Reception (ADRX) Ascend D2 osiąga czas czuwania do 6 dni. Smartfon został również wyposażony w kamerę o rozdzielczości 13 ...

-

![Konferencja Apple - iOS 7 jesienią [© Apple] Konferencja Apple - iOS 7 jesienią]()

Konferencja Apple - iOS 7 jesienią

... 7 został odświeżony, uproszczony i zaprojektowany przede wszystkim pod kątem przejrzystości. Zmieniono wygląd, działanie i wywoływanie wielu aplikacji. Wśród nowości znalazła się funkcja Control Center, pozwalająca na łatwe przełączanie się między trybami, dokonywanie i zmianę ustawień takich jak głośność, jasność ekranu czy wywoływanie podręcznych ...

-

![Zaawansowane ataki hakerskie w Europie 2013 [© ra2 studio - Fotolia.com] Zaawansowane ataki hakerskie w Europie 2013]()

Zaawansowane ataki hakerskie w Europie 2013

... niemal 40 000 unikatowych cyberataków (ponad 100 dziennie) i wydobytych z ponad 22 mln połączeń do infrastruktury sterującej atakami C&C (command and control) zainicjowanych przez szkodliwe oprogramowanie. Przedstawiono w nim specyfikę cyberataków, które rutynowo pokonują tradycyjne zabezpieczenia, takie jak zapory sieciowe, zapory nowej generacji ...

-

![Projektory BenQ MX768 i MW769 z rozszerzoną korekcją Keystone Projektory BenQ MX768 i MW769 z rozszerzoną korekcją Keystone]()

Projektory BenQ MX768 i MW769 z rozszerzoną korekcją Keystone

... czy DB). Możliwe jest zdalne zarządzanie pracą projektorów (po podłączeniu do sieci LAN), wykorzystując np. oprogramowanie Crestron lub PJ-Link LAN Control System. Oszczędność energii W urządzeniach zastosowano rozwiązanie BenQ SmartEco™, polegające na analizie wyświetlanego obrazu i bieżącej optymalizacji mocy lampy tak, by uzyskać jak ...

-

![Projektory BenQ z NFC Projektory BenQ z NFC]()

Projektory BenQ z NFC

... (poprzez gniazdo RJ45) można zdalnie monitorować i zarządzać pracą projektorów np. w całej firmie wykorzystując oprogramowanie Crestron lub PJ-Link LAN Control System. W komplecie z projektorem użytkownik dostaje moduł Wi-Fi pozwalający na bezprzewodową komunikację z projektorem i bezprzewodowe wyświetlanie treści. Obydwa projektory mogą wyświetlać ...

-

![Trojan Kovter wykryty w rejestrze systemowym [© profit_image - Fotolia.com] Trojan Kovter wykryty w rejestrze systemowym]()

Trojan Kovter wykryty w rejestrze systemowym

... przerywa swoje działanie. Oprócz tego potrafi wyświetlać na ekranie losowe wiadomości tekstowe i wyłączać mechanizm Kontroli Kont Użytkownika w Windows (User Accounts Control – UAC). Trojan.MulDrop6.42771 używa siedmiu sposobów na włączenie swojego autouruchamiania w systemie i potrafi wdrożyć sześć różnych metod uruchomienia się — w jaki ...

-

![Nowy malware atakuje urządzenia z systemem Mac [© Imillian - Fotolia.com] Nowy malware atakuje urządzenia z systemem Mac]()

Nowy malware atakuje urządzenia z systemem Mac

... serwer WWW dubluje Web Service (PHP) - za pośrednictwem generowanego przez Tor adresu. Usługa WWW (PHP) Składnik ten działa jako centrum Control & Comand i daje atakującemu pełną kontrolę nad zainfekowanym komputerem. Usługa internetowa jest skonfigurowana lokalnie i może być dostępna za pośrednictwem adresu "cebuli ...

-

![Karta graficzna SAPPHIRE PULSE Radeon RX 560 Karta graficzna SAPPHIRE PULSE Radeon RX 560]()

Karta graficzna SAPPHIRE PULSE Radeon RX 560

... Za chłodzenie rdzenia karty odpowiada aluminiowy radiator z miedzianym rdzeniem. Dmucha na niego wentylator o średnicy 70 mm. Dzięki rozwiązaniu Inteligent Fan Control III wentylator przestaje pracować, gdy karta jest w spoczynku i nie osiąga wysokich temperatur. Pozwala to na bezgłośną pracę. Ponadto sekcja zasilająca ...

-

![Eksport towarów: dokumenty celne i nie tylko a 0% stawka VAT [© gustavofrazao - Fotolia.com] Eksport towarów: dokumenty celne i nie tylko a 0% stawka VAT]()

Eksport towarów: dokumenty celne i nie tylko a 0% stawka VAT

... dokumentem mającym potwierdzać prawo do zastosowania zerowej stawki jest komunikat IE 599. Komunikat ten jest tworzony w systemie ECS (ang. Export Control System) przez urząd celny, w którym towary zostały zgłoszone do procedury wywozu. Po wygenerowaniu komunikat (który ma formę pliku XML) jest przesyłany ...

-

![Obowiązki ewidencyjne w procedurze zawieszenia poboru akcyzy [© morganka - Fotolia.com] Obowiązki ewidencyjne w procedurze zawieszenia poboru akcyzy]()

Obowiązki ewidencyjne w procedurze zawieszenia poboru akcyzy

... wyrobów akcyzowych w ramach procedury zawieszenia poboru akcyzy musi obowiązkowo odbywać się z zastosowaniem systemu EMCS (ang. Excise Movement and Control System) służącego do nadzoru i kontroli wyrobów przemieszczanych w tej procedurze – z wykorzystaniem dokumentu eAD. Przepisy ustawy o podatku akcyzowym w części dotyczącej procedury ...

-

![Kolejna fala cyberataków wycelowanych w przemysł? Co doskwiera ICS? Kolejna fala cyberataków wycelowanych w przemysł? Co doskwiera ICS?]()

Kolejna fala cyberataków wycelowanych w przemysł? Co doskwiera ICS?

... świecie sprawia, że trudno przewidzieć, jak postąpią cyberprzestępcy – powiedział Jewgienij Gonczarow, szef działu ICS CERT w firmie Kaspersky. Kaspersky Lab Industrial Control Systems Cyber Emergency Response Team (Kaspersky Lab ICS CERT) to globalny projekt uruchomiony przez Kaspersky Lab w 2016 r. w celu koordynacji działań ...

-

![Volvo V60 - kombi z pazurem Volvo V60 - kombi z pazurem]()

Volvo V60 - kombi z pazurem

... prowadzenia tego samochodu. System Corner Traction Control to świeże rozwiązanie, które poprzez sterowanie wektorem momentu obrotowego pozwala na jeszcze bardziej płynne pokonywanie zakrętów. Ta technologia jest dodatkowo wspomagana przez system Dynamic Stability and Traction Control (DSTC). Podczas pokonywania zakrętu system, sterując jednocześnie ...

-

![Nowy Ford S-MAX gotowy do debiutu Nowy Ford S-MAX gotowy do debiutu]()

Nowy Ford S-MAX gotowy do debiutu

... innego pojazdu w martwym polu widzenia kierowcy, system rozpoznawania znaków drogowych, system kontroli pasa ruchu, system utrzymywania pojazdu na pasie ruchu, funkcja ... w drugim rzędzie. Stabilność auta zapewniają systemy Curve Control i Roll Stability Control, które dostosowują moment obrotowy silnika i odpowiednio sterują układem hamulcowym, aby ...

-

![Urodziwe Infiniti Q50 2.0T 7AT RWD Urodziwe Infiniti Q50 2.0T 7AT RWD]()

Urodziwe Infiniti Q50 2.0T 7AT RWD

... Infiniti: inteligentny tempomat (ICC − Intelligent Cruise Control) z pełnym zakresem prędkości, wspomaganie kontroli dystansu (DCA − Distance Control Assist), systemy eliminacji martwego pola (BSI − Blind Spot Intervention™) i ostrzegania przed martwym polem (Blind Spot Warning) oraz system ostrzegania przed kolizją z przodu (Forward Collision ...

-

![Panasonic LUMIX DMC-TZ20 Panasonic LUMIX DMC-TZ20]()

Panasonic LUMIX DMC-TZ20

... . Została zastosowana technologia szybkiego wyjścia sygnału cyfrowego wykorzystywana w aparatach LUMIX G Micro System, co pozwala wykonywać szybkie zdjęcia seryjne i nagrywać filmy Full ... ruchem. Tryb ten wykorzystuje kompleksową integrację funkcji Intelligent ISO Control, która automatycznie dostosowuje czułość ISO i czas otwarcia migawki do ruchu ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![5 trendów technologicznych w branży automotive [© scharfsinn86 - Fotolia.com] 5 trendów technologicznych w branży automotive](https://s3.egospodarka.pl/grafika2/autonomiczne-samochody/5-trendow-technologicznych-w-branzy-automotive-218915-150x100crop.jpg)

![Lido ma umowę z NATO [© Syda Productions - Fotolia.com] Lido ma umowę z NATO](https://s3.egospodarka.pl/grafika/lufthansa-systems/Lido-ma-umowe-z-NATO-d8i3B3.jpg)

![Sophos UTM chroni przed atakiem sieci botnet [© Andrea Danti - Fotolia.com] Sophos UTM chroni przed atakiem sieci botnet](https://s3.egospodarka.pl/grafika2/Sophos-UTM/Sophos-UTM-chroni-przed-atakiem-sieci-botnet-133784-150x100crop.jpg)

![Bezpieczeństwo firm w sieci I poł. 2014 [© psdesign1 - Fotolia.com] Bezpieczeństwo firm w sieci I poł. 2014](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Bezpieczenstwo-firm-w-sieci-I-pol-2014-141529-150x100crop.jpg)

![ESET: zagrożenia internetowe VII 2014 [© Сake78 - Fotolia.com] ESET: zagrożenia internetowe VII 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VII-2014-141853-150x100crop.jpg)

![Windows atakowany przez BackDoor.Yebot [© kentoh - Fotolia.com] Windows atakowany przez BackDoor.Yebot](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Windows-atakowany-przez-BackDoor-Yebot-154175-150x100crop.jpg)

![NATO przedłuża współpracę z Optimusem [© Syda Productions - Fotolia.com] NATO przedłuża współpracę z Optimusem](https://s3.egospodarka.pl/grafika/optimus/NATO-przedluza-wspolprace-z-Optimusem-d8i3B3.jpg)

![CRM w Magellanie [© Nmedia - Fotolia.com] CRM w Magellanie](https://s3.egospodarka.pl/grafika/teta/CRM-w-Magellanie-Qq30bx.jpg)

![Łatwiejsza kontrola spamu [© Nmedia - Fotolia.com] Łatwiejsza kontrola spamu](https://s3.egospodarka.pl/grafika/spam/Latwiejsza-kontrola-spamu-Qq30bx.jpg)

![Baterie do urządzeń cyfrowych [© violetkaipa - Fotolia.com] Baterie do urządzeń cyfrowych](https://s3.egospodarka.pl/grafika/baterie/Baterie-do-urzadzen-cyfrowych-SdaIr2.jpg)

![Antyspyware dla dużych sieci [© Nmedia - Fotolia.com] Antyspyware dla dużych sieci](https://s3.egospodarka.pl/grafika/antyspyware/Antyspyware-dla-duzych-sieci-Qq30bx.jpg)

![Vista stanowi zagrożenie? [© Nmedia - Fotolia.com] Vista stanowi zagrożenie?](https://s3.egospodarka.pl/grafika/Windows-Vista/Vista-stanowi-zagrozenie-Qq30bx.jpg)

![Jakie zagrożenia generuje elektronika samochodowa? [© Scanrail - Fotolia.com] Jakie zagrożenia generuje elektronika samochodowa?](https://s3.egospodarka.pl/grafika/elektronika-w-samochodzie/Jakie-zagrozenia-generuje-elektronika-samochodowa-apURW9.jpg)

![Konferencja Apple - iOS 7 jesienią [© Apple] Konferencja Apple - iOS 7 jesienią](https://s3.egospodarka.pl/grafika2/Apple/Konferencja-Apple-iOS-7-jesienia-119034-150x100crop.jpg)

![Zaawansowane ataki hakerskie w Europie 2013 [© ra2 studio - Fotolia.com] Zaawansowane ataki hakerskie w Europie 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Zaawansowane-ataki-hakerskie-w-Europie-2013-136792-150x100crop.jpg)

![Trojan Kovter wykryty w rejestrze systemowym [© profit_image - Fotolia.com] Trojan Kovter wykryty w rejestrze systemowym](https://s3.egospodarka.pl/grafika2/Doctor-Web/Trojan-Kovter-wykryty-w-rejestrze-systemowym-176973-150x100crop.jpg)

![Nowy malware atakuje urządzenia z systemem Mac [© Imillian - Fotolia.com] Nowy malware atakuje urządzenia z systemem Mac](https://s3.egospodarka.pl/grafika2/Bitdefender/Nowy-malware-atakuje-urzadzenia-z-systemem-Mac-178340-150x100crop.jpg)

![Eksport towarów: dokumenty celne i nie tylko a 0% stawka VAT [© gustavofrazao - Fotolia.com] Eksport towarów: dokumenty celne i nie tylko a 0% stawka VAT](https://s3.egospodarka.pl/grafika2/eksport/Eksport-towarow-dokumenty-celne-i-nie-tylko-a-0-stawka-VAT-218593-150x100crop.jpg)

![Obowiązki ewidencyjne w procedurze zawieszenia poboru akcyzy [© morganka - Fotolia.com] Obowiązki ewidencyjne w procedurze zawieszenia poboru akcyzy](https://s3.egospodarka.pl/grafika2/podatek-akcyzowy/Obowiazki-ewidencyjne-w-procedurze-zawieszenia-poboru-akcyzy-227904-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Koniec rękojmi w sprzedaży konsumenckiej [© Africa Studio - Fotolia.com.jpg] Koniec rękojmi w sprzedaży konsumenckiej](https://s3.egospodarka.pl/grafika2/ustawa-o-prawach-konsumenta/Koniec-rekojmi-w-sprzedazy-konsumenckiej-250738-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![e-Doręczenia dla każdego. Jak założyć skrzynkę? [© Freepik] e-Doręczenia dla każdego. Jak założyć skrzynkę?](https://s3.egospodarka.pl/grafika2/e-Doreczenia/e-Doreczenia-dla-kazdego-Jak-zalozyc-skrzynke-265425-150x100crop.jpg)

![Rynek najmu w trendzie wzrostowym [© Freepik] Rynek najmu w trendzie wzrostowym](https://s3.egospodarka.pl/grafika2/rynek-najmu/Rynek-najmu-w-trendzie-wzrostowym-265442-150x100crop.jpg)

![Boom na rynku nowych mieszkań za rogatkami metropolii [© Freepik] Boom na rynku nowych mieszkań za rogatkami metropolii](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Boom-na-rynku-nowych-mieszkan-za-rogatkami-metropolii-265438-150x100crop.jpg)

![Odszkodowanie od linii lotniczych - nawet jeśli to wycieczka z biura podróży [© Freepik] Odszkodowanie od linii lotniczych - nawet jeśli to wycieczka z biura podróży](https://s3.egospodarka.pl/grafika2/opozniony-lot/Odszkodowanie-od-linii-lotniczych-nawet-jesli-to-wycieczka-z-biura-podrozy-265417-150x100crop.jpg)

![Deregulacja. Liczba mediacji w postępowaniach administracyjnych wzrośnie? [© Freepik] Deregulacja. Liczba mediacji w postępowaniach administracyjnych wzrośnie?](https://s3.egospodarka.pl/grafika2/deregulacja/Deregulacja-Liczba-mediacji-w-postepowaniach-administracyjnych-wzrosnie-265432-150x100crop.jpg)