-

![Skuteczny mailing - podstawowe zasady e-mail marketingu Skuteczny mailing - podstawowe zasady e-mail marketingu]()

Skuteczny mailing - podstawowe zasady e-mail marketingu

... spamu [RL07]. Podstawę e-mail marketingu stanowi własna baza adresowa, w której właściciele kont pocztowych wyrazili chęć otrzymywania korespondencji marketingowej z danej firmy. Co ... do osób, których dane posiada we własnej bazie. I tak na przykład możemy wykupić mailing do danego segmentu użytkowników darmowych kont pocztowych w popularnych ...

-

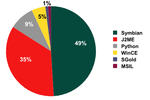

![Szkodliwe programy mobilne: ewolucja Szkodliwe programy mobilne: ewolucja]()

Szkodliwe programy mobilne: ewolucja

... smartfonów są również różne prymitywne trojany, które uszkadzają lub usuwają dane użytkowników. Przykładem jest Trojan.SymbOS.Delcon.a - ten 676-bajtowy ... coraz częściej wykorzystywane do robienia biznesu, surfowania po Internecie, uzyskiwania dostępu do kont bankowych oraz płacenia za towary i usługi. Spowoduje to wzrost liczby cyberprzestępców ...

-

![Hakerzy a portale społecznościowe Hakerzy a portale społecznościowe]()

Hakerzy a portale społecznościowe

... niepokojące sygnały, to jednak często, jedynym co mogą zrobić, jest resetowanie kont shakowanych użytkowników. Nie jest natomiast możliwe prowadzenie jakiejkolwiek bazy danych, ... użytkowników bezpośrednio, mogą również wyrządzić wiele szkody. W zależności od tego, jakie dane udało się zdobyć hakerom, mogą oni na koszt ofiary zrobić zakupy w sklepie ...

-

![Zagrożenia internetowe - trendy 2009 roku Zagrożenia internetowe - trendy 2009 roku]()

Zagrożenia internetowe - trendy 2009 roku

... wykradanie informacji dotyczących kont w różnego rodzaju grach online. Jaki interes mają w tym cyberprzestępcy? W czasach rosnącej popularności takich gier, dane te mogą stanowić całkiem ... rozprzestrzenianie się - toteż jedną z jego funkcji jest wykradanie haseł do kont ftp, logowanie się na te konta i infekowanie znajdujących się tam plików ...

-

![Twitter przyciąga hakerów [© stoupa - Fotolia.com] Twitter przyciąga hakerów]()

Twitter przyciąga hakerów

... Kaspersky Lab, pozwala jego użytkownikom zmieniać nazwy poleceń, co utrudnia zidentyfikowanie, z których kont Twittera kontrolowane są botnety. Wystarczy tylko kilka kliknięć myszką, aby utworzyć szkodliwy ... dolarów amerykańskich. Wszystko zależy od liczby użytkowników – im więcej osób śledzi dane konto, tym większa jest jego cena. Kradzież konta ...

-

![Trend Micro: zagrożenia internetowe I-VI 2010 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe I-VI 2010]()

Trend Micro: zagrożenia internetowe I-VI 2010

... dolarów, okradając nieświadomych użytkowników komputerów. TrendLabs odkryło też botnet w Polsce, który między innymi gromadził osobiste dane polskich użytkowników, jak loginy i hasła do kont pocztowych, do kont internetowych oraz numery kart kredytowych. Pierwsza połowa 2010 roku: tendencje dotyczące sektorów branżowych Jeśli chodzi o liczbę ...

-

![Oszczędzanie na emeryturę - raczej nie w IKZE [© Yuri Arcurs - Fotolia.com] Oszczędzanie na emeryturę - raczej nie w IKZE]()

Oszczędzanie na emeryturę - raczej nie w IKZE

... ustawą pułap to 3,5 %. Średnia rynkowa dla IKE (jego limity nie dotyczą) wynosi 4 % (dane kancelarii premiera z 2011 r.). Wynagrodzenia za zarządzanie powierzonymi środkami ... tego instrumentu. Dane o wielkości rynku KNF ogłosi dopiero w drugim półroczu. Nieoficjalnie wiadomo, że na koniec I kw. instytucje finansowe sprzedały 4 tys. kont i zebrały na ...

-

![PayPal: m-commerce rośnie w siłę [© Artur Marciniec - Fotolia.com] PayPal: m-commerce rośnie w siłę]()

PayPal: m-commerce rośnie w siłę

... według przewidywań Ipsos, już w 2015 r. przekroczy 12% osiągając wartość 3 mld zł. Te dane pokazują, że m-commerce nie jest odległą przyszłością, ale stanowi istotny element e-handlu, ... ten trend organizuje liczne promocje, np. dla klientów płacących za pośrednictwem kont PayPal. Mogą oni liczyć na okresowe zniżki czy darmową dostawę w kraju jak ...

-

![Kaspersky Small Office Security w nowej wersji Kaspersky Small Office Security w nowej wersji]()

Kaspersky Small Office Security w nowej wersji

... muszą zapamiętać tylko jedno „hasło główne”. Kaspersky Password Manager przechowuje dane w zaszyfrowanym magazynie i automatycznie uzupełnia odpowiednie hasło, gdy jest ono wymagane. Może również stworzyć dostosowane do indywidualnych potrzeb bezpieczne hasła do nowych kont, aby użytkowników nie kusiła opcja ponownego wykorzystania starych fraz ...

-

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne]()

10 lat złośliwego oprogramowania na urządzenia mobilne

... 11-13 marca 2013 roku, zostało wykorzystane do zaatakowania kont innych tybetańskich aktywistów i obrońców praw człowieka. Z zainfekowanego konta zostały rozesłane wiadomości e-mail, które w załączniku zawierały kopię robaka Chuli. Zbierał on następnie takie dane jak przychodzące SMS-y, dane kontaktowe przechowywane na karcie SIM i w telefonie oraz ...

-

![Zwrot podatku na konto bankowe: konieczny ZAP-3? [© shutterfil77 - Fotolia.com] Zwrot podatku na konto bankowe: konieczny ZAP-3?]()

Zwrot podatku na konto bankowe: konieczny ZAP-3?

... wynika nadpłata podatku do zwrotu, w pierwszej kolejności otrzymają zwrot na konto, jeżeli to tylko jest w urzędzie zgłoszone. Jeśli organ posiadana dane nieaktualnego rachunku bankowego, należy go o jak najszybciej powiadomić o zmianie. Nadto jeżeli konto nie zostało podane, niemniej podatnik chce otrzymać na ...

-

![7 rad, jak bezpiecznie robić zakupy online w czasie wyprzedaży [© Syda Productions - Fotolia.com] 7 rad, jak bezpiecznie robić zakupy online w czasie wyprzedaży]()

7 rad, jak bezpiecznie robić zakupy online w czasie wyprzedaży

... serwisie. 3. Uważaj na wiadomości phishingowe Podczas letnich wyprzedaży oszuści próbują wyłudzić dane od internautów za pomocą wiadomości phishingowych. Przestępcy mogą na ... cyfry i znaki specjalne) i nigdy nie używać jednego hasła do wielu kont. Jeśli masz trudności z zapamiętaniem wszystkich haseł, zastanów się nad skorzystaniem z menedżera haseł. ...

-

![Kredyty hipoteczne - przebudzenie [© sirastock - Fotolia.com] Kredyty hipoteczne - przebudzenie]()

Kredyty hipoteczne - przebudzenie

... portalu RynekPierwotny.pl. Dane NBP wskazują, że od marca do czerwca 2015 r. nadal rosły salda depozytów bieżących (tzn. kont osobistych i kont oszczędnościowych). Widoczny ... własny do kredytów hipotecznych lub kapitał na gotówkowy zakup mieszkania. Dane KNF-u sugerują, że oszczędności z rozwiązanych lokat przepłynęły również do funduszy ...

-

![Podróż do USA za hasło do Facebooka? [© Antonio Gravante - Fotolia.com] Podróż do USA za hasło do Facebooka?]()

Podróż do USA za hasło do Facebooka?

... właśnie plany mają Amerykanie wobec podróżnych z Wielkiej Brytanii i Francji. Dane podróżnych, które Stany Zjednoczone chciałyby poznać podczas przekraczania przez nich granicy ... swoich kont w mediach społecznościowych, 45% Polaków stwierdziło, że nie chce ryzykować, że obca osoba opublikuje coś w ich imieniu, 44% martwi się, że wrażliwe dane np. ...

-

![Jaki sposób na niskie emerytury? [© rock_the_stock - Fotolia] Jaki sposób na niskie emerytury?]()

Jaki sposób na niskie emerytury?

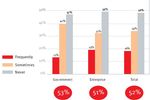

... – tłumaczy. Z oszczędzaniem nam nie po drodze Polacy wyrażają niechętną postawę wobec oszczędzania poza obowiązkowymi składkami. Dane dotyczące Indywidualnych Kont Emerytalnych oraz Indywidualnych Kont Zabezpieczenia Emerytalnego udostępnione przez KNF wskazują na niskie zainteresowanie produktami III filaru emerytalnego. IKE posiadało w 2017 roku ...

Tematy: wiek emerytalny, wysokość emerytury, oszczędzanie na emeryturę, emerytura, IKZE, IKE, III filar, PPE -

![Naruszenia cyberbezpieczeństwa chmury dotyczą co 2. firmy Naruszenia cyberbezpieczeństwa chmury dotyczą co 2. firmy]()

Naruszenia cyberbezpieczeństwa chmury dotyczą co 2. firmy

... wieloskładnikowe. Mimo to tylko jedna czwarta firm uważa zarządzanie dostępem do kont w chmurze za główny obszar, któremu powinna być poświęcona szczególna uwaga ... do unikania cyberzagrożeń. Największy odsetek firm, które padły ofiarą cyberataku naruszającego dane w chmurze publicznej, występuje w Indiach – w ostatnim roku było to aż 93%. – ...

-

![5 kroków do prywatności na TikToku 5 kroków do prywatności na TikToku]()

5 kroków do prywatności na TikToku

... zobligowane są do przekazywania rządowi gromadzonych informacji. Chociaż firma twierdzi, że dane użytkowników są bezpieczne, niektóre państwa i organizacje nie wierzą w te zapewnienia. ... wiadomości prywatnych. 5. Pamiętaj o ochronie najmłodszych Tryb rodzinny pozwala na ustawienie kont na TikToku w relacji rodzic-dziecko. To oznacza, że z telefonu ...

-

![Cyberzagrożenia mobilne: mniej ataków, więcej szkód? Cyberzagrożenia mobilne: mniej ataków, więcej szkód?]()

Cyberzagrożenia mobilne: mniej ataków, więcej szkód?

... potrafi kraść pliki cookie z urządzeń użytkowników, co w niektórych przypadkach daje cyberprzestępcom dostęp do kont w mobilnych aplikacjach bankowych, bez konieczności pozyskiwania loginu i hasła w inny sposób. W 2021 r. cyberprzestępcy polowali również na dane logowania do gier mobilnych, które często sprzedawane są później w sieci darknet lub ...

-

![Jak działa Bitdefender Password Manager? [© pixabay.com] Jak działa Bitdefender Password Manager?]()

Jak działa Bitdefender Password Manager?

... danych, a także handlowaniem nimi w Darknecie. Na co dzień korzystamy z wielu kont internetowych, a także z kilku urządzeń, a co za tym idzie mamy do ... do transmisji danych. Ponadto wszystkie dane są lokalnie szyfrowane i odszyfrowywane, a dostęp do hasła głównego ma jedynie właściciel konta. Silne hasło chroni dane, aczkolwiek nie wolno ...

-

![Transakcje nieautoryzowane. UOKiK postawił zarzuty 5 bankom [© pixabay.com] Transakcje nieautoryzowane. UOKiK postawił zarzuty 5 bankom]()

Transakcje nieautoryzowane. UOKiK postawił zarzuty 5 bankom

... się kwoty i metody działania oszustów. Co je łączy? Kradzież pieniędzy z kont nieświadomych konsumentów i zazwyczaj negatywna reakcja banków w odpowiedzi na zgłoszone reklamacje. ... się z bankiem za pośrednictwem oficjalnej infolinii, zgłoś taką transakcję, zmień dane do logowania do aplikacji bankowej i bankowości elektronicznej oraz zastrzeż ...

-

![Cyberagrożenia przed świętami, czyli oszustwa na wideokonferencje i karty podarunkowe Cyberagrożenia przed świętami, czyli oszustwa na wideokonferencje i karty podarunkowe]()

Cyberagrożenia przed świętami, czyli oszustwa na wideokonferencje i karty podarunkowe

... (która wygląda tak samo jak prawdziwa) w celu kradzieży danych uwierzytelniających. Jeśli to się uda, będą próbowali wykorzystać te dane do uzyskania dostępu do służbowych kont i firmowej sieci. Aby uniknąć oszustw związanych z wideokonferencjami, zawsze należy stosować najlepsze praktyki z zakresu cyberhigieny, a zwłaszcza dokładnie sprawdzać ...

-

![Klauzula przeciwko unikaniu opodatkowania a substancja ekonomiczna spółki zagranicznej [© Andrey Popov - Fotolia.com] Klauzula przeciwko unikaniu opodatkowania a substancja ekonomiczna spółki zagranicznej]()

Klauzula przeciwko unikaniu opodatkowania a substancja ekonomiczna spółki zagranicznej

Wdrożenie do polskiego systemu podatkowego klauzuli przeciwko unikaniu opodatkowania unormowanej w art. 119a Ordynacji podatkowej spowodowało wzmożenie kontroli podatkowych skupiających się głównie na podatnikach powiązanych transakcyjnie z podmiotami zagranicznymi. W toku przeprowadzania kontroli naczelną kwestią okazało się prawidłowe ...

Tematy: spółki zagraniczne, zagraniczne spółki kontrolowane, spółka zagraniczna, polska spółka zagraniczna, podmioty powiązane, optymalizacja podatkowa, podatek dochodowy od osób prawnych, podatek CIT, opodatkowanie podatkiem dochodowym, opodatkowanie CIT, unikanie opodatkowania, klauzula przeciwko unikaniu opodatkowania, ordynacja podatkowa -

![Poczta Polska ostrzega przed oszustwem z kodem QR Poczta Polska ostrzega przed oszustwem z kodem QR]()

Poczta Polska ostrzega przed oszustwem z kodem QR

... ze sposobów przywłaszczenia danych osobowych internautów i ich kont jest wykorzystanie jednej z technik manipulacji człowiekiem, polegającej na wywieraniu określonego wpływu i zachowania poprzez rozsyłanie elektronicznych wiadomości. Aby nie paść ofiarą cyberprzestępców, ochronić swoje dane i majątek, należy stosować kilka zasad: Uważnie czytaj ...

-

![Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić? [© 7721622 z Pixabay] Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić?]()

Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić?

... dzieci w UE. Dochodzenie przeprowadzone przez DPC wykazało, że ustawienia profili kont użytkowników dziecięcych były domyślnie ustawione na publiczne, co oznaczało, że ... mają luki i stają się celem ataków cyberprzestępców, chcących pozyskać nasze poufne dane osobiste lub finansowe. Instytucje edukacyjne w Polsce nie prowadzą na szeroką skalę zajęć ...

-

![Oszuści wykorzystują Telekopye do ataków na Booking.com [© Freepik] Oszuści wykorzystują Telekopye do ataków na Booking.com]()

Oszuści wykorzystują Telekopye do ataków na Booking.com

... , takie jak data zameldowania i wymeldowania, cena i lokalizacja - informacje odpowiadające rzeczywistej rezerwacji dokonanej przez użytkownika. Szczegółowe dane dotyczące pobytu pochodzą z przejętych kont hoteli i dostawców zakwaterowania zakupionych na cyberprzestępczych forach. Oszuści za cel obierają użytkowników, którzy niedawno zarezerwowali ...

-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... , jak dokładne były nasze prognozy. Raport ten zawiera jakościowe oraz ilościowe dane dotyczące ewolucji szkodliwego oprogramowania oraz analizę głównych trendów, zarówno w zakresie ... ukrywać szkodliwe oprogramowanie w telefonie przez długi czas i kraść środki z kont ofiar. W 2012 roku wykryliśmy backdoory, które – na szczęście – nie potrafiły ...

-

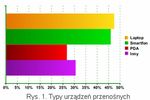

![Urządzenia przenośne a bezpieczeństwo danych Urządzenia przenośne a bezpieczeństwo danych]()

Urządzenia przenośne a bezpieczeństwo danych

... ,8% użytkowników przechowuje na urządzeniach przenośnych dane dotyczące swoich przyjaciół i kolegów. Dane te są przechowywane w książce adresowej. Z kolei 70,8% respondentów przechowuje na swoim urządzeniu przenośnym korespondencję osobistą i/lub biznesową łącznie z danymi dotyczącymi dostępu do kont pocztowych. Wyciek takich danych może prowadzić ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2007 Ewolucja złośliwego oprogramowania VII-IX 2007]()

Ewolucja złośliwego oprogramowania VII-IX 2007

... trojańskiego wysłano więc e-mail o następującej treści: "Nazywam się John Brown. Moje ważne dane zostały zaszyfrowane. Dane te są mi pilnie potrzebne do opracowania raportu. Jeśli go ... się ze sobą za pośrednictwem Internetu. Uzyskiwanie przez cyberprzestępców dostępu do kont bankowych to zjawisko występujące już od dłuższego czasu. Jednak kradzież ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... ukierunkowanych na stacje robocze, Czerwony Październik potrafi również kraść dane z urządzeń mobilnych, gromadzić dane ze sprzętu sieciowego, pliki z urządzeń USB, kraść bazy ... nowych szkodliwych modułów, backdoor szukał specjalnych tweetów z utworzonych wcześniej kont. Jak tylko zainfekowany system ustanowił połączenie z serwerem kontroli, ...

-

![DMP, czyli zrób użytek z danych [© thodonal - Fotolia.com] DMP, czyli zrób użytek z danych]()

DMP, czyli zrób użytek z danych

... kont, subskrypcji newsletterowych i wejść na ważną podstronę. Dla właścicieli e-sklepów lepsza konwersja to po prostu zwiększenie ilości dokonanych zakupów. Dobrze przeprowadzona analiza zachowań użytkowników strony, pozwoli jej wydawcy dokonać zmian, które zaowocują dłuższymi sesjami i mniejszym współczynnikiem odrzuceń. Coraz częściej dane ...

-

![System kadrowo płacowy - jaki wybrać? System kadrowo płacowy - jaki wybrać?]()

System kadrowo płacowy - jaki wybrać?

... i obsługą rozliczeń SODIR. Struktura organizacyjna powinna umożliwiać przypisanie kont kosztowych, na które maja trafiać koszty osób zatrudnionych w poszczególnych jednostkach. ╆ • Rekrutacje Wykorzystując dane zapisane w strukturze organizacyjnej i dane kadrowe osób zatrudnionych system powinien informować jakie kampanie rekrutacyjne należy ...

-

![Centra kontaktowe - sposób na rozpoczęcie kariery [© nyul - Fotolia.com] Centra kontaktowe - sposób na rozpoczęcie kariery]()

Centra kontaktowe - sposób na rozpoczęcie kariery

W Polsce coraz istotniejszą rolę w dziedzinie usług odgrywają centra kontaktowe. Są do nas przenoszone z zagranicy, przez międzynarodowe korporacje, albo zakładane przez firmy krajowe, które nauczyły się doceniać ich użyteczność i redukcję kosztów. Najpopularniejsze są powszechnie znane call centers, zajmujące się telefoniczną obsługą klientów. ...

-

![Wierzytelności nieściągalne a koszty podatkowe [© anna - Fotolia.com] Wierzytelności nieściągalne a koszty podatkowe]()

Wierzytelności nieściągalne a koszty podatkowe

W prowadzeniu działalności gospodarczej czasami nie da się uniknąć sytuacji, w której kontrahent nie płaci przedsiębiorcy za sprzedane towary lub usługi. Ten jednak wykazał sprzedaż taką jako przychód i opodatkował (mimo braku zapłaty). Jak taką wierzytelnością rozliczyć w sytuacji, gdy kontrahent jej nie zapłaci? Wierzytelności nieściągalne mogą ...

-

![Pracownik biurowy a bezpieczeństwo danych firmy Pracownik biurowy a bezpieczeństwo danych firmy]()

Pracownik biurowy a bezpieczeństwo danych firmy

... , telefonem i/lub pamięcią flash USB) zawierającym poufne dane (np. dane klientów, dane osobowe, dane finansowe firmy, dane kart kredytowych i informacje stanowiące tajemnicę handlową, jak ... po wewnętrznej zmianie stanowiska nadal mieć dostęp do nieużywanych już kont lub zasobów 72% respondentów stwierdziło, że w ich firmie/organizacji zatrudniani są ...

-

![Ewolucja spamu 2007 Ewolucja spamu 2007]()

Ewolucja spamu 2007

... udowodnić, że uzyskała taką zgodę, w przeciwnym razie uzna się, że dane osobowe były przetwarzane bez wcześniejszej zgody podmiotu danych osobowych". "O ochronie danych ... oni systemy płatności WebMoney oraz Yandex-money i próbowali uzyskać dostęp do kont użytkowników poprzez wysyłanie wiadomości pochodzących rzekomo od administratorów systemu, w ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Twitter przyciąga hakerów [© stoupa - Fotolia.com] Twitter przyciąga hakerów](https://s3.egospodarka.pl/grafika/Twitter/Twitter-przyciaga-hakerow-MBuPgy.jpg)

![Trend Micro: zagrożenia internetowe I-VI 2010 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe I-VI 2010](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-zagrozenia-internetowe-I-VI-2010-MBuPgy.jpg)

![Oszczędzanie na emeryturę - raczej nie w IKZE [© Yuri Arcurs - Fotolia.com] Oszczędzanie na emeryturę - raczej nie w IKZE](https://s3.egospodarka.pl/grafika2/IKZE/Oszczedzanie-na-emeryture-raczej-nie-w-IKZE-99861-150x100crop.jpg)

![PayPal: m-commerce rośnie w siłę [© Artur Marciniec - Fotolia.com] PayPal: m-commerce rośnie w siłę](https://s3.egospodarka.pl/grafika2/handel-internetowy/PayPal-m-commerce-rosnie-w-sile-126652-150x100crop.jpg)

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/10-lat-zlosliwego-oprogramowania-na-urzadzenia-mobilne-130738-150x100crop.jpg)

![Zwrot podatku na konto bankowe: konieczny ZAP-3? [© shutterfil77 - Fotolia.com] Zwrot podatku na konto bankowe: konieczny ZAP-3?](https://s3.egospodarka.pl/grafika2/Ordynacja-podatkowa/Zwrot-podatku-na-konto-bankowe-konieczny-ZAP-3-153806-150x100crop.jpg)

![7 rad, jak bezpiecznie robić zakupy online w czasie wyprzedaży [© Syda Productions - Fotolia.com] 7 rad, jak bezpiecznie robić zakupy online w czasie wyprzedaży](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/7-rad-jak-bezpiecznie-robic-zakupy-online-w-czasie-wyprzedazy-161110-150x100crop.jpg)

![Kredyty hipoteczne - przebudzenie [© sirastock - Fotolia.com] Kredyty hipoteczne - przebudzenie](https://s3.egospodarka.pl/grafika2/kredyty-mieszkaniowe/Kredyty-hipoteczne-przebudzenie-162561-150x100crop.jpg)

![Podróż do USA za hasło do Facebooka? [© Antonio Gravante - Fotolia.com] Podróż do USA za hasło do Facebooka?](https://s3.egospodarka.pl/grafika2/USA/Podroz-do-USA-za-haslo-do-Facebooka-191659-150x100crop.jpg)

![Jaki sposób na niskie emerytury? [© rock_the_stock - Fotolia] Jaki sposób na niskie emerytury?](https://s3.egospodarka.pl/grafika2/wiek-emerytalny/Jaki-sposob-na-niskie-emerytury-208537-150x100crop.jpg)

![Jak działa Bitdefender Password Manager? [© pixabay.com] Jak działa Bitdefender Password Manager?](https://s3.egospodarka.pl/grafika2/Bitdefender-Password-Manager/Jak-dziala-Bitdefender-Password-Manager-244090-150x100crop.jpg)

![Transakcje nieautoryzowane. UOKiK postawił zarzuty 5 bankom [© pixabay.com] Transakcje nieautoryzowane. UOKiK postawił zarzuty 5 bankom](https://s3.egospodarka.pl/grafika2/nieautoryzowana-transakcja/Transakcje-nieautoryzowane-UOKiK-postawil-zarzuty-5-bankom-246584-150x100crop.jpg)

![Klauzula przeciwko unikaniu opodatkowania a substancja ekonomiczna spółki zagranicznej [© Andrey Popov - Fotolia.com] Klauzula przeciwko unikaniu opodatkowania a substancja ekonomiczna spółki zagranicznej](https://s3.egospodarka.pl/grafika2/spolki-zagraniczne/Klauzula-przeciwko-unikaniu-opodatkowania-a-substancja-ekonomiczna-spolki-zagranicznej-250340-150x100crop.jpg)

![Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić? [© 7721622 z Pixabay] Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-dzieci-Polska-w-ogonie-Europy-co-robic-258898-150x100crop.jpg)

![Oszuści wykorzystują Telekopye do ataków na Booking.com [© Freepik] Oszuści wykorzystują Telekopye do ataków na Booking.com](https://s3.egospodarka.pl/grafika2/Telekopye/Oszusci-wykorzystuja-Telekopye-do-atakow-na-Booking-com-262743-150x100crop.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![DMP, czyli zrób użytek z danych [© thodonal - Fotolia.com] DMP, czyli zrób użytek z danych](https://s3.egospodarka.pl/grafika2/platforma-DMP/DMP-czyli-zrob-uzytek-z-danych-213867-150x100crop.jpg)

![Centra kontaktowe - sposób na rozpoczęcie kariery [© nyul - Fotolia.com] Centra kontaktowe - sposób na rozpoczęcie kariery](https://s3.egospodarka.pl/grafika/kariera-zawodowa/Centra-kontaktowe-sposob-na-rozpoczecie-kariery-l6V7zj.jpg)

![Wierzytelności nieściągalne a koszty podatkowe [© anna - Fotolia.com] Wierzytelności nieściągalne a koszty podatkowe](https://s3.egospodarka.pl/grafika/podatek-od-firmy/Wierzytelnosci-niesciagalne-a-koszty-podatkowe-skVsXY.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Długi rosną wraz z wiekiem [© Bartek Kopała z Pixabay] Długi rosną wraz z wiekiem](https://s3.egospodarka.pl/grafika2/dlugi/Dlugi-rosna-wraz-z-wiekiem-265981-150x100crop.jpg)

![Lotnisko Chopina stawia na self-boarding [© Freepik] Lotnisko Chopina stawia na self-boarding](https://s3.egospodarka.pl/grafika2/Lotnisko-Chopina/Lotnisko-Chopina-stawia-na-self-boarding-265976-150x100crop.jpg)

![Czy boom na samochody elektryczne dotrze w końcu nad Wisłę? [© Freepik] Czy boom na samochody elektryczne dotrze w końcu nad Wisłę?](https://s3.egospodarka.pl/grafika2/zakup-samochodu/Czy-boom-na-samochody-elektryczne-dotrze-w-koncu-nad-Wisle-265957-150x100crop.jpg)

![Oferta mieszkań od deweloperów znacząco wzrosła [© Freepik] Oferta mieszkań od deweloperów znacząco wzrosła](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Oferta-mieszkan-od-deweloperow-znaczaco-wzrosla-265958-150x100crop.jpg)