-

![ESET: zagrożenia internetowe I 2011 ESET: zagrożenia internetowe I 2011]()

ESET: zagrożenia internetowe I 2011

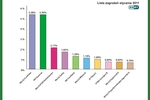

... drugiej i trzeciej pozycji znalazły się odpowiednio zagrożenia wykorzystujące pliki autostartu wymiennych nośników danych do infekowania komputerów oraz konie trojańskie wykradające dane niezbędne do logowania się w serwisach popularnych gier online. Przy okazji wspomnianego raportu ESET zwraca uwagę na niebezpieczeństwo czyhające w skróconych ...

-

![Nieuczciwe loterie i konkursy SMS - jak się bronić? Nieuczciwe loterie i konkursy SMS - jak się bronić?]()

Nieuczciwe loterie i konkursy SMS - jak się bronić?

... rozpoznać kosztownego SMS-a. Co zrobić, gdy się już wpadnie? Trzeba zadzwonić i napisać skargę do swojego operatora oraz - jeśli posiadamy takie dane - do organizatora loterii wysłać pismo, którego wzór zamieszczono powyżej. Urząd Komunikacji Elektronicznej obecnie nie ma uprawnień, aby żądać zaprzestania prowadzenia ...

-

![Gospodarka Chin zwalnia Gospodarka Chin zwalnia]()

Gospodarka Chin zwalnia

... Stanów Zjednoczonych. I tych wyprzedzających, jak wskaźniki PMI, i tych historycznych jak stopa bezrobocia w strefie euro, czy inwestycje budowlane za oceanem. Choć dane o aktywności chińskiego przemysłu były nieco lepsze niż się spodziewano, to jednoznacznie wskazują na spadek tempa wzrostu gospodarczego. Po europejskich wskaźnikach ...

-

![Budownictwo drogowe i mostowe - przetargi 2010 Budownictwo drogowe i mostowe - przetargi 2010]()

Budownictwo drogowe i mostowe - przetargi 2010

... www.pressinfo.pl oraz Grupa Marketingowa TAI dysponują całością zestawień dotyczących opublikowanych zamówień publicznych z branży drogowo - mostowej wraz z ich wynikami. Dane z raportu stanowią dokładną analizę rynku przetargów w Polsce, mają stanowić znaczące wsparcie w monitoringu przetargów dla przedsiębiorstw.

-

![Portale społecznościowe a zagrożenia dla MŚP [© Scanrail - Fotolia.com] Portale społecznościowe a zagrożenia dla MŚP]()

Portale społecznościowe a zagrożenia dla MŚP

... skutki mogą okazać się o wiele bardziej szkodliwe. Główne obawy związane z kwestią bezpieczeństwa Kradzież tożsamości: Konta administratorów mogą zostać zainfekowane, a ich dane i hasła mogą zostać wykradzione. Ostatecznie prowadzi to do sytuacji, w której ktoś obcy jest w stanie przejąć kontrolę nad kontem firmowym, by ...

-

![Spam w II 2011 r. Spam w II 2011 r.]()

Spam w II 2011 r.

... programów jest kradzież poufnych informacji finansowych od użytkowników. Kolejną nowością w rankingu jest Trojan-Spy.Win32.SpyEyes.ffc, który również kradnie poufne dane użytkowników. Pozostałe dwa programy w rankingu nie kwalifikują się do żadnej z wymienionych wyżej grup. Jest to Trojan-Ransom.Win32.PornoBlocker.efo, który ...

-

![Przetargi medyczne w Polsce I-III 2011 Przetargi medyczne w Polsce I-III 2011]()

Przetargi medyczne w Polsce I-III 2011

... wartość przetargu wynosi tu prawie 1,18 mln zł. Wysokie przeciętne wartości podobnie jak w opolskim miały rozstrzygnięcia w lubuskim – 1,15 mln zł. Dane obrazuje poniższa tabela: Największa w sumie wartość przetargów w województwach Przetargi o najwyższej wartości w sumie rozstrzygnięto w województwie mazowieckim na kwotę prawie ponad 1,65 ...

-

![Raporty spółek wsparły rynek akcji Raporty spółek wsparły rynek akcji]()

Raporty spółek wsparły rynek akcji

... , ale pamiętać trzeba o tym, że euforia występuje zazwyczaj tuż przed korektą. Raporty makro nie miały istotnego wpływu na zachowanie rynków. Dane o sprzedaży domów na rynku wtórnym były na pozór dobre, ale tak naprawdę bardzo słabe. Owszem, domów sprzedano w marcu więcej niż ...

-

![Najcenniejsze marki świata 2011 - produkty luksusowe [© Scanrail - Fotolia.com] Najcenniejsze marki świata 2011 - produkty luksusowe]()

Najcenniejsze marki świata 2011 - produkty luksusowe

... . Wskaźniki te są następnie łączone z uzyskanymi w rygorystycznych pod względem metodologicznym badaniach na temat finansowych i ogólnobiznesowych wyników każdej ze spółek (dane z agencji Bloomberg i Datamonitor). Umożliwia to pokazanie wymiernej roli marek w generowaniu przychodów i budowaniu kapitalizacji rynkowej spółek. Postrzeganie marek przez ...

-

![ESET: zagrożenia internetowe IV 2011 ESET: zagrożenia internetowe IV 2011]()

ESET: zagrożenia internetowe IV 2011

... kolejnych komputerów. Tuż za nimi, bo na drugiej i trzeciej pozycji, znalazły się odpowiednio robak internetowy Conficker oraz konie trojańskie wykradające dane niezbędne do logowania się w serwisach popularnych gier online. Wraz z publikacją raportu firma ESET zwraca uwagę na tzw. oszustwa nigeryjskie. Polegają ...

-

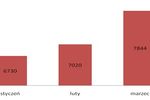

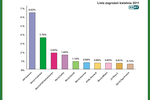

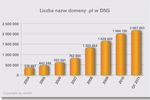

![Rejestracja domen .pl w I kw. 2011 r. Rejestracja domen .pl w I kw. 2011 r.]()

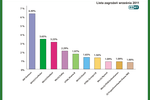

Rejestracja domen .pl w I kw. 2011 r.

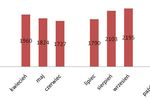

... oznacza, iż był to pod tym względem najlepszy kwartał w historii.” – podsumowuje we wstępie do raportu Michał Chrzanowski, Dyrektor NASK. Optymistyczne dane dotyczą poziomu odnowień nazw domeny .pl. Z opublikowanego raportu wynika, że po tendencji spadkowej w ostatnich dwóch dekadach 2010 roku, procent odnowionych ...

-

![Rośnie zaufanie do cloud computing [© Scanrail - Fotolia.com] Rośnie zaufanie do cloud computing]()

Rośnie zaufanie do cloud computing

... wykorzystywana w chmurze infrastruktura. W ten sposób obalony został mit, jakoby klienci nie byli zainteresowani tym, na jakich serwerach są gromadzone ich dane. Respondenci z sektora prywatnego stwierdzili, że zadaniami najchętniej przenoszonymi do chmury są w kolejności: e-mail, finanse i utrzymanie sieci. Przy takim poziomie zainteresowania ...

-

![Finansowanie firm do zmiany [© Scanrail - Fotolia.com] Finansowanie firm do zmiany]()

Finansowanie firm do zmiany

... Pionem Bankowości Komercyjnej i Globalnej HSBC Bank Polska S.A. Obecnie można zaobserwować systematyczny wzrost popytu na kredyty ze strony firm, co potwierdzają dane NBP. Firmy coraz chętniej zaciągają kredyty inwestycyjne z uwagi na rosnące wykorzystanie istniejących mocy produkcyjnych, wymuszające na nich planowanie nowych inwestycji ...

-

![ESET: zagrożenia internetowe V 2011 ESET: zagrożenia internetowe V 2011]()

ESET: zagrożenia internetowe V 2011

... zagrożenia różnią się od tych, które atakowały komputery jeszcze kilka lat temu. Wtedy wirusy lub konie trojańskie w najgorszym wypadku kasowały dane. Znacznie częściej powodowały one jednak wyświetlanie różnego typu grafik lub odtwarzały konkretne dźwięki. Obecnie zagrożenia stanowią hybrydy kilku typów złośliwych ...

-

![Biura podróży a reklama radiowa Biura podróży a reklama radiowa]()

Biura podróży a reklama radiowa

... Radiowych. Jak podaje raport, w całym ubiegłym roku biura podróży wydały na kampanie reklamowe we wszystkich mediach 121,5 mln zł (wszystkie dane cennikowe, Kantar Media). Co dziesiąta złotówka trafiła do stacji radiowych, jednak w mediamiksach kampanii największych marketerów wydatki na reklamę radiową stanowiły ...

-

![Zasięg sieci komórkowych na trasach EURO 2012 Zasięg sieci komórkowych na trasach EURO 2012]()

Zasięg sieci komórkowych na trasach EURO 2012

... głosowych wykonywanych podczas badania jakości transmisji danych zostało zrealizowanych w sieci GSM 900/1800. . Wynik badania jakości połączeń głosowych Analizując zebrane dane pod kątem skuteczności realizacji połączeń głosowych, można stwierdzić, że dwaj operatorzy ORANGE i PLUS osiągnęli najlepszy wyniki pod kątem skuteczności nawiązywania ...

-

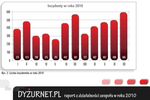

![Zagrożenia w sieci 2010 Zagrożenia w sieci 2010]()

Zagrożenia w sieci 2010

... zasady bezpiecznego korzystania z Internetu, jednak nie stosują ich w praktyce. Najmłodsi użytkownicy nie widzą problemu w tym, że publikują prywatne informacje, zdjęcia, dane osobowe. Obrazują to m.in. profile nieletnich w serwisach randkowych, na których zamieszczone są intymne zdjęcia oraz komentarze zachęcające do nawiązania kontaktu ...

-

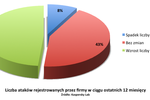

![Zagrożenia bezpieczeństwa IT Zagrożenia bezpieczeństwa IT]()

Zagrożenia bezpieczeństwa IT

... wirusy, oprogramowanie spyware i inne szkodliwe programy. 31% zarejestrowanych ataków skończyło się utratą danych, a 10% firm ujawniło, że utraciło ważne dane biznesowe. Tylko 70% korporacji stosuje u siebie kompleksową ochronę przed szkodliwym oprogramowaniem, obejmującą wszystkie potencjalne źródła ataków; 3% nie posiada żadnych zabezpieczeń ...

-

![Spam w V 2011 r. Spam w V 2011 r.]()

Spam w V 2011 r.

... . Spam, a prawo: Rosja We wcześniejszych raportach poświęconych niechcianym wiadomościom e-mail pisaliśmy o rządowych środkach mających na celu zapobieganie spamowi. Informowaliśmy, jak dane prawo przyczyniło się do zidentyfikowania i ukarania spamerów. Musimy podkreślić, że walka ze spamerami daje największe rezultaty, gdy są oni stawiani ...

-

![Słabe wyniki spółek Słabe wyniki spółek]()

Słabe wyniki spółek

... cen obligacji USA. Te zaś trzymają cenę, a rentowność bonów bywa nawet ujemna. Na wszelki wypadek inwestorzy sprzedają jednak akcje, a ostatnie dane dostarczają im dodatkowych pretekstów. Poranna fala publikacji raportów kwartalnych nie wzbudza entuzjazmu, z dużych firm jedynie Alcatel i Shell (wzrost zysku o 77 ...

-

![Polskie banki straciły 1257 milionów złotych [© denphumi - Fotolia.com] Polskie banki straciły 1257 milionów złotych]()

Polskie banki straciły 1257 milionów złotych

... . Sytuacja na międzynarodowych rynkach finansowych choć stabilniejsza, to również w roku 2010 charakteryzowała się podwyższoną zmiennością, reagując bezpośrednio na dane makroekonomiczne pochodzące ze Stanów Zjednoczonych, Chin oraz Unii Europejskiej. Na szczególną uwagę zasługuje fakt pogorszenia sytuacji finansów publicznych poszczególnych krajów ...

-

![Trend Micro: zagrożenia internetowe II kw. 2011 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2011]()

Trend Micro: zagrożenia internetowe II kw. 2011

... i inni globalni producenci zabezpieczeń mogą się pochwalić dużymi sukcesami. Firma Trend Micro uczestniczyła w unieszkodliwieniu serwera command-and-control (C&C) CARBERP , który kradł dane osobowe użytkownikom na całym świecie przez wiele miesięcy, od początku 2010 r. W II kwartale firma Trend Micro odegrała ważną rolę w zablokowaniu ...

-

![Ewolucja spamu IV-VI 2011 Ewolucja spamu IV-VI 2011]()

Ewolucja spamu IV-VI 2011

... (Arkusze kalkulacyjne) do umieszczania swoich stron phishingowych. Formularz został stworzony w taki sposób, aby po kliknięciu przez użytkownika przycisku “Submit” jego dane osobowe zostały wysłane do zasobu osoby trzeciej, tj. do phisherów. Usługa ta oferuje cyberprzestępcom darmowe miejsce do umieszczania swoich fałszywych ...

-

![Zagrożenia bezpieczeństwa bardziej zaawansowane [© Scanrail - Fotolia.com] Zagrożenia bezpieczeństwa bardziej zaawansowane]()

Zagrożenia bezpieczeństwa bardziej zaawansowane

... został utworzony w celu opisania szpiegostwa informatycznego polegającego na tym, że państwo zdobywa dostęp do sieci, aby przez dłuższy czas wykradać dane dotyczące bezpieczeństwa narodowego. Obecnie termin APT ma szersze znaczenie, ponieważ napastnicy powiększają swoje listy i państwa nie są już jednymi celami ...

-

![PKB Polski bez większego wpływu na kurs złotego PKB Polski bez większego wpływu na kurs złotego]()

PKB Polski bez większego wpływu na kurs złotego

... jak np.: udziały w narodowych spółkach, do Luksemburga tytułem zabezpieczenia dla udzielanych im pożyczek. Dodatkowo na wzrost niepokojów wpłynęły opublikowane wczoraj dane o nastrojach w strefie euro. Kluczowym dla Starego Kontynentu wydają się zapowiedziane na jutro odczyty indeksów PMI, których konsensus rynkowy dla większości ...

-

![Pracownik produkcyjny - wynagrodzenia 2011 Pracownik produkcyjny - wynagrodzenia 2011]()

Pracownik produkcyjny - wynagrodzenia 2011

... PLN brutto. Informacje o raporcie XIV Raport płacowy dla stanowisk produkcyjnych 2011 zawiera informacje o płacach 68 836 osób na 150 stanowiskach. Dane pochodzą ze 192 zakładów z całej Polski i obejmują okres od czerwca 2010 do maja 2011 roku. Analizy opracowano dla następujących pionów ...

-

![ESET: zagrożenia internetowe IX 2011 ESET: zagrożenia internetowe IX 2011]()

ESET: zagrożenia internetowe IX 2011

... nośników danych. Zawiera on backdoor i może być kontrolowany zdalnie. Podczas gdy użytkownik przegląda różne witryny, robak zbiera podawane przez niego dane – m.in. nazwy użytkownika i hasła, a następnie wysyła zgromadzone informacje do zdalnej maszyny. 4. Win32/Sality Pozycja w poprzednim rankingu: 5 Odsetek wykrytych infekcji: 2.29% Sality ...

-

![Indeksy na Wall Street spadają o 2 procent Indeksy na Wall Street spadają o 2 procent]()

Indeksy na Wall Street spadają o 2 procent

... dynamika PKB Chin w trzecim kwartale zmniejszyła się z 9,5 do 9,1 proc., ale wciąż jest bardzo wysoka. Lepsze niż się oczekiwano okazały się dane o produkcji przemysłowej i sprzedaży detalicznej. To jednak nie wystarczyło do poprawy nastrojów. Trudno na nią dziś liczyć także i u nas. Wszystkie opinie ...

-

![Nowy kształt prawa timesharingu [© Syda Productions - Fotolia.com] Nowy kształt prawa timesharingu]()

Nowy kształt prawa timesharingu

... informacje przedkontraktowe, na standardowych formularzach informacyjnych, osobno przygotowanych dla każdego typu umowy. Informacje te obejmować będą m.in. podstawowe dane o przedsiębiorcy (nazwa firmy, jej siedziba, forma prawna), dokładny opis świadczonych usług (m.in. charakterystyka miejsca zakwaterowania i dodatkowych obiektów, takich ...

-

![Atrakcyjne środowisko pracy ważniejsze niż zarobki [© Scanrail - Fotolia.com] Atrakcyjne środowisko pracy ważniejsze niż zarobki]()

Atrakcyjne środowisko pracy ważniejsze niż zarobki

... do firmy, takich jak ekrany nawigacji samochodowej, ekrany foteli w samolotach i telewizory. „Publikacja Cisco Connected World Technology Report zawiera rzeczywiste dane na temat sposobów uzyskiwania dostępu do informacji przez studentów i młodych pracowników działów informatycznych oraz zmian, jakie to wywołuje w komunikacji w przedsiębiorstwach ...

-

![Ewolucja spamu VII-IX 2011 Ewolucja spamu VII-IX 2011]()

Ewolucja spamu VII-IX 2011

... wysłaniu go został przekierowany do kolejnego formularza, gdzie dowiadywał się, że w celu przyznania mu obiecanych 80 dolarów musi podać pełne dane dotyczące swojej karty kredytowej. Oczywiście, informacje te zostały prawdopodobnie wykorzystane do wyczyszczenia konta użytkownika, a nie przekazania mu zapłaty. To jednak ...

-

![Bankowość i finanse w social media Bankowość i finanse w social media]()

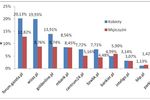

Bankowość i finanse w social media

... , czy zwiększać przywiązanie do marki, ale także uzyskać wiele cennych insightów. Informacje o badaniu Raport skonstruowano w oparciu o badanie NetTrack MillwardBrown SMG/KRC (dane pochodzą z fal badania pomiędzy wrześniem 2010 a sierpniem 2011 r.) badanie data-minning przeprowadzone przez IRCenter na bazie 50 tys. blogów, 6 tys. forów ...

-

![Globalny spam w III kw. 2011 Globalny spam w III kw. 2011]()

Globalny spam w III kw. 2011

... zainfekowania komputera koniem trojańskim lub wyłudzić informacje o twoim rachunku bankowym, "powiedział Graham Cluley, starszy konsultant ds. technologii w Sophos. "Te najnowsze dane statystyczne wskazują, że coraz więcej osób zaczyna korzystać z Internetu w Azji, ale nie podejmuje odpowiednich środków w celu zapewnienia ochrony swoich komputerów ...

-

![Spam w X 2011 r. Spam w X 2011 r.]()

Spam w X 2011 r.

... , poza którym pozostawała Rosja i Wietnam. Jednak już październiku korelacja ta nie występowała. Nadal będziemy monitorowali sytuację i w najbliższym czasie opublikujemy aktualne dane oraz przeanalizujemy nowe korelacje pomiędzy ilością spamu pochodzącego z tych dwóch grup państw. Na razie pewne jest tylko to, że spamerzy ...

-

![Przetwarzanie w chmurze zdominuje ruch sieciowy [© Scanrail - Fotolia.com] Przetwarzanie w chmurze zdominuje ruch sieciowy]()

Przetwarzanie w chmurze zdominuje ruch sieciowy

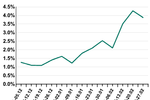

... poważnie zastanawiają się nad tym, jak przetwarzanie w chmurze może zmienić sposób w jaki korzystają one z usług i aplikacji IT. Patrząc na konkretne dane dotyczące gotowości Polski do zastosowania rozwiązań cloud computing, czyli na przeciętne pobierania, wysyłania plików oraz opóźnienia w transmisji danych można powiedzieć ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Portale społecznościowe a zagrożenia dla MŚP [© Scanrail - Fotolia.com] Portale społecznościowe a zagrożenia dla MŚP](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Portale-spolecznosciowe-a-zagrozenia-dla-MSP-apURW9.jpg)

![Najcenniejsze marki świata 2011 - produkty luksusowe [© Scanrail - Fotolia.com] Najcenniejsze marki świata 2011 - produkty luksusowe](https://s3.egospodarka.pl/grafika/najlepsza-marka/Najcenniejsze-marki-swiata-2011-produkty-luksusowe-apURW9.jpg)

![Rośnie zaufanie do cloud computing [© Scanrail - Fotolia.com] Rośnie zaufanie do cloud computing](https://s3.egospodarka.pl/grafika/wirtualizacja/Rosnie-zaufanie-do-cloud-computing-apURW9.jpg)

![Finansowanie firm do zmiany [© Scanrail - Fotolia.com] Finansowanie firm do zmiany](https://s3.egospodarka.pl/grafika/finansowanie-dzialalnosci/Finansowanie-firm-do-zmiany-apURW9.jpg)

![Polskie banki straciły 1257 milionów złotych [© denphumi - Fotolia.com] Polskie banki straciły 1257 milionów złotych](https://s3.egospodarka.pl/grafika/sektor-bankowy/Polskie-banki-stracily-1257-milionow-zlotych-iQjz5k.jpg)

![Trend Micro: zagrożenia internetowe II kw. 2011 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2011](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-zagrozenia-internetowe-II-kw-2011-MBuPgy.jpg)

![Zagrożenia bezpieczeństwa bardziej zaawansowane [© Scanrail - Fotolia.com] Zagrożenia bezpieczeństwa bardziej zaawansowane](https://s3.egospodarka.pl/grafika/bezpieczenstwo-systemow-informatycznych/Zagrozenia-bezpieczenstwa-bardziej-zaawansowane-apURW9.jpg)

![Nowy kształt prawa timesharingu [© Syda Productions - Fotolia.com] Nowy kształt prawa timesharingu](https://s3.egospodarka.pl/grafika/timesharing/Nowy-ksztalt-prawa-timesharingu-d8i3B3.jpg)

![Atrakcyjne środowisko pracy ważniejsze niż zarobki [© Scanrail - Fotolia.com] Atrakcyjne środowisko pracy ważniejsze niż zarobki](https://s3.egospodarka.pl/grafika/rynek-pracy/Atrakcyjne-srodowisko-pracy-wazniejsze-niz-zarobki-apURW9.jpg)

![Przetwarzanie w chmurze zdominuje ruch sieciowy [© Scanrail - Fotolia.com] Przetwarzanie w chmurze zdominuje ruch sieciowy](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Przetwarzanie-w-chmurze-zdominuje-ruch-sieciowy-apURW9.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

II etap inwestycji Niebieski Bursztyn w Redzie w sprzedaży

II etap inwestycji Niebieski Bursztyn w Redzie w sprzedaży

![Wyjazd na Święta tańszy niż rok temu. Ceny paliw na stacjach z każdym dniem powinny spadać [© freepik.com] Wyjazd na Święta tańszy niż rok temu. Ceny paliw na stacjach z każdym dniem powinny spadać](https://s3.egospodarka.pl/grafika2/paliwo/Wyjazd-na-Swieta-tanszy-niz-rok-temu-Ceny-paliw-na-stacjach-z-kazdym-dniem-powinny-spadac-266132-150x100crop.jpg)

![ETF-y z Europy przyciągają kapitał z obu stron Atlantyku [© Freepik] ETF-y z Europy przyciągają kapitał z obu stron Atlantyku](https://s3.egospodarka.pl/grafika2/ETF/ETF-y-z-Europy-przyciagaja-kapital-z-obu-stron-Atlantyku-266118-150x100crop.jpg)

![7 konsekwencji niższych stóp procentowych [© Freepik] 7 konsekwencji niższych stóp procentowych](https://s3.egospodarka.pl/grafika2/stopy-procentowe/7-konsekwencji-nizszych-stop-procentowych-266125-150x100crop.jpg)

![Samochody elektryczne mniej popularne niż rowery? [© Freepik] Samochody elektryczne mniej popularne niż rowery?](https://s3.egospodarka.pl/grafika2/samochod-elektryczny/Samochody-elektryczne-mniej-popularne-niz-rowery-266102-150x100crop.jpg)